Technische Sicherheitsaspekte - Organisationen im Bereich der IT-Sicherheit

Organisationen im Bereich der IT-Sicherheit

Das vorliegende Kapitel soll Ihnen einen Überblick über Organisationen und Institutionen geben, welche im Bereich der Informationssicherheit angesiedelt sind und für diesen Bereich nützliche Dokumente, Checklisten und Werkzeuge – zum Großteil kostenlos abrufbar – zur Verfügung stellen.

Die Beschreibung der unterschiedlichen Organisationen und Institutionen ist den jeweiligen Web-Seiten entnommen.

Es wird darauf hingewiesen, dass dieser Überblick über die Organisation nicht als vollständig gesehen werden darf.

Ergänzend dazu wird eine Übersicht über relevante Normen gegeben.

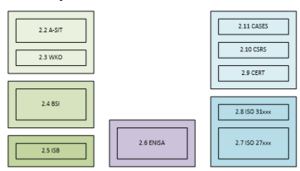

Überblick

Folgende Abbildung stellt die nun folgenden Unterkapiteln (Organisationen, Institute, etc.) überblicksmäßig dar.

A-SIT – Zentrum für sichere Informationstechnologie – Austria

„A-SIT wurde im Jahr 1999 als gemeinnütziger Verein gegründet und wird privatwirtschaftlich als kompetentes Zentrum für IT-Sicherheit geführt.“ [1]

„A-SIT befasst sich kompetent, neutral und seriös mit dem aktuellen Stand der technischen Informationssicherheit. Eine solche Einrichtung ist unbedingt notwendig, da ansonsten die Beurteilung der Sicherheit in Österreich ausländischen oder privatwirtschaftlichen Organisationen mit entsprechenden Eigeninteressen überlassen werden müsste. Überspitzt: Es könnten private Geschäftsinteressen bestimmen was Sicherheit ist.

A-SIT hilft, Phänomene wie elektronischen Betrug und Datenmissbrauch wirksam zu bekämpfen.“ [2]

Österreichisches Informationssicherheitshandbuch

https://www.sicherheitshandbuch.gv.at/

„Das nun neu überarbeitete und neu strukturierte „Österreichische Informationssicherheitshandbuch“ beschreibt und unterstützt die Vorgehensweise zur Etablierung eines umfassenden Informationssicherheitsmanagementsystems in Unternehmen und der öffentlichen Verwaltung. Die grundlegende Überarbeitung und Aktualisierung seit der letzten Fassung aus 2007 führte das Bundeskanzleramt in Kooperation mit dem Zentrum für sichere Informationstechnologie - Austria (A-SIT) durch.

Diese Überarbeitung basiert einerseits auf aktuellen internationalen Entwicklungen im Bereich der Informationssicherheit und andererseits auf Kooperationen mit dem deutschen Bundesamt für Sicherheit in der Informationstechnik (BSI) und dem schweizerischen Informatikstrategieorgan des Bundes (ISB). Dabei wird die bisherige Stärke des Österreichischen Sicherheitshandbuchs, eine eigenständige, umfassende und dennoch kompakte Darstellung von Risken, denen Informationen ausgesetzt sind und Gegenmaßnahmen, welche für österreichische Institutionen relevant sind, weiter ausgebaut. Zusätzlich eignet sich das neue Informationssicherheitshandbuch aufgrund seiner neuen Struktur als konkrete Implementierungshilfe für nationale (E-Government) und internationale Normen (z.B. ISO/IEC 27001 und 27002) in der öffentlichen Verwaltung und der Privatwirtschaft.

Aufbau und Inhalt orientieren sich nun an internationalen Vorgaben und erleichtern damit die Umsetzung von Vorgaben aus der ISO/IEC 27000 Normenreihe. Dazu wurden Maßnahmenbausteine entwickelt, die sowohl von der öffentlichen Verwaltung als auch der Wirtschaft zielgruppenorientiert und einfach verwendet werden können. Der Aufbau des neuen Informationssicherheitshandbuchs ermöglicht auch die Berücksichtigung von Querschnittsmaterien nach Vorgabe durch Fachbereiche aus Verwaltung und Wirtschaft.“ [3]

„Der Aufbau des Österreichischen Informationssicherheitshandbuchs orientiert sich an der Struktur der Norm ISO/IEC 27001. Da diese nun [Oktober 2013] überarbeitet wurde, gibt es auch für das Österreichische Informationssicherheitshandbuch eine neue Version 4, die gemäß der Norm ISO/IEC 27001:2013 adaptiert wurde.“ [4]

Onlinesicherheit.gv.at

https://www.onlinesicherheit.gv.at/

„Das IKT-Sicherheitsportal ist eine interministerielle Initiative in Kooperation mit der österreichischen Wirtschaft und fungiert als zentrales Internetportal für Themen rund um die Sicherheit in der digitalen Welt.

Die Initiative verfolgt als strategische Maßnahme der Nationalen IKT-Sicherheitsstrategie und der Österreichischen Strategie für Cyber Sicherheit das Ziel, durch Sensibilisierung und Bewusstseinsbildung der betroffenen Zielgruppen sowie durch Bereitstellung zielgruppenspezifischer Handlungsempfehlungen die IKT- und Cyber-Sicherheitskultur in Österreich zu fördern und nachhaltig zu stärken.“ [5]

WKO – Information und Consulting – it-safe.at

https://www.wko.at/site/it-safe/start.html

„IT-Sicherheit ist für jedes Unternehmen überlebenswichtig!

Die Bundessparte Information und Consulting (BSIC) hat deshalb im Oktober 2005 die IT-Sicherheitsaktion „it-safe.at“ ins Leben gerufen, um vor allem den kleinen Unternehmen Hilfestellung im Bereich IT-Sicherheit anzubieten.

Auf dieser Website finden Sie konkrete Informationen und praxisnahe Entscheidungshilfen zur Verbesserung der Datensicherheit in Ihrem Unternehmen.“ [6]

Im Zusammenhang mit der WKO sei an dieser Stelle noch auf das „IT Sicherheitshandbuch für KMU - 9. Auflage – Jänner 2019“ verwiesen. Dieses kann über die Seite https://www.wko.at/site/it-safe/sicherheitshandbuch.html kostenlos angefordert werden.

„Im Handbuch finden Sie folgende Inhalte:

Risikomanagement

Einhaltung rechtlicher Vorgaben

IT-strategische Überlegungen

Personelle Maßnahmen

Computersicherheit und Virenschutz

Netzwerksicherheit

Datensicherung und Notfallvorsorge

Bauliche und infrastrukturelle Maßnahmen

IT Security ExpertsGroup

Polizei – Kriminalprävention“ [7]

BSI – Bundesamt für Sicherheit in der Informationstechnik

https://www.bsi.bund.de/DE/Home/home_node.html

„Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist der zentrale IT-Sicherheitsdienstleister des Bundes. Wir sind für IT-Sicherheit in Deutschland verantwortlich. Grundlagen unserer Arbeit sind Fachkompetenz und Neutralität.“ [8]

Historie

Die im Folgenden dargestellte Historie des BSIs soll stellvertretend für die Entwicklung staatlicher Organisationen im Bereich für Sicherheit in der Informationstechnik gesehen werden.

„Bereits in den frühen 80er Jahren wuchs bei Bundesregierung und Parlament die Erkenntnis, dass bei der Anwendung der Informationstechnik das jeweils gebotene Maß an Sicherheit zu formulieren und zu realisieren sei. Unter der Federführung des Bundesministers des Innern wurden somit einige Maßnahmen getroffen, um diesem Bedürfnis zu entsprechen:

1986 wird der Zentralstelle für das Chiffrierwesen zusätzlich der Aufgabenbereich ‚Computersicherheit‘ übertragen, soweit es um die Bearbeitung von Verschlußsachen ging.

1987 wird der ‚Interministrielle Ausschuß für die Sicherheit in der IT‘ (ISIT) unter der Federführung des Bundesministers des Innern gebildet.

1989 wird die Zentralstelle für das Chiffrierwesen wegen der erweiterten Aufgabenstellungen in Zentralstelle für die Sicherheit in der Informationstechnik umgewandelt.

In dem von der Bundesregierung im Juni 1989 verabschiedeten Zukunftskonzept IT hies es dann:

‚Die Bundesregierung wird dafür sorgen, daß alle Betroffenen und Interessierten über Risiken, Schutzmaßnahmen und das Zusammenwirken verschiedener Stellen (Hersteller, Sicherheitsbehörden, Anwender) unterrichtet werden.‘

Der Entwurf eines ‚Rahmenkonzeptes zur Gewährung der Sicherheit bei Anwendung der Informationstechnik‘ – IT-Sicherheitsrahmenkonzept – beschrieb erstmals im Jahre 1989 konkreten Handlungsbedarf:‘

- Die Sicherheit von IT-Systemen gewinnt sowohl für die Funktionsfähigkeit von Wirtschaft und Staat zunehmend an Bedeutung. Maßnahmen zur Schaffung und Erhöhung dieser Sicherheit sind deshalb dringend erforderlich.

- Die Verminderung der Bedrohung durch solche Maßnahmen ist eine staatliche Aufgabe.

- Zur Durchführung entsprechender Risikoanalysen und der Entwicklung darauf basierender Sicherheitskonzepte bedarf es einer selbständigen Bundesoberbehörde. Nur eine staatliche Stelle verfügt über die erforderlichen umfassenden Sicherheitsinformationen und bietet zudem Gewähr für ausreichende Neutralität. Nur sie kann für die angestrebte bundesweite Einheitlichkeit von Sicherheitskriterien sorgen und zugleich die internationale Vereinheitlichung (z. B. durch Zusammenarbeit mit entsprechenden Behörden anderer Staaten) fördern. …‘

1990 wird mit dem BSI-Errichtungsgesetz o. g. Forderungen Rechnung getragen. (Datiert: 17.12. 1990, BGBl I S. 2834 ff)

1991 Das BSI nimmt am 1.1.1991 seine Arbeit auf. Gründungspräsident des BSI ist Dr. Otto Leiberich.

…

2001 ‚Zum 1. August 2001 setzt der Bundesinnenminister neue organisatorische, personelle und fachliche Rahmenbedingungen für die Weiterentwicklung des BSI zum zentralen IT-Sicherheitsdienstleister des Bundes in Kraft.‘

…

2009 Um den aktuellen IT-Bedrohungen begegnen zu können und der zunehmenden Bedeutung der Informations- und Kommunikationstechnologie in der heutigen Gesellschaft Rechnung zu tragen, wurden dem BSI mit der Novellierung des BSI-Gesetzes weitergehende Aufgaben und Befugnisse eingeräumt.

Das Gesetz zur Stärkung der Sicherheit in der Informationstechnik des Bundes trat am 20. August 2009 in Kraft.

…“ [9]

IT-Grundschutz – die Basis für Informationssicherheit

„Viele Arbeitsprozesse werden elektronisch gesteuert und große Mengen von Informationen sind digital gespeichert, werden verarbeitet und in Netzen übermittelt. Damit sind die Institutionen in Wirtschaft und Verwaltung und jeder Bürger von dem einwandfreien Funktionieren der eingesetzten IT abhängig.

Angesichts der vielfältigen und wachsenden Gefährdungspotentiale und der steigenden Abhängigkeit stellen sich damit für alle Anwender hinsichtlich der Informationssicherheit die Fragen, wie kann ich, wo, mit welchen Mitteln mehr Sicherheit erreichen.

Die IT-Grundschutz-Webseiten helfen Ihnen diese Fragen zu beantworten und geben Ihnen Hilfsmittel an die Hand. IT-Grundschutz bietet eine einfache Methode, dem Stand der Technik entsprechende Sicherheitsmaßnahmen zu identifizieren und umzusetzen. Das BSI stellt zahlreiche Werkzeuge zur Verfügung, um ein angemessenes Sicherheitsniveau zu erreichen, wie zum Beispiel die BSI-Standards zum Informationssicherheitsmanagement, die IT-Grundschutz-Kataloge, … Dazu gehört aber auch die ISO 27001-Zertifizierung auf Basis von IT-Grundschutz, die sowohl eine Prüfung des Informationssicherheitsmanagements als auch der konkreten Sicherheitsmaßnahmen auf Basis von IT-Grundschutz umfasst.“ [10]

IT-Grundschutz-Kompendium - Edition 2020

„Das IT-Grundschutz-Kompendium ist die grundlegende Veröffentlichung des IT-Grundschutzes. Zusammen mit den BSI-Standards bildet es die Basis für alle, die sich umfassend mit dem Thema Informationssicherheit befassen möchten. Im Fokus des IT-Grundschutz-Kompendiums stehen die sogenannten IT-Grundschutz-Bausteine. In diesen Texten wird jeweils ein Thema zu allen relevanten Sicherheitsaspekten beleuchtet. Im ersten Teil der IT-Grundschutz-Bausteine werden mögliche Gefährdungen erläutert, im Anschluss wichtige Sicherheitsanforderungen. Die IT-Grundschutz-Bausteine sind in zehn unterschiedliche Schichten aufgeteilt und reichen thematisch von Anwendungen (APP) über Industrielle IT (IND) bis hin zu Sicherheitsmanagement (ISMS).

Das IT-Grundschutz-Kompendium Edition 2020 ist seit dem 1. Februar 2020 zertifizierungsrelevant und löst damit die Edition 2019 ab. Diese ist für aktuelle Zertifizierungsprozesse noch bis zum 30. September 2020 gültig.“ [11]

„Die Edition 2020 des IT-Grundschutz-Kompendiums enthält insgesamt 96 IT-Grundschutz-Bausteine. Darunter sind zwei neue IT-Grundschutz-Bausteine sowie die 94 Bausteine aus der Edition 2019. Alle Bausteine der Edition 2019 wurden für die Edition 2020 sprachlich und teilweise inhaltlich überarbeitet. Außerdem wurden zahlreiche strukturelle Anpassungen an den IT-Grundschutz-Bausteinen vorgenommen, die es den Anwendern ermöglichen, die Bausteine noch gezielter einzusetzen, sowohl bei der Anwendung einzelner Bausteine als auch in Kombination.“ [12]

BSI-Themen

„Ziel des BSI ist die präventive Förderung der Informations- und Cyber-Sicherheit, um den sicheren Einsatz von Informations- und Kommunikationstechnik in unserer Gesellschaft zu ermöglichen und voranzutreiben. Mit Unterstützung des BSI soll IT-Sicherheit in Verwaltung, Wirtschaft und Gesellschaft als wichtiges Thema wahrgenommen und eigenverantwortlich umgesetzt werden.“ [13]

Die Übersicht der Themen kann über den Link

https://www.bsi.bund.de/DE/Themen/themen node.html gefunden werden.

BSI-Standards zur Internet-Sicherheit (ISi-Reihe)

„Ziel des BSI-Standards zur Internet-Sicherheit (ISi-Reihe) ist es, Behörden und Unternehmen umfassende Informationen zur Verfügung zu stellen, damit diese ihre Internet-Aktivitäten möglichst eigenständig sicher neu aufbauen, erweitern oder anpassen können.

Als Einführung und Wegweiser durch die ISi-Reihe dient die Studie ISi-E "Internet-Sicherheit: Einführung, Grundlagen, Vorgehensweise". In dieser Studie wird eine umfassende Einführung in Zielsetzung, Aufbau und Anwendung der ISi-Reihe gegeben. Durch einen detaillierten Ablaufplan wird die Anwendung der ISi-Reihe in allen Projekt-Phasen der Internet-Anbindung konkret erläutert.

Umfang und Aufbau

Die ISi-Reihe besteht aus mehreren Modulen. In jedem ISi-Modul (je Fachthema gibt es ein zugehöriges Modul) wird eine Grundarchitektur vorgestellt, die einen wirksamen Schutz gegen Gefährdungen aus dem Internet bietet. Zahlreiche Varianten erlauben es, die Grundarchitektur an individuelle Bedürfnisse (z. B. unterschiedliche Unternehmensgrößen) anzupassen. Darüber hinaus gibt es Empfehlungen für den hohen Schutzbedarf.

Die Module sind wie folgt gegliedert:

Studie ISi-S für IT-Fachleute (IT-Experten, IT-Sicherheitsbeauftragte, IT-Berater),

Leitlinie ISi-L für IT-Führungskräfte (CIO, IT-Leiter, IT-Direktoren), die die wesentlichen Punkte der Studie in kurzer, leicht verständlicher Form aufgreift und

Checklisten ISi-Check (generisch oder produktbezogen) als Hilfestellung zur Auswahl, Konfiguration und Betrieb von Komponenten für Administratoren, Programmierer, und Web-Entwickler.“ [14]

Allianz für Cyber-Sicherheit

„Die Allianz für Cyber-Sicherheit ist eine Initiative des Bundesamtes für Sicherheit in der Informationstechnik (BSI), die in Zusammenarbeit mit dem Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e.V. (BITKOM) gegründet wurde.

Als Zusammenschluss aller wichtigen Akteure im Bereich der Cyber-Sicherheit in Deutschland hat die Allianz das Ziel, aktuelle und valide Informationen flächendeckend bereitzustellen. Die Allianz für Cyber-Sicherheit baut hierfür eine umfangreiche Wissensbasis auf und unterstützt den Informations- und Erfahrungsaustausch zwischen den Teilnehmern.

Der Allianz gehören derzeit mehr als 1122 teilnehmende Institutionen, davon 94 als Partner und 34 als Multiplikatoren an.“ [15]

BSI für Bürger

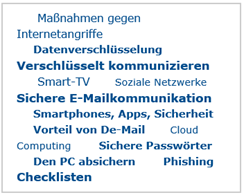

Unter dem Link https://www.bsi-fuer-buerger.de/BSIFB/DE/Home/home node.html können Tipps zur Sicherheit in der Informationstechnik gefunden werden, welche speziell auf Bürgerinnen und Bürger abzielt.

Themen, welche unter anderem auf Unterseiten des genannten Links behandelt werden, können in der folgenden Abbildung gefunden werden.

Informatiksteuerungsorgan des Bundes ISB

https://www.isb.admin.ch/isb/de/home.html

„Das Informatiksteuerungsorgan des Bundes (ISB) sorgt für die Umsetzung der Strategie zur Informations- und Kommunikationstechnik (IKT) in der Bundesverwaltung.

Es erlässt hierzu Vorgaben für die Verwaltungseinheiten und führt die IKT-Standarddienste.

Das ISB hat zudem die Leitung der Geschäftsstelle E-Government Schweiz sowie der Melde- und Analysestelle Informationssicherung (MELANI) inne.“ [16]

Melde- und Analysestelle Informationssicherung MELANI

„In der Melde- und Analysestelle Informationssicherung MELANI arbeiten Partner zusammen, welche im Umfeld der Sicherheit von Computersystemen und des Internets sowie des Schutzes der schweizerischen kritischen Infrastrukturen tätig sind.

Die Webseite von MELANI richtet sich an private Computer- und Internetbenutzer, sowie an kleinere und mittlere Unternehmen (KMU) der Schweiz. Viren und Würmer haben in der Vergangenheit bereits Millionen von Computern lahm gelegt. Die entstandenen Schäden wie Datenverlust oder Ausfall von Dienstleistungen waren riesig. Das muss nicht sein! Schützen Sie Ihre wertvollen Daten!“ [17]

ENISA – European Union Agency for Network and Information Security

„Da sie für das moderne Leben und die Wirtschaft unserer Tage unverzichtbar sind, müssen Computer, Mobiltelefone, Banken und das Internet reibungslos zusammenarbeiten.

Die Aufgabe der ENISA besteht darin, in der EU die erforderliche hochgradige Netz- und Informationssicherheit zu gewährleisten, indem sie

- einzelstaatlichen Behörden und den EU-Institutionen fachkundige Ratschläge zur Netz- und Informationssicherheit erteilt,

- als Forum für den Austausch bewährter Verfahren fungiert und

- Kontakte zwischen EU-Institutionen, staatlichen Behörden und Unternehmen erleichtert.

Gemeinsam mit den EU-Institutionen und den staatlichen Behörden strebt die ENISA danach, eine Sicherheitskultur für EU-weite Informationsnetze zu entwickeln.“ [18]

„Die Europäische Agentur für Netz- und Informationssicherheit (ENISA) ist ein Kompetenzzentrum für Netz- und Informationssicherheit für die EU, die EU-Mitgliedstaaten, den privaten Sektor und die europäischen Bürgerinnen und Bürger. Die ENISA entwickelt in Zusammenarbeit mit diesen Gruppen Ratschläge und Empfehlungen zu bewährten Verfahren im Bereich der Informationssicherheit. Sie unterstützt die EU-Mitgliedstaaten bei der Umsetzung der einschlägigen EU-Rechtsvorschriften und arbeitet an der Verbesserung der Belastbarkeit der kritischen Informationsinfrastrukturen und -netze Europas. Die ENISA fördert die Fachkompetenz in den EU-Mitgliedstaaten durch die Entwicklung grenzüberschreitender Gemeinschaften, die sich für die Verbesserung der Netz- und Informationssicherheit in der gesamten EU einsetzen.“ [19]

IS0 27xxx Normenreihe

https://www.iso.org/iso/home/standards/management-standards/iso27001.htm

Die Normenreihe ISO 27xxx soll an dieser Stelle nur kurz erwähnt werden. Detailliert wird auf diese in der Lehrveranstaltung IM423 eingegangen.

Information Security Management System (ISMS) family of standards

„The ISO/IEC 27000 family of standards helps organizations keep information assets secure.Using this family of standards will help your organization manage the security of assets such as financial information, intellectual property, employee details or information entrusted to you by third parties.

ISO/IEC 27001 is the best-known standard in the family providing requirements for an information security management system (ISMS).“ [20]

ISO/IEC 27000, Information security management systems – Overview and vocabulary

ISO/IEC 27001, Information security management systems – Requirements

ISO/IEC 27002, Code of practice for information security controls

ISO/IEC 27003, Information security management system implementation guidance

ISO/IEC 27004, Information security management – Measurement

ISO/IEC 27005, Information security risk management

ISO/IEC 27006, Requirements for bodies providing audit and certification of information security management systems

ISO/IEC 27007, Guidelines for information security management systems auditing

ISO/IEC TR 27008, Guidelines for auditors on information security controls

ISO/IEC 27010, Information security management for inter-sector and inter-organizational communications

ISO/IEC 27011, Information security management guidelines for telecommunications organizations based on ISO/IEC 27002

ISO/IEC 27013, Guidance on the integrated implementation of ISO/IEC 27001 and ISO/IEC 20000‑1

ISO/IEC 27014, Governance of information security

ISO/IEC TR 27015, Information security management guidelines for financial services

ISO/IEC TR 27016, Information security management – Organizational economics“ [21]

ISO 31xxx Normen

https://www.iso.org/iso/home/standards/iso31000.htm

ISO 31000:2009 - Risk management – Principles and guidelines

„Risks affecting organizations can have consequences in terms of economic performance and professional reputation, as well as environmental, safety and societal outcomes. Therefore, managing risk effectively helps organizations to perform well in an environment full of uncertainty.

ISO 31000:2009, Risk management – Principles and guidelines …

… provides principles, framework and a process for managing risk.

It can be used by any organization, by any public, private or community enterprise, association, group or individual] regardless of its size, activity or sector. Therefore, ISO 31000:2009 is not specific to any industry or sector.

ISO 31000:2009 can be applied throughout the life of an organization, and to a wide range of activities, including strategies and decisions, operations, processes, functions, projects, products, services and assets.

ISO 31000:2009 can be applied to any type of risk, whatever its nature, whether having positive or negative consequences.

Using ISO 31000:2009 can help organizations increase the likelihood of achieving objectives, improve the identification of opportunities and threats and effectively allocate and use resources for risk treatment.

Although ISO 31000:2009 provides generic guidelines, it is not intended to promote uniformity of risk management across organizations. The design and implementation of risk management plans and frameworks will need to take into account the varying needs of a specific organization, its particular objectives, context, structure, operations, processes, functions, projects, products, services, or assets and specific practices employed.

It is intended that ISO 31000:2009 be utilized to harmonize risk management processes in existing and future standards. It provides a common approach in support of standards dealing with specific risks and/or sectors, and does not replace those standards.

ISO 31000:2009 is not intended for the purpose of certification.

However, ISO 31000:2009 cannot be used for certification purposes, but does provide guidance for internal or external audit programmes. Organizations using it can compare their risk management practices with an internationally recognised benchmark, providing sound principles for effective management and corporate governance.“ [22]

„Related Standards

A number of other standards also relate to risk management.

ISO Guide 73:2009, Risk management - Vocabulary complements ISO 31000 by providing a collection of terms and definitions relating to the management of risk.

ISO/IEC 31010:2009, Risk management – Risk assessment techniques focuses on risk assessment. Risk assessment helps decision makers understand the risks that could affect the achievement of objectives as well as the adequacy of the controls already in place. ISO/IEC 31010:2009 focuses on risk assessment concepts, processes and the selection of risk assessment techniques.“ [23]

ISO/TR 31004:2013 – Risk management – Guidance for the implementation of ISO 31000

„ISO/TR 31004:2013 provides guidance for organizations on managing risk effectively by implementing ISO 31000:2009. It provides:

- a structured approach for organizations to transition their risk management arrangements in order to be consistent with ISO 31000, in a manner tailored to the characteristics of the organization;

- an explanation of the underlying concepts of ISO 31000;

- guidance on aspects of the principles and risk management framework that are described in ISO 31000.

ISO/TR 31004:2013 can be used by any public, private or community enterprise, association, group or individual.

ISO/TR 31004:2013 is not specific to any industry or sector, or to any particular type of risk, and can be applied to all activities and to all parts of organizations.“ [24]

CERT – Computer Emergency Response Team

Werden auch als „Computer Security Incident Response Team“ (CSIRT) bezeichnet.

„Computer Emergency Response Teams (CERTs, aka CSIRTs) are the key tool for Critical Information Infrastructure Protection (CIIP). Every single country that is connected to the internet must have capabilities at hand to effectively and efficient respond to information security incidents. But CERTs must do much more. They must act as primary security service providers for government and citizens. At the same time, they must act as awareness raisers and educators.“ [25]

CERT – Division of the Software Engineering Institute (SEI)

„Begun with a simple handshake and a fundamental mission, the CERT Division of the Software Engineering Institute (SEI) has evolved dramatically since it was created in 1988 as the CERT Coordination Center in response to the Morris worm incident. The small organization established to coordinate response to internet security incidents now has more than 150 cybersecurity professionals working on projects that take a proactive approach to securing systems.

Recognized as a trusted, authoritative organization dedicated to improving the security and resilience of computer systems and networks, the CERT Division is a national asset in the field of cybersecurity. We regularly partner with government, industry, law enforcement, and academia to develop advanced methods and technologies to counter large-scale, sophisticated cyber threats.“ [26]

CERT.at – Computer Emergency Response Team

„CERT.at ist eine Initiative von nic.at, der österreichischen Domainregistry.“ [27]

„… CERT.at [ist] der Ansprechpartner für IT-Sicherheit im nationalen Umfeld. Es vernetzt andere CERTs und CSIRTs (Computer Security Incident Response Teams) aus den Bereichen kritische Infrastruktur, IKT (Informations- und Kommunikationstechnik) und gibt Warnungen, Alerts und Tipps für KMUs (kleine und mittlere Unternehmen) heraus.

Bei Angriffen auf Rechner auf nationaler Ebene koordiniert CERT.at und informiert die jeweiligen Netzbetreiber und die zuständigen lokalen Security Teams.“ [28]

MELANI (Melde- und Analysestelle Informationssicherung)

https://www.melani.admin.ch/melani/de/home.html

„Im Rahmen von MELANI wird in der Schweiz ein CERT (Computer Emergency Response Team) betrieben, aber auch auf einer Homepage Informationen über Gefahren und Maßnahmen, Checklisten, Lageberichte und Schulungsmaßnahmen geboten. Der Anspruch richtet sich auf gezielte und aktuelle Darstellung vor allem von Gefahren und Fehlverhalten, wobei keine ausgesprochenen Zielgruppen definiert sind; beispielsweise wird den Problemen, denen Banken und Finanzinstitutionen ausgesetzt sind, breiter Raum gegeben.“ [29]

CSRC – Computer Security Resource Center

„The Computer Security Division's (CSD) Computer Security Resource Center (CSRC) facilitates broad sharing of information security tools and practices, provides a resource for information security standards and guidelines, and identifies key security web resources to support users in industry, government, and academia.

CSRC is the primary gateway for gaining access to NIST computer security publications, standards, and guidelines plus other useful security-related information.“ [30]

Das „Computer Security Resource Center“ ist eine Abteilung der „Computer Security Division“, die wiederum eine Abteilung vom NIST (National Institute of Standards and Technology) ist. Das NIST ist wiederum eine Behörde des U.S. Department‘s of Commerce.

CASES (Cyberworld Awareness Security Enhancement Structure)

https://www.cases.lu/de/homede.html

Die vom luxemburgischen Ministerium für Wirtschaft und Außenhandel betriebene Homepage „CASES“ ist in deutscher und französischer Sprache verfügbar und richtet sich zum einen an Klein- und Mittelbetriebe, zum anderen an Schüler*innen und deren Eltern. Auf sehr einfachen und anschaulichen Webseiten wird eine umfassende Darstellung der wesentlichsten Gefahren und Sicherheitsmaßnahmen geboten, Basistechnologien anschaulich beschrieben und auch Anleitungen zur Ausarbeitung einer Sicherheitspolitik speziell für kleine Organisationen gegeben. [31]

- ↑ https://www.a-sit.at/ueber-a-sit/; 2020-01-11

- ↑ https://www.a-sit.at/service/faq/; 2020-01-11

- ↑ Österreichisches Informationssicherheitshandbuch; Version 4.0.1; 19.01.2016; A-SIT, Bundeskanzleramt Österreich

- ↑ https://www.sicherheitshandbuch.gv.at/; 2016-02-04

- ↑ https://www.onlinesicherheit.gv.at/Impressum.html; 2020-01-11

- ↑ https://www.wko.at/Content.Node/it-safe/it-sicherheit.html; 2016-02-04

- ↑ https://webshop.wko.at/index.php?idp=59&idpd=3932; 2019-02-13

- ↑ https://www.bsi.bund.de/DE/DasBSI/Leitbild/leitbild_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/DasBSI/Historie/historie_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/ITGrundschutz/grundschutz.html; 2019-02-13

- ↑ https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/itgrundschutzKompendium_node.html; 2020-01-11

- ↑ https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2020.pdf?__blob=publicationFile&v=6; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/themen_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/StandardsKriterien/ISi-Reihe/ISi-Reihe_node.html; 2016-02-04

- ↑ https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Ueber_uns/ueber_uns.html; 2016-02-04

- ↑ https://www.isb.admin.ch/; 2016-02-04

- ↑ https://www.melani.admin.ch/, 2016-02-04

- ↑ https://www.enisa.europa.eu/media/enisa-auf-deutsch/; 2016-02-04

- ↑ CERT-Übungen, Handbuch für Ausbildner; 2012-11-30; abrufbar über https://www.enisa.europa.eu/activities/cert/support/exercise/files/cert-exercise-handbook-in-german; 2016-02-04

- ↑ https://www.iso.org/isoiec-27001-information-security.html; 2019-02-13

- ↑ https://www.iso.org/obp/ui/#iso:std:iso-iec:27000:ed-3:v1:en; 2020-01-11

- ↑ http://www.iso.org/iso/home/store/catalogue_tc/catalogue_detail.htm?csnumber=43170; 2016-02-04 und wie 36

- ↑ http://www.iso.org/iso/iso31000; 2016-02-04

- ↑ http://www.iso.org/iso/home/store/catalogue_tc/catalogue_detail.htm?csnumber=56610; 2016-02-04

- ↑ http://www.enisa.europa.eu/activities/cert/; 2016-02-04

- ↑ http://www.cert.org/about/; 2016-02-04

- ↑ http://www.cert.at/about/impressum/content.html; 2016-02-04

- ↑ http://www.cert.at/about/missionstatement/content.html; 2016-02-04

- ↑ Wie 16

- ↑ http://csrc.nist.gov; 2016-02-04

- ↑ Wie 16; Seite 36