Sicherheitsempfehlungen für Cloud-Systeme: Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: „<span id="sicherheitsempfehlungen-für-cloud-systeme"></span> = Sicherheitsempfehlungen für Cloud Systeme = Bei der Migration in die Cloud ist es entscheidend, dass Unternehmen eine umfassende Cloud-Strategie entwickeln, die Sicherheit als einen der zentralen Bestandteile betrachtet. Die richtige Strategie legt den Grundstein dafür, wie sicher und effizient die Infrastruktur in der Cloud aufgebaut und betrieben wird. <span id="cloud-migration-strategi…“) |

|||

| Zeile 36: | Zeile 36: | ||

Um eine sichere Cloud-Infrastruktur betreiben zu können, muss uns auch bewusst sein, aus welchen Komponenten unsere gesamte IT-Infrastruktur besteht. Vor allem bei größeren Unternehmen oder Unternehmen aus dem kritischen Sektor ist die Anzahl der eingesetzten IT-Komponenten in den letzten Jahren enorm gestiegen. | Um eine sichere Cloud-Infrastruktur betreiben zu können, muss uns auch bewusst sein, aus welchen Komponenten unsere gesamte IT-Infrastruktur besteht. Vor allem bei größeren Unternehmen oder Unternehmen aus dem kritischen Sektor ist die Anzahl der eingesetzten IT-Komponenten in den letzten Jahren enorm gestiegen. | ||

[[File:CLOUDSEC | [[File:CLOUDSEC-media-image16.png|438x400px|A diagram of a company Description automatically generated]] | ||

Diese Abbildung zeigt die sechs Kernkomponenten, die bei der Analyse der IT-Infrastruktur im kritischen Sektor berücksichtigt werden müssen. Jede dieser Komponenten muss von den IT-Abteilungen ordnungsgemäß behandelt werden, um einen nahtlosen Betrieb des Unternehmens im kritischen Sektor zu gewährleisten [14], [15], [16], [17]: | Diese Abbildung zeigt die sechs Kernkomponenten, die bei der Analyse der IT-Infrastruktur im kritischen Sektor berücksichtigt werden müssen. Jede dieser Komponenten muss von den IT-Abteilungen ordnungsgemäß behandelt werden, um einen nahtlosen Betrieb des Unternehmens im kritischen Sektor zu gewährleisten [14], [15], [16], [17]: | ||

| Zeile 49: | Zeile 49: | ||

<span id="cloud-security-referenz-architektur-für-unternehmen"></span> | <span id="cloud-security-referenz-architektur-für-unternehmen"></span> | ||

== Cloud Security Referenz Architektur für Unternehmen == | == Cloud Security Referenz Architektur für Unternehmen == | ||

Version vom 17. September 2024, 11:40 Uhr

Sicherheitsempfehlungen für Cloud Systeme

Bei der Migration in die Cloud ist es entscheidend, dass Unternehmen eine umfassende Cloud-Strategie entwickeln, die Sicherheit als einen der zentralen Bestandteile betrachtet. Die richtige Strategie legt den Grundstein dafür, wie sicher und effizient die Infrastruktur in der Cloud aufgebaut und betrieben wird.

Cloud Migration Strategies

Gartner identifiziert fünf zentrale Cloud-Migrationsstrategien: Rehosting, Refactoring, Revising, Rebuilding und Replacing. Jede dieser Strategien bringt spezifische Anforderungen und Herausforderungen mit sich, die sich auf die Sicherheitsarchitektur auswirken. Daher sollte die Auswahl der Migrationsstrategie eng mit den Sicherheitszielen des Unternehmens abgestimmt werden [13].

- Rehosting (Lift-and-Shift):

- Beschreibung: Rehosting ist die einfachste Migrationsstrategie, bei der bestehende Anwendungen und Daten ohne größere Änderungen direkt in die Cloud verschoben werden. Dies wird oft durch Automatisierungstools unterstützt, die die Infrastruktur replizieren.

- Vorteil: Schnell und kostengünstig, da keine großen Anpassungen erforderlich sind.

- Nachteil: Nutzt nicht die vollen Vorteile der Cloud und kann bestehende Ineffizienzen übertragen.

- Refactoring (Replatforming):

- Beschreibung: Hierbei werden Anwendungen so angepasst, dass sie die Cloud-Umgebung besser nutzen können, ohne dass die grundlegende Architektur geändert wird. Ein Beispiel wäre das Wechseln des Datenbankmanagementsystems zu einer Cloud-optimierten Version.

- Vorteil: Verbesserte Leistung und Skalierbarkeit in der Cloud.

- Nachteil: Erfordert mehr Aufwand als Rehosting und kann zusätzliche Kosten verursachen.

- Revising (Revise or Rearchitect):

- Beschreibung: Bei dieser Strategie wird die Architektur der Anwendung signifikant geändert, um die Cloud-Technologien voll auszunutzen. Dies kann das Zerlegen einer monolithischen Anwendung in Microservices oder die Nutzung von serverlosen Architekturen umfassen.

- Vorteil: Maximale Flexibilität und Nutzung von Cloud-Vorteilen wie Skalierbarkeit und Kostenoptimierung.

- Nachteil: Hoher Aufwand und Komplexität, was zu längeren Projektlaufzeiten führen kann.

- Rebuilding (Rebuild):

- Beschreibung: Die Anwendung wird komplett neu entwickelt, wobei moderne Cloud-Technologien und -Praktiken von Grund auf genutzt werden. Dies bietet die Möglichkeit, technische Schulden loszuwerden und eine zukunftssichere Anwendung zu entwickeln.

- Vorteil: Optimale Nutzung der Cloud und modernes, skalierbares Design.

- Nachteil: Sehr zeitaufwendig und teuer, da die Anwendung von Grund auf neu erstellt werden muss.

- Replacing (Replace or Repurchase):

- Beschreibung: Anstelle der Migration einer bestehenden Anwendung wird eine neue Cloud-native Lösung oder ein Software-as-a-Service (SaaS)-Angebot genutzt. Dies ist oft die Wahl, wenn die bestehende Anwendung veraltet ist oder nicht mehr den Anforderungen entspricht.

- Vorteil: Schnelle Bereitstellung und sofortige Nutzung von modernen Funktionen und Services.

- Nachteil: Mögliche Anpassungsprobleme und Datenmigration können herausfordernd sein.

Jede dieser Strategien hat ihre eigenen Vor- und Nachteile, und die Wahl der richtigen Strategie hängt von den spezifischen Anforderungen und Zielen des Unternehmens ab.

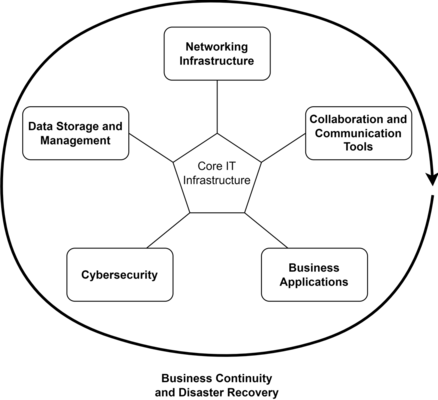

IT-Infrastruktur bei Migrationen

Um eine sichere Cloud-Infrastruktur betreiben zu können, muss uns auch bewusst sein, aus welchen Komponenten unsere gesamte IT-Infrastruktur besteht. Vor allem bei größeren Unternehmen oder Unternehmen aus dem kritischen Sektor ist die Anzahl der eingesetzten IT-Komponenten in den letzten Jahren enorm gestiegen.

Diese Abbildung zeigt die sechs Kernkomponenten, die bei der Analyse der IT-Infrastruktur im kritischen Sektor berücksichtigt werden müssen. Jede dieser Komponenten muss von den IT-Abteilungen ordnungsgemäß behandelt werden, um einen nahtlosen Betrieb des Unternehmens im kritischen Sektor zu gewährleisten [14], [15], [16], [17]:

- Netzwerkinfrastruktur: Eine gut konzipierte Netzwerkinfrastruktur, einschließlich LANs, WANs und des Internets, ist entscheidend, um sicherzustellen, dass Mitarbeiter auf die notwendigen Ressourcen zugreifen können, um ihre Aufgaben effektiv zu erfüllen. Dabei spielen Skalierbarkeit, Zuverlässigkeit sowie die Aufrechterhaltung einer stabilen Konnektivität mit der Public Cloud eine wesentliche Rolle.

- Datenmanagement und -speicherung: Unternehmen im kritischen Sektor generieren große Datenmengen, die sicher gespeichert und verwaltet werden müssen. Es ist wichtig, dass diese Systeme sowohl sicher als auch skalierbar sind, um wachsende Datenmengen zu bewältigen, insbesondere wenn Daten in die Public Cloud übertragen werden.

- Cybersecurity: Um sich vor Cyberangriffen zu schützen, müssen Unternehmen robuste Sicherheitsmaßnahmen implementieren, die auf einer umfassenden Risikobewertung basieren. Bei der Nutzung von Public-Cloud-Infrastrukturen ist es entscheidend, Sicherheitsmechanismen der Cloud Service Provider (CSPs) sowie zusätzliche Sicherheitstools zu nutzen.

- Kollaborations- und Kommunikationstools: Effektive Tools zur Zusammenarbeit und Kommunikation sind entscheidend für den Erfolg, insbesondere in einer Umgebung, in der Remote-Arbeit zunimmt. Diese Werkzeuge müssen gut in die IT-Infrastruktur integriert und vor Cyberbedrohungen geschützt werden.

- Geschäftsanwendungen: Business-Anwendungen wie ERP-Systeme und BI-Tools sind für die Automatisierung und Optimierung von Geschäftsprozessen unerlässlich. Unternehmen im kritischen Sektor setzen oft maßgeschneiderte Software ein, um Effizienz zu steigern, Kosten zu senken und die Kundenerfahrung zu verbessern.

- Business Continuity und Disaster Recovery: Unternehmen im kritischen Sektor müssen in der Lage sein, im Falle einer Katastrophe weiter zu arbeiten. Dazu sind robuste Pläne zur Geschäftskontinuität und Notfallwiederherstellung erforderlich, die regelmäßig getestet und aktualisiert werden.

Fazit: Die IT-Infrastruktur ist entscheidend für den Erfolg von Unternehmen im kritischen Sektor. Eine sorgfältige Gestaltung und Verwaltung der Netzwerke, die Implementierung robuster Datenspeicher- und Verwaltungssysteme, die Priorisierung der Cybersicherheit sowie umfassende Pläne zur Geschäftskontinuität und Notfallwiederherstellung sind essenziell, um eine effektive und nachhaltige IT-Betriebsumgebung zu gewährleisten.

Cloud Security Referenz Architektur für Unternehmen

Während es zahlreiche Methoden gibt, um die notwendige Infrastruktur in der Cloud bereitzustellen, fehlt es oft an spezifischen und umfassenden Referenzen für Sicherheitsarchitekturen. Aus diesem Grund wird in einem begleitenden Dokument eine Cloud Security Referenzarchitektur vorgestellt, die sich besonders auf den Schutz kritischer Infrastrukturen konzentriert. Dieser Blueprint bietet bewährte Konzepte und Vorgehensweisen, die Unternehmen als Grundlage verwenden können, um ihre eigene sichere Cloud-Umgebung aufzubauen oder ihre bestehende Infrastruktur zu migrieren.

Die Nutzung einer solchen Referenzarchitektur stellt sicher, dass wesentliche Sicherheitsaspekte bereits im Designprozess berücksichtigt werden, was zu einer robusteren und widerstandsfähigeren Cloud-Infrastruktur führt.

Wichtig hierbei ist auch, dass sich die Referenzarchitektur vor allem auf das Design der Infrastruktru bei großen Cloud Service Providern bezieht. Sie ist aber auch so gestaltet, dass hier sehr viel der Inhalte auf anderen Cloud Plattformen und auch in private Clouds verwendbar ist.

[1] M. Warrilow, C. Graham, und E. Anderson, „Market Impact: Cloud Shift — 2022 Through 2025“, Gartner, G00758067, Jän. 2022. Zugegriffen: 12. April 2022. [Online]. Verfügbar unter: https://www.gartner.com/doc/4010122, https://www.gartner.com/en/newsroom/press-releases/2022-02-09-gartner-says-more-than-half-of-enterprise-it-spending

[2] J. Surbiryala und C. Rong, „Cloud Computing: History and Overview“, in 2019 IEEE Cloud Summit, Washington, DC, USA: IEEE, Aug. 2019, S. 1–7. doi: 10.1109/CloudSummit47114.2019.00007.

[3] P. M. Mell und T. Grance, „The NIST definition of cloud computing“, National Institute of Standards and Technology, Gaithersburg, MD, NIST SP 800-145, 2011. doi: 10.6028/NIST.SP.800-145.

[4] Cybersecurity & Infrastructure Security Agency, United States Digital Service, und Federal Risk and Authorization Management Program, „Cloud Security Technical Reference Architecture | CISA“, Cloud Security Technical Reference Architecture | CISA. Zugegriffen: 4. Dezember 2022. [Online]. Verfügbar unter: https://www.cisa.gov/cloud-security-technical-reference-architecture

[5] F. Liu u. a., „NIST cloud computing reference architecture“, National Institute of Standards and Technology, Gaithersburg, MD, NIST SP 500-292, 2011. doi: 10.6028/NIST.SP.500-292.

[6] Cloud Security Alliance, „Security Guidance for Critical Areas of Focus in Cloud Computing“, CSA. Zugegriffen: 4. Dezember 2022. [Online]. Verfügbar unter: https://cloudsecurityalliance.org/artifacts/security-guidance-v4/

[7] M. Hogan, F. Liu, A. Sokol, und T. Jin, „NIST-SP 500-291, NIST Cloud Computing Standards Roadmap“. Special Publication (NIST SP), National Institute of Standards and Technology, Gaithersburg, MD, 10. August 2011. [Online]. Verfügbar unter: https://tsapps.nist.gov/publication/get_pdf.cfm?pub_id=909024

[8] C. Canali, R. Lancellotti, und P. Pedroni, „Microservice Performance in Container- and Function-as-a-Service Architectures“, in 2022 International Conference on Software, Telecommunications and Computer Networks (SoftCOM), Split, Croatia: IEEE, Sep. 2022, S. 1–6. doi: 10.23919/SoftCOM55329.2022.9911406.

[9] J. R. Vacca, Hrsg., Cloud computing security: foundations and challenges - Second Edition, 2. Auflage. Boca Raton London New York: CRC Press, Taylor & Francis Group, 2021.

[10] Check Point Software Technologies, „CloudGuard NS for Public Cloud, Reference Architectures and Best Practices“. Zugegriffen: 9. Jänner 2023. [Online]. Verfügbar unter: https://resources.checkpoint.com/cyber-security-resources/cloudguard-ns-for-public-cloud-reference-architectures-and-best-practices

[11] Cybersecurity & Infrastructure Security Agency, „Zero Trust Maturity Model | CISA“. Zugegriffen: 9. Jänner 2023. [Online]. Verfügbar unter: https://www.cisa.gov/zero-trust-maturity-model

[12] B. Creane und A. Gupta, Kubernetes security and observability: a holistic approach to securing containers and cloud native applications, First edition. Sebastopol, CA: O’Reilly Media, Inc, 2021.

[13] Gartner und Richard Watson, „Migrating Applications to the Cloud: Rehost, Refactor, Revise, Rebuild, or Replace?“ Zugegriffen: 9. Jänner 2023. [Online]. Verfügbar unter: https://www.gartner.com/doc/1485116/migrating-applications-cloud-rehost-refactor

[14] L. Maglaras, H. Janicke, und M. A. Ferrag, „Cybersecurity of Critical Infrastructures: Challenges and Solutions“, Sensors, Bd. 22, Nr. 14, S. 5105, Juli 2022, doi: 10.3390/s22145105.

[15] P. Weill, M. Subramani, und M. Broadbent, „IT Infrastructure for Strategic Agility“, SSRN Electron. J., 2002, doi: 10.2139/ssrn.317307.

[16] J. vom Brocke, A. M. Braccini, C. Sonnenberg, und P. Spagnoletti, „Living IT infrastructures — An ontology-based approach to aligning IT infrastructure capacity and business needs“, Int. J. Account. Inf. Syst., Bd. 15, Nr. 3, S. 246–274, Sep. 2014, doi: 10.1016/j.accinf.2013.10.004.

[17] C. Große, „A review of the foundations of systems, infrastructure and governance“, Saf. Sci., Bd. 160, S. 106060, Apr. 2023, doi: 10.1016/j.ssci.2023.106060.