Technische Sicherheitsaspekte - Sicherheitsmaßnahmen sowie Sicherheitsanforderungen: Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: „= Sicherheitsmaßnahmen sowie Sicherheitsanforderungen = Das vorliegende Kapitel gibt eine Einführung in das Thema Sicherheitsmaßnahmen. Anschließend wird versucht Sicherheitsmaßnahmen klassifiziert nach den Kriterien * Sicherheitsanforderungen, * Art der Maßnahmen sowie * Anwendungsbereiche darzustellen und zu erläutern. Abgeschlossen wird dieses Kapitel mit einem Überblick über die Aufgaben des Sicherheitsmanagements. Der Inhalt von diesem…“) |

|||

| Zeile 6: | Zeile 6: | ||

* Art der Maßnahmen sowie | * Art der Maßnahmen sowie | ||

* Anwendungsbereiche | * Anwendungsbereiche | ||

darzustellen und zu erläutern. | darzustellen und zu erläutern. | ||

| Zeile 33: | Zeile 32: | ||

<li><p>die Auswirkung eines unerwünschten Ereignisses eingrenzen,</p></li> | <li><p>die Auswirkung eines unerwünschten Ereignisses eingrenzen,</p></li> | ||

<li><p>Risiken überwälzen oder</p></li> | <li><p>Risiken überwälzen oder</p></li> | ||

<li | <li><p>es möglich machen, einen früheren Zustand wiederherzustellen.</p></li> | ||

</ul> | |||

Je nach Betrachtungsweise kann eine '''Klassifikation von Sicherheitsmaßnahmen''' hinsichtlich nachfolgender Kriterien getroffen werden: | Je nach Betrachtungsweise kann eine '''Klassifikation von Sicherheitsmaßnahmen''' hinsichtlich nachfolgender Kriterien getroffen werden: | ||

| Zeile 40: | Zeile 39: | ||

* '''Art der Maßnahmen und''' | * '''Art der Maßnahmen und''' | ||

* '''Anwendungsbereiche.''' | * '''Anwendungsbereiche.''' | ||

In unseren Betrachtungen folgen wir hierbei der Klassifikation des Österreichischen Informationssicherheitshandbuchs <ref>https://www.sicherheitshandbuch.gv.at/downloads/sicherheitshandbuch.pdf; 2020-01-11; Seite 45f</ref> . | |||

In unseren Betrachtungen folgen wir hierbei der Klassifikation des Österreichischen Informationssicherheitshandbuchs<ref>https://www.sicherheitshandbuch.gv.at/downloads/sicherheitshandbuch.pdf; 2020-01-11; Seite 45f</ref>. | |||

== Klassifikation nach Sicherheitsanforderungen == | == Klassifikation nach Sicherheitsanforderungen == | ||

| Zeile 55: | Zeile 53: | ||

* Maßnahmen zur Gewährleistung der '''Nicht-Abstreitbarkeit''' (non-repudiation) | * Maßnahmen zur Gewährleistung der '''Nicht-Abstreitbarkeit''' (non-repudiation) | ||

* Maßnahmen zur Gewährleistung der '''Authentifikation''' (authentication) | * Maßnahmen zur Gewährleistung der '''Authentifikation''' (authentication) | ||

sowie außerdem … | sowie außerdem … | ||

* Maßnahmen zur Gewährleistung der '''Zugriffskontrolle''' (access control). | * Maßnahmen zur Gewährleistung der '''Zugriffskontrolle''' (access control). | ||

An dieser Stelle sei darauf hingewiesen, dass „wirksame Informationssicherheit im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen“ verlangt. Dabei ist „auf die Ausgewogenheit von technischen und nicht technischen Maßnahmen zu achten“. <ref>Wie 1</ref> Vergleich in diesem Zusammenhang auch 1.4 – „Klassifikation nach Art der Maßnahmen“. | |||

An dieser Stelle sei darauf hingewiesen, dass „wirksame Informationssicherheit im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen“ verlangt. Dabei ist „auf die Ausgewogenheit von technischen und nicht technischen Maßnahmen zu achten“.<ref>Wie 1</ref> Vergleich in diesem Zusammenhang auch 1.4 – „Klassifikation nach Art der Maßnahmen“. | |||

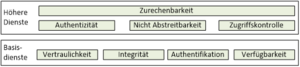

Im Zusammenhang mit Sicherheitsaspekten von IT-Systemen wird üblicherweise ein Schema für Informationstechnische Sicherheitsdienste verwendet. Es werden hierbei die '''Sicherheitsanforderungen''' auf '''Basisdienste''' und '''höhere Dienste''' abgebildet. Hierbei lassen sich höhere Dienste aus Basisdiensten ableiten. Der Grad der Unterstützung dieser Dienste erlaubt den Sicherheitsstatus von IT-Systemen und Modellen zu beurteilen. | Im Zusammenhang mit Sicherheitsaspekten von IT-Systemen wird üblicherweise ein Schema für Informationstechnische Sicherheitsdienste verwendet. Es werden hierbei die '''Sicherheitsanforderungen''' auf '''Basisdienste''' und '''höhere Dienste''' abgebildet. Hierbei lassen sich höhere Dienste aus Basisdiensten ableiten. Der Grad der Unterstützung dieser Dienste erlaubt den Sicherheitsstatus von IT-Systemen und Modellen zu beurteilen. | ||

[[ | [[Datei:IT422 1.png|300px|none|thumb|Schema der Sicherheitsdienste]] | ||

=== Basisdienste === | === Basisdienste === | ||

| Zeile 83: | Zeile 77: | ||

<li><blockquote><p>confidential (vertraulich),</p></blockquote></li> | <li><blockquote><p>confidential (vertraulich),</p></blockquote></li> | ||

<li><blockquote><p>secret (geheim) und</p></blockquote></li> | <li><blockquote><p>secret (geheim) und</p></blockquote></li> | ||

<li><blockquote><p>top secret (streng geheim).</p></blockquote></li></ul> | <li><blockquote><p>top secret (streng geheim).</p></blockquote></li> | ||

</ul> | |||

==== Integrität ==== | ==== Integrität ==== | ||

| Zeile 93: | Zeile 88: | ||

''Zusatzhinweis'' | ''Zusatzhinweis'' | ||

Der Begriff Integrität wird teilweise unterschiedlich definiert bzw. unterschiedlich verwendet. So wird Integrität in der ITSEC<ref>Information Technology Security Evaluation Criteria, abgerufen über https://www.bsi.bund.de/DE/Themen/ZertifizierungundAnerkennung/Produktzertifizierung/ZertifizierungnachCC/ITSicherheitskriterien/it_sikrit.html; 2020-01-11</ref> als „prevention of the unauthorised modification of information“ definiert, im Glossar vom BSI<ref>https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/vorkapitel/Glossar_.html; 2020-01-11</ref> wiederum über: „Integrität bezeichnet die Sicherstellung der Korrektheit (Unversehrtheit) von Daten und der korrekten Funktionsweise von Systemen. Wenn der Begriff Integrität auf "Daten" angewendet wird, drückt er aus, dass die Daten vollständig und unverändert sind. In der Informationstechnik wird er in der Regel aber weiter gefasst und auf "Informationen" angewendet. Der Begriff "Information" wird dabei für "Daten" verwendet, denen je nach Zusammenhang bestimmte Attribute wie z. B. Autor oder Zeitpunkt der Erstellung zugeordnet werden können. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert, Angaben zum Autor verfälscht oder Zeitangaben zur Erstellung manipuliert wurden.“ und im Österreichisches Informationssicherheitshandbuch<ref>Wie 1; Seite 37</ref> über „Informationen dürfen nur von den vorgesehenen Personen und Prozessen verändert werden“. | Der Begriff Integrität wird teilweise unterschiedlich definiert bzw. unterschiedlich verwendet. So wird Integrität in der ITSEC <ref>Information Technology Security Evaluation Criteria, abgerufen über https://www.bsi.bund.de/DE/Themen/ZertifizierungundAnerkennung/Produktzertifizierung/ZertifizierungnachCC/ITSicherheitskriterien/it_sikrit.html; 2020-01-11</ref> als „prevention of the unauthorised modification of information“ definiert, im Glossar vom BSI <ref>https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/vorkapitel/Glossar_.html; 2020-01-11</ref> wiederum über: „Integrität bezeichnet die Sicherstellung der Korrektheit (Unversehrtheit) von Daten und der korrekten Funktionsweise von Systemen. Wenn der Begriff Integrität auf "Daten" angewendet wird, drückt er aus, dass die Daten vollständig und unverändert sind. In der Informationstechnik wird er in der Regel aber weiter gefasst und auf "Informationen" angewendet. Der Begriff "Information" wird dabei für "Daten" verwendet, denen je nach Zusammenhang bestimmte Attribute wie z. B. Autor oder Zeitpunkt der Erstellung zugeordnet werden können. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert, Angaben zum Autor verfälscht oder Zeitangaben zur Erstellung manipuliert wurden.“ und im Österreichisches Informationssicherheitshandbuch <ref>Wie 1; Seite 37</ref> über „Informationen dürfen nur von den vorgesehenen Personen und Prozessen verändert werden“. | ||

==== Authentifikation ==== | ==== Authentifikation ==== | ||

| Zeile 104: | Zeile 99: | ||

* Besitz eines bestimmten Gegenstands oder Dokuments (Chipkarte) und | * Besitz eines bestimmten Gegenstands oder Dokuments (Chipkarte) und | ||

* Biometrische Verfahren (Überprüfung körperlicher Merkmale, wie z.B. Fingerabdrücke, Netzhautscans, etc.) | * Biometrische Verfahren (Überprüfung körperlicher Merkmale, wie z.B. Fingerabdrücke, Netzhautscans, etc.) | ||

''Nach Glossar – BSI | Authentisierung (englisch "authentication")'' <ref>wie 4</ref> | |||

''Nach Glossar – BSI | Authentisierung (englisch "authentication")''<ref>wie 4</ref> | |||

Authentisierung bezeichnet den Nachweis eines Kommunikationspartners, dass er tatsächlich derjenige ist, der er vorgibt zu sein. Dies kann unter anderem durch Passwort-Eingabe, Chipkarte oder Biometrie erfolgen. | Authentisierung bezeichnet den Nachweis eines Kommunikationspartners, dass er tatsächlich derjenige ist, der er vorgibt zu sein. Dies kann unter anderem durch Passwort-Eingabe, Chipkarte oder Biometrie erfolgen. | ||

| Zeile 111: | Zeile 105: | ||

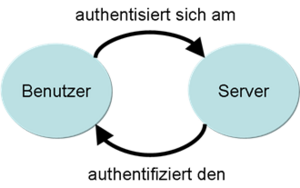

Einige Autoren unterscheiden im Deutschen zwischen den Begriffen Authentisierung, Authentifizierung und Authentikation. Mit Authentisierung wird dann die Vorlage eines Nachweises zur Identifikation bezeichnet, mit Authentifizierung die Überprüfung dieses Nachweises. Um den Text verständlich zu halten, verzichtet der IT-Grundschutz auf diese Unterscheidung. | Einige Autoren unterscheiden im Deutschen zwischen den Begriffen Authentisierung, Authentifizierung und Authentikation. Mit Authentisierung wird dann die Vorlage eines Nachweises zur Identifikation bezeichnet, mit Authentifizierung die Überprüfung dieses Nachweises. Um den Text verständlich zu halten, verzichtet der IT-Grundschutz auf diese Unterscheidung. | ||

[[ | [[Datei:IT422 2.png|300px|none|thumb]] | ||

''Zusatzhinweis | Authentisierung und Authentifizierung'' | |||

Die Abbildung stellt die Authentisierung und Authentifizierung in einer Benutzer-Server-Beziehung anschaulich dar. | Die Abbildung stellt die Authentisierung und Authentifizierung in einer Benutzer-Server-Beziehung anschaulich dar. | ||

| Zeile 137: | Zeile 133: | ||

In der Praxis werden hierzu Prüfziffernmethoden und Verfahren der Verschlüsselung eingesetzt. Beispiele sind die Digitalen Signaturen oder das PGP (Pretty Good Privacy) Verfahren bei Emails. | In der Praxis werden hierzu Prüfziffernmethoden und Verfahren der Verschlüsselung eingesetzt. Beispiele sind die Digitalen Signaturen oder das PGP (Pretty Good Privacy) Verfahren bei Emails. | ||

''Nach Glossar – BSI | Authentizität''<ref>Wie 6</ref> | ''Nach Glossar – BSI | Authentizität'' <ref>Wie 6</ref> | ||

Mit dem Begriff Authentizität wird die Eigenschaft bezeichnet, die gewährleistet, dass ein Kommunikationspartner tatsächlich derjenige ist, der er vorgibt zu sein. Bei authentischen Informationen ist sichergestellt, dass sie von der angegebenen Quelle erstellt wurden. Der Begriff wird nicht nur verwendet, wenn die Identität von Personen geprüft wird, sondern auch bei IT-Komponenten oder Anwendungen. | Mit dem Begriff Authentizität wird die Eigenschaft bezeichnet, die gewährleistet, dass ein Kommunikationspartner tatsächlich derjenige ist, der er vorgibt zu sein. Bei authentischen Informationen ist sichergestellt, dass sie von der angegebenen Quelle erstellt wurden. Der Begriff wird nicht nur verwendet, wenn die Identität von Personen geprüft wird, sondern auch bei IT-Komponenten oder Anwendungen. | ||

''Zusatzhinweise''<ref>http://www.itwissen.info/definition/lexikon/Authentizitaet-authenticity.html; 2019-02-13</ref> | ''Zusatzhinweise'' <ref>http://www.itwissen.info/definition/lexikon/Authentizitaet-authenticity.html; 2019-02-13</ref> | ||

Authentizität ist die Echtheit, Zuverlässigkeit und Glaubwürdigkeit einer Mitteilung. Nach heutiger Rechtsauffassung ist die Authentizität nur dann sichergestellt, wenn die Mitteilung, beispielsweise das Schriftstück, mit Original-Unterschrift versehen ist und zwar von autorisierten Personen, die die schriftliche Willenserklärung abgeben dürfen. In einigen Fällen schreibt das Gesetz zur Bestimmung der Authentizität notarielle Beglaubigung, Beurteilung oder Beurkundung vor. | Authentizität ist die Echtheit, Zuverlässigkeit und Glaubwürdigkeit einer Mitteilung. Nach heutiger Rechtsauffassung ist die Authentizität nur dann sichergestellt, wenn die Mitteilung, beispielsweise das Schriftstück, mit Original-Unterschrift versehen ist und zwar von autorisierten Personen, die die schriftliche Willenserklärung abgeben dürfen. In einigen Fällen schreibt das Gesetz zur Bestimmung der Authentizität notarielle Beglaubigung, Beurteilung oder Beurkundung vor. | ||

| Zeile 163: | Zeile 159: | ||

„Anonymisieren ist das Verändern personenbezogener Daten derart, dass die Einzelangaben über persönliche oder sachliche Verhältnisse nicht mehr oder nur mit einem unverhältnismäßig großen Aufwand an Zeit, Kosten und Arbeitskraft einer bestimmten oder bestimmbaren natürlichen Person zugeordnet werden können. | „Anonymisieren ist das Verändern personenbezogener Daten derart, dass die Einzelangaben über persönliche oder sachliche Verhältnisse nicht mehr oder nur mit einem unverhältnismäßig großen Aufwand an Zeit, Kosten und Arbeitskraft einer bestimmten oder bestimmbaren natürlichen Person zugeordnet werden können. | ||

Pseudonymisieren ist das Ersetzen des Namens und anderer Identifikationsmerkmale durch ein Kennzeichen zu dem Zweck, die Bestimmung des Betroffenen auszuschließen oder wesentlich zu erschweren.“<ref>BDSG §3 Weitere Begriffsbestimmungen – Absätze 6 und 6a; https://www.it-rechtsanwalt.com/bundesdatenschutzgesetz/3-bdsg-weitere-begriffsbestimmungen; 2020-01-11</ref> | Pseudonymisieren ist das Ersetzen des Namens und anderer Identifikationsmerkmale durch ein Kennzeichen zu dem Zweck, die Bestimmung des Betroffenen auszuschließen oder wesentlich zu erschweren.“ <ref>BDSG §3 Weitere Begriffsbestimmungen – Absätze 6 und 6a; https://www.it-rechtsanwalt.com/bundesdatenschutzgesetz/3-bdsg-weitere-begriffsbestimmungen; 2020-01-11</ref> | ||

Der Unterscheid zwischen Anonymisierung und Pseudonymisierung kann wie folgt erklärt werden: | Der Unterscheid zwischen Anonymisierung und Pseudonymisierung kann wie folgt erklärt werden: | ||

| Zeile 169: | Zeile 165: | ||

„…Ein Unterschied besteht im Verfahren. Während man für die Anonymisierung Identifikationsmerkmale löschen oder Datensätze zusammenfassen kann, ist man bei der Pseudonymisierung auf das Ersetzten durch ein Kennzeichen beschränkt. Das hat zur Folge, dass es bei der Pseudonymisierung immer eine Zuordnungsregel geben muss, nach der sich bestimmt, wie die Kennzeichen (Pseudonyme) vergeben werden. Über diese Zuordnungsregel wird dann die Möglichkeit eröffnet den Personenbezug, unter vorher definierten Bedingungen, wieder herzustellen. Welches der beiden Modelle anzuwenden ist, hängt vom Verwendungszweck der Daten ab. So wird im medizinischen Bereich oft auf Pseudonyme zurückgegriffen, um den Patienten über Ergebnisse informieren zu können. Dagegen besteht im Bereich von Umfragen zur Marktforschung kein Bedürfnis die Daten wieder zuzuordnen, sodass diese anonymisiert werden müssen. Auch rechtlich gibt es Unterschiede. So fallen anonymisierte Daten aus dem Anwendungsbereich des Bundesdatenschutzgesetztes und der Landesdatenschutzgesetzte, denn richtig anonymisierte Daten sind keine personenbezogenen Daten mehr. Für pseudonymisierte Daten gelten die Vorschriften der Datenschutzgesetze weiterhin. Insbesondere müssen daher die Grundsätze der Datenvermeidung und Datensparsamkeit eingehalten werden. | „…Ein Unterschied besteht im Verfahren. Während man für die Anonymisierung Identifikationsmerkmale löschen oder Datensätze zusammenfassen kann, ist man bei der Pseudonymisierung auf das Ersetzten durch ein Kennzeichen beschränkt. Das hat zur Folge, dass es bei der Pseudonymisierung immer eine Zuordnungsregel geben muss, nach der sich bestimmt, wie die Kennzeichen (Pseudonyme) vergeben werden. Über diese Zuordnungsregel wird dann die Möglichkeit eröffnet den Personenbezug, unter vorher definierten Bedingungen, wieder herzustellen. Welches der beiden Modelle anzuwenden ist, hängt vom Verwendungszweck der Daten ab. So wird im medizinischen Bereich oft auf Pseudonyme zurückgegriffen, um den Patienten über Ergebnisse informieren zu können. Dagegen besteht im Bereich von Umfragen zur Marktforschung kein Bedürfnis die Daten wieder zuzuordnen, sodass diese anonymisiert werden müssen. Auch rechtlich gibt es Unterschiede. So fallen anonymisierte Daten aus dem Anwendungsbereich des Bundesdatenschutzgesetztes und der Landesdatenschutzgesetzte, denn richtig anonymisierte Daten sind keine personenbezogenen Daten mehr. Für pseudonymisierte Daten gelten die Vorschriften der Datenschutzgesetze weiterhin. Insbesondere müssen daher die Grundsätze der Datenvermeidung und Datensparsamkeit eingehalten werden. | ||

Zu beachten ist auch, dass eine Verschlüsselung der Daten gerade nicht reicht um sie zu anonymisieren. Dies ist bei dem aufkommenden Thema des Cloud Computing besonders wichtig, denn für diese lediglich verschlüsselten Daten, die man dann in die Cloud übermitteln möchte, gelten weiterhin die Vorschriften der Datenschutzgesetzte, sodass die Voraussetzungen für Übermittlung an Dritte, Übermittlung ins Ausland oder die Auftragsdatenverarbeitung vorliegen müssen.“<ref>Virtuelles Datenschutzbüro; Anonymisierung und Pseudonymisierung i. S. d. BDSG; http://www.datenschutz.de/feature/detail/?featid=101; 2016-02-04</ref> | Zu beachten ist auch, dass eine Verschlüsselung der Daten gerade nicht reicht um sie zu anonymisieren. Dies ist bei dem aufkommenden Thema des Cloud Computing besonders wichtig, denn für diese lediglich verschlüsselten Daten, die man dann in die Cloud übermitteln möchte, gelten weiterhin die Vorschriften der Datenschutzgesetzte, sodass die Voraussetzungen für Übermittlung an Dritte, Übermittlung ins Ausland oder die Auftragsdatenverarbeitung vorliegen müssen.“ <ref>Virtuelles Datenschutzbüro; Anonymisierung und Pseudonymisierung i. S. d. BDSG; http://www.datenschutz.de/feature/detail/?featid=101; 2016-02-04</ref> | ||

==== Zuverlässigkeit ==== | ==== Zuverlässigkeit ==== | ||

| Zeile 177: | Zeile 173: | ||

==== Unterschied Verfügbarkeit und Zuverlässigkeit an Hand eines Beispiels ==== | ==== Unterschied Verfügbarkeit und Zuverlässigkeit an Hand eines Beispiels ==== | ||

Verfügbarkeit (Availability):<br | Verfügbarkeit (Availability):<br> | ||

Wahrscheinlichkeit für das korrekte Arbeiten des Systems zu gegebenem Zeitpunkt. | Wahrscheinlichkeit für das korrekte Arbeiten des Systems zu gegebenem Zeitpunkt. | ||

Zuverlässigkeit (Reliability):<br | Zuverlässigkeit (Reliability):<br> | ||

Zeitintervall für korrektes Systemverhalten; Meantime between failure (MTBF). | Zeitintervall für korrektes Systemverhalten; Meantime between failure (MTBF). | ||

Unterschied:<br | Unterschied:<br> | ||

Beispiel: System fällt alle Stunde für eine Millisekunde aus:<br | Beispiel: System fällt alle Stunde für eine Millisekunde aus:<br> | ||

Verfügbarkeit von 99,9999%, aber MTBF von knapp 1h. | Verfügbarkeit von 99,9999%, aber MTBF von knapp 1h. | ||

Beispiel: System fällt alle Jahre für einen Monat aus:<br | Beispiel: System fällt alle Jahre für einen Monat aus:<br> | ||

Verfügbarkeit von 91,67%, aber MTBF von einem Jahr.<ref>Verteilte Betriebssysteme, Winter 2005 © Verteilet Systeme, Universität Ulm, M. Schöttner; https://www-vs.informatik.uni-ulm.de/teach/ws05/vbs/VBS_WS0506_K08_Fehlertoleranz.pdf; 2016-02-04</ref> | Verfügbarkeit von 91,67%, aber MTBF von einem Jahr. <ref>Verteilte Betriebssysteme, Winter 2005 © Verteilet Systeme, Universität Ulm, M. Schöttner; https://www-vs.informatik.uni-ulm.de/teach/ws05/vbs/VBS_WS0506_K08_Fehlertoleranz.pdf; 2016-02-04</ref> | ||

==== Abschließender Hinweise ==== | ==== Abschließender Hinweise ==== | ||

| Zeile 196: | Zeile 192: | ||

Außerdem sei noch darauf hingewiesen, dass im Englischen nur ein Begriff "Authentication" verwendet wird, während im Deutschen zwei Worte existieren: Authentisierung und Authentifizierung; mit jeweils abgeleitetem Zeitwort und gleicher Bedeutung. | Außerdem sei noch darauf hingewiesen, dass im Englischen nur ein Begriff "Authentication" verwendet wird, während im Deutschen zwei Worte existieren: Authentisierung und Authentifizierung; mit jeweils abgeleitetem Zeitwort und gleicher Bedeutung. | ||

authentisieren: glaubwürdig, rechtsgültig machen<br | authentisieren: glaubwürdig, rechtsgültig machen<br> | ||

authentifizieren: beglaubigen, die Echtheit von etwas bezeugen | authentifizieren: beglaubigen, die Echtheit von etwas bezeugen | ||

| Zeile 209: | Zeile 205: | ||

<li><p>Personelle Maßnahmen</p> | <li><p>Personelle Maßnahmen</p> | ||

<ol style="list-style-type: decimal;"> | <ol style="list-style-type: decimal;"> | ||

<li>=== (Informations-)technische Maßnahmen === | <li>=== (Informations-)technische Maßnahmen ===</li> | ||

</li></ol> | </ol></li> | ||

</li></ul> | </ul> | ||

Dazu zählen unter anderem Authentifizierungsmechanismen, Benutzermanagement und -hierarchien, Verschlüsselungstechniken, Datenredundanzen, Softwarestandards, Netzwerktechniken, usw. | Dazu zählen unter anderem Authentifizierungsmechanismen, Benutzermanagement und -hierarchien, Verschlüsselungstechniken, Datenredundanzen, Softwarestandards, Netzwerktechniken, usw. | ||

| Zeile 235: | Zeile 230: | ||

<li><p>Systemspezifische Maßnahmen</p> | <li><p>Systemspezifische Maßnahmen</p> | ||

<ol style="list-style-type: decimal;"> | <ol style="list-style-type: decimal;"> | ||

<li>=== Organisationsweite Maßnahmen === | <li>=== Organisationsweite Maßnahmen ===</li> | ||

</li></ol> | </ol></li> | ||

</li></ul> | </ul> | ||

Zu Maßnahmen, die organisationsweit oder in Teilen der Organisation einzusetzen sind, gehören: | Zu Maßnahmen, die organisationsweit oder in Teilen der Organisation einzusetzen sind, gehören: | ||

| Zeile 250: | Zeile 244: | ||

<li><p>Notfallvorsorge.</p> | <li><p>Notfallvorsorge.</p> | ||

<ol style="list-style-type: decimal;"> | <ol style="list-style-type: decimal;"> | ||

<li>=== Systemspezifische Maßnahmen === | <li>=== Systemspezifische Maßnahmen ===</li> | ||

</li></ol> | </ol></li> | ||

</li></ul> | </ul> | ||

Die Auswahl systemspezifischer Maßnahmen hängt in hohem Maße vom Typ des zu schützenden IT-Systems ab. Man unterscheidet etwa: | Die Auswahl systemspezifischer Maßnahmen hängt in hohem Maße vom Typ des zu schützenden IT-Systems ab. Man unterscheidet etwa: | ||

| Zeile 259: | Zeile 252: | ||

* Workstations in einem Netzwerk und | * Workstations in einem Netzwerk und | ||

* Server in einem Netzwerk. | * Server in einem Netzwerk. | ||

Wirksame Informationssicherheit verlangt im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen, wobei auf die Ausgewogenheit von technischen und nicht-technischen Maßnahmen in IT-Infrastrukturen zu achten ist. | Wirksame Informationssicherheit verlangt im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen, wobei auf die Ausgewogenheit von technischen und nicht-technischen Maßnahmen in IT-Infrastrukturen zu achten ist. | ||

| Zeile 272: | Zeile 264: | ||

Die für das Informationssicherheitsmanagement relevante Norm 27001 beschreibt Informationssicherheit als „kontinuierlichen Verbesserungsprozess“ (KVP) in einem Informationssicherheitsmanagementsystem (ISMS) nach dem „Plan-Do-Check-Act“-Modell (PDCA – „Planen, Durchführen, Prüfen, Handeln“): | Die für das Informationssicherheitsmanagement relevante Norm 27001 beschreibt Informationssicherheit als „kontinuierlichen Verbesserungsprozess“ (KVP) in einem Informationssicherheitsmanagementsystem (ISMS) nach dem „Plan-Do-Check-Act“-Modell (PDCA – „Planen, Durchführen, Prüfen, Handeln“): | ||

* Planen (Plan): Festlegen des ISMS; also relevante Sicherheitsziele und<br | * Planen (Plan): Festlegen des ISMS; also relevante Sicherheitsziele und<br> | ||

-strategien ermitteln, eine organisationsspezifische Informationssicherheitspolitik erstellen und spezifisch geeignete Sicherheitsmaßnahmen auswählen. | -strategien ermitteln, eine organisationsspezifische Informationssicherheitspolitik erstellen und spezifisch geeignete Sicherheitsmaßnahmen auswählen. | ||

* Durchführen (Do): Umsetzen und Betreiben des ISMS, also Sicherheitsmaßnahmen realisieren, für ihre Einhaltung sorgen und Informationssicherheit im laufenden Betrieb inklusive in Notfällen gewährleisten. | * Durchführen (Do): Umsetzen und Betreiben des ISMS, also Sicherheitsmaßnahmen realisieren, für ihre Einhaltung sorgen und Informationssicherheit im laufenden Betrieb inklusive in Notfällen gewährleisten. | ||

* Prüfen (Check): Überwachen und Überprüfen des ISMS auf seine Wirksamkeit, also Vorhandensein, Sinnhaftigkeit, Einhaltung der Sicherheitsmaßnahmen überprüfen, aber auch Kenntnis über Vorfälle sowie üblicher Good-Practices erlangen. | * Prüfen (Check): Überwachen und Überprüfen des ISMS auf seine Wirksamkeit, also Vorhandensein, Sinnhaftigkeit, Einhaltung der Sicherheitsmaßnahmen überprüfen, aber auch Kenntnis über Vorfälle sowie üblicher Good-Practices erlangen. | ||

* Handeln (Act): Instandhalten und Verbessern des ISMS, das bedeutet auf erkannte Fehler, Schwachstellen und veränderte Umfeldbedingungen reagieren und die Ursachen für Gefährdungen beseitigen. Dies bedingt erneutes Planen, womit sich ein ständiger Kreislauf schließt. | * Handeln (Act): Instandhalten und Verbessern des ISMS, das bedeutet auf erkannte Fehler, Schwachstellen und veränderte Umfeldbedingungen reagieren und die Ursachen für Gefährdungen beseitigen. Dies bedingt erneutes Planen, womit sich ein ständiger Kreislauf schließt. | ||

Am Beginn stehen Sicherheitsziele, also Erwartungen und Anforderungen der Verantwortlichen und Beteiligten. Durch die Planungs-, Durchführungs-, Prüf- und Verbesserungsprozesse bzw. -handlungen werden sie erfüllt - das schließlich akzeptierte Sicherheitsniveau wird erreicht. | Am Beginn stehen Sicherheitsziele, also Erwartungen und Anforderungen der Verantwortlichen und Beteiligten. Durch die Planungs-, Durchführungs-, Prüf- und Verbesserungsprozesse bzw. -handlungen werden sie erfüllt - das schließlich akzeptierte Sicherheitsniveau wird erreicht. | ||

| Zeile 287: | Zeile 278: | ||

* Überwachung der Implementierung und des laufenden Betriebes der ausgewählten Maßnahmen, | * Überwachung der Implementierung und des laufenden Betriebes der ausgewählten Maßnahmen, | ||

* Förderung des Sicherheitsbewusstseins innerhalb der Organisation sowie | * Förderung des Sicherheitsbewusstseins innerhalb der Organisation sowie | ||

* Entdeckung von und Reaktion auf sicherheitsrelevante Ereignisse (information security incident handling).“<ref>Wie 1, Seite 38f</ref> | * Entdeckung von und Reaktion auf sicherheitsrelevante Ereignisse (information security incident handling).“ <ref>Wie 1, Seite 38f</ref> | ||

Version vom 13. Jänner 2022, 04:44 Uhr

Sicherheitsmaßnahmen sowie Sicherheitsanforderungen

Das vorliegende Kapitel gibt eine Einführung in das Thema Sicherheitsmaßnahmen. Anschließend wird versucht Sicherheitsmaßnahmen klassifiziert nach den Kriterien

- Sicherheitsanforderungen,

- Art der Maßnahmen sowie

- Anwendungsbereiche

darzustellen und zu erläutern.

Abgeschlossen wird dieses Kapitel mit einem Überblick über die Aufgaben des Sicherheitsmanagements.

Der Inhalt von diesem Kapitel ist dem Skriptum zur Lehrveranstaltung OSS8 – IT-Sicherheit (Wirtschaftsinformatik Bachelorstudium) entnommen.

Vorwort zur Lektion 1

Schwachstellen in der Absicherung elektronischer Infrastrukturen können unabsehbare, oft kaum in ihren Konsequenzen abschätzbare, Auswirkungen auf die verschiedensten Bereiche unseres Lebens und unseres Umfelds haben.

Nur eine durchgängige Kette von organisatorischen und technischen Sicherheitsmaßnahmen erlaubt es, umfassende Sicherheit für Anwendungen im IT-Bereich zu erreichen. Das Erreichen dieses Ziels ist mit hohem Aufwand verbunden, der bei der unterbrechungslosen Betriebsbereitschaft beginnt, über die Vergabe der digitalen Identitäten und die eindeutige Legitimation führt und restriktiven Zugang, sichere Übertragung und persistente Aufbewahrung der Informationen in digitaler Form erreichen muss.

Um in diesem Unterfangen erfolgreich zu sein, müssen alle teilnehmenden Partner ein gemeinsames Sicherheitsbewusstsein erreichen und entsprechend mit einer gemeinsamen Kraftanstrengung diese Aufgabe lösen und die Aufwendungen dafür tragen. Leider steht man vor der Situation, dass sich die Technik immer weiter entwickelt, und zwar auf beiden Seiten, den Angreifern und den Verteidigern. Das bedeutet aber, dass Sicherheitseinrichtungen einer permanenten Evaluierung unterworfen und immer auf dem letzten Stand der Technik sein müssen. Ehemals erfolgreiche Sicherheitsmaßnahmen stellen keineswegs eine Garantie für zukünftige Sicherheit dar.

Sicherheitsmaßnahmen

Unter IT-Sicherheit verstehen wir alle Sicherheitsmaßnahmen in EDV-Systemen, die das Ziel haben, Schutz vor unbefugtem Informationsgewinn, unbefugter Modifikation von Informationen und unbefugter Beeinträchtigung der Funktionalität von IT-Systemen zu gewährleisten. Des Weiteren muss auch sichergestellt werden, dass Systeme prognostizierbare Ergebnisse liefern, das spezifisch als Safety bezeichnet wird. In Zusammenhang mit IT-Sicherheit taucht auch der Begriff Datenschutz auf. Unter Datenschutz versteht man die Gesamtheit der Standards der gesetzlichen und betrieblichen Regelung zum Schutze der Rechte der Gemeinschaft sowie natürlicher und juristischer Personen vor Verletzung der Vertraulichkeit, der Integrität und der Sicherheit des Informationshaushalts. Der Fokus liegt bei Datenschutz daher klar im rechtlichen Bereich.

Sicherheitsmaßnahmen sind Verfahrensweisen, Prozeduren und Mechanismen, die die Sicherheit von Informationen und der sie verarbeitenden IT-Systeme erhöhen. Dies kann auf unterschiedliche Arten erreicht werden. Sicherheitsmechanismen können

Risiken vermeiden,

Bedrohungen oder Schwachstellen verkleinern,

unerwünschte Ereignisse entdecken,

die Auswirkung eines unerwünschten Ereignisses eingrenzen,

Risiken überwälzen oder

es möglich machen, einen früheren Zustand wiederherzustellen.

Je nach Betrachtungsweise kann eine Klassifikation von Sicherheitsmaßnahmen hinsichtlich nachfolgender Kriterien getroffen werden:

- Gefährdungen und Sicherheitsanforderungen,

- Art der Maßnahmen und

- Anwendungsbereiche.

In unseren Betrachtungen folgen wir hierbei der Klassifikation des Österreichischen Informationssicherheitshandbuchs [1] .

Klassifikation nach Sicherheitsanforderungen

Man unterscheidet

- Maßnahmen zur Gewährleistung der Vertraulichkeit (confidentiality)

- Maßnahmen zur Gewährleistung der Integrität (integrity)

- Maßnahmen zur Gewährleistung der Verfügbarkeit (availability)

- Maßnahmen zur Gewährleistung der Zurechenbarkeit (accountability)

- Maßnahmen zur Gewährleistung der Authentizität (authenticity)

- Maßnahmen zur Gewährleistung der Zuverlässigkeit (reliability)

- Maßnahmen zur Gewährleistung der Nicht-Abstreitbarkeit (non-repudiation)

- Maßnahmen zur Gewährleistung der Authentifikation (authentication)

sowie außerdem …

- Maßnahmen zur Gewährleistung der Zugriffskontrolle (access control).

An dieser Stelle sei darauf hingewiesen, dass „wirksame Informationssicherheit im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen“ verlangt. Dabei ist „auf die Ausgewogenheit von technischen und nicht technischen Maßnahmen zu achten“. [2] Vergleich in diesem Zusammenhang auch 1.4 – „Klassifikation nach Art der Maßnahmen“.

Im Zusammenhang mit Sicherheitsaspekten von IT-Systemen wird üblicherweise ein Schema für Informationstechnische Sicherheitsdienste verwendet. Es werden hierbei die Sicherheitsanforderungen auf Basisdienste und höhere Dienste abgebildet. Hierbei lassen sich höhere Dienste aus Basisdiensten ableiten. Der Grad der Unterstützung dieser Dienste erlaubt den Sicherheitsstatus von IT-Systemen und Modellen zu beurteilen.

Basisdienste

Zu den Basisdiensten gehören Dienste zur Bewahrung der Vertraulichkeit, Datenintegrität, Authentifikation und Verfügbarkeit.

Vertraulichkeit

Dienste, die die Vertraulichkeit gewährleisten, sind alle Maßnahmen, die verhindern, dass ein nichtberechtigter Gegenspieler auf geheime Information zugreifen kann. Beispiele für Methoden, die solche Dienste realisieren, wie z.B. kryptographische Verfahren, die die Verschlüsselung von Emails ermöglichen und das SSL Protokoll für die TCP/IP Schicht.

Man unterscheidet bei der Bewertung von Datenbeständen verschiedene Stufen der Vertraulichkeit, die entsprechend beim Einsatz von Diensten zur Vertraulichkeit berücksichtigt werden:

unclassified (offen),

restricted (unter Verschluss),

confidential (vertraulich),

secret (geheim) und

top secret (streng geheim).

Integrität

Dienste für die Integrität (Unveränderbarkeit oder auch nur Datenintegrität) garantieren, dass Daten in unveränderter Form (das bedeutet im Originalzustand) vorliegen. Dazu ist es notwendig, absichtliche (z.B. durch Spoofing) oder auch unabsichtliche (z.B. durch Übertragungsfehler) Veränderungen der Daten zu erkennen.

Methoden um die Datenintegrität zu erhalten sind Prüfziffern, Hashmethoden (z.B. Secure Hash Algorithm, SHA1) und Digests (z.B. für Emails Message Digest, MD5).

Zusatzhinweis

Der Begriff Integrität wird teilweise unterschiedlich definiert bzw. unterschiedlich verwendet. So wird Integrität in der ITSEC [3] als „prevention of the unauthorised modification of information“ definiert, im Glossar vom BSI [4] wiederum über: „Integrität bezeichnet die Sicherstellung der Korrektheit (Unversehrtheit) von Daten und der korrekten Funktionsweise von Systemen. Wenn der Begriff Integrität auf "Daten" angewendet wird, drückt er aus, dass die Daten vollständig und unverändert sind. In der Informationstechnik wird er in der Regel aber weiter gefasst und auf "Informationen" angewendet. Der Begriff "Information" wird dabei für "Daten" verwendet, denen je nach Zusammenhang bestimmte Attribute wie z. B. Autor oder Zeitpunkt der Erstellung zugeordnet werden können. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert, Angaben zum Autor verfälscht oder Zeitangaben zur Erstellung manipuliert wurden.“ und im Österreichisches Informationssicherheitshandbuch [5] über „Informationen dürfen nur von den vorgesehenen Personen und Prozessen verändert werden“.

Authentifikation

Dienste zur Authentifikation (Authentifizierung) identifizieren nachweislich einen Benutzer oder einen Kommunikationspartner. Diese Dienste besitzen große Bedeutung, da an die Identität einer Person oft Rechte gebunden sind (z.B. Systemadministrator, Controller).

Im Wesentlichen werden in der Praxis drei Methoden zur Authentifikation verwendet:

- Kenntnis eines Geheimnisses (Kennworte),

- Besitz eines bestimmten Gegenstands oder Dokuments (Chipkarte) und

- Biometrische Verfahren (Überprüfung körperlicher Merkmale, wie z.B. Fingerabdrücke, Netzhautscans, etc.)

Nach Glossar – BSI | Authentisierung (englisch "authentication") [6]

Authentisierung bezeichnet den Nachweis eines Kommunikationspartners, dass er tatsächlich derjenige ist, der er vorgibt zu sein. Dies kann unter anderem durch Passwort-Eingabe, Chipkarte oder Biometrie erfolgen.

Einige Autoren unterscheiden im Deutschen zwischen den Begriffen Authentisierung, Authentifizierung und Authentikation. Mit Authentisierung wird dann die Vorlage eines Nachweises zur Identifikation bezeichnet, mit Authentifizierung die Überprüfung dieses Nachweises. Um den Text verständlich zu halten, verzichtet der IT-Grundschutz auf diese Unterscheidung.

Zusatzhinweis | Authentisierung und Authentifizierung

Die Abbildung stellt die Authentisierung und Authentifizierung in einer Benutzer-Server-Beziehung anschaulich dar.

Verfügbarkeit

Dienste zur Zusicherung der Verfügbarkeit garantieren, dass einem berechtigten Benutzer angebotene Dienstleistungen auch stets zur Verfügung stehen. Beispiele für solche Zusicherungen sind z.B. das Ziel, dass allen Benutzern eines IT-Systems gleichmäßige (gerecht) spezifische Systemressourcen (CPU Leistung, Bandbreite, Plattenplatz) zugeteilt werden („throughput“). Darunter fallen aber auch die Abwehr von Deny-of-Service Attacken. Die wichtigste Sicherungsmaßnahme gegen solche Attacken sind die bekannten Firewalls.

Anmerkung: Oft wird eine Kombination der obigen Verfahren eingesetzt.

Höhere Dienste

Auf den Basisdiensten bauen die höheren Dienste, nämlich Datenauthentizität, Nicht-Abstreitbarkeit, Zugriffskontrolle und Zurechenbarkeit auf.

Zurechenbarkeit

Die Zurechenbarkeit ist ein höherer Dienst, der protokolliert, welche Benutzer welche Systemressourcen zu welchem Zeitpunkt in Anspruch genommen haben. Die Voraussetzung für diesen Dienst ist eine funktionierende Zugriffskontrolle und Gewährleistung der Nicht-Abstreitbarkeit.

Dies kann in der Praxis über sog. Transaktionslogs realisiert werden, die den Zeitpunkt, die Menge und die Dauer der verwendeten Ressourcen pro Benutzer festhält. Dieser Dienst stellt die Basis für den kommerziellen Internetgebrauch dar.

Authentizität

Die Datenauthentizität identifiziert eindeutig Informationsbestände. Dies geschieht durch den Nachweis der Integrität und der Herkunft der Daten.

In der Praxis werden hierzu Prüfziffernmethoden und Verfahren der Verschlüsselung eingesetzt. Beispiele sind die Digitalen Signaturen oder das PGP (Pretty Good Privacy) Verfahren bei Emails.

Nach Glossar – BSI | Authentizität [7]

Mit dem Begriff Authentizität wird die Eigenschaft bezeichnet, die gewährleistet, dass ein Kommunikationspartner tatsächlich derjenige ist, der er vorgibt zu sein. Bei authentischen Informationen ist sichergestellt, dass sie von der angegebenen Quelle erstellt wurden. Der Begriff wird nicht nur verwendet, wenn die Identität von Personen geprüft wird, sondern auch bei IT-Komponenten oder Anwendungen.

Zusatzhinweise [8]

Authentizität ist die Echtheit, Zuverlässigkeit und Glaubwürdigkeit einer Mitteilung. Nach heutiger Rechtsauffassung ist die Authentizität nur dann sichergestellt, wenn die Mitteilung, beispielsweise das Schriftstück, mit Original-Unterschrift versehen ist und zwar von autorisierten Personen, die die schriftliche Willenserklärung abgeben dürfen. In einigen Fällen schreibt das Gesetz zur Bestimmung der Authentizität notarielle Beglaubigung, Beurteilung oder Beurkundung vor.

Bezogen auf die Informationstechnik geht es bei der Authentizität um die Verbindlichkeit von Daten, Dokumenten, Informationen oder Nachrichten, die einer bestimmten Datenendeinrichtung oder einem Sender sicher zugeordnet werden können. Durch die Authentizität muss sichergestellt werden, dass die Herkunft solcher Information zweifelsfrei nachgewiesen werden kann. Eine Möglichkeit für den Nachweis ist die digitale Signatur.

Nicht-Abstreitbarkeit

Bei der Nicht-Abstreitbarkeit werden Aktionen eindeutig einem (organisatorischen) Subjekt zugeordnet; z.B. wird beim Email-Verkehr dadurch eindeutig festgestellt, wer die E-Mail versendet und wer sie empfangen hat. Verfahren hierzu sind digital signierte Quittungen.

Zugriffskontrolle

Die Zugriffskontrolle befasst sich mit der Autorisierung von Aktionen (z.B. Zugriff auf Daten), um jedem Benutzer nur das zu erlauben, was er auch wirklich aufgrund seiner ihm zugeordneten Rechte darf. Voraussetzung dazu sind Dienste, die die Authentifikation von Benutzern (und Programmen) gewährleisten. Ein Beispiel dazu ist die Zugriffskontrolle in Betriebssystemen für einzelne Benutzer, Gruppen oder den Rest der Welt (siehe Unix).

Zusatzinformation

Anonymisierung und Pseudonymisierung

Da im Zusammenhang mit Sicherheitsanforderungen häufig die Begriffe „Anonymisierung“ und „Pseudonymisierung“ gebracht werden, folgt hier eine kurze Erklärung dieser:

„Anonymisieren ist das Verändern personenbezogener Daten derart, dass die Einzelangaben über persönliche oder sachliche Verhältnisse nicht mehr oder nur mit einem unverhältnismäßig großen Aufwand an Zeit, Kosten und Arbeitskraft einer bestimmten oder bestimmbaren natürlichen Person zugeordnet werden können.

Pseudonymisieren ist das Ersetzen des Namens und anderer Identifikationsmerkmale durch ein Kennzeichen zu dem Zweck, die Bestimmung des Betroffenen auszuschließen oder wesentlich zu erschweren.“ [9]

Der Unterscheid zwischen Anonymisierung und Pseudonymisierung kann wie folgt erklärt werden:

„…Ein Unterschied besteht im Verfahren. Während man für die Anonymisierung Identifikationsmerkmale löschen oder Datensätze zusammenfassen kann, ist man bei der Pseudonymisierung auf das Ersetzten durch ein Kennzeichen beschränkt. Das hat zur Folge, dass es bei der Pseudonymisierung immer eine Zuordnungsregel geben muss, nach der sich bestimmt, wie die Kennzeichen (Pseudonyme) vergeben werden. Über diese Zuordnungsregel wird dann die Möglichkeit eröffnet den Personenbezug, unter vorher definierten Bedingungen, wieder herzustellen. Welches der beiden Modelle anzuwenden ist, hängt vom Verwendungszweck der Daten ab. So wird im medizinischen Bereich oft auf Pseudonyme zurückgegriffen, um den Patienten über Ergebnisse informieren zu können. Dagegen besteht im Bereich von Umfragen zur Marktforschung kein Bedürfnis die Daten wieder zuzuordnen, sodass diese anonymisiert werden müssen. Auch rechtlich gibt es Unterschiede. So fallen anonymisierte Daten aus dem Anwendungsbereich des Bundesdatenschutzgesetztes und der Landesdatenschutzgesetzte, denn richtig anonymisierte Daten sind keine personenbezogenen Daten mehr. Für pseudonymisierte Daten gelten die Vorschriften der Datenschutzgesetze weiterhin. Insbesondere müssen daher die Grundsätze der Datenvermeidung und Datensparsamkeit eingehalten werden.

Zu beachten ist auch, dass eine Verschlüsselung der Daten gerade nicht reicht um sie zu anonymisieren. Dies ist bei dem aufkommenden Thema des Cloud Computing besonders wichtig, denn für diese lediglich verschlüsselten Daten, die man dann in die Cloud übermitteln möchte, gelten weiterhin die Vorschriften der Datenschutzgesetzte, sodass die Voraussetzungen für Übermittlung an Dritte, Übermittlung ins Ausland oder die Auftragsdatenverarbeitung vorliegen müssen.“ [10]

Zuverlässigkeit

Unter Zuverlässigkeit versteht man die Eigenschaft von einem System, die angibt, ob die dem System zugewiesene Funktion in der entsprechenden Zeit umgesetzt bzw. erfüllt wird.

Unterschied Verfügbarkeit und Zuverlässigkeit an Hand eines Beispiels

Verfügbarkeit (Availability):

Wahrscheinlichkeit für das korrekte Arbeiten des Systems zu gegebenem Zeitpunkt.

Zuverlässigkeit (Reliability):

Zeitintervall für korrektes Systemverhalten; Meantime between failure (MTBF).

Unterschied:

Beispiel: System fällt alle Stunde für eine Millisekunde aus:

Verfügbarkeit von 99,9999%, aber MTBF von knapp 1h.

Beispiel: System fällt alle Jahre für einen Monat aus:

Verfügbarkeit von 91,67%, aber MTBF von einem Jahr. [11]

Abschließender Hinweise

Neben den hier genannten Begriffen gibt es noch eine Vielzahl anderer Begriffe (vgl. Nicht-Vermehrbarkeit | Non-Propagation, Unbeobachtbarkeit | Non-Observability, etc.). Auf diese wir an dieser Stelle nicht näher eingegangen.

Außerdem sei noch darauf hingewiesen, dass im Englischen nur ein Begriff "Authentication" verwendet wird, während im Deutschen zwei Worte existieren: Authentisierung und Authentifizierung; mit jeweils abgeleitetem Zeitwort und gleicher Bedeutung.

authentisieren: glaubwürdig, rechtsgültig machen

authentifizieren: beglaubigen, die Echtheit von etwas bezeugen

Klassifikation nach Art der Maßnahmen

Dies ist die “klassische” Einteilung der Sicherheitsmaßnahmen und man unterscheidet:

(Informations-)technische Maßnahmen

Bauliche Maßnahmen

Organisatorische Maßnahme

Personelle Maßnahmen

- === (Informations-)technische Maßnahmen ===

Dazu zählen unter anderem Authentifizierungsmechanismen, Benutzermanagement und -hierarchien, Verschlüsselungstechniken, Datenredundanzen, Softwarestandards, Netzwerktechniken, usw.

Bauliche Maßnahmen

Dazu zählen unter anderem Lage und Anordnung der Gebäude, Stärke und Schutz von Wänden, Türen, Fenstern, Lüftungsschächten, Versorgung mit Wasser, Strom, Kommunikationsleitungen, physische Zutrittskontrollen, Brandschutz, usw.

Organisatorische Maßnahmen,

Dazu zählen unter anderem Kontrolle von Betriebsmitteln, Dokumentation, Rollentrennung, Aktionen bei Auftreten von Sicherheitsproblemen, usw.

Personelle Maßnahmen,

Dazu zählen unter anderem Regelungen für Mitarbeiter und externes Personal, Verpflichtung zur Einhaltung gesetzlicher Bestimmungen und organisatorischer Regeln, klar definierte Verantwortlichkeiten, Vertretungsregelungen, Informations- und Schulungsmaßnahmen, usw.

Klassifikation nach Anwendungsbereichen

Man unterscheidet:

Maßnahmen, die organisationsweit einzusenden sind

Systemspezifische Maßnahmen

- === Organisationsweite Maßnahmen ===

Zu Maßnahmen, die organisationsweit oder in Teilen der Organisation einzusetzen sind, gehören:

Etablierung eines Informationssicherheitsmanagement-Prozesses und Erstellung von Informationssicherheitspolitiken,

organisatorische Maßnahmen (z.B. Kontrolle von Betriebsmitteln, Dokumentation, Rollentrennung),

Überprüfung der IT-Sicherheitsmaßnahmen auf Übereinstimmung mit den Informationssicherheitspolitiken,

Reaktion auf sicherheitsrelevante Ereignisse,

personelle Maßnahmen (inkl. Schulung und Bildung von Sicherheitsbewusstsein),

bauliche Sicherheit und Infrastruktur und

Notfallvorsorge.

- === Systemspezifische Maßnahmen ===

Die Auswahl systemspezifischer Maßnahmen hängt in hohem Maße vom Typ des zu schützenden IT-Systems ab. Man unterscheidet etwa:

- Nicht-vernetzte Systeme (Stand-Alone-PCs),

- Workstations in einem Netzwerk und

- Server in einem Netzwerk.

Wirksame Informationssicherheit verlangt im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen, wobei auf die Ausgewogenheit von technischen und nicht-technischen Maßnahmen in IT-Infrastrukturen zu achten ist.

Aufgaben des Informationssicherheitsmanagements

Auch wenn das Informationssicherheitsmanagement nicht primäres Thema von dieser Lehrveranstaltung sondern zentraler Bestandteil der Lehrveranstaltung IM423 – „Informationssicherheitsmanagement“ ist, soll an dieser Stelle auf die Aufgaben des Informationssicherheitsmanagements überblicksmäßig eingegangen werden.

Wie in den Ausführungen in den nächsten Absätzen, welche dem österreichischen Informationssicherheitshandbuch entnommen worden sind, dargestellt ist, handelt es sich bei Informationssicherheit um eine Managementaufgabe sowie wird Informationssicherheit als Kontinuierlicher Verbesserungsprozess beschrieben. Informationssicherheit kann nur funktionieren, wenn diese laufend überwacht und entsprechend nachgesteuert, also verbessert, wird.

„Informationssicherheit ist immer eine Managementaufgabe. Nur wenn die Leitung einer Organisation voll hinter den Sicherheitszielen und den damit verbundenen Aktivitäten steht, kann diese Aufgabe erfolgreich wahrgenommen werden.

Die für das Informationssicherheitsmanagement relevante Norm 27001 beschreibt Informationssicherheit als „kontinuierlichen Verbesserungsprozess“ (KVP) in einem Informationssicherheitsmanagementsystem (ISMS) nach dem „Plan-Do-Check-Act“-Modell (PDCA – „Planen, Durchführen, Prüfen, Handeln“):

- Planen (Plan): Festlegen des ISMS; also relevante Sicherheitsziele und

-strategien ermitteln, eine organisationsspezifische Informationssicherheitspolitik erstellen und spezifisch geeignete Sicherheitsmaßnahmen auswählen.

- Durchführen (Do): Umsetzen und Betreiben des ISMS, also Sicherheitsmaßnahmen realisieren, für ihre Einhaltung sorgen und Informationssicherheit im laufenden Betrieb inklusive in Notfällen gewährleisten.

- Prüfen (Check): Überwachen und Überprüfen des ISMS auf seine Wirksamkeit, also Vorhandensein, Sinnhaftigkeit, Einhaltung der Sicherheitsmaßnahmen überprüfen, aber auch Kenntnis über Vorfälle sowie üblicher Good-Practices erlangen.

- Handeln (Act): Instandhalten und Verbessern des ISMS, das bedeutet auf erkannte Fehler, Schwachstellen und veränderte Umfeldbedingungen reagieren und die Ursachen für Gefährdungen beseitigen. Dies bedingt erneutes Planen, womit sich ein ständiger Kreislauf schließt.

Am Beginn stehen Sicherheitsziele, also Erwartungen und Anforderungen der Verantwortlichen und Beteiligten. Durch die Planungs-, Durchführungs-, Prüf- und Verbesserungsprozesse bzw. -handlungen werden sie erfüllt - das schließlich akzeptierte Sicherheitsniveau wird erreicht.

Informationssicherheitsmanagement ist also ein kontinuierlicher Prozess. In den […] Kapiteln [2ff des Österreichischen Informationssicherheitshandbuches] wird dargestellt, welche Aufgaben eines ISMS umgesetzt und welche Sicherheitsmaßnahmen implementiert werden können zur:

- Festlegung der Sicherheitsziele und -strategien der Organisation,

- Ermittlung und Bewertung der Informationssicherheitsrisiken (information security risk assessment),

- Festlegung geeigneter Sicherheitsmaßnahmen,

- Überwachung der Implementierung und des laufenden Betriebes der ausgewählten Maßnahmen,

- Förderung des Sicherheitsbewusstseins innerhalb der Organisation sowie

- Entdeckung von und Reaktion auf sicherheitsrelevante Ereignisse (information security incident handling).“ [12]

- ↑ https://www.sicherheitshandbuch.gv.at/downloads/sicherheitshandbuch.pdf; 2020-01-11; Seite 45f

- ↑ Wie 1

- ↑ Information Technology Security Evaluation Criteria, abgerufen über https://www.bsi.bund.de/DE/Themen/ZertifizierungundAnerkennung/Produktzertifizierung/ZertifizierungnachCC/ITSicherheitskriterien/it_sikrit.html; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/vorkapitel/Glossar_.html; 2020-01-11

- ↑ Wie 1; Seite 37

- ↑ wie 4

- ↑ Wie 6

- ↑ http://www.itwissen.info/definition/lexikon/Authentizitaet-authenticity.html; 2019-02-13

- ↑ BDSG §3 Weitere Begriffsbestimmungen – Absätze 6 und 6a; https://www.it-rechtsanwalt.com/bundesdatenschutzgesetz/3-bdsg-weitere-begriffsbestimmungen; 2020-01-11

- ↑ Virtuelles Datenschutzbüro; Anonymisierung und Pseudonymisierung i. S. d. BDSG; http://www.datenschutz.de/feature/detail/?featid=101; 2016-02-04

- ↑ Verteilte Betriebssysteme, Winter 2005 © Verteilet Systeme, Universität Ulm, M. Schöttner; https://www-vs.informatik.uni-ulm.de/teach/ws05/vbs/VBS_WS0506_K08_Fehlertoleranz.pdf; 2016-02-04

- ↑ Wie 1, Seite 38f