Informationssicherheitsmanagement - ISM Aufbau: Unterschied zwischen den Versionen

K |

|||

| Zeile 419: | Zeile 419: | ||

Steuerungsaktivitäten sind Abläufe und Praktiken, die hinreichende Sicherheit für das Erreichen von Geschäftszielen bieten. Aus dem Rahmen fallende Ereignisse sollen durch sie verhindert, aufgedeckt oder korrigiert werden. Steuerungsaktivitäten können physischer, technischer oder prozessorientierter Natur sein. Die Auswahl und die Gestaltung der Steuerungsaktivitäten basiert auf deren Effektivität, Risikominimierungspotential, aber insbesondere auch auf deren Aufwand, Kosten oder Restriktionen auf das Business. Die Summe sämtlicher (Schlüssel-) Steuerungsaktivitäten bildet ein Internes Kontrollsystem (IKS). Dabei werden durch die Gesamtstruktur sich gegenseitig absichernde Security Controls implementiert, die diese auf verschiedenen Ebenen anbringt („layered defense“). Insgesamt entsteht dadurch eine Art Netz von Steuerungsaktivitäten, die sich so gegenseitig absichern. Somit kann ein nicht entdeckter Fehler in der einen Aktivität noch durch eine andere Aktivität aufgedeckt werden. In der IT existiert mit COBIT eine ganzheitliche, etablierte und allgemein anerkannte Sammlung von Zielen für Steuerungsaktivitäten. | Steuerungsaktivitäten sind Abläufe und Praktiken, die hinreichende Sicherheit für das Erreichen von Geschäftszielen bieten. Aus dem Rahmen fallende Ereignisse sollen durch sie verhindert, aufgedeckt oder korrigiert werden. Steuerungsaktivitäten können physischer, technischer oder prozessorientierter Natur sein. Die Auswahl und die Gestaltung der Steuerungsaktivitäten basiert auf deren Effektivität, Risikominimierungspotential, aber insbesondere auch auf deren Aufwand, Kosten oder Restriktionen auf das Business. Die Summe sämtlicher (Schlüssel-) Steuerungsaktivitäten bildet ein Internes Kontrollsystem (IKS). Dabei werden durch die Gesamtstruktur sich gegenseitig absichernde Security Controls implementiert, die diese auf verschiedenen Ebenen anbringt („layered defense“). Insgesamt entsteht dadurch eine Art Netz von Steuerungsaktivitäten, die sich so gegenseitig absichern. Somit kann ein nicht entdeckter Fehler in der einen Aktivität noch durch eine andere Aktivität aufgedeckt werden. In der IT existiert mit COBIT eine ganzheitliche, etablierte und allgemein anerkannte Sammlung von Zielen für Steuerungsaktivitäten. | ||

''Beispiel: Einmal jährlich evaluiert die/der Durchführende die technischen Authentifzierungsmechanismen auf den Kernsystemen, -applikationen und -datenbanken. Sie/er vergleicht die Ergebnisse mit den Vorgaben aus der IT Security Policy. Eventuelle Abweichungen werden identifiziert und im Rahmen des Risikomanagements bewertet und in deren Defizitliste eingepflegt. Das Review wird dokumentiert und dem CISO per Email übermittelt.'' | ''Beispiel: Einmal jährlich evaluiert die/der Durchführende die technischen Authentifzierungsmechanismen auf den Kernsystemen, -applikationen und -datenbanken. Sie/er vergleicht die Ergebnisse mit den Vorgaben aus der IT Security Policy. Eventuelle Abweichungen werden identifiziert und im Rahmen des Risikomanagements bewertet und in deren Defizitliste eingepflegt. Das Review wird dokumentiert und der/dem CISO per Email übermittelt.'' | ||

Es ist festzuhalten, dass im Rahmen der Information Security auch Nicht-IT-Aktivitäten zu betrachten sind. Aspekte aus der physischen Sicherheit, dem Social Engineering, allgemeine Identifikation, Umgang und Speicherung von Information im Rahmen des Geschäftsprozesses müssen evaluiert werden. Auch sind applikationsspezifische IT-Steuerungsaktivitäten neben den allgemeinen (IT General Controls - ITGC) zu betrachten. Das sind jene Aktivitäten und Mechanismen, die inhaltlich dem Geschäftsprozess zuzuordnen sind, aber von IT-Mechanismen abhängig sind. Als Beispiel sind Eingabekontrollen zu nennen, etwa Prüfung auf Schwellwerte oder Plausibilität [CIS10, S61f][COB07]. | Es ist festzuhalten, dass im Rahmen der Information Security auch Nicht-IT-Aktivitäten zu betrachten sind. Aspekte aus der physischen Sicherheit, dem Social Engineering, allgemeine Identifikation, Umgang und Speicherung von Information im Rahmen des Geschäftsprozesses müssen evaluiert werden. Auch sind applikationsspezifische IT-Steuerungsaktivitäten neben den allgemeinen (IT General Controls - ITGC) zu betrachten. Das sind jene Aktivitäten und Mechanismen, die inhaltlich dem Geschäftsprozess zuzuordnen sind, aber von IT-Mechanismen abhängig sind. Als Beispiel sind Eingabekontrollen zu nennen, etwa Prüfung auf Schwellwerte oder Plausibilität [CIS10, S61f][COB07]. | ||

| Zeile 449: | Zeile 449: | ||

* Monitoring-Technologien | * Monitoring-Technologien | ||

* Security Information Management Systeme (z.B. Log-Korrelationen) | * Security Information Management Systeme (z.B. Log-Korrelationen) | ||

In einem ersten Schritt müssen die grundsätzlichen Rahmenbedingungen als Basis für Informationssicherheit vom Top Management hergestellt werden. Dies wird hier unter dem Begriff „Information Security Governance“ subsumiert. Die Aufgabe von Governance (engl. für „führen“, „regieren“) ist es, Mechanismen zu schaffen, dass sich die | In einem ersten Schritt müssen die grundsätzlichen Rahmenbedingungen als Basis für Informationssicherheit vom Top Management hergestellt werden. Dies wird hier unter dem Begriff „Information Security Governance“ subsumiert. Die Aufgabe von Governance (engl. für „führen“, „regieren“) ist es, Mechanismen zu schaffen, dass sich die Mitarbeiter*innen und andere Ressourcen an etablierte Prozesse und Policies orientieren. Es ist die Verantwortung der Unternehmensaufsicht (Aufsichtsrat) und der Unternehmensführung (Vorstand oder Geschäftsführung), Information Security Governance als integralen und transparenten Bestandteil der Unternehmensführung zu etablieren. Ersterer gibt dafür die Leitlinien vor und zweitere verantworten die Umsetzung im Unternehmen.</ul> | ||

</ul> | </ul> | ||

Information Security muss als Management-Prozess im Unternehmen und seiner Prozesslandschaft gut verankert sein. Je höher der Grad der Unabhängigkeit und der Stimmgewichtung in der Führungsebene, desto gewichtiger ist das Thema im Unternehmen akzentuiert. Organisationsstrukturen, wo das Thema Informationssicherheit als notwendiges Anhängsel betrachtet wird und auch in sehr operativen Bereichen positioniert ist, sind von vornherein ein Hemmschuh. | Information Security muss als Management-Prozess im Unternehmen und seiner Prozesslandschaft gut verankert sein. Je höher der Grad der Unabhängigkeit und der Stimmgewichtung in der Führungsebene, desto gewichtiger ist das Thema im Unternehmen akzentuiert. Organisationsstrukturen, wo das Thema Informationssicherheit als notwendiges Anhängsel betrachtet wird und auch in sehr operativen Bereichen positioniert ist, sind von vornherein ein Hemmschuh. | ||

| Zeile 455: | Zeile 455: | ||

Sind solche Voraussetzungen gegeben, bedarf es eines '''Information Security Frameworks''', das die technischen, operativen, administrativen und management-relevanten Komponenten definiert. Darüber hinaus legt es organisatorische Verantwortlichkeiten, Schnittstellen, Ziele und erwartete Ergebnisse für jede Komponente fest. | Sind solche Voraussetzungen gegeben, bedarf es eines '''Information Security Frameworks''', das die technischen, operativen, administrativen und management-relevanten Komponenten definiert. Darüber hinaus legt es organisatorische Verantwortlichkeiten, Schnittstellen, Ziele und erwartete Ergebnisse für jede Komponente fest. | ||

Naturgemäß nehmen '''technische Komponenten''' breiten Raum ein, die als natürliche oder zusätzliche Steuerungstechnologien sowie management-unterstützende Technologien kategorisiert werden können. Basis-Steuerungstechnologien sind Out-of-the-box-Sicherheitsfunktionen, etwa Authentifizierungsmechanismen, Zugriffsprotokollierung oder verschlüsselte SSL-Übertragung eines Webservers. Sie sind natürliche Sicherheitsbausteine des Webservers und werden üblicherweise von der IT betrieben. Zusätzliche Steuerungstechnologien sind spezialisierter angelegt als die natürlichen und werden zumeist in Zusammenarbeit von IT und Security- | Naturgemäß nehmen '''technische Komponenten''' breiten Raum ein, die als natürliche oder zusätzliche Steuerungstechnologien sowie management-unterstützende Technologien kategorisiert werden können. Basis-Steuerungstechnologien sind Out-of-the-box-Sicherheitsfunktionen, etwa Authentifizierungsmechanismen, Zugriffsprotokollierung oder verschlüsselte SSL-Übertragung eines Webservers. Sie sind natürliche Sicherheitsbausteine des Webservers und werden üblicherweise von der IT betrieben. Zusätzliche Steuerungstechnologien sind spezialisierter angelegt als die natürlichen und werden zumeist in Zusammenarbeit von IT und Security-Spezialist*innen angewendet. Identity Management oder Zugriffsmanagement-Technologien sind mögliche Beispiele dafür. Gemeinsam bilden diese Kategorien die technische Sicherheitsarchitektur. Management-unterstützende Technologien bereiten operative Daten auf und aggregieren diese zu Managementinformation. Beispielsweise können das Security Information Management Systeme (SIM) sein, die verschiedene Daten aggregieren, korrelieren und daraus Informationen für das Management generieren. Andere Beispiele sind Log Analyzer oder Compliance Monitoring Scanner. Diese Systeme werden in der Regel ausschließlich durch die Information Security Teams betrieben. Generell ist es wichtig, zu hinterfragen, welche Steuerungsmaßnahmen wo platziert sind, wie effektiv sie sind, wie effizient sie sind, welche Richtung sie verfolgen und wie sie implementiert sind. Nicht überraschend, sollen die technischen Komponenten im Einklang mit den Geschäftszielen stehen, das Konzept eines Information Security Frameworks unterstützt dabei die erforderliche gesamtheitliche Sicht [CIS10, S204f]. | ||

'''Operative Komponenten''' sind die eigentlichen regelmäßig durchzuführenden Management- und administrativen Tätigkeiten, um den Sicherheitslevel sicherzustellen. Dies können Standardbetriebstätigkeiten, sicherheitsrelevante Geschäftsprozessaktivitäten oder Wartung und Administration der Sicherheitstechnologien sein und haben üblicherweise eine tägliche oder maximal wöchentliche Durchführungsfrequenz. Dies ist keine reine IT-Angelegenheit, vielmehr muss der Information Security Manager mit den Geschäfts- und Organisationseinheiten zusammenarbeiten, um die operativen Anforderungen erfassen und abdecken zu können. Es muss gemeinsam erörtert werden, wie z.B. Zugriffsberechtigungen, Security Event Monitoring und Analyse, Patch Management, Konfigurationsmanagement, Change und Release Management, Security Metriken, Messung und Reporting, Incident Response und Resolution zu erfolgen hat. Für jede operative Einheit muss ein Owner definiert werden, der gemeinsam mit ihm die Inputs, Outputs, Auslöser, Zeitplan, Prozess-Schritte, Erfolgsfaktoren, Eskalations- sowie Genehmigungsverfahren festlegt. Zusätzlich müssen qualitätssichernde Mechanismen in den Prozess eingebaut werden [CIS10, S205]. | '''Operative Komponenten''' sind die eigentlichen regelmäßig durchzuführenden Management- und administrativen Tätigkeiten, um den Sicherheitslevel sicherzustellen. Dies können Standardbetriebstätigkeiten, sicherheitsrelevante Geschäftsprozessaktivitäten oder Wartung und Administration der Sicherheitstechnologien sein und haben üblicherweise eine tägliche oder maximal wöchentliche Durchführungsfrequenz. Dies ist keine reine IT-Angelegenheit, vielmehr muss die/der Information Security Manager*in mit den Geschäfts- und Organisationseinheiten zusammenarbeiten, um die operativen Anforderungen erfassen und abdecken zu können. Es muss gemeinsam erörtert werden, wie z.B. Zugriffsberechtigungen, Security Event Monitoring und Analyse, Patch Management, Konfigurationsmanagement, Change und Release Management, Security Metriken, Messung und Reporting, Incident Response und Resolution zu erfolgen hat. Für jede operative Einheit muss ein Owner definiert werden, der gemeinsam mit ihm die Inputs, Outputs, Auslöser, Zeitplan, Prozess-Schritte, Erfolgsfaktoren, Eskalations- sowie Genehmigungsverfahren festlegt. Zusätzlich müssen qualitätssichernde Mechanismen in den Prozess eingebaut werden [CIS10, S205]. | ||

Die '''management-relevanten Komponenten''' umfassen strategische Aktivitäten wie Policy-Reviews, Entwicklung und Anpassung von Standards, sowie Überblicks-Kontroll-Tätigkeiten, wie Projektreporting und Controlling. Außerdem muss dafür gesorgt sein, dass Information Risk Management auf einer regelmäßigen Basis durchgeführt wird und die Kommunikation von Information Security ins Unternehmen sichergestellt ist. Hauptaufgabe ist die Gewährleistung, dass die Aktivitäten innerhalb des Programs mit den Geschäftszielen im Einklang stehen und gegebenenfalls Anpassungen initiiert werden [CIS10, S205]. | Die '''management-relevanten Komponenten''' umfassen strategische Aktivitäten wie Policy-Reviews, Entwicklung und Anpassung von Standards, sowie Überblicks-Kontroll-Tätigkeiten, wie Projektreporting und Controlling. Außerdem muss dafür gesorgt sein, dass Information Risk Management auf einer regelmäßigen Basis durchgeführt wird und die Kommunikation von Information Security ins Unternehmen sichergestellt ist. Hauptaufgabe ist die Gewährleistung, dass die Aktivitäten innerhalb des Programs mit den Geschäftszielen im Einklang stehen und gegebenenfalls Anpassungen initiiert werden [CIS10, S205]. | ||

Der Anteil '''administrativer Komponenten''' steigt mit der Bedeutung von Information Security als Managementfunktion. Somit sind finanzielle Administrationstätigkeiten, wie Budgetplanung, Total Cost of Ownership Analysen (TCO), Return on Investment Berechnungen (ROI), Einkauf, Bestandsmanagement in Bezug auf den Prozess Information Security zu tätigen. Auch sollten die im Unternehmen gültigen finanziellen Grundsätze ebenso hier angewendet werden. Personalmanagementfunktionen sind ebenso Teil der administrativen Aufgaben, etwa Personalplanung und -entwicklung, Recruitment, Rollenbeschreibungen, Entlohnung. Die klassischen Tradeoffs im Ressourcenmanagement zwischen operativen Tätigkeiten und Projektaufgaben sind auch hier zu lösen. Die restriktiven Faktoren Auslastung und Headcount zwingen zum Priorisieren von Aktivitäten – genauso wie bei anderen Geschäftsprozessen auch. Schulung, Awareness und Training von Sicherheitsrisiken, das Kommunizieren und Akzeptieren von Security Policies, Verhaltensrichtlinien, Verfahren zur sicheren Abarbeitung von Geschäftsfällen - z.B. Authentifizierungsprozeduren beim Service Desk müssen aus dem Prozess heraus | Der Anteil '''administrativer Komponenten''' steigt mit der Bedeutung von Information Security als Managementfunktion. Somit sind finanzielle Administrationstätigkeiten, wie Budgetplanung, Total Cost of Ownership Analysen (TCO), Return on Investment Berechnungen (ROI), Einkauf, Bestandsmanagement in Bezug auf den Prozess Information Security zu tätigen. Auch sollten die im Unternehmen gültigen finanziellen Grundsätze ebenso hier angewendet werden. Personalmanagementfunktionen sind ebenso Teil der administrativen Aufgaben, etwa Personalplanung und -entwicklung, Recruitment, Rollenbeschreibungen, Entlohnung. Die klassischen Tradeoffs im Ressourcenmanagement zwischen operativen Tätigkeiten und Projektaufgaben sind auch hier zu lösen. Die restriktiven Faktoren Auslastung und Headcount zwingen zum Priorisieren von Aktivitäten – genauso wie bei anderen Geschäftsprozessen auch. Schulung, Awareness und Training von Sicherheitsrisiken, das Kommunizieren und Akzeptieren von Security Policies, Verhaltensrichtlinien, Verfahren zur sicheren Abarbeitung von Geschäftsfällen - z.B. Authentifizierungsprozeduren beim Service Desk müssen aus dem Prozess heraus gelöst und in die anderen Geschäftsprozesse eingebracht werden. Qualitätssicherungsaktivitäten runden den administrativen Part ab [CIS10, S206]. | ||

'''Personal''' | '''Personal''' | ||

Die Mitarbeiter sind – um es wenig diplomatisch auszudrücken – aus Sicht der Information Security ein gewisser Risikofaktor. Interne Aktivitäten haben – schon aufgrund des Zugangs der | Die Mitarbeiter*innen sind – um es wenig diplomatisch auszudrücken – aus Sicht der Information Security ein gewisser Risikofaktor. Interne Aktivitäten haben – schon aufgrund des Zugangs der Mitarbeiter*innen zu Information – ein großes Schadenspotential als auch eine hohe Eintrittswahrscheinlichkeit. Der Auswahl von und dem Einholen von Hintergrundinformationen über sowie der Sicherstellung der persönlichen Integrität von Personal werden vor allem in Europa durch gesetzliche Vorgaben Grenzen gesetzt, die USA sind hier traditionell freizügiger im Umgang mit persönlichen Informationen. Policies, Richtlinien, Arbeitsanweisungen geben Verhaltensvorgaben an die Mitarbeiter*innen und müssen auch regelmäßig überprüft werden [CIS10, S63f]. | ||

''Beispiel: Einholen eines Strafregisterauszugs bei einer Neuanstellung, Richtlinie über die Verwendung des unternehmenseigenen Email Accounts der | ''Beispiel: Einholen eines Strafregisterauszugs bei einer Neuanstellung, Richtlinie über die Verwendung des unternehmenseigenen Email Accounts der/s Mitarbeiter*in für private Zwecke.'' | ||

Interner Widerstand oder negative Einstellungen der | Interner Widerstand oder negative Einstellungen der Mitarbeiter*innen beeinflussen die Umsetzung der Information Security Strategie negativ. Vor allem muss dann unermüdlich Überzeugungsarbeit geleistet werden, was sehr zeitaufwändig ist. Andere Mitarbeiter*innen müssen über Anordnungen oder mehr oder weniger sanften Zwang motiviert werden, was deren innere Einstellung nicht nachhaltig verändern dürfte [CIS10, S68]. | ||

Die personellen Anforderungen für die Entwicklung eines Security Programs unterscheiden sich von jenen für die Umsetzung des Programs. | Die personellen Anforderungen für die Entwicklung eines Security Programs unterscheiden sich von jenen für die Umsetzung des Programs. Architekt*innen, Entwickler*innen, Tester*innen etc. die bei der Erstellung des Programs involviert sind, unterscheiden sich von jenem Personal, das die Systeme administriert, sobald sich diese im Normalbetrieb befinden. Verschiedene Rollen müssen für die Entwicklung des Programs definiert werden, wobei die klare Zuweisung von Verantwortlichkeiten zu den Rollen wesentlich für eine effektive Implementierung ist. Rollen sind wichtig für die Informationssicherheit, da sie die Zuweisung von Verantwortlichkeiten und Zugriffsrechten basierend auf den Funktionen ermöglichen, statt sie den Personen individuell zuweisen zu müssen. Diese rollenbasierte Zuordnung erleichtert die Administration. Der Aufbau einer sicherheitsbewussten Unternehmenskultur hängt von den Personen ab und wie sie in ihren Rollen ihre Aufgaben, in Hinblick auf den Schutz der Informationen, durchführen. Jede Person sollte sich darüber im Klaren sein, in welchen Zusammenhang die Informationssicherheit mit ihrer Rolle steht. Indikatoren für eine erfolgreich etablierte Sicherheitskultur sind die Einbindung der Verantwortlichen für Informationssicherheit in Projekte zur richtigen Zeit, wenn Benutzer*innen sicherheitsrelevante Ereignisse erkennen und melden, wenn die Organisation die/den Information Security Manager*in kennen und wenn die Mitarbeiter*innen ihre Rolle beim Schutz von Informationen kennen. | ||

Das Personal gilt auch als die kostenintensivste und damit wertvollste Ressource. Dies gilt es so effizient wie möglich für das Information Security Program einzusetzen. Die Zuweisung von Rollen zu | Das Personal gilt auch als die kostenintensivste und damit wertvollste Ressource. Dies gilt es so effizient wie möglich für das Information Security Program einzusetzen. Die Zuweisung von Rollen zu Mitarbeiter*innen, die Abdeckung aller Rollen durch Personen sowie die Vermeidung von Unvereinbarkeiten in den Verantwortlichkeiten für die einzelnen Mitarbeiter*innen und die Anpassung an die sich ändernden Rahmenbedingungen ist Aufgabe der Information Security Managerin bzw. des Managers [CIS10, S215]. | ||

'''Organisationsstruktur''' | '''Organisationsstruktur''' | ||

Vor allem in international operierenden Unternehmen ist es ausschlaggebend, welche Struktur für das Thema Information Security gewählt wird. Eine zentral agierende Information Security kann einheitliche Standards und Vorgaben formulieren, jedoch die Überprüfung derselben in den lokalen Einheiten erschweren. Zudem existieren mitunter verschiedene lokale Restriktionen, die beachtet werden müssen. Als Beispiel sei das oben erwähnte Thema Datenschutz in Europa und Amerika angeführt. Eine ähnliche Problematik kann aber schon bei Unternehmen aufgeworfen werden, die verschiedene Standorte haben und vor allem durch Zukäufe vieler kleiner Unternehmen entstanden sind. Die unterschiedlichen Kulturen, Abläufe, Technologien, Einzelregelungen erschweren die Etablierung einer einheitlichen zentralen Information Security. Ein dezentraler Ansatz hat den Vorteil, dass Information Security | Vor allem in international operierenden Unternehmen ist es ausschlaggebend, welche Struktur für das Thema Information Security gewählt wird. Eine zentral agierende Information Security kann einheitliche Standards und Vorgaben formulieren, jedoch die Überprüfung derselben in den lokalen Einheiten erschweren. Zudem existieren mitunter verschiedene lokale Restriktionen, die beachtet werden müssen. Als Beispiel sei das oben erwähnte Thema Datenschutz in Europa und Amerika angeführt. Eine ähnliche Problematik kann aber schon bei Unternehmen aufgeworfen werden, die verschiedene Standorte haben und vor allem durch Zukäufe vieler kleiner Unternehmen entstanden sind. Die unterschiedlichen Kulturen, Abläufe, Technologien, Einzelregelungen erschweren die Etablierung einer einheitlichen zentralen Information Security. Ein dezentraler Ansatz hat den Vorteil, dass Information Security Administrator*innen näher beim lokalen User operieren, schneller auf Informationssicherheitsthemen – Changes oder Incidents – reagieren können. Wichtig ist hierbei, dass trotz aller Unterschiede die Gesamtverantwortung und Ziele von Information Security klar und konsistent sind [CIS10, S64]. | ||

Die Organisation selbst beschränkt oder ermöglicht bestimmte Information Security Aktivitäten. Je größer und verteilter die Organisation, desto schwieriger und herausfordernder ist die Etablierung einer übergreifenden Information Security Strategie. Hier ist auch das Management gefordert, entsprechende Unterstützung angedeihen zu lassen [CIS10, S68]. | Die Organisation selbst beschränkt oder ermöglicht bestimmte Information Security Aktivitäten. Je größer und verteilter die Organisation, desto schwieriger und herausfordernder ist die Etablierung einer übergreifenden Information Security Strategie. Hier ist auch das Management gefordert, entsprechende Unterstützung angedeihen zu lassen [CIS10, S68]. | ||

| Zeile 483: | Zeile 483: | ||

'''Verantwortlichkeiten''' | '''Verantwortlichkeiten''' | ||

Es muss im Unternehmen klar herausgestrichen werden, dass Information Security jede | Es muss im Unternehmen klar herausgestrichen werden, dass Information Security jede/n Mitarbeiter*in betrifft und jede/r auch dafür verantwortlich ist. Der Gedanke von Information Security muss demnach an jede Zielgruppe im Unternehmen gerichtet sein, um effektiv funktionieren zu können. Dabei ist die/der Endbenutzer*in besonders gefordert. Durch den integralen Ansatz soll ein sensibles Umgehen mit Information Teil der Unternehmenskultur werden. Darüber hinaus gibt es spezielle Rollen und Verantwortlichkeiten, die in Jobbeschreibungen explizit aufgezählt werden müssen [CIS10, S64]. | ||

''Beispiel: Spezielle Richtlinien im Umgang mit Information für | ''Beispiel: Spezielle Richtlinien im Umgang mit Information für Systemadministrator*innen.'' | ||

'''Skills''' | '''Skills''' | ||

Eine ganze Reihe von Security Incidents entsteht durch unsachgemäßes Umgehen mit Systemen, Datenbanken, Applikationen und Daten. Daher sollen die | Eine ganze Reihe von Security Incidents entsteht durch unsachgemäßes Umgehen mit Systemen, Datenbanken, Applikationen und Daten. Daher sollen die Mitarbeiter*innen entsprechende Skills aufweisen, wenn sie im Rahmen ihres Arbeitsinhaltes sensible Tätigkeiten durchführen [CIS10, S64]. | ||

''Beispiel: Superuser-Berechtigung für die | ''Beispiel: Superuser-Berechtigung für die/den Chefsekretär*in im ERP-System für Aufbereitung von Daten für ihren Vorgesetzten. Diese Berechtigung kann bei unsachgemäßem Einsatz Datenverlust, Löschung oder Änderung von geschäftskritischen Informationen nach sich ziehen.'' | ||

Nicht nur die | Nicht nur die Mitarbeiter*innen selbst, auch deren Skills müssen weiterentwickelt und immer neu bewertet werden, da die eingesetzten Technologien, das erforderliche Wissen, das Information Security Program sowie die Mitarbeiter*innen und ihr Einsatzgebiet ständigen Veränderungen unterworfen ist. Für nicht ständig gebrauchte Skills ist eine Fremdvergabe oder das Engagement eines externen Beratungsunternehmens eine mögliche Lösung [CIS10, S215]. | ||

'''Awareness und Training''' | '''Awareness und Training''' | ||

Bedingt durch die Tatsache, dass Information Security jede | Bedingt durch die Tatsache, dass Information Security jede/n Mitarbeiter*in betrifft und diese auch dafür Verantwortung trägt, kommt Awareness und Training eine besondere Bedeutung zu. Es geht hierbei darum, die erstellten Policies, Standards, Abläufe, Guidelines sprichwörtlich „unters Volk“ zu bringen, das Thema ständig präsent zu halten, sodass es sukzessive in die Unternehmenskultur einfließt. Dies kann mit Security Awareness Programs, Einzelaktionen, aber auch spezifischen Audits beim End-User erreicht werden. Dies muss aber auf die Zielgruppen abgestimmt sein und regelmäßig erfolgen. Auf lange Sicht gesehen ist eine Investition in Security Awareness, Training und Schulung kosteneffizient, da gut geschulte Mitarbeiter*innen die Gesamtsicherheit im Unternehmen stärken, bei Security Incidents schneller reagieren und somit das Schadensausmaß nicht im vollen Ausmaß realisiert wird [CIS10, S64f]. | ||

''Beispiel: Umgang mit Passwörtern – aber richtig! | ''Beispiel: Umgang mit Passwörtern – aber richtig! Mitarbeiter*innen unseres Informationssicherheitsteams werden Sie in den nächsten Tagen am Arbeitsplatz besuchen und mit Ihnen die fünf wichtigsten Regeln im Umgang mit Ihren Passwörtern diskutieren.'' | ||

Das Bewusstsein für Risiken und Sicherheitsmaßnahmen ist immer die letzte Verteidigungslinie für die Sicherheit von Informationen, Informationssysteme und Netzwerke: selbst wenn alle technischen und organisatorischen Maßnahmen versagen, kann ein mitdenkender Mensch unter günstigen Umständen noch immer das Ärgste verhindern. Awareness Programs zielen daher auf alle Mitarbeiter ab und sollten auch | Das Bewusstsein für Risiken und Sicherheitsmaßnahmen ist immer die letzte Verteidigungslinie für die Sicherheit von Informationen, Informationssysteme und Netzwerke: selbst wenn alle technischen und organisatorischen Maßnahmen versagen, kann ein mitdenkender Mensch unter günstigen Umständen noch immer das Ärgste verhindern. Awareness Programs zielen daher auf alle Mitarbeiter*innen ab und sollten auch Partnerunternehmen und Hersteller einbinden. Die Themen für Awareness Programs können je nach Organisation variieren, und beinhalten beispielsweise das Sichern relevanter Dateien, die Auswahl eines sicheren Passworts und Schutz des Passwortes, Erkennen von Social Engineering, das Erkennen und Melden von sicherheitsrelevanten Incidents etc. | ||

Security Awareness Programs bestehen oft aus Online-Trainings, Publikationen, Aussendungen per Email, sichtbarer Ausführung von Sicherheitsregelungen, NDA-Regelungen oder expliziten Trainings, müssen jedoch ständig erneuert werden. Der Erfolgsfaktor für ein derartiges Security Awareness Program ist die Ausrichtung auf das Zielpublikum und die Frequenz, aber auch adäquate Messkriterien, was mitunter schwierig ist [CIS10, S215]. | Security Awareness Programs bestehen oft aus Online-Trainings, Publikationen, Aussendungen per Email, sichtbarer Ausführung von Sicherheitsregelungen, NDA-Regelungen oder expliziten Trainings, müssen jedoch ständig erneuert werden. Der Erfolgsfaktor für ein derartiges Security Awareness Program ist die Ausrichtung auf das Zielpublikum und die Frequenz, aber auch adäquate Messkriterien, was mitunter schwierig ist [CIS10, S215]. | ||

Version vom 13. Jänner 2022, 10:02 Uhr

Information Security Management – Aufbau

Ziele der Lektion

Kennenlernen der grundlegenden IT-Sicherheitsprinzipien

Schaffung eines theoretischen Konstrukts für Informationssicherheitsmanagement

Interpretation eines Informationssicherheitsmanagementsystems mit seinen Komponenten

Einführung, Struktur, Abgrenzung und Einbettung von Information Security Governance

Diskussion der einzelnen Bausteine für Information Security Governance

Vorstellen der Rahmenbedingungen und der benötigten Ressourcen

Kennenlernen der wesentlichen Rollen

Herausarbeiten der Aufgaben und Verantwortlichkeiten der wesentlichen Rollen und der Mitarbeiter*innen

Passwort-basierter Ansatz (Authentifizierung aufgrund einer geheimen Information – dem Passwort oder PIN)

Token-basierter Ansatz (Authentifizierung mittels eines Tokens – ein physischer Schlüssel/Gegenstand)

Biometrischer Ansatz (Authentifizierung mittels physikalischer Merkmale oder Verhalten einer Person)

Grundlagen

Informationssicherheitsmanagement ist grundlegend ein Thema, das vielmehr eine Frage von Zusammenwirken von Menschen und Prozessen und weniger von Technologie ist. Hier gilt wie so oft: das schwächste Glied einer Kette bestimmt die Stärke der gesamten Kette. Die Rolle des Menschen steht dabei immer mehr im Vordergrund. Werden die Aspekte der Verwendung der Technologie durch den Menschen im Sicherheitssystem richtig berücksichtigt, kann wiederum der Mensch auch als stärkste Sicherheitsbarriere gegen Angriffe wirken. Daher ist es umso wichtiger, alle Elemente eines Informationssicherheitsmanagementsystems ausgewogen zu gestalten und in der richtigen Priorität aufeinander abzustimmen.

Doch woher kommt der Bedarf nach Informationssicherheit? Zum einen natürlich aus wirtschaftlichen, unternehmerischen Gründen und zum anderen aus den gesetzlichen Vorgaben [ISM14, S1ff].

Grundlegend ist das Datenschutzgesetz aus dem Jahre 2000 inklusive aller Novellen, beginnend im Jahr 2001 mit BGBl. I Nr. 136/2001 bis zuletzt im Jahr 2013 mit BGBl. I Nr. 83/2013 (Anpassung an die EU-Richtlinie 95/46/EG), für Unternehmen zu berücksichtigen. Es regelt in § 1. (1) DSG 2000 (Datenschutzgesetz 2000) das Grundrecht auf Datenschutz, „Jedermann hat, insbesondere auch im Hinblick auf die Achtung seines Privat- und Familienlebens, Anspruch auf Geheimhaltung der ihn betreffenden personenbezogenen Daten, soweit ein schutzwürdiges Interesse daran besteht. …“ [DSG00]. Daraus ergeben sich für Unternehmen aber auch öffentliche Stellen eine Vielzahl an Pflichten im Rahmen der Datenverarbeitung, -speicherung und -nutzung.

Das Gesetz gegen den unlauteren Wettbewerb (UWG) aus dem Jahre 2004 enthält ebenfalls unzulässige Handlungen z.B. bei der Weitergabe von Informationen. Weitere gesetzliche Grundlagen regeln den Datenschutz spezieller Teilbereiche des gesellschaftlichen Lebens. Im Sozialgesetzbuch (SGB), das bereits im 19. Jahrhundert in Kraft trat, sind Bestimmungen zum Sozialgeheimnis verankert. Demnach dürfen Sozialdaten von Leistungsträgern nicht unbefugt erhoben, verarbeitet oder genutzt werden. In der Abgabenordnung (AO) von 1977 sind nach § 30 das Steuergeheimnis, nach § 30a der Schutz von Bankkunden geregelt. (§ 31 beinhaltet Ausnahmen von diesen Regelungen wie z.B. zur Bekämpfung von illegalen Aktivitäten oder Missbrauch). Je nach Geschäftszweig, Gesellschaftsform und Betätigungsfeld können weitere Gesetze wie z.B. Aktiengesetz (AG), GmbH Gesetz, Urheberrechtsgesetz (UG), Strafgesetzbuch (STGB), Handelsgesetzbuch (HGB) etc. relevant sein.

Das Ziel von Informationssicherheitsmanagementsystemen ist die Gewährleistung von Informationssicherheit (nicht Informationstechnologie (IT) Sicherheit). Die IT ist natürlich Bestandteil des ISMS, aber im Blickfeld des ISMS ist der Schutz aller Informationen im Unternehmen unter Zuhilfenahme von Technologie (IT). D.h. es sind nicht nur Maßnahmen im IT-Umfeld zu treffen, sondern auch im Unternehmen und Miteinbeziehung der Menschen (z.B. Verhaltensrichtlinien und richtiger Umgang mit Informationen).

Informationssicherheit wird als die “Wahrung von Vertraulichkeit, Verfügbarkeit und Integrität“ definiert. Dieses Ziel soll durch die im ISMS definierten Risikomanagementprozesse und Sicherheitsmaßnahmen erreicht werden [ISM14, S3]:

Confidentiality (Vertraulichkeit)

Vertraulichkeit stellt sicher, dass Informationen nicht unberechtigt eingesehen, weitergegeben oder veröffentlicht werden können [ISM14, S16]. Dazu sind z.B. Sicherheitsmaßnahmen zur Verschlüsselung beim Informationstransfer, bei der Datenspeicherung auf Backup-Medien zu gewährleisten. Die Vertraulichkeit wird auch durch die Funktionstrennung und dem Prinzip der geringsten Rechte ermöglicht.

Das Prinzip des „Least Privilege“ (Prinzip der geringsten Rechte) besagt, dass jede/r Mitarbeiter*in nur so viele Rechte bekommen soll, die unbedingt notwendig sind, um die tägliche Arbeit zu erfüllen. Mit diesem Grundsatz wird einerseits die Funktionstrennung (Segregation of Duty) unterstützt und andererseits eine zu weitreichende Vergabe von Rechten verhindert.

Die Aufgaben werden so auf unterschiedliche und für die Aufgabe vorgesehene Personen verteilt, dass kritische Zugriffe oder Prozesse nicht von einer Person im Alleingang durchgeführt werden können und die Aufgaben nur von den dafür kompetenten Personen möglich sind [ISM03, S267].

Integrity (Unveränderbarkeit und Vollständigkeit)

Unveränderbarkeit bedeutet in Bezug auf die Buchführung z.B., dass eine Buchung nicht in einer Weise verändert werden darf, indem der ursprüngliche Inhalt nicht mehr feststellbar ist. Daher sind spätere Veränderungen ausschließlich so vorzunehmen, dass sowohl der ursprüngliche Inhalt als auch die Tatsache, dass Veränderungen vorgenommen wurden, für einen sachverständigen Dritten in angemessener Zeit nachvollziehbar sind. Ab dem technischen Buchungszeitpunkt darf eine Buchung bei Verwendung der regulären Anwendungsfunktionalität nur mehr über eine Stornobuchung rückgängig gemacht werden. Änderungen vor dem technischen Buchungszeitpunkt sind hiervon nicht betroffen [KW11]. Die IT-Systeme müssen diesen Anforderungen entsprechen, genauso wie dem Grundsatz der Vollständigkeit. Buchungen dürfen nicht einfach gelöscht werden und es muss durch organisatorische Maßnahmen sichergestellt werden, dass alle Geschäftsfälle als Buchungen lückenlos und ordnungsgemäß in das System aufgenommen werden.

Availability (Verfügbarkeit)

Informationen und die für Datenverarbeitung und -speicherung eingesetzte IT-Anwendungen und IT-Infrastruktur stehen so zur Verfügung, dass die Informationen jederzeit bei Bedarf eingesehen werden können [ISM14, S16].

Das Fachgutachten der Wirtschaftskammer der Treuhänder regelt außerdem, dass die inhaltsgleiche, vollständige und geordnete Wiedergabe aller Geschäftsvorfälle bis zum Ablauf der gesetzlichen Aufbewahrungspflicht jederzeit gewährleistet sein muss. Da regelmäßig Datenbestände im Rahmen von Datensicherungs- und Archivsystemen und nicht in den IT-Buchführungssystemen selbst aufbewahrt werden, erstrecken sich die Ordnungsmäßigkeitskriterien auch auf diese Datenbestände und Systeme [KW11].

Die obigen drei Kernprinzipien werden in der Literatur auch als der sogenannte „CIA-Ansatz“ bezeichnet. Allerdings gibt es weiterführende Prinzipien, welche die vorangegangenen erweitern und somit komplettieren.

Authenticity [1] (Authentizität)

Mit dem Begriff Authentizität wird die Eigenschaft bezeichnet, die gewährleistet, dass ein Kommunikationspartner tatsächlich derjenige ist, der er vorgibt zu sein. Bei authentischen Informationen ist sichergestellt, dass sie von der angegebenen Quelle erstellt wurden. Der Begriff wird nicht nur verwendet, wenn die Identität von Personen geprüft wird, sondern auch bei IT-Komponenten oder Anwendungen. [BSI15]

Authentication [2] (Authentisierung)

Unter einer Authentisierung versteht man die Vorlage eines Nachweises eines Kommunikationspartners, dass er tatsächlich derjenige ist, der er vorgibt zu sein. [BSI15]

Authentication2 (Authentifizierung)

Unter einer Authentifizierung versteht man die Prüfung einer Authentisierung, d. h. die Überprüfung, dass ein Kommunikationspartner tatsächlich derjenige ist, der er vorgibt zu sein. Dies kann unter anderem durch Passwort-Eingabe, Chipkarte oder Biometrie erfolgen. [BSI15]

Authentifizierung bestätigt die Identität von Kommunikationspartnern (Personen, IT-Komponenten oder Anwendungen). Authentizität von Informationen besagt, dass diese von der angegebenen Quelle erstellt wurden. Die gegenseitige Authentifizierung zwischen Kommunikationspartnern ist daher eine unbedingte Voraussetzung für die Authentizität von Informationen, die zwischen diesen ausgetauscht werden. Die feine Unterscheidung zwischen Authentisierung und Authentifizierung wird nur im Deutschen gemacht und hat in der Praxis keine Bedeutung: eine Authentisierung ohne nachfolgende Authentifizierung ist de facto wertlos.

Authorisation (Autorisierung)

Autorisierung soll sicherstellen, dass weder Personen noch IT-Systeme aktiv werden, die nicht diejenigen sind, für die sie sich ausgeben (z.B. durch Nutzung von Userkennungen der Kolleg*innen) oder denen nicht schon vorab eine Zugriffsberechtigung erteilt worden ist. Elemente des Autorisierungsprozesses sind die Identifikation, die Authentifizierung und zuletzt die Autorisierung selbst. Die Identifikation stellt die Identität einer Person fest und bei der Authentifizierung wird die Wahrhaftigkeit der Identität überprüft und bestätigt. Bei der abschließenden Autorisierung wird der Zugriff auf Basis einer vorangegangenen offiziellen Erlaubnis oder Freigabe von einem definierten Verantwortlichen erteilt [ISM14, S1]. Diese Elemente sind integrale Bestandteile beispielsweise der Berechtigungsverwaltung.

Bei der Freigabe von Berechtigungen wird meist die/der Vorgesetzte oder Abteilungsleiter*in als verantwortliche Person nominiert. Dabei muss sichergestellt werden, dass diese Person sowohl die fachliche, persönliche und formale Befähigung erhält, dem nachzukommen. Weiters muss darauf geachtet werden, dass die Leitungsspanne (Span of Control) aus Sicherheitsaspekten nicht zu groß wird. Die Leitungsspanne ist die Anzahl an Stellen, die einer Leitungsfunktion direkt zugeordnet sind. Wenn eine Führungskraft zu viele Stellen unter sich kontrollieren muss, kann die Übersicht verloren gehen und Fehler sind wahrscheinlicher [ISM03, S305].

Technologische Ansätze zur Authentifizierung sind [ISM14, S4ff]:

- Non-Repudiation (Nicht-Abstreitbarkeit)

- Des Weiteren ist es wichtig, dass sämtliche Aktivitäten der Anwender*innen auch derart dokumentiert werden, sodass diese ex-post – von welchen Beteiligten auch immer – nicht abgestritten werden können. Dieses Prinzip ist insbesondere im elektronischen Zahlungsverkehr wesentlich.

Sicherheits-Risikomanagement

- Risikomanagement für den Bereich Sicherheit ist der Ausgangspunkt für die Bewertung von möglichen Sicherheitsrisiken und der Entscheidung über den

- Schutzbedarf

- des Unternehmens. Wie wichtig eine adäquate Bewertung und Umgang mit Sicherheitsrisiken ist, hat eine Studie der CSI 2001 Computer Crime and Security Survey bestätigt. 85% der Befragten haben in den vergangenen zwölf Monaten vor der Befragung in ihrer Organisation Sicherheitslücken festgestellt. Der finanzielle Verlust belief sich auf mehr als zwei Millionen US-Dollar pro Vorfall [CSI01, S346].

Der Risikomanagementprozess besteht aus folgenden Teilschritten [ISM03, S342f]:

Risikoidentifikation und -bewertung (Assess): Es wird eine umfassende Analyse möglicher Sicherheitsrisiken in allen Bereichen des Unternehmens durchgeführt. Von möglichen unerwünschten physischen Zutritten bis hin zu Netzwerk-Sicherheitslücken werden alle möglichen Risiken identifiziert und deren Eintrittswahrscheinlichkeit und Auswirkungsgrad bewertet.

Risikobehandlung (Mitigate): Es werden eine Reihe von Maßnahmen definiert und umgesetzt, die zu einer Risikominimierung oder -vermeidung führen. Die Maßnahmen reichen vom Aufsetzen von Sicherheitsrichtlinien bis hin zum Einsatz von geeigneten Technologien.

Versichern (Insure): Versicherungen sind ein geeignetes Mittel, um den finanziellen Verlust abzudecken. Allerdings kann es bei Sicherheitslücken nicht nur zu finanziellen Verlusten kommen, sondern z.B. zu Reputationsverlusten. Für solche Risiken sind Versicherungen nicht das geeignete Mittel.

Überwachung (Detect): Dabei werden alle Sicherheitsmaßnahmen konstant überwacht. Unübliche Vorkommnisse werden rechtzeitig erkannt und analysiert z.B. durch eine Anti-Viren-Software oder ein 24/7-Monitoring System zur Intrusion Detection (Entdecken von versuchten oder tatsächlichen Angriffen).

Remediate: Ist ein Angriff auf das Unternehmen erfolgreich, müssen Prozesse und Maßnahmen sofort greifen, um den eingetretenen Schaden möglichst gering zu halten und einen erneuten Angriff abzuwehren. Diesen Prozess nennt man Incident Response (Vorfallsbehandlung; siehe auch Kapitel Incident Response).

Informationssicherheitsmanagementsystem - ISMS

Definition

In einem Unternehmen sind Informationen an unterschiedlichen Stellen zu finden. Sie weisen unterschiedliche Qualität, verschiedene Themeninhalte und Charakteristika auf. Die Verarbeitung und Speicherung erfolgt teils automatisiert durch oder mit IT-Systemen aber auch manuell. Ein Informationssicherheitsmanagementsystem (ISMS) dient dazu, alle schutzwürdigen Informationen im Unternehmen durch ein geeignetes Managementsystem vor unzulässigem Zugriff und Verbreitung zu schützen. Das ISMS ist ein Bündel aus organisatorischen und technischen Maßnahmen und umfasst neben Richtlinien, Vorgaben und Regelungen auch Managementprozesse. ISO/IEC 27000:2014 [ISO00] definiert ein ISMS folgendermaßen: „Ein ISMS ist ein Managementsystem für die Festlegung, Umsetzung, Durchführung, Überwachung, Revision, Aufrechterhaltung und Verbesserung von Informationssicherheit. Dies umfasst den angemessenen Schutz von Informationen auf der Basis einer Risikoanalyse. Das ISMS verfolgt einen praktischen Ansatz und zielt damit auf eine Optimierung der Informationssicherheits-Managementsysteme in ökonomischer und organisatorischer Hinsicht.“ [ISM14, S2].

Ausgangspunkt sind die Überlegungen des Unternehmens zur Klassifikation von schutzwürdigem Informationsvermögen (Assets) aufgrund [FRG07, S64]:

Gesetzlicher Vorgaben z.B. Nichtoffenlegung von personenbezogenen Daten (data privacy)

Schutzwürdigkeit von Informationen im Unternehmen im Rahmen der Geschäftsprozesse (information security)

Wettbewerbsvorteile z.B. durch spezifische Rechte an Informationen (intellectual property)

Products

Konzepte

Der Begriff „Information“ versteht sich hierbei als Daten, die mit einer Bedeutung und einem Zweck versehen sind [vgl. CIS10, S32]. Die Bedeutung von Information im Unternehmensprozess wächst seit Jahren sukzessive. Ganze Branchen sind hochgradig abhängig von richtiger, zeitgerecht vorhandener, abrufbarer Information und ziehen mitunter sogar ihr Kerngeschäft aus dieser Tatsache. Nicht zuletzt deswegen müssen Maßnahmen ergriffen werden, sodass mit dieser Information insgesamt ordnungsgemäß und sicher verfahren wird. Diese Überlegungen betreffen den kompletten Lebenszyklus der Information, von der Entstehung, Dokumentation, Veränderung, Aktualisierung, Übermittlung bis hin zur Löschung und Vernichtung. Insbesondere sensible Daten, nicht zuletzt direkt oder auch indirekt personenbezogene Daten bedürfen eines speziellen Schutzes. Nicht nur in Europa wird der Umgang mit Informationen und dem elektronischen Abbild – den Daten – argwöhnisch betrachtet. Große Informations- und Medienkonzerne sind im Zeitalter von Web 2.0 bei Aufnahmen des öffentlichen Raums und der Menschen, die auf Fotos, Abbildern, Dokumenten identifiziert werden könn(t)en oder auch Daten, die im Zuge der Teilnahme an sozialen Netzwerken erfasst und für andere sichtbar gemacht werden, zunehmend der öffentlichen Kritik ausgesetzt. Es bestehen also berechtigte Interessen von diversen Personengruppen – sowohl inner- als auch außerhalb des Unternehmens – diese Informationen zu schützen, sei es durch den Gesetzgeber oder durch Unternehmensvorgaben, die sich im Compliance Management manifestieren. Daten, Information und Wissen haben sich in den letzten Jahren als das Asset in der modernen Geschäftswelt etabliert. Im Zusammenhang damit gehen natürlich Risiken, Nutzen und Möglichkeiten einher und das Unternehmen muss sich diesen Herausforderungen stellen. Als Vorteile bei einem positiv-konstruktiven Umgang mit Informationssicherheit sind dabei überschaubarere rechtliche Haftungsaspekte, Regelkonformität, Vorhersehbarkeit, Strukturiertheit, Qualitätssicherung, erhöhte Vertrauensbasis im täglichen Geschäftsverkehr, Reputation, transparentere Verantwortlichkeiten für alle Unternehmensabläufe, Aktivitäten und Tools hervorzustreichen.

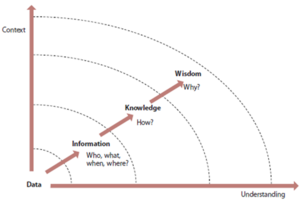

Information kann somit auch in einem Gesamtzusammenhang für Wissensmanagement eingebettet werden. Dies kann in einem sogenannten DIKW-Modell visualisiert werden, das in Abb. 1.1 dargestellt wird. Das Akronym “DIKW” bedeutet „Data–to–Information–to–Knowledge–to–Wisdom“. Bei diesem Modell werden die Daten als die Summe von einzelnen Fakten über Ereignisse definiert, also Nummern, Zahlen, Buchstaben, Zeichen. Diese werden gesammelt, analysiert, synthetisiert und transformiert zu Information. Information stellt in diesem Modell gewissermaßen den Kontext der Daten her, also zum Beispiel in semi-strukturierten Inhalten wie Dokumenten, Email oder Multimedia-Dateien. Dieser Kontext spezifiziert die empfangene und verstandene Botschaft bei der Person und verknüpft somit „Wer“, „Was“, „Wann“ und „Wo“ mit den Daten zu Information. Diese kann nun erfasst, gesucht, gefunden, wiederverwendet und mit dieser gelernt werden. Wird die Information mit Erfahrung, Ideen, Erkenntnis, Werten und Urteilsvermögen der Person kombiniert, wird Wissen generiert. Die Kenntnis der Person über Methoden, Anwendungen und Lösungswege erklärt das „Wie“. Wird das Wissen hier noch um Fähigkeit für korrekte Einschätzungen und Entscheidungen erweitert – also das „Warum“ dahinter geklärt – entsteht Weisheit. Dieser Begriff stellt die breite Streuung des verfügbaren Wissens dar [vgl. IST07, Seite 146].

Anhand dieses Modells zeigt sich ganz offensichtlich, dass der Begriff „Daten“ hier zu kurz greift. Da sich IT primär auf Daten und ihre Verarbeitung konzentriert, beschränkt sich IT-Sicherheit hier zu sehr auf den technisch-operativen Aspekt. Informationssicherheit konzentriert sich auf Information als übergeordneten Begriff und betrachtet auch die Stufen Wissen und Weisheit des oben vorgestellten Modells, weil die Person und ihre Verantwortlichkeiten ebenso in Betracht gezogen werden.

Im Rahmen dieses vorliegenden Skriptums werden wir die oben genannten Aspekte strukturiert diskutieren und versuchen, dadurch Informationssicherheit zu gewährleisten. Wir werden vom visionären Ansatz ausgehend in jeder Lektion sukzessive operativer. Zunächst muss man über Information Security Governance die unternehmenskulturellen und infrastrukturellen Rahmenbedingungen schaffen. Über das Risikomanagement wird das Unternehmensumfeld analysiert. Auf die daraus gewonnenen Ergebnisse aufsetzend wird ein Information Security Program entwickelt und dann umgesetzt. Tritt der Fall eines Information Security Incidents ein, muss dieser rasch erkannt und auf diesen reagiert werden.

Information Security Management

Information Security Management versteht sich als ganzheitliche Disziplin, wie im Unternehmen Informationen in sicherer Art und Weise behandelt werden. Dieser Ansatz beschränkt sich nicht auf die Informations- und Kommunikationstechnologie, mit der diese Informationen verarbeitet werden. Vielmehr geht man hier vom inhärenten Risiko aus, welcher der Information innewohnt, wenn unabhängige Dritte davon Kenntnis erlangen. Dabei ist IT Sicherheit ein wesentlicher Teil, jedoch nicht ausschließlich. Essentiell ist allerdings, dass die IT ihrerseits die Geschäftsziele unterstützt (zumindest ihr nicht zuwider läuft) und demnach ein hoher Grad an IT Business Alignment gegeben ist.

Der Ausdruck „ganzheitlich“ legt bereits die grundlegende Intention nahe, sich dem Thema Informationssicherheit mittels eines Top-Down-Ansatzes zu nähern. Informationssicherheit ist definitiv ein Management-Thema und muss erfahrungsgemäß von der Spitze der Hierarchie an definiert und in die operativen Ebenen hineingetragen werden. Es müssen insbesondere

- Konzepte angewandt,

- Bausteine – also Ressourcen – zur Verfügung gestellt,

- Verantwortlichkeiten und Rollen definiert,

- diese an Personen zugewiesen,

- Rahmenbedingungen vorgegeben,

- Aktivitäten ausgeführt,

- Umsetzungsergebnisse kontrolliert

und objektiv gemessen und überprüft werden.

In einem ersten Schritt müssen die grundsätzlichen Rahmenbedingungen als Basis für Information Security Management vom Top Management hergestellt werden. Dies wird hier unter dem Begriff „Information Security Governance“ subsumiert. Die Aufgabe von Governance (engl. für „führen“, „regieren“) ist es, Mechanismen zu schaffen, dass sich die Mitarbeiter*innen und andere Ressourcen an etablierten Prozessen und Policies orientieren. Es ist die Verantwortung der Unternehmensführung, Information Security Governance als integralen und transparenten Bestandteil der Unternehmensführung zu etablieren. Sie gibt dafür die Leitlinien vor.

Information Security Program

Ein Information Security Program umfasst all jene Aktivitäten und Ressourcen, die für Informationssicherheit sorgen. Die Entwicklung eines Information Security Programs kann sich von einem kleinen Projekt bis zu einem mehrjährigen Vorhaben erstrecken. Sie kann eine Vielzahl an Aktivitäten, Projekten und Initiativen, in denen Personen, Prozesse und Technologien über einen langen Zeitraum involviert sind, mit sich bringen. Im Management muss daher Awareness geschaffen werden, damit die benötigten Ressourcen über die erforderliche Zeitspanne zur Verfügung gestellt werden. Die Ziele und der erwartete Nutzen eines Information Security Programs können dem Management am besten näher gebracht werden, wenn sie in der „Sprache des Business“ formuliert sind, damit Stakeholder ohne technischem Wissen die Ziele des Programs verstehen und befürworten können. In einigen Fällen kann der Information Security Manager das Information Security Program von Grund auf beginnen. In den meisten Fällen werden jedoch bereits bestehende Programs angepasst, erweitert und verbessert [CIS10, S146].

Es gibt drei Elemente, die für die erfolgreiche Entwicklung und Umsetzung eines Security Programs essentiell sind:

- Das Program muss die Umsetzung einer definierten Information Security Strategie, die eng an den Unternehmenszielen ausgerichtet ist, umfassen.

- Das Program muss mit Einbindung und Unterstützung des Managements und Stakeholder entwickelt werden.

- Kennzahlen müssen sowohl für die Entwicklung und Umsetzungsphasen, als auch für die nachfolgenden Security-Program-Management-Phasen entwickelt werden, um die Ausführung des Programs steuern zu können, damit die vereinbarten Ziele erreicht werden können.

Einmal entwickelt, muss das Information Security Program auch umgesetzt werden, wobei dies nicht als einmalige Tätigkeit anzusehen ist. Vielmehr ist dies ein laufender Prozess, der – wie alle anderen Prozesse auch – geplant, koordiniert, geführt und gemessen werden muss.

Bausteine eines ISMS

Um Information Security Governance schaffen zu können, bedient man sich einiger Bausteine. Diese müssen entsprechend gestaltet und/oder eingerichtet werden, um das Umfeld für Information Security aufbereiten zu können. Nicht alle Bausteine müssen im Unternehmen vorhanden sein und sie sind auch – genauso wie die Gesamtsituation – ständigen Veränderungen unterworfen. Durch die Bausteine soll ein konsistentes Gesamtbild für eine Information Security Strategie entstehen.

Für die Entwicklung und Umsetzung eines Information Security Programs werden viele und unterschiedliche Ressourcen benötigt. Mit dem Einsatz dieser Ressourcen kann der gewünschte und angestrebte Zustand von Sicherheit über die Zeit im Unternehmen erreicht werden.

Auch beim Management des Information Security Programs bedient man sich diverser Bausteine, um die laufenden Tätigkeiten zu unterstützen und in die gewünschte Richtung zu lenken. Sie haben in dieser Phase einen spezielleren Fokus auf ständige Anpassung.

Die Bausteine eines ISMS können beispielsweise anhand von Normen (standards) im Unternehmen implementiert werden z.B. durch die ISO/IEC 27000 Normenfamilie. ISO/IEC 27002:2013 ist ein Best-Practice-Ansatz und führt in 14 Abschnitten (clauses) 35 Steuerungsziele (control objectives) mit insgesamt 114 anerkannten und praxiserprobten Steuerungsmaßnahmen (controls) im „Code of Practice“ als Bausteine des ISMS an. Der Code of Practice versteht sich als Leitfaden für Informationssicherheit, aber auch als Katalog für Informationssicherheitsfragen und Empfehlungen und ist nicht technologieorientiert. Die nachfolgende Aufzählung listet alle Abschnitte von ISO/IEC 27002:2013 auf, wobei das Vorwort, die Abschnitte 0 bis 4 und das Literaturverzeichnis kursiv geschrieben sind, weil diese keine Maßnahmenziele und auch keine Maßnahmen enthalten [ISO02]:

Foreword

Introduction

Scope

Normative references

Terms and definitions

Structure of this standard

Information security policies

Organization of information security

Human resource security

Asset management

Access control

Cryptography

Physical and environmental security

Operations security

Communications security

System acquisition, development and maintenance

Supplier relationships

Information security incident management

Information security aspects of business continuity management

Compliance

Bibliography

In ISO/IEC 27001:2013 werden in Anhang A exakt dieselben 35 Steuerungsziele (control objectives) und exakt dieselben 114 Steuerungsmaßnahmen (controls), die zum Schutz des Unternehmens implementiert werden sollten, genannt [ISO01]:

A.5 Information security policies

A.6 Organization of information security

A.7 Human resource security

A.8 Asset management

A.9 Access control

A.10 Cryptography

- A.11 Physical and environmental security

A.12 Operations security

A.13 Communications security

A.14 System acquisition, development and maintenance

A.15 Supplier relationships

A.16 Information security incident management

A.17 Information security aspects of business continuity management

Achtung: Dieser Abschnitt beschreibt nicht alle Anforderungen an den Prozess Business Continuity Management, damit dieser sein Prozessziel (nämlich die Fortführung der Geschäftsprozesse) erreichen kann, sondern nur jene Maßnahmen, die in den Prozess Business Continuity Management integriert werden müssen, damit die Informationssicherheit auch im Fall eines Business-Continuity-Ereignisses lückenlos gewährleistet ist. (Frühere Ausgaben von ISO/IEC 27002, 27001 und 17799 haben das nicht so klar abgegrenzt).

Anmerkung: Anforderungen (requirements) an den Prozess Business Continuity Management sind in ISO 22301 [ISO03] beschrieben, einen zugehörigen „Code of Practice“ findet man in ISO 22313 [ISO04].

A.18 Compliance

In früheren Ausgaben der ISO/IEC 27002 und ISO/IEC 27001 (und deren Vorgängernorm ISO/IEC 17799) gab es noch einige Unterschiede zwischen den Strukturen von „Code of Practice“ und „Requirements“, diese Unterschiede wurden aber im Jahr 2013 alle bereinigt. In derselben Ausgabe wurde die ISO/IEC 27001 auch als erste internationale Norm für die Zertifizierung von Managementsystemen auf die neue einheitliche „High Level Structure“ der ISO für Managementsysteme umgestellt; Normen für andere Managementsysteme wie z.B. Qualitätsmanagement und Umweltmanagement werden denselben Weg einschlagen.

Weiters gilt es zu beachten, dass jedes Unternehmen aufgrund der eigenen Sicherheitspolitik das zu erreichende Sicherheitsniveau des Unternehmens unter Berücksichtigung des Risikoappetits festlegt. Die Standards geben Anhaltspunkte für generische Sicherheitsmaßnahmen ohne Bezug auf die speziellen Technologien, Umfeldbedingungen und gesetzlichen Rahmenbedingungen der Unternehmen. Daher müssen die Bausteine aufgrund der Politik, der Risikoanalyse und der eingesetzten Technologien genau bewertet und ausgewählt werden.

Information Security Risk Management

- Die Bausteine für Information Risk Management sind Konzepte und Risikomanagementmethoden. Es gibt eine Vielzahl an möglichen Methoden, aber nur wenige können für Information Security herangezogen werden. Nachfolgend werden einige grundsätzliche Ansätze anhand von verschiedenen Methoden vorgestellt. Weiters haben Sicherheitstechnologien auch risikominimierendes Potential.

Faktorenanalyse

Die Faktorenanalyse (Factor Analysis of Information Risk) spaltet Risiken auf ihre Einzelkomponenten auf (siehe Abb. 1.2) und versucht so, die Komplexität von Risiken aufzulösen. Über eine Taxonomie wird das inhaltliche Verständnis des Risikos gefördert, Messmethoden für die Faktoren gewinnen Daten über Auftrittsfrequenz von Ereignissen, Schwachstellen, Wahrscheinlichkeit der Ausnutzung ebendieser und potentiellen Verlust. Eine Berechnungseinheit wendet mathematisch-statistische Methoden an und simuliert die Verbindungen zwischen den Faktoren. Ein Simulationsmodell analysiert daraufhin Risikoszenarien [CIS10, S99] [FAR05].

Risikofaktorenanalyse

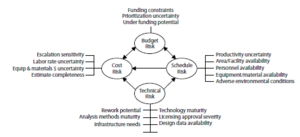

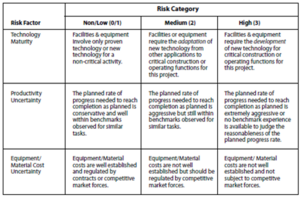

Diese semiquantitative Methode versucht über Risikofaktoren, nämlich Kosten, Budget, Zeit und Technik, spezielle Aspekte herauszustreichen – siehe Abb. 1.3 – und Risiken qualitativ in Risikokategorien (gering/mittel/hoch) – siehe Abb. 1.4 – einzuordnen. Diese Aspekte können zum Beispiel Produktivitätsunsicherheit (Zeitaspekt), Technologiereife (Technik), Unsicherheit bei Equipment und Materialkosten (Kosten), Investitionsgrenzen (Budget) sein. Über eine Einteilung des Risikos in die Matrix wird das Risiko bewertet [CIS10, S99].

Statistisches Risk Assessment

Als Beispiel für eine quantitative Methode sei das Probabilistic Risk Assessment erwähnt. Es wurde von der US Nuclear Regulatory Commission entwickelt und evaluiert Risiken, die mit einer komplexen konstruierten technologischen Einheit – etwa einem Atomkraftwerk – verbunden sind. Risiko ist bei dieser Methode charakterisiert durch Ausmaß und Eintrittswahrscheinlichkeit jeder Auswirkung (Konsequenz). Diese wird durch numerische Werte ausgedrückt. Die Wahrscheinlichkeit kann strukturiert über Fehler- oder Ereignisbaumanalyse ermittelt werden. Das Risiko ergibt sich aus dem Produkt beider Komponenten. Über das statistische Risk Assessment stellt man sich die folgenden Fragen:

- Was kann schiefgehen? Was sind die Auslöser von negativen Ereignissen?

- Was ist der potentielle Schaden und wie schwerwiegend ist dieser?

- Wie wahrscheinlich ist das Eintreten des negativen Ereignisses?

Annual Loss Expectancy (ALE)

Quantitative Risikoanalysemethoden versuchen immer, numerische Werte aus den Annahmen abzuleiten. Ein typischer Wert in dem Zusammenhang ist der Single Loss Expectancy (SLE) sowie der davon abgeleitete Annual Loss Expectancy (ALE). Die SLE ist dabei das Produkt des Unternehmenswertes, dem Asset Value (AV) mal dem Gefährdungsfaktor (Exposure) (EF). Dabei ist der Gefährdungsfaktor EF die Wahrscheinlichkeit, dass ein Ereignis eintritt, in Verbindung mit dem potentiellen Ausmaß. Dies ist ein Prozentwert des realisierten Schadens, falls eine Bedrohung eine Schwachstelle ausnutzt. Die ALE addiert dazu noch eine jährliche Ereignisrate, die Annualized Rate of Occurence (ARO). Die ARO repräsentiert also den jährlich erwarteten finanziellen Schaden in Bezug eines Unternehmenswertes. Wenn ein Ereignis einmal in 25 Jahren eintritt, beträgt die ARO also 0,04. Je höher das Risiko der Bedrohung, desto höher ist der ARO [CIS10, S108].

SLE = AV [Absolutwert] x EF [Prozentwert]

ALE = SLE [Absolutwert] x ARO [Anzahl]

Value at Risk (VAR)

Ein weiteres quantitatives Konzept ist der Value at Risk (VAR) und soll hier nur grob erwähnt werden. Der VAR ist eine Berechnung basierend auf historischen Daten über die Wahrscheinlichkeitsverteilung für eine gegebene Zeitperiode mit einer Unsicherheit von maximal fünf Prozent. Die Wahrscheinlichkeitsverteilung wendet dabei iterative Monte-Carlo-Simulationen an. Es versucht so eine Größe für die Beschreibung von Sicherheitsrisiken zu erstellen [CIS10, S108f].

Recovery Time Objective (RTO)

Dieser Begriff wird vornehmlich im Zusammenhang mit Business Continuity Management (BCM) verwendet. Der Recovery Time Objective (RTO) ist business-getrieben und bezeichnet die Zeit, die für einen Wiederanlauf (Recovery) bis zu einem akzeptierten Betriebslevel benötigt wird. Die Bestimmung dieses Zeitwertes kann von den Informationszyklen, den Abhängigkeiten zwischen den Informationen und den Anforderungen der Organisation – etwa SLAs, Vertragsbestimmungen oder gesetzliche Anforderungen – oder den Kosten für die Verfügbarkeit abgeleitet werden. Üblicherweise wird der RTO im Rahmen einer Geschäftsauswirkungsanalyse, also einer Business Impact Analyse (BIA), ermittelt. Der RTO kann auch variieren, etwa wenn es um den Monatsabschluss geht. In so einem Fall ist der RTO am Monatsende wesentlich geringer als in der Monatsmitte. Auch sind Differenzen in Bezug auf den RTO aus dem Blickwinkel der einzelnen Hierarchieebenen zu konstatieren, was eine allgemeine Bestimmung des Wertes erschwert. In jedem Falle bedeutet ein geringer RTO-Wert höhere Kosten, diesen auch zu gewährleisten. Daher ist hier wiederum das Gleichgewicht der Ausfallskosten zu den Kosten der Maßnahmen für einen raschen Wiederanlauf zu finden. [CIS10, S119f]

Recovery Point Objective (RPO)

Der Recovery Point Objective (RPO), ein weiterer Begriff aus dem Themengebiet Business Continuity Management (BCM) wird durch den akzeptierten Datenverlust bei Betriebsunterbrechungen bestimmt. Er repräsentiert also den spätest möglichen Zeitpunkt vor einer Betriebsunterbrechung, dessen Zustand wiederhergestellt werden kann/soll. Der RPO hat somit einen Effekt hinsichtlich der Gewährleistung von z.B. sehr kurz bemessenen RTOs und ist in so einem Fall möglicherweise gar nicht leistbar [CIS10, S120].

Service Delivery Objective (SDO)

Das Service Delivery Objective (SDO) ist definiert als der Mindestlevel, bis zu dem nach einem Ereignis ein Service wiederhergestellt werden muss. Es liegt typischerweise unter dem normalen Service Level. RTO und RPO haben demgemäß Einfluss auf das SDO. Höhere Service Levels für das SDO erfordern allgemein mehr Ressourcen und einen kürzeren RPO.

Technologien

Wiederum können auch Information Security Technologien verwendet werden, um Risiken zu behandeln und in letzter Konsequenz zu minimieren [CIS10, S94]:

- Applikationssicherheitsmaßnahmen

- Physische Sicherheitsmaßnahmen

- Umgebungssicherheitsmaßnahmen

- Logische Zugriffsmaßnahmen

- Netzwerkzugriffsmaßnahmen

- Router, Firewall- und Netzwerkkomponenten

- Intrusion Detection/Prevention

- Wireless Security

- Platform Security

- Kryptographie

- Public Key Infrastructure (PKI)

- Antivirus-/Antispam/Malware/Spyware/Adware-Infrastruktur

- Telekommunikation und Voice over IP (VOIP)

Security Control Baseline

Baselines stellen allgemein Minimumanforderungen dar, in dem Fall an Sicherheitsaktivitäten. Diese sollen so gewählt sein, dass sie konsistent mit dem akzeptierten Risikolevel sind. Es sollen verschiedene Baselines für unterschiedliche Sicherheitsklassifikationen entwickelt werden, je nachdem wie sensibel die Ressource ist [CIS10, S124].

Enterprise Information Security Architecture

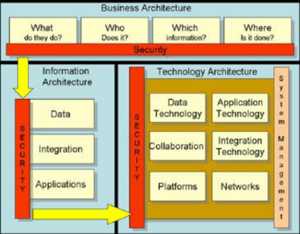

- In den letzten Jahren wurden viele Ansätze zu Architekturen für Sicherheit als Teil der Unternehmensarchitektur (Enterprise Architecture) entwickelt. Allerdings gibt es wenige Dinge in großen Organisationen die komplexer sind, als Informationssysteme. Diese Systeme wurden meist ohne umfassende Architektur oder umfangreichen Aufwänden für das Design konstruiert. Informationssysteme entwickeln sich mit der Zeit durch Erweiterungen, sobald neue Anforderungen entstehen. Ergebnisse dieser „historisch gewachsenen“ Systeme können mangelnde Integration, planlose Sicherheitsstandards und eine Menge anderer systemimmanenten Unzulänglichkeiten sein. Eine Information Security Architecture besteht aus mehreren Ebenen [CIS10, S158f].

Über allen steht die Ebene der Business-Architektur. Diese Ebene ist stark mit den Geschäftszielen verbunden und stellt sicher, dass die Security-Architektur an den Zielen und Anforderungen des Business ausgerichtet ist. Hier werden Antworten auf eine Reihe von Fragen, beispielsweise „Was macht das Business? Wo liegen die Betätigungsfelder? Wer macht es? Welche Informationen werden verwendet, um die Ziele zu erreichen? Wo wird es gemacht?“

Durch die Beantwortung dieser Fragen kann für die Entwicklung der Security-Architektur eine umfassende Strategie- und Prozesslandkarte sowie Organigramme erstellt oder herangezogen werden.

Auf Basis dieser Informationen kann der Informationsfluss innerhalb des Unternehmens bestimmt werden. Durch die Beantwortung der Fragen „Welche Applikationen werden verwendet, um die Geschäftsziele zu erreichen?, Welche Daten werden von diesen Applikationen benötigt?, Welche Integrationsmethoden existieren, um den Austausch dieser Informationen zu ermöglichen?“, kann die Informationsarchitektur erstellt werden. Nur wenn diese Technologien und Prozesse verstanden werden, kann eine Strategie entwickelt werden, welche die Sicherheit der Daten gewährleistet und die Geschäftsprozesse nicht behindert.

Letztendlich ist es notwendig, die bestehende technologische Architektur, welche die Applikationen und Prozesse unterstützt, zu analysieren. Die technologische Architektur der meisten Unternehmen ist sehr komplex, da sie gewöhnlich viele verschiedene Technologien, die auf unterschiedlichen Plattformen in einem heterogenen Umfeld laufen, umfasst. Die Sicherheit dieser Technologien zu gewährleisten, während in Geschäftsprozessen der nötige Zugriff auf die Informationen zur Verfügung gestellt wird, kann eine schwierige Aufgabe sein [BPC10].

Es ist wichtig, die gesamte Hardware zur Unterstützung der Geschäftsprozesse zu kennen, beispielsweise die Standorte und Zwecke der Server, die Art, wie Rechner auf die Informationen auf diesen Servern zugreifen etc. Es sollten Netzpläne (LAN, WAN) der Organisation erstellt werden, damit die verschiedenen nötigen Verbindungen innerhalb und außerhalb der Organisation erkannt und geschützt werden können.

Zu Beginn der Entwicklung und Implementierung eines Information Security Programs sollten zumindest High-Level-Architekturen vorbereitet sein. Viele Organisationen haben jedoch keine Enterprise- oder Security-Architekturen entwickelt, obwohl die Anpassung einer entsprechenden Architektur essentiell für die Entwicklung und Umsetzung eines Information Security Programs ist. Es existiert eine Vielzahl von Architekturansätzen, die Security-Aspekte beinhalten oder sich ausschließlich auf Security beziehen. Dazu zählen beispielsweise

- Open Security Architecture

- The Open Group Architecture Framework (TOGAF)

- Model-driven Architecture (MDA) der Object Management Group

- Ownership, Business Processes, Applications, Systems, Hardware, and Infrastructure business and IT methodology and framework (OBASHI)

- SABSA comprehensive framework for Enterprise Security Architecture and Service Management

- Die Ziele all dieser Ansätze sind im Wesentlichen gleich, allerdings variieren die Methoden sehr stark. Sofern kein Architekturansatz im Unternehmen besteht, können diese Methoden für einen Einsatz evaluiert werden.

Steuerungsmaßnahmen (controls)

- Als Steuerungsmaßnahme wird jedes regulatorische Gerät, System, Ablauf oder Prozess bezeichnet, das operative

- Aktivitäten reguliert, steuert oder kontrolliert. Steuerungsmaßnahmen sind definiert als die Policies, Procedures, Practices, Technologien und organisatorische Strukturen, die entwickelt wurden, um sicherzustellen, dass die Geschäftsziele erreicht werden können und unerwünschte Ereignisse verhindert oder erkannt und korrigiert werden. Zum Beispiel ist eine Zutrittskontrolle eine präventive Steuerungsmaßnahme, die unautorisierten Zutritt, der zu Systemschäden führen kann, verhindert. Intrusion Detection ist eine detektive Steuerungsmaßnahme, da durch sie unautorisierter Zugriff erkannt werden kann. Backup und Wiederherstellung ist eine korrigierende Steuerungsmaßnahme, welche die Wiederherstellung von Systemen ermöglicht, wenn ein Ereignis zum Verlust oder irreparabler Schädigung von Daten führt.

Produkte aus der Sicherheitstechnik bieten oft Kombinationen dieser drei Typen von Steuerungsmaßnahmen. Eine Firewall beispielsweise kann einerseits Netzwerkverkehr auf Adress-,Protokoll- und Portebene filtern, um Zugriffe einzuschränken (präventiv), kann aber auch den eingehenden Verkehr auf Attacken oder andere verdächtige Muster prüfen und bei der Erkennung Alarmmeldungen senden (detektiv).

Steuerungsmaßnahmen sollten so weit wie möglich automatisiert und systemtechnisch abgebildet werden, sodass es technisch nicht möglich ist, sie zu umgehen. Einige Mechanismen, die es Anwender*innen schwer machen, die Steuerungsmaßnahmen zu umgehen, umfassen beispielsweise folgende Prinzipen:

Bei der (logischen) Zugriffskontrolle wird gewährleistet, dass Benutzer*innen von Informationen identifiziert, authentifiziert und autorisiert werden, bevor sie auf die Informationen zugreifen können. Es gibt viele Methoden, um Zugriffskontrollen zu implementieren. Die meisten fallen in eine der beiden Kategorien Mandatory Access Control (MAC) oder Discretionary Access Control (DAC). MAC ist eine Methode der Zugriffskontrolle, bei der die Entscheidung über den Zugriff auf Informationen aufgrund von Regeln und Eigenschaften des Users und der Information getroffen wird. Modelle der MAC sind vor allem dazu geeignet, die Vertraulichkeit, Integrität und Verfügbarkeit der Daten zu garantieren. Bei der Zugriffsmethode DAC wird auf Basis der Identität eines Users entschieden, ob der Zugriff auf ein Objekt (Datei, Ressource) erlaubt wird. Die Zugriffsrechte werden je User festgelegt und können von Usern an andere weitergegeben werden. Welche Art der Zugriffskontrolle gewählt wird, hängt von den organisatorischen Anforderungen für die Datensicherheit ab.

Secure Failure bezieht sich auf ein Gerät, das die Informationsverarbeitung unterbricht, sobald es eine Fehlfunktion entdeckt, die den Zugriffskontrollmechanismus beeinträchtigen könnte. Beim Einsatz dieser Geräte muss jedoch bedacht werden, dass die Verfügbarkeit von Informationen beeinträchtigt werden kann.

Das Prinzip der geringsten Rechte (Least Privilege) bedeutet, dass der Zugriff auf Ressourcen so eingeschränkt wird, dass User nur mit jenen Rechten (z.B. lesen, schreiben) darauf zugreifen können, die tatsächlich benötigt werden, um ihre Aufgabe ausführen zu können.

Dem Prinzip der Untergliederung von Informationen (Need-to-know Prinzip) liegt die Idee zugrunde, den Zugriff auf Informationen so zu beschränken, sodass User nur auf jene Informationen zugreifen können, die sie benötigen, um bestimmte Aufgaben durchführen zu können.

Beim Prinzip der Funktions- oder Aufgabentrennung soll durch Aufteilung oder Übertragung von Aufgaben, Funktionen und Verantwortlichkeiten bei bestimmten, sensiblen Vorgängen (z.B. Zahlungsverkehr) auf verschiedene, voneinander unabhängig tätige Personen Missbrauch vermieden werden. So soll beispielsweise verhindert werden, dass ein User die Möglichkeit hat Rechnungen zu drucken und gleichzeitig durch administrative Rechte die/den Rechnungsempfänger*in vor und nach dem Druck ändern kann.

Durch das Prinzip der Transparenz soll es auch Laien möglich sein, die Art und Weise der Sicherheitsmechanismen in Systemen zu verstehen. Damit sollen alle Anwender*innen nachvollziehen können, welchen Einfluss und welche Auswirkungen deren operative Aktivitäten in den Systemen auf die Systemsicherheit haben. Transparenz kann oftmals dadurch erreicht werden, dass Systeme so einfach wie möglich gestaltet werden, um Verwirrung oder Unsicherheit bei den Anwender*innen zu vermeiden.

Steuerungsaktivitäten (control activities)

Steuerungsaktivitäten sind Abläufe und Praktiken, die hinreichende Sicherheit für das Erreichen von Geschäftszielen bieten. Aus dem Rahmen fallende Ereignisse sollen durch sie verhindert, aufgedeckt oder korrigiert werden. Steuerungsaktivitäten können physischer, technischer oder prozessorientierter Natur sein. Die Auswahl und die Gestaltung der Steuerungsaktivitäten basiert auf deren Effektivität, Risikominimierungspotential, aber insbesondere auch auf deren Aufwand, Kosten oder Restriktionen auf das Business. Die Summe sämtlicher (Schlüssel-) Steuerungsaktivitäten bildet ein Internes Kontrollsystem (IKS). Dabei werden durch die Gesamtstruktur sich gegenseitig absichernde Security Controls implementiert, die diese auf verschiedenen Ebenen anbringt („layered defense“). Insgesamt entsteht dadurch eine Art Netz von Steuerungsaktivitäten, die sich so gegenseitig absichern. Somit kann ein nicht entdeckter Fehler in der einen Aktivität noch durch eine andere Aktivität aufgedeckt werden. In der IT existiert mit COBIT eine ganzheitliche, etablierte und allgemein anerkannte Sammlung von Zielen für Steuerungsaktivitäten.

Beispiel: Einmal jährlich evaluiert die/der Durchführende die technischen Authentifzierungsmechanismen auf den Kernsystemen, -applikationen und -datenbanken. Sie/er vergleicht die Ergebnisse mit den Vorgaben aus der IT Security Policy. Eventuelle Abweichungen werden identifiziert und im Rahmen des Risikomanagements bewertet und in deren Defizitliste eingepflegt. Das Review wird dokumentiert und der/dem CISO per Email übermittelt.

Es ist festzuhalten, dass im Rahmen der Information Security auch Nicht-IT-Aktivitäten zu betrachten sind. Aspekte aus der physischen Sicherheit, dem Social Engineering, allgemeine Identifikation, Umgang und Speicherung von Information im Rahmen des Geschäftsprozesses müssen evaluiert werden. Auch sind applikationsspezifische IT-Steuerungsaktivitäten neben den allgemeinen (IT General Controls - ITGC) zu betrachten. Das sind jene Aktivitäten und Mechanismen, die inhaltlich dem Geschäftsprozess zuzuordnen sind, aber von IT-Mechanismen abhängig sind. Als Beispiel sind Eingabekontrollen zu nennen, etwa Prüfung auf Schwellwerte oder Plausibilität [CIS10, S61f][COB07].

Gegenmaßnahmen (Countermeasures)

Gegenmaßnahmen sind Schutzmechanismen, welche das Ausmaß der Schwachstelle hinsichtlich bestimmter Bedrohungen reduziert. Sie sind daher als zielgerichtete Steuerungsaktivitäten zu sehen [CIS10, S62].

Beispiel: Als Gegenmaßnahme für die Schwäche einer nicht den Passwortrichtlinien entsprechende Applikation gegenüber unautorisiertem Zugriff ist der Remote Access nur über eine zuvor eingerichtete sichere VPN-Verbindung mit Zwei-Wege-Authentifizierung (Einmalpasswort) möglich.

Oft sind diese kostenintensiver und aufwändiger und bedürfen dabei besonderer Aufmerksamkeit und müssen ständig auf deren Effektivität hinsichtlich der zugrundeliegenden Bedrohung überprüft werden. Sie sind als Ergänzung zu den gesammelten Steuerungsaktivitäten – dem Internen Kontrollsystem (IKS) – zu sehen [CIS10, S214].

Technologien

Mittlerweile existieren mannigfaltige Security-Technologien, die einer immer stärker zunehmenden Anzahl von Bedrohungen von Informationsressourcen entgegenwirken. Natürlich ist eine starke Technologie ein Herzstück von Information Security, kann aber keine Managementschwächen oder Defizite in Kultur und betrieblichen Abläufen kompensieren. Nur in Verbindung mit den anderen Bausteinen kann eine tragfähige Enterprise Information Security Architektur aufgebaut werden. Beispielhaft seien die folgenden bekanntesten Technologien aufgezählt (nicht ausschließende Liste) [CIS10, S63]:

- Firewall- und Netzwerktechnologien

- Identifizierungs-, Authentifizierungs- und Autorisierungsmechanismen

- Intrusion Detection/Prevention Systeme

- Antivirus-/Antispam-Infrastruktur

- Public Key Infrastructure (PKI)

- Biometrie

- Kryptographie

- Remote Access Technologien

- Digitale Signaturen

- Sichere mobile Verbindungen (Remote Access, VPN, sichere Protokolle)

- Monitoring-Technologien

- Security Information Management Systeme (z.B. Log-Korrelationen)

Information Security muss als Management-Prozess im Unternehmen und seiner Prozesslandschaft gut verankert sein. Je höher der Grad der Unabhängigkeit und der Stimmgewichtung in der Führungsebene, desto gewichtiger ist das Thema im Unternehmen akzentuiert. Organisationsstrukturen, wo das Thema Informationssicherheit als notwendiges Anhängsel betrachtet wird und auch in sehr operativen Bereichen positioniert ist, sind von vornherein ein Hemmschuh.

Sind solche Voraussetzungen gegeben, bedarf es eines Information Security Frameworks, das die technischen, operativen, administrativen und management-relevanten Komponenten definiert. Darüber hinaus legt es organisatorische Verantwortlichkeiten, Schnittstellen, Ziele und erwartete Ergebnisse für jede Komponente fest.