Technische Sicherheitsaspekte - Schwerpunkt BSI: Unterschied zwischen den Versionen

| (5 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 13: | Zeile 13: | ||

<li><p>Empfehlungen im Bereich Cyber-Sicherheit</p></li> | <li><p>Empfehlungen im Bereich Cyber-Sicherheit</p></li> | ||

<li><p>Technische Richtlinien</p></li> | <li><p>Technische Richtlinien</p></li> | ||

<li><p>Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“</p> | <li><p>Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“</p></li> | ||

< | </ul> | ||

== Hochverfügbarkeitskompendium – als Beispiel für ein Thema == | == Hochverfügbarkeitskompendium – als Beispiel für ein Thema == | ||

Das Hochverfügbarkeitskompendium besteht | „''Das BSI stellt mit dem HV-Kompendium, Version 1.6, Instrumente zur Verfügung, die bei der Identifikation kritischer Geschäftsprozesse und der Ermittlung deren Qualitätsanforderungen ansetzen und daraus Vorschläge für ein anforderungskonformes Service-Design ableiten. Neben einem Kanon von verfügbarkeitsoptimierten HV-Architekturen werden geeignete IT-Prozesse definiert, die eine IT-Service-Optimierung im Hinblick auf hohe und höchste Verfügbarkeit gewährleisten. Zur Zielkontrolle werden Indikatoren eingeführt, die mit dem Verfügbarkeitsaspekt korrelieren und das Reifegradmodell für die Bewertung und Steuerung ergänzen.''“ <ref>https://www.bsi.bund.de/DE/Themen/Sicherheitsberatung/Hochverfuegbarkeit/HVKompendium/hvkompendium.html; 2020-01-11</ref> | ||

Das Hochverfügbarkeitskompendium besteht aus 4 Bänden: | |||

„''Band G beschreibt die Ansätze für eine Analyse kritischer Geschäftsprozesse, für das Design hochverfügbarer IT-Services und für eine IT-Steuerung auf der Grundlage von Reifegradmodellen.'' | „''Band G beschreibt die Ansätze für eine Analyse kritischer Geschäftsprozesse, für das Design hochverfügbarer IT-Services und für eine IT-Steuerung auf der Grundlage von Reifegradmodellen.'' | ||

| Zeile 26: | Zeile 26: | ||

''Band B liefert Bausteine mit Architekturen und Maßnahmenempfehlungen zur Realisierung hoher Verfügbarkeit.'' | ''Band B liefert Bausteine mit Architekturen und Maßnahmenempfehlungen zur Realisierung hoher Verfügbarkeit.'' | ||

''Band M stellt Maßnahmenempfehlungen komprimiert in einem Maßnahmenkatalog dar. Die Maßnahmenempfehlungen werden um ein Reifegradmodell ergänzt, welches die Grundlage für die Bewertung Steuerung und Optimierung der IT-Prozesse liefert. Die Maßnahmenempfehlungen beinhalten Hochverfügbarkeitsmaßnahmen in diversen Bereichen (Meta-Ebene, HV-Organisation, Netzwerk, Cluster, Server, Speicher, IT-Dienste, Datenbanken, Software, Überwachung und Infrastruktur)'' | ''Band M stellt Maßnahmenempfehlungen komprimiert in einem Maßnahmenkatalog dar. Die Maßnahmenempfehlungen werden um ein Reifegradmodell ergänzt, welches die Grundlage für die Bewertung, Steuerung und Optimierung der IT-Prozesse liefert. Die Maßnahmenempfehlungen beinhalten Hochverfügbarkeitsmaßnahmen in diversen Bereichen (Meta-Ebene, HV-Organisation, Netzwerk, Cluster, Server, Speicher, IT-Dienste, Datenbanken, Software, Überwachung und Infrastruktur)'' | ||

''Band AH umfasst Architekturmodelle, Steuerungsinstrumente und weitere Hilfsmittel.''“ <ref> Wie 46</ref> | ''Band AH umfasst Architekturmodelle, Steuerungsinstrumente und weitere Hilfsmittel.''“ <ref> Wie 46</ref> | ||

Eine Quick-Reference-Guide, welche über den Link https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Hochverfuegbarkeit/QuickReferenceGuide.pdf;jsessionid=08D1D7DE06DE5C351DA03A8B71D62E66.2_cid286?__blob=publicationFile&v=1 abgerufen werden kann, bietet einen raschen Einstieg in die Thematik und erleichtert somit das Arbeiten mit dem HV-Kompendium. | Eine Quick-Reference-Guide, welche über den Link [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Hochverfuegbarkeit/QuickReferenceGuide.pdf;jsessionid=08D1D7DE06DE5C351DA03A8B71D62E66.2_cid286?__blob=publicationFile&v=1 https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Hochverfuegbarkeit/QuickReferenceGuide.pdf;jsessionid=08D1D7DE06DE5C351DA03A8B71D62E66.2 cid286?__blob=publicationFile&v=1] abgerufen werden kann, bietet einen raschen Einstieg in die Thematik und erleichtert somit das Arbeiten mit dem HV-Kompendium. | ||

== Cyber-Sicherheit – Empfehlungen == | == Cyber-Sicherheit – Empfehlungen == | ||

| Zeile 38: | Zeile 38: | ||

Als Beispiel können Empfehlungen für die Wirtschaft sowie Empfehlungen für Internet-Service-Provider genannt werden. | Als Beispiel können Empfehlungen für die Wirtschaft sowie Empfehlungen für Internet-Service-Provider genannt werden. | ||

Handlungsempfehlungen werden regelmäßig von | Handlungsempfehlungen werden regelmäßig von Fachreferaten des BSI zu verschiedensten Themen im Format der BSI-Empfehlungen zur Cyber-Sicherheit erstellt. Diese werden über die Kooperationsplattform der Allianz für Cyber-Sicherheit [siehe [https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Home/startseite.html https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Home/startseite.html]] veröffentlicht und richten sich in erster Linie an professionelle IT-Anwender*innen aus Wirtschaft, Behörden und anderen Institutionen. | ||

=== Empfehlungen für die Wirtschaft <ref>https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/CS_Empfehlungen_node.htmlhttps://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/ACS_Empfehlungen_node.html; 2019-02-13</ref> | === Empfehlungen für die Wirtschaft <ref>https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/CS_Empfehlungen_node.htmlhttps://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/ACS_Empfehlungen_node.html; 2019-02-13</ref> === | ||

Als Beispiel können das Dokument | Als Beispiel können das Dokument | ||

| Zeile 50: | Zeile 50: | ||

gesehen werden. | gesehen werden. | ||

Das „Erste Hilfe“ Dokument dient als Notfalldokument für IT-Sicherheitsbeauftrage, CISOs und | Das „Erste Hilfe“ Dokument dient als Notfalldokument für IT-Sicherheitsbeauftrage, CISOs und Systemadministrator*innen für den Fall eines Verdachts auf einen Advanced Persistant Threat (APT) Angriff auf das Netzwerk und die Systeme einer Institution. In zuletzt genanntem Dokument werden wesentliche Aspekte, die bei der Umsetzung und des anschließenden Betriebs von DNSSEC beachtet werden sollten, zusammen gefasst. | ||

=== Empfehlungen für Internet-Service-Provider <ref>https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider_node.html; 2016-02-04</ref> | === Empfehlungen für Internet-Service-Provider <ref>https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider_node.html; 2016-02-04</ref> === | ||

„''Internet-Service-Provider (ISP) haben gemäß §109 Telekommunikationsgesetz'' <ref>An dieser Stelle wird auf das Deutsche TKG Bezug genommen!</ref> ''(TKG) geeignete technische Vorkehrungen und sonstige Schutzmaßnahmen zu treffen. Die Bundesnetzagentur hat im Benehmen mit dem BSI einen Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten als Grundlage für das Sicherheitskonzept nach §109 TKG (im Folgenden Sicherheitskatalog) erstellt.'' | „''Internet-Service-Provider (ISP) haben gemäß §109 Telekommunikationsgesetz'' <ref>An dieser Stelle wird auf das Deutsche TKG Bezug genommen!</ref> ''(TKG) geeignete technische Vorkehrungen und sonstige Schutzmaßnahmen zu treffen. Die Bundesnetzagentur hat im Benehmen mit dem BSI einen Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten als Grundlage für das Sicherheitskonzept nach §109 TKG (im Folgenden Sicherheitskatalog) erstellt.'' | ||

| Zeile 69: | Zeile 69: | ||

''[Außerdem beobachtet das] BSI […] in 2014 eine deutliche Zunahme an Distributed-Denial-of-Service (DDoS) Angriffen, die sogenannte Reflection-Techniken einsetzen. Dabei wird das Zielsystem nicht direkt angegriffen, sondern offen zur Verfügung stehende Dienste im Internet missbraucht. Das Dokument "'''Maßnahmen gegen Reflection Angriffe'''" fasst zahlreiche Möglichkeiten zusammen, mit denen Systeme gegen deren Ausnutzung im Rahmen von Reflection-Angriffen abgesichert werden können.'' | ''[Außerdem beobachtet das] BSI […] in 2014 eine deutliche Zunahme an Distributed-Denial-of-Service (DDoS) Angriffen, die sogenannte Reflection-Techniken einsetzen. Dabei wird das Zielsystem nicht direkt angegriffen, sondern offen zur Verfügung stehende Dienste im Internet missbraucht. Das Dokument "'''Maßnahmen gegen Reflection Angriffe'''" fasst zahlreiche Möglichkeiten zusammen, mit denen Systeme gegen deren Ausnutzung im Rahmen von Reflection-Angriffen abgesichert werden können.'' | ||

''Die Handlungsempfehlung "'''Anti-DDoS-Maßnahmen'''" beschreibt Maßnahmen, die zum einen durch interne Umsetzung und zum anderen in Zusammenarbeit mit den Kunden dazu beitragen können, DDoS-Angriffen und deren Auswirkungen entgegenzuwirken.''“ <ref>Wie 52</ref> | ''Die Handlungsempfehlung "'''Anti-DDoS-Maßnahmen'''" beschreibt Maßnahmen, die zum einen durch interne Umsetzung und zum anderen in Zusammenarbeit mit den Kunden dazu beitragen können, DDoS-Angriffen und deren Auswirkungen entgegenzuwirken.''“ <ref>Wie <sup>52</sup></ref> | ||

Diese und weitere Dokumente können über die Seite https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider_node.html heruntergeladen werden. | Diese und weitere Dokumente können über die Seite [https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider_node.html https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider node.html] heruntergeladen werden. | ||

== Technische Richtlinien == | == Technische Richtlinien == | ||

| Zeile 77: | Zeile 77: | ||

„''Das Ziel der technischen Richtlinien des BSI (BSI-TR) ist die Verbreitung von angemessenen IT-Sicherheitsstandards. Technische Richtlinien richten sich daher in der Regel an alle, die mit dem Aufbau oder der Absicherung von IT-Systemen zu tun haben. Sie ergänzen die technischen Prüfvorschriften des BSI und liefern Kriterien und Methoden für Konformitätsprüfungen sowohl der Interoperabilität von IT-Sicherheitskomponenten als auch der umgesetzten IT-Sicherheitsanforderungen. Dabei werden bestehende Standards (z. B. Schutzprofile (Protection Profiles) nach Common Criteria oder Interoperabilitätsstandards wie ISIS-MTT) gegebenenfalls referenziert und ergänzt. Technische Richtlinien haben originär Empfehlungscharakter. Ihre Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers.''“ <ref> https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/technischerichtlinien_node.html; 2016-02-04</ref> | „''Das Ziel der technischen Richtlinien des BSI (BSI-TR) ist die Verbreitung von angemessenen IT-Sicherheitsstandards. Technische Richtlinien richten sich daher in der Regel an alle, die mit dem Aufbau oder der Absicherung von IT-Systemen zu tun haben. Sie ergänzen die technischen Prüfvorschriften des BSI und liefern Kriterien und Methoden für Konformitätsprüfungen sowohl der Interoperabilität von IT-Sicherheitskomponenten als auch der umgesetzten IT-Sicherheitsanforderungen. Dabei werden bestehende Standards (z. B. Schutzprofile (Protection Profiles) nach Common Criteria oder Interoperabilitätsstandards wie ISIS-MTT) gegebenenfalls referenziert und ergänzt. Technische Richtlinien haben originär Empfehlungscharakter. Ihre Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers.''“ <ref> https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/technischerichtlinien_node.html; 2016-02-04</ref> | ||

Als | Als Beispiele für solche technische Richtlinien können genannt werden: | ||

<ul> | <ul> | ||

<li><p>Kryptographische Verfahren: Empfehlungen und Schlüssellängen</p></li> | <li><p>Kryptographische Verfahren: Empfehlungen und Schlüssellängen</p></li> | ||

<li><p>Sicheres Wireless LAN</p></li> | <li><p>Sicheres Wireless LAN</p></li> | ||

<li><p>Elektromagnetische Schirmung von Gebäuden</p> | <li><p>Elektromagnetische Schirmung von Gebäuden</p></li> | ||

< | </ul> | ||

=== Kryptographische Verfahren: Empfehlungen und Schlüssellängen === | === Kryptographische Verfahren: Empfehlungen und Schlüssellängen === | ||

Die Technische Richtlinie BSI TR-02102 – „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ teilt sich in 4 Teile, wobei sich die Inhalte wie folgt darstellen: | Die Technische Richtlinie BSI TR-02102 – „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ teilt sich in 4 Teile, wobei sich die Inhalte wie folgt darstellen: | ||

* | * ''"BSI TR-02102-1''<br> | ||

Mit dieser Technischen Richtlinie legt das BSI eine Bewertung der Sicherheit ausgewählter kryptographischer Verfahren vor und ermöglicht damit eine längerfristige Orientierung bei der Wahl jeweils geeigneter Methoden. Dabei wird allerdings kein Anspruch auf Vollständigkeit erhoben, d. h. nicht aufgeführte Verfahren werden vom BSI nicht unbedingt als unsicher beurteilt. Die vorliegenden Dokumente richten sich in erster Linie an Entwickler, die die Einführung neuer kryptographischer Infrastrukturen planen.'' | ''Mit dieser Technischen Richtlinie legt das BSI eine Bewertung der Sicherheit ausgewählter kryptographischer Verfahren vor und ermöglicht damit eine längerfristige Orientierung bei der Wahl jeweils geeigneter Methoden. Dabei wird allerdings kein Anspruch auf Vollständigkeit erhoben, d. h. nicht aufgeführte Verfahren werden vom BSI nicht unbedingt als unsicher beurteilt. Die vorliegenden Dokumente richten sich in erster Linie an Entwickler*innen, die die Einführung neuer kryptographischer Infrastrukturen planen.'' | ||

* ''BSI TR-02102-2<br> | * ''BSI TR-02102-2''<br> | ||

Diese Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Transport Layer Security (TLS). Es dient der sicheren Übertragung von Informationen in Datennetzwerken, wobei insbesondere die Vertraulichkeit, die Integrität und die Authentizität der übertragenen Informationen geschützt werden können.'' | ''Diese Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Transport Layer Security (TLS). Es dient der sicheren Übertragung von Informationen in Datennetzwerken, wobei insbesondere die Vertraulichkeit, die Integrität und die Authentizität der übertragenen Informationen geschützt werden können.'' | ||

* ''BSI TR-02102-3<br> | * ''BSI TR-02102-3''<br> | ||

Diese Technische Richtlinie (TR) gibt Empfehlungen für die Verwendung von kryptographischen Mechanismen in den Protokollen IPsec (Kurzform für Internet Protocol Security) und IKE (Kurzform für Internet Key Exchange). Sie enthält ausschließlich Empfehlungen für die Version 2 des IKE-Protokolls (IKEv2). In dieser TR werden keine Aussagen zu IKEv1 getroffen; die Verwendung des neueren Protokolls IKEv2 wird für Neuentwicklungen grundsätzlich empfohlen. IKEv2 besitzt Vorteile gegenüber IKEv1, die aber hauptsächlich mit der Komplexität des Protokolls und der benötigten Bandbreite beim Aufbau einer Security Association (siehe auch weiter unten) zu tun haben.'' | ''Diese Technische Richtlinie (TR) gibt Empfehlungen für die Verwendung von kryptographischen Mechanismen in den Protokollen IPsec (Kurzform für Internet Protocol Security) und IKE (Kurzform für Internet Key Exchange). Sie enthält ausschließlich Empfehlungen für die Version 2 des IKE-Protokolls (IKEv2). In dieser TR werden keine Aussagen zu IKEv1 getroffen; die Verwendung des neueren Protokolls IKEv2 wird für Neuentwicklungen grundsätzlich empfohlen. IKEv2 besitzt Vorteile gegenüber IKEv1, die aber hauptsächlich mit der Komplexität des Protokolls und der benötigten Bandbreite beim Aufbau einer Security Association (siehe auch weiter unten) zu tun haben.'' | ||

* ''BSI TR-02102-4<br> | * ''BSI TR-02102-4''<br> | ||

Diese Technische Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Secure Shell (SSH). Sie enthält Empfehlungen für die zu verwendende Protokollversion und die kryptographischen Algorithmen als Konkretisierung der allgemeinen Empfehlungen in Teil 1 dieser Technischen Richtlinie.'' | ''Diese Technische Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Secure Shell (SSH). Sie enthält Empfehlungen für die zu verwendende Protokollversion und die kryptographischen Algorithmen als Konkretisierung der allgemeinen Empfehlungen in Teil 1 dieser Technischen Richtlinie.'' <ref>https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html; 2016-02-04</ref> | ||

Diese konkrete Richtlinie kann über die Seite https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html abgerufen werden. | Diese konkrete Richtlinie kann über die Seite [https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index htm.html] abgerufen werden. | ||

=== Sicheres Wireless LAN === | === Sicheres Wireless LAN === | ||

Die Technische Richtlinie BSI TR-03103 – „Sicheres Wireless LAN“ wurde mit dem Ziel initiiert, „[''die] Entwicklung und [den] Betrieb sicherer, interoperabler und zukunftstauglicher Wireless LAN Systeme und Infrastrukturen nach den Standards der Serie IEEE 802.11 zu fördern. Die TR-S-WLAN liefert dazu konkrete Handlungsempfehlungen für die Planung, Auswahl, Installation, Konfiguration, Abnahme, Administration und Außerbetriebnahme von sicheren Wireless LANs, in der Wirtschaft sowie im Behördenbereich. Es werden dazu WLAN unterschiedlicher Größe und unterschiedlicher Anwendung (z. B. Büro, Hotspots, LAN-Kopplung) betrachtet.''“ <ref>wie 56</ref> | Die Technische Richtlinie BSI TR-03103 – „Sicheres Wireless LAN“ wurde mit dem Ziel initiiert, „[''die] Entwicklung und [den] Betrieb sicherer, interoperabler und zukunftstauglicher Wireless LAN Systeme und Infrastrukturen nach den Standards der Serie IEEE 802.11 zu fördern. Die TR-S-WLAN liefert dazu konkrete Handlungsempfehlungen für die Planung, Auswahl, Installation, Konfiguration, Abnahme, Administration und Außerbetriebnahme von sicheren Wireless LANs, in der Wirtschaft sowie im Behördenbereich. Es werden dazu WLAN unterschiedlicher Größe und unterschiedlicher Anwendung (z. B. Büro, Hotspots, LAN-Kopplung) betrachtet.''“ <ref>wie <sup>56</sup></ref> | ||

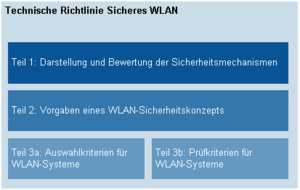

Die Richtlinie besteht, wie in Abbildung | Die Richtlinie besteht, wie in folgender Abbildung dargestellt, aus drei Teilen: | ||

[[Datei:IT422 18.png|300px|none|thumb|Aufbau Technische Richtlinie Sicheres WLAN]] | [[Datei:IT422 18.png|300px|none|thumb|Aufbau Technische Richtlinie Sicheres WLAN]] | ||

| Zeile 114: | Zeile 113: | ||

''Teil 3 ‚Auswahl und Prüfung von WLAN-Systemen‘ behandelt Anforderungen an WLAN Produkte und Systeme.'' | ''Teil 3 ‚Auswahl und Prüfung von WLAN-Systemen‘ behandelt Anforderungen an WLAN Produkte und Systeme.'' | ||

''Die Richtlinie hat Empfehlungscharakter, Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers, z. B. wenn Vorgaben der TR in Ausschreibungsunterlagen Verwendung finden. Auf Basis der TR-S-WLAN können zukünftig spezielle Schutzprofile nach Common Criteria erstellt werden. Des Weiteren besteht grundsätzlich die Möglichkeit, zukünftig Prüfungen von Produkten auf Konformität zur TR-S-WLAN anzubieten und bei Erfolg Konformitätsbescheinigungen auszustellen.''“ <ref>wie 56</ref> | ''Die Richtlinie hat Empfehlungscharakter, Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers, z. B. wenn Vorgaben der TR in Ausschreibungsunterlagen Verwendung finden. Auf Basis der TR-S-WLAN können zukünftig spezielle Schutzprofile nach Common Criteria erstellt werden. Des Weiteren besteht grundsätzlich die Möglichkeit, zukünftig Prüfungen von Produkten auf Konformität zur TR-S-WLAN anzubieten und bei Erfolg Konformitätsbescheinigungen auszustellen.''“ <ref>wie <sup>56</sup></ref> | ||

=== Elektromagnetische Schirmung von Gebäuden === | === Elektromagnetische Schirmung von Gebäuden === | ||

„''Jedes IT Gerät erzeugt im Betrieb mehr oder weniger starke Störemissionen. Diese Emissionen können auch die gerade verarbeiteten Informationen transportieren. Ein probates Mittel sich vor Ausspähung – mittels dieser | „''Jedes IT Gerät erzeugt im Betrieb mehr oder weniger starke Störemissionen. Diese Emissionen können auch die gerade verarbeiteten Informationen transportieren. Ein probates Mittel sich vor Ausspähung – mittels dieser bloßstellenden Abstrahlung – zu schützen, ist u. a. eine gut dämpfende elektromagnetische Bausubstanz.'' | ||

''Das BSI stellt mit dieser Technischen Richtlinie einen Leitfaden zur Verfügung, der zeigt, wie mit handelsüblichen Baumaterialien eine ausreichende Gebäudeschirmung erzielt werden kann.''“ <ref>https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index_htm.html; 2016-02-04</ref> | ''Das BSI stellt mit dieser Technischen Richtlinie einen Leitfaden zur Verfügung, der zeigt, wie mit handelsüblichen Baumaterialien eine ausreichende Gebäudeschirmung erzielt werden kann.''“ <ref>https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index_htm.html; 2016-02-04</ref> | ||

Die Technische Richtlinie „BSI TR-03209 Elektromagnetische Schirmung von Gebäuden“ kann von der Seite https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index_htm.html heruntergeladen werden und gliedert sich in zwei Teile. Teil 1 behandelt die Theoretischen Grundlagen, Teil 2 gibt Information zu praktischen Messungen. | Die Technische Richtlinie „BSI TR-03209 Elektromagnetische Schirmung von Gebäuden“ kann von der Seite [https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index_htm.html https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index htm.html] heruntergeladen werden und gliedert sich in zwei Teile. Teil 1 behandelt die Theoretischen Grundlagen, Teil 2 gibt Information zu praktischen Messungen. | ||

== Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“ == | == Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“ == | ||

Über die Themenseite „Industrie und Kritische Infrastrukturen“ | Über die Themenseite „Industrie und Kritische Infrastrukturen“ <ref>https://www.bsi.bund.de/DE/Themen/Industrie_KRITIS/industriellesicherheit_node.html; 2016-02-04</ref> gelangt man über Tools zu den beiden Werkzeugen „LARS ICS“ sowie „OpenVAS“. Ein Überblick über die beiden Tools ist in den folgenden Unterabschnitten gegeben. <ref> https://www.bsi.bund.de/DE/Themen/ICS/Tools/tools_node.html; 2020-01-11</ref> | ||

=== LARS ICS | === LARS ICS <ref> https://www.bsi.bund.de/DE/Themen/ICS/Tools/LarsICS/LarsICS_node.html; 2020-01-11</ref> === | ||

„''Light and Right Security ICS (LARS ICS) ist ein kostenfreies Werkzeug, mit dem der Einstieg in die Cyber-Sicherheit für kleine und mittlere Unternehmen aus dem Umfeld industrieller Steuerungsanlagen erleichtert wird. Es bietet eine fragengeleitete Selbsteinschätzung des aktuellen Stands der Cyber-Security und gibt Empfehlungen, welche Maßnahmen in welchen Bereichen als nächstes umgesetzt werden sollten.'' | „''Light and Right Security ICS (LARS ICS) ist ein kostenfreies Werkzeug, mit dem der Einstieg in die Cyber-Sicherheit für kleine und mittlere Unternehmen aus dem Umfeld industrieller Steuerungsanlagen erleichtert wird. Es bietet eine fragengeleitete Selbsteinschätzung des aktuellen Stands der Cyber-Security und gibt Empfehlungen, welche Maßnahmen in welchen Bereichen als nächstes umgesetzt werden sollten.'' | ||

| Zeile 136: | Zeile 135: | ||

''Das Archiv beinhaltet neben dem eigentlichen Programm noch ein Handbuch und den vollständigen Quelltext von LARS ICS.''“ | ''Das Archiv beinhaltet neben dem eigentlichen Programm noch ein Handbuch und den vollständigen Quelltext von LARS ICS.''“ | ||

=== Open-VAS | === Open-VAS <ref> https://www.openvas.org/index-de.html; 2020-01-11</ref> === | ||

[[Datei:IT422 19.png|300px|none|thumb]] | [[Datei:IT422 19.png|300px|none|thumb]] | ||

| Zeile 142: | Zeile 141: | ||

Das Open Vulnerability Assessment System (OpenVAS) ist ein Framework aus mehreren Diensten und Werkzeugen die zusammen eine umfangreiche und mächtige Lösung für Schwachstellen-Scanning und Schwachstellen-Management darstellen. | Das Open Vulnerability Assessment System (OpenVAS) ist ein Framework aus mehreren Diensten und Werkzeugen die zusammen eine umfangreiche und mächtige Lösung für Schwachstellen-Scanning und Schwachstellen-Management darstellen. | ||

Weitere Information kann auch auf den Seiten von OpenVAS gefunden werden. Diese sind über den Link http://www.openvas.org/index-de.html abrufbar. | Weitere Information kann auch auf den Seiten von OpenVAS gefunden werden. Diese sind über den Link [http://www.openvas.org/index-de.html http://www.openvas.org/index-de.html] abrufbar. | ||

Aktuelle Version vom 18. Jänner 2022, 12:53 Uhr

Schwerpunkt „BSI – Bundesamt für Sicherheit in der Informationstechnik“

In dieser Lektion soll auf ausgewählte Kapitel, Dokumente und Tools des Bundesamtes für Sicherheit in der Informationstechnik eingegangen werden.

Die von diesem Amt publizierten Dokumente und Werkzeuge finden weit über das Deutsche Bundesgebiet hinaus Anwendung. Auch das Österreichische Informationssicherheitshandbuch orientiert sich an den vom BSI veröffentlichten Dokumenten. So steht etwa in der Einleitung des Österreichischen Informationssicherheitshandbuches geschrieben:

„Das ‚Österreichische Informationssicherheitshandbuch‘ positioniert sich in der Mitte zwischen den normativen Vorgaben der ISO/IEC-Normen 27001/27002 und verwandter Standards sowie der Fülle an sehr detaillierten Leitfäden und Handbüchern zur Informationssicherheit, beispielsweise den Grundschutzstandards und -bausteinen des BSI.“ [1]

Konkret werden im den Unterkapiteln folgende beispielhafte Bereiche beleuchtet:

Hochverfügbarkeitskompendium

Empfehlungen im Bereich Cyber-Sicherheit

Technische Richtlinien

Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“

Hochverfügbarkeitskompendium – als Beispiel für ein Thema

„Das BSI stellt mit dem HV-Kompendium, Version 1.6, Instrumente zur Verfügung, die bei der Identifikation kritischer Geschäftsprozesse und der Ermittlung deren Qualitätsanforderungen ansetzen und daraus Vorschläge für ein anforderungskonformes Service-Design ableiten. Neben einem Kanon von verfügbarkeitsoptimierten HV-Architekturen werden geeignete IT-Prozesse definiert, die eine IT-Service-Optimierung im Hinblick auf hohe und höchste Verfügbarkeit gewährleisten. Zur Zielkontrolle werden Indikatoren eingeführt, die mit dem Verfügbarkeitsaspekt korrelieren und das Reifegradmodell für die Bewertung und Steuerung ergänzen.“ [2]

Das Hochverfügbarkeitskompendium besteht aus 4 Bänden:

„Band G beschreibt die Ansätze für eine Analyse kritischer Geschäftsprozesse, für das Design hochverfügbarer IT-Services und für eine IT-Steuerung auf der Grundlage von Reifegradmodellen.

Band B liefert Bausteine mit Architekturen und Maßnahmenempfehlungen zur Realisierung hoher Verfügbarkeit.

Band M stellt Maßnahmenempfehlungen komprimiert in einem Maßnahmenkatalog dar. Die Maßnahmenempfehlungen werden um ein Reifegradmodell ergänzt, welches die Grundlage für die Bewertung, Steuerung und Optimierung der IT-Prozesse liefert. Die Maßnahmenempfehlungen beinhalten Hochverfügbarkeitsmaßnahmen in diversen Bereichen (Meta-Ebene, HV-Organisation, Netzwerk, Cluster, Server, Speicher, IT-Dienste, Datenbanken, Software, Überwachung und Infrastruktur)

Band AH umfasst Architekturmodelle, Steuerungsinstrumente und weitere Hilfsmittel.“ [3]

Eine Quick-Reference-Guide, welche über den Link https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Hochverfuegbarkeit/QuickReferenceGuide.pdf;jsessionid=08D1D7DE06DE5C351DA03A8B71D62E66.2 cid286?__blob=publicationFile&v=1 abgerufen werden kann, bietet einen raschen Einstieg in die Thematik und erleichtert somit das Arbeiten mit dem HV-Kompendium.

Cyber-Sicherheit – Empfehlungen

„Das BSI publiziert in unregelmäßigen Abständen verschiedene Dokumente mit Hinweisen zu Themen der Cyber-Sicherheit. Dabei handelt es sich beispielsweise um Konfigurationsempfehlungen für Software-Produkte, Analysen von häufig verwendeten Angriffsmustern oder Hilfsmittel zur Detektion von Angriffen auf die eigene Organisation.“ [4]

Als Beispiel können Empfehlungen für die Wirtschaft sowie Empfehlungen für Internet-Service-Provider genannt werden.

Handlungsempfehlungen werden regelmäßig von Fachreferaten des BSI zu verschiedensten Themen im Format der BSI-Empfehlungen zur Cyber-Sicherheit erstellt. Diese werden über die Kooperationsplattform der Allianz für Cyber-Sicherheit [siehe https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Home/startseite.html] veröffentlicht und richten sich in erster Linie an professionelle IT-Anwender*innen aus Wirtschaft, Behörden und anderen Institutionen.

Empfehlungen für die Wirtschaft [5]

Als Beispiel können das Dokument

- „Erste Hilfe bei einem APT-Angriff v3.0“ [6]

oder das Dokument

- „Umsetzung von DNSSEC | Handlungsempfehlungen zur Einrichtung und zum Betrieb der Domain Name Security Extensions“ [7]

gesehen werden.

Das „Erste Hilfe“ Dokument dient als Notfalldokument für IT-Sicherheitsbeauftrage, CISOs und Systemadministrator*innen für den Fall eines Verdachts auf einen Advanced Persistant Threat (APT) Angriff auf das Netzwerk und die Systeme einer Institution. In zuletzt genanntem Dokument werden wesentliche Aspekte, die bei der Umsetzung und des anschließenden Betriebs von DNSSEC beachtet werden sollten, zusammen gefasst.

Empfehlungen für Internet-Service-Provider [8]

„Internet-Service-Provider (ISP) haben gemäß §109 Telekommunikationsgesetz [9] (TKG) geeignete technische Vorkehrungen und sonstige Schutzmaßnahmen zu treffen. Die Bundesnetzagentur hat im Benehmen mit dem BSI einen Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten als Grundlage für das Sicherheitskonzept nach §109 TKG (im Folgenden Sicherheitskatalog) erstellt.

Das BSI hat zwischenzeitlich in Zusammenarbeit mit Internet-Service-Providern zu verschiedenen Themenfeldern detaillierte Handlungsempfehlungen veröffentlicht, welche die im oben genannten Sicherheitskatalog beschriebenen Maßnahmen konkretisieren und den derzeitigen Stand der Technik ("Best Current Practise") widerspiegeln.“

Als Beispiel können Dokumente zum Thema

- „E-Mail-Sicherheit“,

- „Maßnahmen gegen Reflection Angriffe“ sowie

- Anti-DDoS-Maßnahmen

genannt werden.

„Trotz diverser Vorhersagen, dass sich in Zukunft die Internetkommunikation immer stärker auf soziale Netzwerke verlagern wird, bildet E-Mail derzeit noch immer das meistgenutzte Medium für die Übertragung von elektronischen Nachrichten. Hiermit verbunden ist jedoch auch die Tatsache, dass E-Mail nach wie vor einer der meistgenutzten Transportkanäle für die Verbreitung von Malware, wie Viren, Würmern und Trojanern, ist. Ein nicht minder großes Ärgernis ist das enorme Aufkommen an Spam-Nachrichten, welche nach wie vor den weitaus größten Anteil aller versendeten E-Mails umfassen. Die Handlungsempfehlung "E-Mail-Sicherheit" fasst verschiedene Maßnahmen zur Eindämmung von Malware und Spam sowie zur Absicherung der Postfachzugänge zusammen.

[Außerdem beobachtet das] BSI […] in 2014 eine deutliche Zunahme an Distributed-Denial-of-Service (DDoS) Angriffen, die sogenannte Reflection-Techniken einsetzen. Dabei wird das Zielsystem nicht direkt angegriffen, sondern offen zur Verfügung stehende Dienste im Internet missbraucht. Das Dokument "Maßnahmen gegen Reflection Angriffe" fasst zahlreiche Möglichkeiten zusammen, mit denen Systeme gegen deren Ausnutzung im Rahmen von Reflection-Angriffen abgesichert werden können.

Die Handlungsempfehlung "Anti-DDoS-Maßnahmen" beschreibt Maßnahmen, die zum einen durch interne Umsetzung und zum anderen in Zusammenarbeit mit den Kunden dazu beitragen können, DDoS-Angriffen und deren Auswirkungen entgegenzuwirken.“ [10]

Diese und weitere Dokumente können über die Seite https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider node.html heruntergeladen werden.

Technische Richtlinien

„Das Ziel der technischen Richtlinien des BSI (BSI-TR) ist die Verbreitung von angemessenen IT-Sicherheitsstandards. Technische Richtlinien richten sich daher in der Regel an alle, die mit dem Aufbau oder der Absicherung von IT-Systemen zu tun haben. Sie ergänzen die technischen Prüfvorschriften des BSI und liefern Kriterien und Methoden für Konformitätsprüfungen sowohl der Interoperabilität von IT-Sicherheitskomponenten als auch der umgesetzten IT-Sicherheitsanforderungen. Dabei werden bestehende Standards (z. B. Schutzprofile (Protection Profiles) nach Common Criteria oder Interoperabilitätsstandards wie ISIS-MTT) gegebenenfalls referenziert und ergänzt. Technische Richtlinien haben originär Empfehlungscharakter. Ihre Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers.“ [11]

Als Beispiele für solche technische Richtlinien können genannt werden:

Kryptographische Verfahren: Empfehlungen und Schlüssellängen

Sicheres Wireless LAN

Elektromagnetische Schirmung von Gebäuden

Kryptographische Verfahren: Empfehlungen und Schlüssellängen

Die Technische Richtlinie BSI TR-02102 – „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ teilt sich in 4 Teile, wobei sich die Inhalte wie folgt darstellen:

- "BSI TR-02102-1

Mit dieser Technischen Richtlinie legt das BSI eine Bewertung der Sicherheit ausgewählter kryptographischer Verfahren vor und ermöglicht damit eine längerfristige Orientierung bei der Wahl jeweils geeigneter Methoden. Dabei wird allerdings kein Anspruch auf Vollständigkeit erhoben, d. h. nicht aufgeführte Verfahren werden vom BSI nicht unbedingt als unsicher beurteilt. Die vorliegenden Dokumente richten sich in erster Linie an Entwickler*innen, die die Einführung neuer kryptographischer Infrastrukturen planen.

- BSI TR-02102-2

Diese Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Transport Layer Security (TLS). Es dient der sicheren Übertragung von Informationen in Datennetzwerken, wobei insbesondere die Vertraulichkeit, die Integrität und die Authentizität der übertragenen Informationen geschützt werden können.

- BSI TR-02102-3

Diese Technische Richtlinie (TR) gibt Empfehlungen für die Verwendung von kryptographischen Mechanismen in den Protokollen IPsec (Kurzform für Internet Protocol Security) und IKE (Kurzform für Internet Key Exchange). Sie enthält ausschließlich Empfehlungen für die Version 2 des IKE-Protokolls (IKEv2). In dieser TR werden keine Aussagen zu IKEv1 getroffen; die Verwendung des neueren Protokolls IKEv2 wird für Neuentwicklungen grundsätzlich empfohlen. IKEv2 besitzt Vorteile gegenüber IKEv1, die aber hauptsächlich mit der Komplexität des Protokolls und der benötigten Bandbreite beim Aufbau einer Security Association (siehe auch weiter unten) zu tun haben.

- BSI TR-02102-4

Diese Technische Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Secure Shell (SSH). Sie enthält Empfehlungen für die zu verwendende Protokollversion und die kryptographischen Algorithmen als Konkretisierung der allgemeinen Empfehlungen in Teil 1 dieser Technischen Richtlinie. [12]

Diese konkrete Richtlinie kann über die Seite https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index htm.html abgerufen werden.

Sicheres Wireless LAN

Die Technische Richtlinie BSI TR-03103 – „Sicheres Wireless LAN“ wurde mit dem Ziel initiiert, „[die] Entwicklung und [den] Betrieb sicherer, interoperabler und zukunftstauglicher Wireless LAN Systeme und Infrastrukturen nach den Standards der Serie IEEE 802.11 zu fördern. Die TR-S-WLAN liefert dazu konkrete Handlungsempfehlungen für die Planung, Auswahl, Installation, Konfiguration, Abnahme, Administration und Außerbetriebnahme von sicheren Wireless LANs, in der Wirtschaft sowie im Behördenbereich. Es werden dazu WLAN unterschiedlicher Größe und unterschiedlicher Anwendung (z. B. Büro, Hotspots, LAN-Kopplung) betrachtet.“ [13]

Die Richtlinie besteht, wie in folgender Abbildung dargestellt, aus drei Teilen:

„Im ersten Teil ‚Darstellung und Bewertung der Sicherheitsmechanismen‘ werden die wesentlichen marktgängigen und sich in der Standardisierung abzeichnenden Methoden und Mechanismen zur WLAN-Absicherung vorgestellt und bewertet. Weiterhin werden Architekturen, Realisierungsalternativen und Anwendungsbereiche dargestellt und diskutiert.

Teil 2 ‚Vorgaben eines WLAN Sicherheitskonzeptes‘ liefert konkrete Hilfestellung zur Erstellung von Sicherheitskonzepten für WLAN-Systeme. Dazu wird die Bedrohungslage analysiert und es werden allgemeine und für die verschiedenen betrachteten Szenarien spezifische Sicherheitsmaßnahmen abgeleitet. Die Konzipierung orientiert sich dabei an der Struktur und der Methodik der Grundschutz-Kataloge. Dazu wird der komplette Lebenszyklus der WLAN-Systeme betrachtet und die Architektur von WLAN-Infrastrukturen im konzeptionellen Aufbau widergespiegelt.

Teil 3 ‚Auswahl und Prüfung von WLAN-Systemen‘ behandelt Anforderungen an WLAN Produkte und Systeme.

Die Richtlinie hat Empfehlungscharakter, Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers, z. B. wenn Vorgaben der TR in Ausschreibungsunterlagen Verwendung finden. Auf Basis der TR-S-WLAN können zukünftig spezielle Schutzprofile nach Common Criteria erstellt werden. Des Weiteren besteht grundsätzlich die Möglichkeit, zukünftig Prüfungen von Produkten auf Konformität zur TR-S-WLAN anzubieten und bei Erfolg Konformitätsbescheinigungen auszustellen.“ [14]

Elektromagnetische Schirmung von Gebäuden

„Jedes IT Gerät erzeugt im Betrieb mehr oder weniger starke Störemissionen. Diese Emissionen können auch die gerade verarbeiteten Informationen transportieren. Ein probates Mittel sich vor Ausspähung – mittels dieser bloßstellenden Abstrahlung – zu schützen, ist u. a. eine gut dämpfende elektromagnetische Bausubstanz.

Das BSI stellt mit dieser Technischen Richtlinie einen Leitfaden zur Verfügung, der zeigt, wie mit handelsüblichen Baumaterialien eine ausreichende Gebäudeschirmung erzielt werden kann.“ [15]

Die Technische Richtlinie „BSI TR-03209 Elektromagnetische Schirmung von Gebäuden“ kann von der Seite https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index htm.html heruntergeladen werden und gliedert sich in zwei Teile. Teil 1 behandelt die Theoretischen Grundlagen, Teil 2 gibt Information zu praktischen Messungen.

Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“

Über die Themenseite „Industrie und Kritische Infrastrukturen“ [16] gelangt man über Tools zu den beiden Werkzeugen „LARS ICS“ sowie „OpenVAS“. Ein Überblick über die beiden Tools ist in den folgenden Unterabschnitten gegeben. [17]

LARS ICS [18]

„Light and Right Security ICS (LARS ICS) ist ein kostenfreies Werkzeug, mit dem der Einstieg in die Cyber-Sicherheit für kleine und mittlere Unternehmen aus dem Umfeld industrieller Steuerungsanlagen erleichtert wird. Es bietet eine fragengeleitete Selbsteinschätzung des aktuellen Stands der Cyber-Security und gibt Empfehlungen, welche Maßnahmen in welchen Bereichen als nächstes umgesetzt werden sollten.

Alle Maßnahmen sind entsprechenden Teilen der Normen und Vorgehensweisen IT-Grundschutz, ISO 27001, IEC62443 und BSI ICS Security-Kompendium zugeordnet, was den Übergang zur Nutzung eines ganzheitlichen Managementsystems für Informationssicherheit erleichtert.

Das Archiv beinhaltet neben dem eigentlichen Programm noch ein Handbuch und den vollständigen Quelltext von LARS ICS.“

Open-VAS [19]

Das Open Vulnerability Assessment System (OpenVAS) ist ein Framework aus mehreren Diensten und Werkzeugen die zusammen eine umfangreiche und mächtige Lösung für Schwachstellen-Scanning und Schwachstellen-Management darstellen.

Weitere Information kann auch auf den Seiten von OpenVAS gefunden werden. Diese sind über den Link http://www.openvas.org/index-de.html abrufbar.

- ↑ Wie 16

- ↑ https://www.bsi.bund.de/DE/Themen/Sicherheitsberatung/Hochverfuegbarkeit/HVKompendium/hvkompendium.html; 2020-01-11

- ↑ Wie 46

- ↑ https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/empfehlungen_node.html; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/CS_Empfehlungen_node.htmlhttps://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/ACS_Empfehlungen_node.html; 2019-02-13

- ↑ https://www.allianz-fuer-cybersicherheit.de/ACS/DE/_/downloads/BSI-CS_072_TLP-White.pdf?__blob=publicationFile&v=6; 2016-02-04

- ↑ https://www.allianz-fuer-cybersicherheit.de/ACS/DE/_/downloads/BSI-CS_121.pdf?__blob=publicationFile&v=3; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider_node.html; 2016-02-04

- ↑ An dieser Stelle wird auf das Deutsche TKG Bezug genommen!

- ↑ Wie 52

- ↑ https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/technischerichtlinien_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html; 2016-02-04

- ↑ wie 56

- ↑ wie 56

- ↑ https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index_htm.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/Industrie_KRITIS/industriellesicherheit_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/ICS/Tools/tools_node.html; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/ICS/Tools/LarsICS/LarsICS_node.html; 2020-01-11

- ↑ https://www.openvas.org/index-de.html; 2020-01-11