Computer- und Netzwerksicherheit - Gesamt: Unterschied zwischen den Versionen

| Zeile 1: | Zeile 1: | ||

{{:UrheberrechtDefault}} | {{:UrheberrechtDefault}} | ||

<br/><br/> | |||

{{:Benutzer:VÖLKL_Peter}} | {{:Benutzer:VÖLKL_Peter}} | ||

<br/><br/> | <br/><br/> | ||

Version vom 29. Jänner 2022, 08:53 Uhr

Peter Völkl (Jahrgang 1984) startete seine berufliche Laufbahn nach dem Abschluss seiner Ausbildung an der HTBLuVA für EDV und Organisation im Jahr 2005 als Softwareentwickler beim Österreichischen Roten Kreuz. 2008 übernahm er die Leitung einer Abteilung der Blutspendezentrale für Wien, Niederösterreich und Burgenland, die für die IT-Services des Blutbereichs verantwortlich war. Neben der Führung der Abteilung lagen seine Schwerpunkte in der Koordination und Überwachung von IT-Projekten und -Prozessen sowie in der Entwicklung, Testung und Validierung von IT-Systemen.

Parallel zu seiner beruflichen Tätigkeit begann er 2010 das Bachelorstudium Wirtschaftsinformatik an der FernFH, das er 2012 abschloss. Im Anschluss absolvierte er die Masterstudiengänge Wirtschaftsinformatik an der FernFH sowie Information Management and IT Security an der FH Technikum Wien, die er 2014 erfolgreich beendete.

Von November 2014 bis 2024 war Peter Völkl als wissenschaftlicher Mitarbeiter an der FernFH tätig. Ab Juli 2016 übernahm er die Studiengangsleitung des Masterstudiengangs Wirtschaftsinformatik und leitete seit 2023 zudem das Institut für Informationstechnologie und Wirtschaftsinformatik.

Seit Oktober 2024 ist er Kaufmännischer Leiter der Blutspendezentrale für Wien, Niederösterreich und Burgenland im Österreichischen Roten Kreuz.

Grundlagen der Informationssicherheit

Einleitung

Die Sicherheit der Informationstechnologie ist ein wesentlicher Bestandteil der Unternehmenssicherheit, da viele Prozesse einer intensiven IT-Unterstützung bedürfen und ohne sie nicht mehr, oder nur teilweise, funktionieren können. Es ist daher enorm wichtig, die möglichen Risiken zu kennen und diese, bezugnehmend auf die einzelnen Unternehmensprozesse, bewerten zu können. So umfangreich die Informationssysteme eines Unternehmens sind, so umfangreich sind auch die zu beachtenden Angriffsvektoren, sowie die Szenarien für Datenverlust, Nichtverfügbarkeit und Datendiebstahl. Die Computer- und Netzwerksicherheit ist ein wesentlicher Bestandteil der Informationssicherheit und greift in jede erdenkliche Materie der Informationstechnologie ein.

Die Zwischenfälle im IT-Sicherheitsbereich nahmen in den letzten Jahren immer mehr zu. Einer Statistik der Internet-Sicherheitslage in Österreich von CERT.at und GovCERT.gv.at zufolge ist die Anzahl der IT-Sicherheitszwischenfälle von unter 10 pro Monat im Jahr 2009 auf konstant über 500 pro Monat ab Ende des Jahres 2012 gestiegen. Gegen Ende 2013 kann sogar von 1000 Zwischenfällen pro Monat ausgegangen werden, die Tendenz ist weiterhin steigend. [Ni13, 13]

Informations- und IT-Sicherheit

Rund um den Bereich der IT-Sicherheit gibt es viele, oft falsch verstandene Begrifflichkeiten wie Datenschutz, Datensicherheit und Informationssicherheit [Ha12, 28]. Nachfolgend werden diese Begriffe nun kurz beschrieben, um einen Überblick über die Materie zu verschaffen.

Informationssicherheit

Bei der Informationssicherheit handelt es sich um die ganzheitliche Betrachtung der Sicherheit und den Schutz aller Art von Informationen. Dabei ist es nicht relevant, ob diese Informationen in elektronischer oder nicht elektronischer Form vorliegen.

IT-Sicherheit

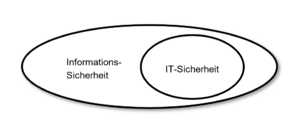

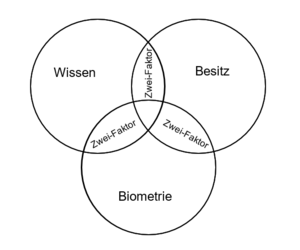

Die IT-Sicherheit ist Teil der Informationssicherheit (siehe Abbildung "Schnittmenge Informations-Sicherheit und IT-Sicherheit"). Sie beschäftigt sich mit dem Schutz aller Art von elektronischer Information. Das beinhaltet alle EDV und Kommunikationssysteme, wie Computer, Internetverbindungen und Netzwerke, Telefonie und die für den Betrieb der Systeme zugrundeliegende Infrastruktur wie beispielsweise die Stromversorgung.

Datenschutz und Datensicherheit

Der Datenschutz regelt den Schutz personenbezogener Daten, welche in elektronischer oder manueller - nicht elektronisch geführter - Form vorliegen. In Österreich ist der Datenschutz sowohl in einem Bundesgesetz (DSG), als auch in 9 Landesgesetzen geregelt.

Jedermann hat, insbesondere auch im Hinblick auf die Achtung seines Privat- und Familienlebens, Anspruch auf Geheimhaltung der ihn betreffenden personenbezogenen Daten, soweit ein schutzwürdiges Interesse daran besteht. Das Bestehen eines solchen Interesses ist ausgeschlossen, wenn Daten infolge ihrer allgemeinen Verfügbarkeit oder wegen ihrer mangelnden Rückführbarkeit auf den Betroffenen einem Geheimhaltungsanspruch nicht zugänglich sind. [Bg19, § 1. (1)]

Die Einhaltung des Datenschutzes ist Teil der Informationssicherheit bzw. IT-Sicherheit und damit des IT-Sicherheitsmanagements. Die beiden Begrifflichkeiten werden jedoch oft vermischt oder verwechselt. So ist der Datenschutz selbst nur ein kleiner Teilbereich. IT-Sicherheit betrachtet wesentlich mehr als den Schutz personenbezogener Daten und bezieht sich auf alle Unternehmensprozesse und ihre IT-Unterstützung.

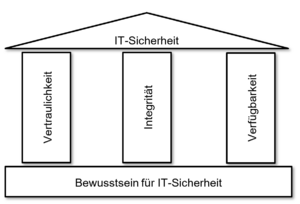

Säulen der Informationssicherheit - CIA Triade

Die IT-Sicherheit und damit das IT-Sicherheitsmanagement basieren auf drei Säulen, welche den zu betrachtenden Rahmen aller durchzuführenden Analysen und den damit verbundenen Maßnahmen darstellen. Sie tragen somit bildlich das Dach der IT-Sicherheit und sorgen nur in ihrer gemeinsamen Betrachtung für die Stabilität und Sicherheit des gesamten IT-Sicherheits-Systems. Ihr Fundament ist das IT-Sicherheitsbewusstsein und die damit verbundene Bewusstseinsbildung ist die notwendige Maßnahme (siehe Abbildung "Aufbau der IT-Sicherheit").

Die drei Säulen sind:

- Vertraulichkeit (Confidentiality),

- Integrität (Integrity) und

- Verfügbarkeit (Availability).

Die drei Säulen der IT-Sicherheit werden oft auch als „CIA-Triade“ [1] oder „AIC-Principles“ bezeichnet, da die englischen Bezeichnungen mit den Buchstaben C, I und A beginnen.

Vertraulichkeit (Confidentiality)

Unter Vertraulichkeit wird die Einschränkung der Datenzugriffe auf einen bestimmten Anwenderkreis verstanden. Unberechtigte dürfen keinen Zugriff auf die IT-Systeme und Daten haben. Dies sind beispielsweise die Absicherung des gesamten Systems vor IT-Zugriffen unberechtigter Dritter und aber auch die Definition unterschiedlicher Berechtigungsstufen innerhalb der berechtigten Anwender. So sollte es beispielsweise einem Anwender erlaubt sein, die benötigten Programme zu starten, nicht jedoch neue Software zu installieren oder die gesamte Datenbank zu kopieren.

Je nach System kann die Vertraulichkeit über Benutzer- und Programm-Berechtigungen und auch physische Zutrittskontrolle sichergestellt werden. Die hier gesetzten Maßnahmen sind jene Maßnahmen, welche am häufigsten mit IT-Sicherheit in Zusammenhang gebracht werden, jedoch ohne Betrachtung der anderen beiden Bereiche Integrität und Verfügbarkeit nicht vollständig sind.

Integrität (Integrity)

Die Integrität ist die Betrachtung des Datenbestandes im Zusammenhang mit allen verfügbaren, und nicht verfügbaren, Daten. Innerhalb des Datenbestandes muss sichergestellt werden, dass die Daten selbst vollständig, unverfälscht, korrekt zusammenhängend und nicht widersprüchlich sind. Das bedeutet, dass der Datenbestand lückenlos sein muss und das Fehlen von Daten ersichtlich sein muss. Auch darf durch die Nichtverfügbarkeit einzelner Daten keine Kettenreaktion auf andere Daten ausgelöst werden, welche wiederum zu weiteren falschen Daten führen würde.

Ein Beispiel hierfür ist das Fehlen von Messwerten eines über das Netzwerk angebundenen Medizinproduktes, welches für eine gewisse Zeit durch eine Störung nicht korrekt angebunden war. Wird dieses Lückenproblem nicht korrekt vom darüberlegenden IT-System behandelt, könnten hierbei falsche Durchschnittswerte entstehen, welche wiederum zu einem falschen Diagnosevorschlag führen würden.

Verfügbarkeit (Availability)

Bei der Verfügbarkeit wird die Funktionsbereitschaft der IT-Systeme zu den Zeitpunkten bezeichnet, zu denen sie benötigt werden. Dabei handelt es sich um alle Maßnahmen gegen Ausfälle oder Datenverlust. Hierbei ist es auch erforderlich den Zusammenhang zwischen den Systemen zu betrachten, da der Ausfall eines als unwichtig erscheinenden Systems andere wichtige Systeme beeinträchtigen könnte.

So kann beispielsweise der Ausfall eines Dateiservers als wenig wichtig eingestuft werden, da die Daten in den Kernprozessen nicht unmittelbar im Zugriff sein müssen. Wenn hingegen eine wichtige Software des Kernprozesses seine Logdateien auf genau diesen Dateiserver ablegen muss, wird die anfangs als unwichtig eingestufte Dateiablage auf einmal zu einer kritischen Komponente, da sonst wiederum die Integrität gefährdet wäre.

Kontrollmechanismen

Rund um die CIA-Triade sind drei Kontrollmechanismen definiert, um ihre grundsätzlichen Ziele im Detail analysieren zu können [Fr13, 29]:

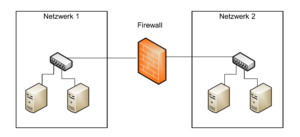

- Physische Kontrolle: Schutz der IT-Systeme vor physischem Zugriff durch Maßnahmen wie Zäune, Schlösser und Wachpersonal.

- Technische Kontrolle: Schutz der IT-Systeme und Daten vor technischen Zugriffen über Netzwerke und Anwenderzugriffe. Beispielsweise durch Benutzerberechtigungen, Firewalls, Datenverschlüsselung und das Verhindern des Betriebs von unerlaubten IT-Komponenten im eigenen IT-System.

- Administrative Kontrolle: Installation, Schulung und Kontrolle von IT-Sicherheitsprozessen und IT-Sicherheitsmanagement und allen damit verbundenen Richtlinien und Vorgaben und die Einhaltung der damit verbundenen Gesetzlichen Vorgaben.

Risiko- und Schwachstelleneinteilung der Schutzziele

Um eine einheitliche Betrachtung und Maßnahmensetzung zu ermöglichen sollten alle Risiken gemäß der Schutzziele der CIA-Triade kategorisiert werden. Eine Einteilung in mehrere Kategorien ist in einigen Fällen möglich, jedoch nicht immer voll abgrenzbar [Ha12, 267]. Im Rahmen der Analyse sollte jedoch stets darauf geachtet werden, eine mögliche Einstufung in jeder der drei Säulen zu bedenken. So kann beispielsweise das Risiko einer Schadsoftware mehr als einem Schutzziel zugeordnet werden, da sie sowohl die Integrität als auch die Verfügbarkeit und die Vertraulichkeit gefährden kann [Ha12, 268].

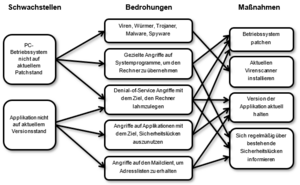

Bei der Analyse der Risiken werden mögliche Schwachstellen der Schutzziele aufgedeckt, welche wiederum zu möglichen Bedrohungen führen. Daraus ergeben sich dann die dafür notwendigen Maßnahmen. Zwischen diesen drei Bereichen bestehen nun einige direkte Abhängigkeiten, die sich jedoch auch oft überschneiden können. Das bedeutet, dass eine Schwachstelle mehrere Risiken bedingen kann und mehreren Risiken durch eine einzelne Maßnahme begegnet werden kann. Abbildung "Zusammenhang von Schwachstellen, Bedrohungen und abgeleiteten Maßnahmen" beschreibt die hier erwähnten Zusammenhänge anhand einiger Beispiele aus dem Softwarebereich:

Die möglichen Bedrohungen durch das Ausnutzen von Schwachstellen werden oft auch als Angriffsvektoren bezeichnet. Ein Angriffsvektor ist dabei der Weg, den ein Angreifer wählen kann um sein jeweiliges Angriffsziel zu erreichen.

Informationssicherheits-Standards

Die IT-Sicherheit und die Einführung und der Aufbau von IT-Sicherheits-Management-Systemen sind in unterschiedlichen Normen und Standards geregelt, die teilweise aufeinander aufbauen oder referenzieren.

Die wesentlichen drei Standards sind:

- die ISO/IEC 2700x Reihe,

- IT-Grundschutz-Standards des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und

- das Österreichische Informationssicherheitshandbuch.

ISO/IEC 2700x Reihe

Eine Reihe verbreiteter internationaler Informationssicherheits-Standards ist die ISO/IEC 2700x Reihe. Sie wurde von der International Organization for Standardization (ISO) und der International Electrotechnical Commission (IEC) begründet und wird stetig ausgebaut.

Das Basisdokument der Reihe ist die ISO/IEC 27000 [Is14] (Informationstechnologie, Sicherheitstechnik, Informationssicherheits-Managementsysteme). Sie definiert die Grundbegriffe und bietet einen Gesamtüberblick. Einige Teile der Reihe wurden von Standards der British Standards Institution (BSI) abgeleitet.

Die grundlegenden Teile der ISO/IEC 2700x sind:

- ISO/IEC 27001 bis 27004: Definition, Betrieb und Kontrolle von Informationssicherheits-Managementsystemen (ISMS) und

- ISO/IEC 27005: Informationssicherheits-Risikomanagement.

Die weiteren Teile beschäftigen sich mit dem Audit und branchenspezifischen und technischen Ausprägungen der ersten fünf Standards. Ein Beispiel dafür ist die EN ISO 27799, welche sich auf das Sicherheitsmanagement im Gesundheitswesen bezieht.

IT-Grundschutz-Standards des Bundesamtes für Sicherheit in der Informationstechnik (BSI)

Der BSI IT-Grundschutz Standard teilt sich in mehrere Dokumente. Er wird durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) der Bundesrepublik Deutschland stetig weiterentwickelt und herausgegeben.

Die Teile des IT-Grundschutz sind:

- BSI-Standard 100-1: Managementsysteme für Informationssicherheit (ISMS) [Bu08a],

- BSI-Standard 100-2: IT-Grundschutz-Vorgehensweise [Bu08b],

- BSI-Standard 100-3: Risikoanalyse auf der Basis von IT-Grundschutz [Bu08c] und

- BSI-Standard 100-4: Notfallmanagement [Bu08d].

Bei allen BSI Standards handelt es sich um Empfehlungen zu Methoden, Prozessen und Verfahren der Informationssicherheit. Die Standards dienen der fachlichen Unterstützung von Anwendern der Informationstechnik und bieten die Möglichkeit, entweder die Empfehlungen direkt zu verwenden oder diese erforderlichenfalls an die eigenen Bedürfnisse anzupassen. [Bu15]

Österreichisches Informationssicherheitshandbuch

Beim Österreichisches Informationssicherheitshandbuch [Ze13] handelt es sich um ein vom Österreichischen Bundeskanzleramt herausgegebenes Werk, welches teilweise auf bestehenden Standards und Normen wie den BSI IT-Grundschutz und die ISO/IEC 2700x aufbaut und Vorgehensweisen für den Aufbau und Betrieb von Informationssicherheit-Management-Systemen. Die Struktur entspricht dabei derer der ISO/IEC 27001 und ISO/IEC 27002.

Das Informationssicherheitshandbuch beschreibt seine eigene Ausrichtung und Umfang wie folgt: Von der Ausrichtung versteht sich das Informationssicherheitshandbuch […] als Sammlung von Leitlinien und Empfehlungen für die Praxis, die entsprechend den spezifischen Anforderungen und Bedürfnissen in einer Einsatzumgebung angepasst werden müssen. Dies wird auch durch die Online-Funktionalitäten wie Checklisten unterstützt. Es soll eine Ergänzung zu den bestehenden Regelungen und Vorschriften (Datenschutzgesetz, Informationssicherheitsgesetz, Verschlusssachenvorschriften, Amtsgeheimnis, …) darstellen und setzt diese weder außer Kraft noch steht es zu ihnen im Widerspruch. [Ze13, 27]

Informationssicherheits-Management

IT-Security ist keine Software, kein Werkzeug und auch kein Zustand. IT-Security ist ein Prozess! [KRS08, 401]

Dieser Satz beschreibt die grundlegende Definition bereits ganz gut. Um IT-Sicherheit einzuführen benötigt es keiner einzelnen Produkte oder reiner persönlicher Ansichten, sondern einen unterstützenden Unternehmensprozess des IT-Sicherheitsmanagements. Es kann dabei nicht als eigenständiges Vorhaben betrachtet werden, sondern gliedert sich in die Betrachtung aller Geschäftsprozesse mit ein. Ein wesentlicher Fehler wäre es, sie Einführung von IT-Sicherheit als zeitlich begrenztes Projekt abzuwickeln, ohne danach einen funktionierenden Managementprozess zu haben, der sich um die Aufrechterhaltung und stetige Verbesserung des IT-Sicherheitsstatus kümmert.

Der Schutz von Informationen und Daten ist auch für kleine und mittlere Unternehmen von großer Bedeutung, da für diese ein entsprechender Verlust von Daten oder deren Manipulation, sehr rasch, ein existenzbedrohendes Potential annehmen kann. [Fr13, 8]

Die Implementierung eines durchgängigen und effizienten IT-Sicherheitsmanagements bedarf detailliertes Wissen über das betreffende Unternehmen und Fachkompetenz im Bereich der IT und IT-Sicherheit. Durch standardisierte Methoden und vormodellierte interne Kontrollsysteme kann es jedoch ermöglicht werden, den operativen Teil des IT-Sicherheitsmanagements durch Spezialisten der Geschäftsprozesse mit IT-Basiswissen durchzuführen.

Um IT-Sicherheitsmanagement in einem Unternehmen zu implementieren, wird ein IT-Sicherheitsmanagement-System (ISMS) aufgesetzt. Dieses System ist die Grundlage des IT-Sicherheitsprozesses, welcher, als Managementprozess, wiederum durch entsprechende Prozessnahtstellen Teil aller Unternehmensprozesse ist.

Ein ISMS ist ein Teil eines allgemeineren, umfassenderen Management-Systems, das andere Teile der Organisation, möglicherweise die gesamte Organisation, und weitere Themen umfasst. Das ISMS baut auf der Einschätzung der Geschäftsrisiken auf. Ein ISMS sollte daher als ein Mittel verstanden werden, mit dem das Management einer Organisation auf erkannte Risiken im Geschäft der Organisation reagiert. [KRS08, 45f]

Die Vorgehensweise für die Installation eines ISMS ist im BSI-Standard folgendermaßen beschrieben [Bu08a, 24ff]:

- Festlegung des Geltungsbereiches, für den das ISMS gelten soll

- Ermittlung von Rahmenbedingungen

- Formulierung von Sicherheitszielen und einer Leitlinie zur Informationssicherheit

- Aufbau einer Informationssicherheitsorganisation

Darüber hinaus ist die Einrichtung eines ISMS ein stetig andauernder Prozess, welcher sich in einen Plan-Do-Check-Act Kreiskauf darstellen lässt. Nach der Planung und Implementierung muss das ISMS regelmäßig inhaltlich überprüft werden und die aus der Überprüfung resultierten Erkenntnisse wiederum in die ursprüngliche Planung und damit in die eigentliche Umsetzung integriert werden. In der ISO 27001 ist dieser Kreislauf folgend ausformuliert [II08, 6]:

- Planen (Einrichten eines ISMS): Einrichten einer ISMS-Politik sowie von Zielen, Prozessen und Verfahren, die für das Risikomanagement und die Verbesserung der Informationssicherheit notwendig sind, um Ergebnisse im Einklang mit den übergeordneten Grundsätzen und Zielen der Organisation zu erreichen.

- Durchführen (Umsetzen und Durchführen des ISMS): Umsetzen und Durchführen der ISMS-Politik, Maßnahmen, Prozesse und Verfahren.

- Prüfen (Überwachen und Überprüfen des ISMS): Bewerten und gegebenenfalls Messen der Prozessleistung an der ISMS-Politik, den ISMS-Zielen und der praktischen Erfahrungen, sowie Berichten der Ergebnisse an das Management zur Überprüfung.

- Handeln (Instandhalten und Verbessern des ISMS): Ergreifen von Korrektur- und Vorbeugemaßnahmen, basierend auf den Ergebnissen interner ISMS-Audits und Management-Überprüfungen oder anderer wesentlicher Informationen, um eine ständige Verbesserung des ISMS zu erreichen.

Wichtige Teile eines ISMS sind daher auch das IT-Business Continuity Management und das IT-Risikomanagement, sowie die sich daraus ergebenden IT-Maßnahmenziele. Für die laufende Analyse, Kontrolle und Weiterentwicklung maßgebend ist das interne Kontrollsystem, welches mit geeigneten Methoden und Checklisten für die Schaffung und Einhaltung des gewünschten IT-Sicherheitsstandards sorgt.

Business Kontinuität und Sicherheitszwischenfälle

Das IT-Business Continuity Management besteht aus dem IT-Notfallmanagement und dem IT-Verfügbarkeitsmanagement [Ha12, 149]. Seine Grundlage ist ein funktionierendes IT-Risikomanagement und entsprechende Risikoanalysen, welche wiederum auf den Geschäftsprozessen basieren.

Das IT-Business Continuity Management (IT BCM) konzentriert sich als Teilbereich des Unternehmens-Business Continuity Managements auf diejenigen Arbeitsabläufe und Prozesse, die maßgeblich von IT-Systemen unterstützt werden. [Ha12, 151]

Der Output des IT-Business Continuity Managementprozesses ist der Business Continuity Plan (BCP). In diesem Plan werden konkrete Maßnahmenziele für die jeweiligen Prozesse der Business Impact Analyse (BIA) und den dazugehörigen Risiken aus der Analyse des Notfallmanagements und des Verfügbarkeitsmanagements definiert.

Business Impact Analyse (BIA)

Im Rahmen der Business Impact Analyse werden alle Geschäftsprozesse hinsichtlich ihrer Auswirkungen bei teilweisen, oder gänzlichen Ausfällen analysiert. Dadurch wird festgestellt, auf welche Prozesse im Business Continuity Plan ein besonderes Augenmerk gelegt werden muss und welche vernachlässigbar sind. Sie betrachtet noch keine Risiken im Detail, sondern nur die Auswirkungen des Ausfalls von Prozessen. Dabei werden alle Geschäftsprozesse und Prozessschritte analysiert und entsprechend bewertet.

Harich beschreibt die Durchführung einer Business Impact Analyse in 7 Phasen, welche der Prozessanalyse, sollten die Prozesse noch nicht bekannt sein, nachgestellt sind [Ha12, 156ff]:

- Phase 1 - Vorauswahl der Geschäftsprozesse: Anfertigung einer priorisierten Liste der wichtigsten Prozesse, um weniger wichtige Prozesse aus der Betrachtung auszunehmen, insbesondere die Aussortierung von Prozessen, welche ohne Auswirkungen auf den Unternehmenserfolg für längere Zeit ausfallen dürfen.

- Phase 2 - Schadensanalyse: Entstehender Schaden, wenn der analysierte Prozess die Prozessziele nicht erreicht. Es empfiehlt sich eine Staffelung nach Ausfallszeit, da die entstehenden Schäden meist von der Ausfallsdauer abhängen.

- Phase 3 - Festlegung Prozess Service Level Agreements: Festlegung der maximal tolerierten Ausfallzeit und dem minimalen Wiederanlaufniveau, das ist die minimale Funktionalität die für den Bereich erforderlich ist, je Prozess.

- Phase 4 - Berücksichtigung von Abhängigkeiten: Wenn Prozesse voneinander abhängig sind, dann müssen diese Abhängigkeiten erfasst werden und in die Analyse mit einfließen. So kann ein Prozess einen höheren Service Level benötigen, da ein anderer wichtigerer Prozess von ihm abhängig ist.

- Phase 5 - Priorisierung der Geschäftsprozesse: Aufgrund der Erkenntnisse aus den Phasen 2 bis 4 werden nun die Prozesse erneut priorisiert und gegebenenfalls aus der weiteren Betrachtung ausgenommen. Auch wird definiert, ob in der weiteren Betrachtung ein komplettes Notfallmanagement, oder lediglich die Definition simpler Arbeitsabläufe im Rahmen des BCP notwendig ist.

- Phase 6 - Zuordnung von Werten: Unter Werten werden hier die IT-Systeme verstanden, welche für das Funktionieren des Prozesses benötigt werden beziehungsweise verantwortlich sind. Da diese Zuordnung oft sehr komplex und aufwändig ist, wird empfohlen, sie nur für die wichtigsten Prozesse im Detail durchzuführen.

- Phase 7 - Festlegung Asset Service Level Agreements: In der letzten Phase werden nun die maximalen Ausfallszeiten und Wiederanlaufzeiten für die in Phase 6 zugeordneten IT-Systeme bestimmt. Die Klassifizierung erfolgt dabei über die zugrundeliegenden Prozesse und deren definierten Parametern und Zeiten.

Für die Schadensanalyse in Phase 2 sind im BSI Standard folgende Schadenskategorien definiert [13, p. 37]:

- „niedrig“: Ausfall hat eine geringe, kaum spürbare Auswirkung

- „normal“: Ausfall hat spürbare Auswirkungen

- „hoch“: Ausfall hat erhebliche Auswirkungen

- „sehr hoch“: Ausfall oder Beeinträchtigung führen zu existenziell bedrohlichen Auswirkungen

IT-Notfallmanagement

Das IT-Notfallmanagement hat die grundsätzliche Aufgabe, Methoden und Maßnahmen bereitzustellen, die zur schnellen Lösung einer Krisensituation dienen. Das IT-Notfallmanagement ist ein Sammelbegriff für alle Schritte von der Notfallvorsorge, Notfallübungen über den Notbetrieb bis hin zur Bewältigung eines Notfalls. Es umfasst die Definition von Verantwortlichkeiten, die Erstellung und Pflege von Notfallplänen und aller Maßnahmen, die im Rahmen von Notfällen abzuarbeiten sind. [Ha12, 163f]

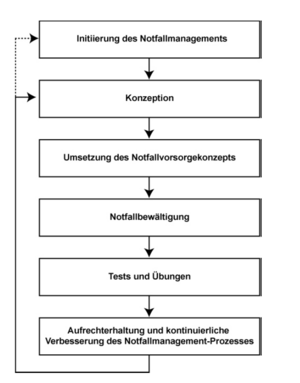

Der Umfang des IT-Notfallmanagements ist ein sehr weitreichender. Die tatsächliche Anwendung ist hier jedoch stark von der Unternehmensgröße abhängig. So ist es in kleinen Unternehmen zwar ebenfalls erforderlich, Überlegungen zu allen Teilbereichen, wie beispielsweise der Notfallorganisation, zu treffen, die Komplexität ist jedoch wesentlich geringer. Es können daher einige Aspekte zusammengefasst betrachtet werden. Die Prozessschritte des Notfallmanagementprozesses laut IT-Grundschutz des BSI [Bu08d] sind in Abbildung "Notfallmanagement-Prozess" entsprechend ihrer Reihenfolge und ihrer Zusammenhänge dargestellt.

Die in der Konzeption des Notfallmanagements zu erarbeitenden Punkte sind:

- Ablauforganisation,

- Krisenkommunikation und

- Notfallhandbuch (Maßnahmenplan, Checklisten).

IT-Risikomanagement

Genauso wie das IT-Sicherheitsmanagement ist das IT-Risikomanagement ein stetiger Prozess. Auch nach Einführung eines Risikomanagementsystems für Informationssicherheit wird es keinen Tag X geben, an dem der CISO [Chief Information Security Officer] verkündet, ab jetzt sei alles sicher. Er wird höchstens sagen können, dass man auf Unsicherheit gezielt und planvoll reagieren kann und genau weiß, auf welche Risiken man sich einlassen will und auf welche lieber nicht. [Kl11, 25]

Das IT-Risikomanagement beschäftigt sich mit der Analyse und Bewertung der IT-Risiken innerhalb der Geschäftsprozesse. Grundlage des IT-Risikomanagements ist somit die Prozessanalyse und die Business-Impact-Analyse, da nicht nur die Eintrittswahrscheinlichkeit, sondern auch die möglichen Auswirkungen wesentlicher Bestandteil der Risikoanalyse sind.

Um die Risiken einzuschätzen ist Erfahrung mit den Geschäftsprozessen und den notwendigen IT-Systemen notwendig. Denn nur durch das aus dieser Erfahrung resultierende Wissen lässt sich die Existenz der Schwachstellen und Bedrohungen feststellen und die zugehörigen Risiken abschätzen. Obwohl die Einschätzung grundsätzlich mit entsprechender Prozess- und Technologieerfahrung möglich ist, werden viele Risiken ohne eine entsprechende Risikoanalyse oft nicht erkannt, da es zusätzlich zu dem möglichen Wissen notwendig ist, sich im Rahmen der Risikoanalyse lückenlos mit dem Prozess auseinanderzusetzen.

Bei dieser Art der Risikoanalyse handelt es sich um den kombinierten Ansatz nach dem Österreichischen Informationssicherheitshandbuch [Ze13, 97]. Hier wird anhand der Schutzbedarfsfeststellung der Business-Impact-Analyse festgelegt, welche Risiken einer detaillierten Analyse (hohe Auswirkung) bedürfen und bei welchen auf einen hohen Detaillierungsgrad verzichtet werden kann (niedrige und mittlere Auswirkung) und eine Grundschutzanalyse ausreichend ist. Die Vorgehensweisen bei diesen beiden Analysearten werden nachfolgend genauer beschrieben.

Detaillierte Risikoanalyse

Die betroffenen Prozesse aus der Business-Impact-Analyse werden nun einer Bedrohungsanalyse und einer Schwachstellenanalyse unterzogen. Dabei wird betrachtet, welche möglichen Bedrohungen zu einer Störung des Prozesses führen können und welche Schwachstellen im Prozess oder seiner IT-Unterstützung diese Bedrohungen begünstigen können. Danach werden die bereits bestehenden Sicherheitsmaßnahmen analysiert und ihr aktueller Nutzen und die korrekte Funktion bewertet. Sobald alle Risiken bekannt sind, werden sie hinsichtlich ihrer Eintrittswahrscheinlichkeit und des möglichen Schadens bewertet und ein Gesamtrisiko berechnet. [Ze13, 97ff]

Um keine mögliche Bedrohung zu übersehen empfiehlt es sich, mit einer Checkliste zu arbeiten, die eine lückenlose Betrachtung aller möglichen Bedrohungstypen oder Kategorien ermöglicht.

Um mit den bewerteten Risiken nun vergleichbare Berechnungen durchführen zu können, werden die Faktoren dabei mit nummerischen Werten für beispielsweise „Niedrig“ bis „Sehr hoch“ beschrieben [Ha12, 304]:

- Niedrig (Wert 1)

- Mittel (Wert 2)

- Hoch (Wert 3)

- Sehr hoch (Wert 4)

Die gängigste und gleichzeitig einfachste Formel zur Berechnung der Risiken ist:

Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle Risiko = Schaden*Eintrittswahrscheinlichkeit}

Da jedoch auch die bestehenden Maßnahmen in die Analyse einfließen, wird die Formel in der detaillieren Risikoanalyse um den Faktor erweitert, welcher die Eintrittswahrscheinlichkeit wieder verringert:

Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle Risiko = Schaden*(Eintrittswahrscheinlichkeit - Ma\text{ß}nahmen)}

Hier wird nicht das bloße Vorhandensein, sondern die Qualität der Maßnahmen bewertet. [Ha12, 301]

Die oben genannte Formel berücksichtigt nur Maßnahmen, welche die Eintrittswahrscheinlichkeit minimieren. Es kann jedoch auch Maßnahmen geben, mit denen der entstehende Schaden gesenkt werden kann. So senkt beispielsweise eine unterbrechungsfreie Notstromversorgung die Eintrittswahrscheinlichkeit eines stromausfallbedingten IT-Systemausfalls, eine automatische Löschanlage in einem Serverraum minimiert hingegen den möglichen Schaden bei einem Brand, nicht aber die Eintrittswahrscheinlichkeit des Brandes. Die endgültige Formel wird daher noch um den Faktor der Schadensminimierenden Maßnahmen erweitert:

Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle Risiko = \left( Schaden - M_{\text{Schaden}} \right)*(Eintrittswahrscheinlichkeit - M_{\text{Eintritt}})\ }

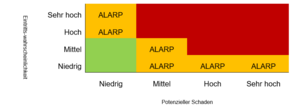

Um nun die Risikoanalyse übersichtlich und gut sortiert darzustellen, können, die Risiken auch in Form einer Risikomatrix dargestellt werden. Dabei empfiehlt sich die Risikomatrix gemäß der ALARP (As Low As Reasonably Practicable) [Kl11, 150f] Methode darzustellen. Die Achsen der Matrix sind hierbei die Eintrittswahrscheinlichkeit und der Schaden, welche in der hier angeführten Analyse noch um die Qualität der jeweiligen Maßnahmen reduziert wurden. Die daraus entstehende Matrix ist in Tabelle "ALARP Risikomatrix" dargestellt. Sie orientiert sich an der von Klipper [Kl11, 151] beschrieben Darstellung und berücksichtigt die Werte Niedrig bis Hoch der oben genannten Bewertung. Der grün dargestellte Bereich ist dabei der „akzeptable Bereich“. Alle hier eingeordneten Risiken müssen nicht weiter behandelt werden. Die Risiken im „ALARP-Bereich“ werden nur behandelt, wenn sie mit sehr einfachen Maßnahmen in den grünen Bereich gebracht werden können. Sie sind somit vorhanden, können aber noch akzeptiert werden. Eine besondere Betrachtung erfordern nur die Risiken im roten „inakzeptablen“ Bereich. Hier müssen Maßnahmen gesetzt werden, die dafür geeignet sind, die Faktoren so weit zu beeinflussen, damit die Risiken in den ALARP Bereich wechseln.

Grundschutzansatz Risikoanalyse

Ziel des Grundschutzansatzes ist es, den Aufwand für die Erstellung eines Informationssicherheitskonzeptes angemessen zu begrenzen. [Ze13, 110]

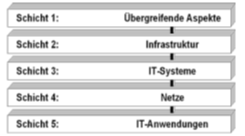

Bei der Grundschutzanalyse wird das IT-System anhand von vorhandenen Bausteinen möglichst genau nachmodelliert. Danach werden die vorhanden Maßnahmen mit den empfohlenen Maßnahmen in Form eines Soll-Ist-Vergleichs verglichen und daraus das weitere Vorgehen abgeleitet. Die einzelnen Bausteine für die Modellierung definieren sich durch die IT-Grundschutz Standards des BSI [Bu13]. Die einzelnen Module sind, der einfacheren Betrachtung halber, in einzelne Schichten gegliedert. Die unterschiedlichen Schichten und der aus Ihnen abgeleitete Aufbau des IT-Systems sind in Abbildung "Schichten des IT-Grundschutz Modells" dargestellt.

Aus den empfohlenen Maßnahmen des jeweiligen Bausteines ergeben sich die Soll-Parameter für das IT-System. Es wird dabei grundsätzlich nicht auf die beiden Faktoren Schaden und Eintrittswahrscheinlichkeit eingegangen, da dies bereits durch die Konzeption des Grundschutzstandards global berücksichtigt wurde. Bei Abweichungen des Ist-Systems müssen entweder Maßnahmen getroffen werden um die Lücke zu füllen, oder die Abweichung mit einer entsprechenden Begründung akzeptiert werden.

IT-Maßnahmenziele

Anhand der Ergebnisse der Risikoanalyse werden nun Maßnahmenziele abgeleitet, um entweder das jeweilige Modul des TI-Grundschutz-Modells zu erfüllen, oder um die in der detaillierten Risikoanalyse ermittelten Risiken auf einen akzeptierten Level zu bringen.

Bevor eine vollkommen neue Maßnahme eingeführt wird, empfiehlt es sich mögliche bereits vorhandene Maßnahmen hinlänglich ihrer Erweiterbarkeit und Verbesserbarkeit zu überprüfen [Ha12, 314], da es sich dabei meist um die schnellste und günstigste Lösung handeln wird.

Die ISO/IEC 27001 definiert im Anhang B [II08, 20ff] folgende Kategorien möglicher Maßnahmenziele:

- Sicherheitspolitik,

- Organisation der Informationssicherheit,

- Management von Vermögenswerten,

- Personelle Sicherheit,

- Physische und umgebungsbezogene Sicherheit,

- Management der Kommunikation des Betriebes,

- Zugriffskontrolle,

- Beschaffung, Entwicklung und Wartung von Informationssystemen,

- Management von Informationssicherheits-Vorfällen,

- Betriebliches Kontinuitätsmanagement (Business Continuity Management) sowie

- Einhaltung von Verpflichtungen.

Die Maßnahmenziele müssen für die eigenen Prozesse ausdefiniert werden und stehen dann als Maßnahmenkatalog zur Begegnung mit den festgestellten Risiken zur Verfügung.

Wiederholungsaufgaben/Übungen

1 Erklären Sie, worin sich die Begriffe Informationssicherheit, IT-Sicherheit und Datenschutz unterscheiden.

2 Was ist die CIA-Triade? Erklären Sie kurz was genau unter C, I und A verstanden wird.

3 Welche Kontrollmechanismen gibt es, um die Ziele der CIA-Triade analysieren zu können?

4 Was versteht man unter Schwachstellen, Bedrohungen und Maßnahmen und wie hängen sie zusammen?

5 Zählen Sie wesentliche Standards der Informationssicherheit auf und erläutern Sie kurz ihre Herkunft und ihren Zweck.

6 Sie sind mit der Durchführung eines Projektes zur Einführung von Informationssicherheit im Unternehmen beauftragt. Welches System werden Sie dazu einführen und was muss nach Projektende unbedingt beachten werden und warum?

7 Erklären Sie kurz den Begriff des IT-Business Continuity Managements. Welche Analysemaßnahmen müssen darin durchgeführt werden und wie hängen sie zusammen?

8 Wie funktioniert eine Risikoanalyse nach dem Grundschutzansatz?

Bewusstseinsbildung, Sensibilisierung und Ethik in der Informationssicherheit

Security Awareness

Der Mensch ist und bleibt gleichzeitig das schwächste und wichtigste Glied in der Security Kette. Alle technischen Schutzmaßnahmen nutzen nichts, wenn der Mensch sie nicht umsetzt oder seinen ergänzenden Beitrag zur Sicherheit leistet. Deshalb ist die Sensibilisierung der Mitarbeiter eine der wichtigsten Aufgaben, um für Informationssicherheit im Unternehmen zu sorgen. [Sc07]

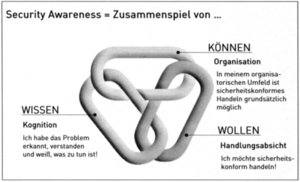

Die Basis eines funktionierenden IT-Sicherheitsmanagements ist die Sensibilisierung bzw. Bewusstseinsbildung für die IT-Sicherheit. Dabei ist ein Zusammenspiel der Faktoren Wissen, Wollen und Können notwendig. In Abbildung "Zusammenspiel Können, Wollen, Wissen" ist der Zusammenhang dieser drei Punkte in Form von Kettengliedern dargestellt, da sie gleichermaßen zusammenhalten müssen um eine effiziente Bewusstseinsbildung zu ermöglichen. Auch hier bricht die Kette sprichwörtlich an ihrem schwächsten Glied, was wiederum in möglichen Schwachstellen resultieren kann.

Wissen bedeutet in diesem Zusammenhang das Problem und seine Zusammenhänge zu erkennen und zu verstehen. Wollen ist die Absicht, auch unter Beachtung der IT-Sicherheit zu arbeiten und zu handeln. Können bedeutet in diesem Zusammenhang die Möglichkeiten zu haben, IT-Sicherheit anzuwenden. Dies ist sowohl organisatorisch, als auch technisch bedingt. Gerade dieser Punkt kann durch falsche oder unbedacht eingesetzte IT Hilfsmittel zu grundlegenden Problemen im IT-Sicherheitsbewusstsein führen, da hier eine organisatorisch nicht ganzheitliche Beachtung die IT-Sicherheit wieder zu einer Option macht und dadurch das Selbstverständnis wieder geschmälert werden kann.

Das IT-Sicherheitsbewusstsein (Security Awareness) ist vergleichbar mit dem Bewusstsein für medizinische Hygiene: So waren Hygienemaßnahmen bis ins 19. Jahrhundert nicht als notwendig angesehen, da sich keiner der damit verbundenen Risiken bewusst war. Erst durch den Nachweis des Nutzens von beispielsweise Händedesinfektionen und des Zusammenhangs von verunreinigten Instrumenten und Blutvergiftungen wurde das Bewusstsein dafür geschaffen [2] . Auch in der IT gibt es Risiken und Gefahrenpotenziale, denen erst sinnvoll begegnet werden kann, wenn ein entsprechendes Bewusstsein für IT-Sicherheit bei den Prozessverantwortlichen, den Anwendern und den IT-Technikern vorhanden ist. Das gesamte IT-Sicherheitsmanagement ist somit maßgeblich vom Bewusstsein der Beteiligten abhängig (siehe Abbildung "Aufbau der IT-Sicherheit" in Lektion "Säulen der Informationssicherheit - CIA Triade").

Genauso wie das Informationssicherheitsmanagement, sollte Security Awareness als Prozess und nicht als Projekt gesehen werden. Es ist nötig aktuellen Status der Security Awareness zu kennen, den nötigen Bedarf zu erheben und die erforderlichen Maßnahmen zu setzen. Diese müssen dann wiederum in die Betrachtung des aktuellen Status einfließen und der Kreislauf beginnt erneut.

Als Maßnahmen zur Verbesserung der Security Awareness werden oft Sensibilisierungsprogramme mit Kampagnen und gezielten Trainings durchgeführt.

Sicherheitskultur

Ob und wann in welchem Ausmaß Sicherheit gelebt wird, hängt neben dem grundsätzlichen Stellenwert, den Sicherheit im Unternehmen hat, sowohl vom Kulturkreis als auch von der Unternehmenskultur ab. [He09, 23]

Die Personen eines Unternehmens haben in der jeweiligen Sicherheitskultur eine tragende Rolle. Ihr Verhalten wird durch ihr jeweiliges soziales Umfeld beeinflusst und beeinflusst damit wiederum das Verhalten der anderen Personen. [He09, 22]

Der Stellenwert der Sicherheit innerhalb der Unternehmenskultur ist ein wesentlicher Faktor bei der Schaffung einer Sicherheitskultur und der Security Awareness.

Je nach der Stärke der Verankerung von Sicherheit in der aktuellen Unternehmenskultur stellt die Sensibilisierung für Informationssicherheit einen kleineren oder wesentlichen Eingriff in ein gewachsenes System dar. Ist der aktuelle Stellenwert eher als gering einzustufen, ergeben sich ein Vielzahl von möglichen Akzeptanzproblemen und Konflikten. Eine Berücksichtigung dieser Faktoren ist für den Erfolg einer Security-Awareness-Kampagne enorm wichtig. [He09, 25]

Auch kann durch bestimmte bekannte Verhaltensweisen der Unternehmenskultur auf die erwarteten Verhaltensweisen der Sicherheitskultur geschlossen werden. So kann beispielsweise vom üblichen Umgang mit Unternehmens-Problemen auf den möglichen Umgang mit Sicherheitsvorfällen geschlossen werden. [He09, 26f]

Sensibilisierungsprogramme

Um die Sensibilisierung für die Informationssicherheit im Unternehmen zu erhöhen sollten Sensibilisierungsprogramme durchgeführt werden. Diese werden meist von den Informationssicherheitsverantwortlichen geplant und gemeinsam mit den einzelnen Unternehmensbereichen durchgeführt. Dabei ist besonders wichtig, dass individuell auf die Anforderungen der einzelnen Unternehmensbereiche und die Situationen der MitarbeiterInnen eingegangen wird. Sie sollten weiter immer auf die Verantwortung der MitarbeiterInnen für die Informationssicherheit des Unternehmens hinweisen und gleichzeitig die Verantwortung des Managements betonen.

Gemäß dem österreichischen Informationssicherheitshandbuch (Zentrum für sichere Informationstechnologie - Austria, 2013, S. 58f) sollte ein Sensibilisierungsprogramm folgende Punkte umfassen:

- Information aller MitarbeiterInnen über die Informationssicherheitspolitik der Organisation,

- die wichtigsten Ergebnisse der Risikoanalysen (Bedrohungen, Schwachstellen, Risiken, …),

- die Pläne zur Implementierung und Überprüfung der Sicherheitsmaßnahmen,

- die Auswirkungen von sicherheitsrelevanten Ereignissen für einzelne Anwender und für die gesamte Institution,

- die Notwendigkeit, Sicherheitsverstöße zu melden und zu untersuchen und

- die Konsequenzen bei Nichteinhaltung von Sicherheitsvorgaben.

Dies kann durch Publikationen und regelmäßige Veranstaltungen zum Thema Informationssicherheit, sowie schriftlicher Festlegungen der Berichtswege und Handlungsanweisungen für den Fall eines vermuteten Sicherheitsproblems erreicht werden.

Um einen nachhaltigen Nutzen der Informationssicherheitsprogramme zu erreichen, müssen sie immer wieder angepasst und regelmäßig wiederholt werden.

Ethik in der Informationssicherheit

Im Bereich der Informationssicherheit gibt es unterschiedliche ethische Vorstellungen und sowohl ethisch handelnde, als auch unethisch handelnde Personengruppen. Als Informationssicherheitsspezialist ist dabei ein Wissen über die unterschiedlichen Betrachtungsweisen und die eigenen Prinzipien ethischen Handelns enorm wichtig.

Hackerethik

Der Begriff des Hackers wurde ursprünglich für Techniker verwendet, die ein sehr tiefes Fachwissen von IT Systemen hatten. Eine der ersten Definitionen des Begriffs wurde in den 60er Jahren von Studenten des Massachusetts Institute of Technology (MIT) aufgestellt [Ma88]: „Personen, denen es Spaß macht, die Details eines programmierbaren Systems zu erforschen und dessen Möglichkeiten zu erweitern“.

Bald verbreiteten sich auch Grundsätze der Hackerethik in unterschiedlichen Abwandlungen. Ein genauer Ursprung ist daher nicht bekannt. Eine der ersten Varianten wurde auch im Buch „Hackers“ von Steven Levy [Le84], veröffentlicht:

- Der Zugang zu Computern und allem, was einem zeigen kann, wie die Welt funktioniert sollte unbegrenzt sein.

- Alle Informationen sollen frei zugänglich sein.

- Daten, die gefunden werden, dürfen nicht verändert werden.

Eine Abwandlung davon wurde in den 1980er Jahren vom Chaos Computer Club veröffentlicht [Ch15]:

- Der Zugang zu Computern und allem, was einem zeigen kann, wie diese Welt funktioniert, sollte unbegrenzt und vollständig sein.

- Alle Informationen müssen frei sein.

- Mißtraue Autoritäten – fördere Dezentralisierung.

- Beurteile einen Hacker nach dem, was er tut, und nicht nach üblichen Kriterien wie Aussehen, Alter, Herkunft, Spezies, Geschlecht oder gesellschaftliche Stellung.

- Man kann mit einem Computer Kunst und Schönheit schaffen.

- Computer können dein Leben zum Besseren verändern.

- Mülle nicht in den Daten anderer Leute.

- Öffentliche Daten nützen, private Daten schützen.

Durch die weite Verbreitung des Begriffes und seine Nutzung in der Presse und in Filmen wurde in den 80er Jahren ein neues, negatives, Hackerbild geprägt. Seit dem wird unter einem Hacker oft ein bösartiger Eindringling verstanden, der versucht sensible Daten zu stehlen, zu verändern, oder zu manipulieren. [SMR00]

Heute gibt es drei definierte Hauptgruppen von Hackern, welche in „hats“ (Hüte) eingeteilt werden [Wa14]:

- White hats: Dabei handelt es sich um ethisch handelnde Hacker. Sie handeln – für einen konkreten Auftraggeber – mit dem Ziel die Sicherheit eines Systems zu schützen, zu testen und zu verbessern. Sie setzen Ihre Fähigkeiten nie ohne die vorherige Zustimmung der Systemeigner ein. Sie werden auch oft als „Ethical Hacker“ bezeichnet.

- Black hats: Sie nutzen ihre Fähigkeiten für illegale und unethische Aktivitäten. Dies erfolgt in bösartiger Absicht und meist im Interesse einer persönlichen Bereicherung oder um – auch sich selbst – etwas zu beweisen. Sie stehlen (kopieren) oder zerstören Daten und blockieren Zugänge zu Ressourcen und Systemen. Sie holen keine Zustimmung des Systemeigners für Ihr Vorgehen ein.

- Gray hats: Diese Gruppe ist schwierig zu definieren und befindet sich zwischen den Black hat’s und den White hat‘s. Sie dringen ohne die Zustimmung des Systemeigners in Systeme ein, um zu beweisen, dass es möglich ist. Sie wollen damit auf Schwachstellen in Systemen aufmerksam machen. Jedoch ist dies, ohne Einwilligung des betroffenen Systemeigners nicht nur unethisch, sondern in den meisten Fällen auch ungesetzlich.

Ethische Grundsätze für IT-Sicherheitsspezialisten

IT-Sicherheitsspezialisten müssen über mögliche Angriffsvektoren Bescheid wissen, um sie bezüglich ihrer Anwendbarkeit auf ihre Systeme analysieren und verhindern zu können. Gemäß der ursprünglichen Definition der Hackerethik wären sie daher auf der Seite der White Hat’s einzustufen, da sie über hohes Fachwissen im jeweiligen Systembereich verfügen und dieses zu seinem Schutz sowie dessen Überprüfung und Verbesserung einsetzen. Sie greifen Systeme niemals ohne Einwilligung des Systemeigners an, auch nicht zur Überprüfung des Sicherheitsstatus.

Es gibt unterschiedliche Definitionen der ethischen Grundsätze für IT-Sicherheitsspezialisten die sich in ihrer Kernaussage jedoch alle ähneln. Eine mögliche Definition ist der Code of Ethics des International Information System Security Certification Consortium (ISC)². Er muss von allen Mitgliedern unterzeichnet werden. Seine Einhaltung ist hier, neben einer aufrechten Zertifizierung, Grundvoraussetzung für die Mitgliedschaft [In15a]:

- Beschütze die Gesellschaft, das Gemeinwesen und die Infrastruktur.

- Handle ehrenwert, ehrlich, gerecht, verantwortungsvoll und den Gesetzen entsprechend.

- Arbeite gewissenhaft und kompetent.

- Fördere und beschütze den Berufsstand.

Im Bereich der Sicherheitsforschung hat [Sc15] folgende ethische Prinzipien definiert, welche sich auch auf die Ethik der Handlungen aller IT-Sicherheitsspezialisten anwenden lassen:

- Füge Menschen nicht absichtlich Schaden zu.

- Schaue nicht zu wie schlimme Dinge passieren.

- Führe keine illegalen Aktivitäten durch, um illegalen Aktivitäten zu schaden.

- Betreibe keine verdeckte Forschung.

Angriffsvektor Social Engineering

Wesentliche Angriffsvektoren, welche gezielt den Faktor Mensch und damit fehlende Sensibilisierung für Informationssicherheit ausnutzen, sind die des Social Engineerings. Es handelt sich dabei nicht um Angriffe auf technischer Ebene, sondern um das bewusste Ausnutzen von Organisationsschwächen.

Unter „Social Engineering“ werden Techniken der Beeinflussung von Menschen verstanden, die insbesondere dazu eingesetzt werden, um unberechtigt an Daten oder Informationen zu gelangen oder ein regelwidriges Verhalten zu bewirken. „Social Engineers“ täuschen eine falsche Identität vor, versuchen Ihre „Opfer“ unter Druck zu setzen oder sie durch Charme für sich zu gewinnen. [Fo13]

Um Social Engineering Angriffe zu ermöglichen gibt es laut [We08] mehrere begünstigende Faktoren, deren Einfluss wiederum mittels Sensibilisierungskampagnen entgegengesteuert werden sollte [Fo13]:

- Erfahrung: Verhalten sich mehrere Personen im Unternehmen entgegen der Sicherheitsrichtlinien und entstehen daraus keine negativen Konsequenzen wenn sich das Verhalten wiederholt, dann sinkt dadurch die Vermeidungshemmung.

- Sympathie: Sympathischen Menschen werden ungewöhnliche Wünsche oft auch erfüllt, wenn Sie den Richtlinien wiedersprechen. „Ich darf das eigentlich nicht, aber für Sie mach ich eine Ausnahme… Aber sagen Sie‘s nicht weiter.“.

- Autorität: In autoritär geführten Unternehmensstrukturen gelten die Anweisungen von Autoritätspersonen oft mehr als Unternehmensrichtlinien. Dies wird auch dadurch verstärkt, wenn die Autoritätspersonen oft selbst gegen Regeln verstoßen. Besonders in größeren Strukturen kann das Vorhandensein von Autorität auch schneller vorgetäuscht werden um das jeweilige Ziel zu erreichen.

- Gegenleistung: Unternehmensrichtlinien werden umgangen um jemandem einen noch geschuldeten Gefallen zu tun. Diese Forderung kann auch kurzfristig entstehen indem zuerst eine Leistung oder Information angenommen wurde. Beispielsweise bekommt eine MitarbeiterIn von einer KollegIn eines anderen Unternehmens „im Vertrauen“ eine vermeintliche interne Information und fragt danach nach einer internen Information des anderen Unternehmens.

- Zeitdruck: Dabei wird Druck generiert, der die Umgehung von geltenden Unternehmensrichtlinien rechtfertigen soll. „Ich weiß Sie sind nicht zuständig, aber bei uns steht die gesamte Produktion! Wir brauchen jetzt eine Lösung und sie sind der Einzige der Zugang zum System hat und uns rechtzeitig helfen kann.“

Weiter ergänzt [Fo13] noch den Faktor der stetig wachsenden Kundenorientierung, die wiederum einen hohen Grad an Hilfsbereitschaft mit sich bringt. Diese Bereitschaft ist grundsätzlich positiv zu sehen, kann jedoch auch für Angriffe ausgenutzt werden.

Nachfolgend sind nun einige Beispiele häufiger Angriffsvektoren des Social Engineerings erläutert. Die Aufzählung ist natürlich nicht taxativ, sondern zeigt lediglich einige verbreitete Methoden. Handelt es sich dabei um mögliche Angriffsvektoren, sollte in den Sensibilisierungstrainings auch gezielt darauf eingegangen werden, da vielen der Umfang der Möglichkeiten und ihre Tragweite nicht bewusst ist.

Phishing

Eine bekannte und weit verbreitete Form des Social Engineerings ist das Phishing. Dabei wird das Opfer durch eine wichtige Nachricht einer vorgetäuschten bekannten Stelle dazu verleitet seine Zugangsdaten preiszugeben oder auf einen Link zu klicken. Dies kann dann wiederum dazu verwendet werden um den Rechner des Opfers mit Schadsoftware zu infizieren oder seine Zugangsdaten zu nutzen.

Oft handelt es sich dabei nicht um das eigentliche Ziel des Angriffes, sondern um einen Einstiegspunkt in die Infrastruktur des angegriffenen Unternehmens.

Einsatz von Wechseldatenträgern und Ladegeräten

Mit dem Einsatz von Wechseldatenträgern, wie USB-Sticks und Speicherkarten kann gezielt Schadsoftware in ein Unternehmen eingebracht werden, ohne die äußeren Sicherheitsperimeter des Netzwerks direkt anzugreifen. Dabei werden die Betroffenen dazu verleitet, die Datenträger an ihren PCs anzustecken und ggf. auch Daten darauf zu öffnen. Die Möglichkeiten sind dabei sehr vielfältig. Sie reichen von einfachen infizierten Dateien bis zu als Datenträger getarnten USB-Geräten, die parallel zum Datenspeicher eine Tastatur emulieren und bei Inaktivität des Anwenders eine Abfolge von Tastenkürzel zum Computer senden, die wiederum einen Schadcode abspeichern (durch abtippen) und ausführen können.

Eine themenverwandte Angriffsmethode ist die Borrowed-Charger-Attack. Dabei wird ausgenutzt, dass USB Ladegeräte meist über einen datenfähigen Port angeschlossen werden. Ein manipuliertes Ladegerät kann damit, ähnlich wie USB-Sticks, verwendet werden, um Schadcode auf einem Smartphone oder Tablet einzuschleusen. Durch die Ausstattung von Notebooks mit datenfähigen USB Typ-C Ladeanschlüssen, ist diese Angriffsmethode inzwischen auch auf vollwertige PC’s anwendbar.

Telefonanrufe von vermeintlichen Kunden, Bewerbern oder Headhunters

Durch die Vortäuschung eines lukrativen Kundenauftrages oder Jobangebotes können Angreifer versuchen, an interne Informationen des Unternehmens zu gelangen. Dabei werden ergänzende Informationen, wie beispielsweise die Abteilungsgröße oder Lieferantenbeziehungen, abgefragt. Dies geschieht dabei meist unter dem Vorwand eines Informationsaustausches und dem Vorspielen falscher Tatsachen.

Auch kann sich ein Angreifer in einem Unternehmen bewerben um an interne Informationen zu gelangen. Die kann natürlich unter falschem Namen und unter der Vortäuschung eines für die Position „perfekten“ Lebenslaufes führen. Beim Bewerbungsgespräch werden dann gezielt interne Informationen abgefragt.

Anrufe und Weiterleitungen über die interne Telefonanalage

Die Tatsache, dass ein Telefonat von einer internen Klappe kommt, gibt dem Anrufenden meist einen Vertrauensvorsprung. Dabei können oft Sicherheitsrichtlinien umgangen werden, die nur gegenüber externen Anrufern gelten.

Offensichtliche Methoden an einen internen Anschluss zu gelangen, sind unversperrte Büros und interne Aufenthaltsbereiche. Gibt es in einem Unternehmen keine Vorgaben für das korrekte Weiterverbinden – und damit keine mündliche Übergabe des Angerufenen an den anderen internen Teilnehmer –, ist es auch dadurch möglich den Eindruck eines internen Anrufes zu erwecken. Zeigt die Telefonanlage bei weiterverbundenen Gesprächen nur die interne Klappe an, kann vom Angerufenen auch ein interner Anruf angenommen werden. Im schlimmsten Fall wird dabei sogar von der falschen Identität eines bestimmten Anrufenden ausgegangen, da sein Name am Display angezeigt wird.

Dumpster Diving

Dabei handelt es sich um das Durchsuchen des Mülls eines Unternehmens oder Mitarbeiters nach internen Informationen. Dabei muss es sich nicht unbedingt um vertrauliche Information handeln, sondern es kann auch nach Informationen gesucht werden, die einen Vertrauensaufbau für andere Angriffe ermöglichen. Beispielsweise können viele Ausdrucke von Datenblättern unterschiedlicher Firewalls auf den geplanten Kauf einer neuen Firewall Lösung hindeuten. Dies kann dann wiederum ausgenutzt werden um einen Anruf eines vermeintlichen Lieferanten vorzutäuschen um mehr über die Infrastruktur zu erfahren usw.

Wiederholungsaufgaben/Übungen

1 Erklären Sie den Zusammenhang der Begriffe "Können, Wollen und Wissen" der Security Awareness.

2 Welche Punkte solle ein Sensibilisierungsprogramm für die Informationssicherheit beinhalten?

3 Erklären Sie die Begriffe "Black Hat", "White Hat" und "Gray Hat".

4 Nach welchen ethischen Grundsätzen sollten IT-Sicherheitsspezialisten handeln?

5 Worum handelt es sich bei Social Engineering? Welche Faktoren begünstigen seinen Erfolg? Erklären Sie diese kurz.

Kryptographie

Bei der Kryptographie handelt es sich um Methoden, Daten in eine Form zu bringen, in der Sie nur von denen gelesen werden können, die dazu berechtigt sind. Für alle anderen sollen die Daten während ihrer Übermittlung und Speicherung unlesbar sein.

Die Kryptographie hat ihren bekannten Ursprung in den Jahren um 2000 v. Chr. Die Ägypter nutzten Hieroglyphen um Grabkammern zu dekorieren und die Lebensgeschichte des Verstorbenen zu erzählen. Das Augenmerk lag dabei jedoch nicht in der Unkenntlichmachung der Informationen sondern darin, sie durch die bildhafte Darstellungsform zeremoniell und majestätisch wirken zu lassen. [Ha13, 760]

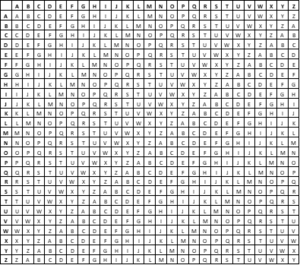

Eine der ersten Methoden mit der Absicht einen Text unkenntlich zu machen, war die hebräische Atbash Methode. Dabei wurde als Schlüssel jedem Buchstaben im Alphabet ein anderer Buchstabe zugewiesen. Ein Beispiel für einen Schlüssel wären demnach die folgenden beiden Zeilen [Ha13, 760]:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

ZYXWVUTSRQPONMLKJIHGFEDCBA

Damit könnte nun beispielsweise der Text „KRYPTO“ zum Text „PIBKGL“ verschlüsselt werden, indem der Buchstabe des ursprünglichen Textes in der ersten Zeile des Schlüssels nachgesehen und dann durch den jeweiligen Buchstaben der zweiten Zeile ersetzt wird. Zur Entschlüsselung wird dieselbe Technik umgekehrt angewendet, indem der Buchstabe des verschlüsselten Textes in der zweiten Zeile gesucht und dann durch den jeweiligen Eintrag der ersten Zeile ersetzt wird.

Ein weiterer historisch erfolgreicher Algorithmus ist der Cäsar-Algorithmus. Er wurde in der Zeit der gallischen Kriege von Julius Cäsar entwickelt und eingesetzt um vertrauliche Nachrichten zu übermitteln, ohne dem Nachrichtenboten vertrauen zu müssen. Das Prinzip des Cäsar- Algorithmus ist simpel. Jeder Buchstabe der Nachricht wird um eine bestimmte Anzahl an Stellen im Alphabet nach hinten verschoben, wobei beim Erreichen des letzten Buchstaben Z wieder mit dem ersten Buchstaben A weitergezählt wird. Die Anzahl der Buchstaben, um die die Nachricht verschoben wird, wird dabei meist als Teil des Algorithmus Namens angegeben. So sind bei einer Cäsar 5 Verschlüsselung die Buchstaben der Nachricht um 5 Stellen verschoben und bei einer Cäsar 15 Verschlüsselung um 15 Stellen.

Der Text „KRYPTO“ wird durch Anwendung einer Cäsar 5 Verschlüsselung zu „PWDUYT“. Dabei wird auch deutlich, dass beim Verschieben des Buchstaben Y zum Buchstaben D, nach Erreichen von Z wieder mit A begonnen wird.

Der Cäsar-Algorithmus ist aus heutiger Sicht auch von Nicht-Kryptographen leicht zu knacken. Aus damaliger Sicht war es jedoch ein sehr sicheres Verfahren, da der Bildungsgrad der Bevölkerung nicht sehr hoch war und viele nicht schreiben und lesen konnten.

Eine deutliche Verbesserung des Cäsar-Algorithmus würde im 16. Jahrhundert von Blaise de Vigenere entwickelt und deshalb auch als Vigenere-Algorithmus bezeichnet. Dabei wird nicht mehr jeder Buchstabe um eine bestimmte Anzahl von Zeichen verschoben, sondern ein Schlüssel definiert, der die jeweilige Verschiebung der einzelnen Buchstaben bestimmt. Im nachfolgenden Beispiel wird ein Text mit Hilfe des Schlüssels „KRYPTO“ verschlüsselt.

Klartext: DIETAUBEISTAUFDEMDACH

Schlüssel: KRYPTOKRYPTOKRYPTOKRY

Verschlüsselt: NZCITILVGHMOEWBTFRKTF

Der Schlüssel wird für die gesamte Länge der Nachricht immer wieder wiederholt. Im Beispiel befindet sich der Buchstabe D bei seinem ersten vorkommen im Text unter dem Buchstaben K des Schlüssels und wird daher um 10 Zeichen verschoben und somit zu einem N. Bei seinem zweiten Vorkommen befindet sich das D der Nachricht jedoch unter dem Y des Schlüssels und wird daher zu einem B.

Um den Abstand zwischen dem Zeichen der Nachricht und dem Zeichen des Schlüssels schneller manuell ermitteln zu können wird oft eine Tabelle eingesetzt, in der alle möglichen Abstandskombinationen aufgelistet sind. Diese wird als Vigenere-Tabelle bezeichnet und ist in Abbildung "Vigenere-Tabelle" zu sehen.

In dieser Lektion werden nun weiter die Grundbegriffe der Kryptographie, ihre wesentlichen Methoden und mögliche Angriffsvektoren genauer behandelt.

Wesentliche Begriffe der Kryptographie

In der Kryptographie gibt es einige wichtige Grundbegriffe. Sie dienen der Beschreibung der Methoden und den unterschiedlichen Stadien von Ver- und Entschlüsselung. Diese Begriffe sind nun nachfolgend beschrieben.

Klartext (Plaintext)

Beim Klartext handelt es sich um die unverschlüsselte Nachricht, die übertragen werden soll. Solange sich die Nachricht in diesem Zustand befindet kann sie von jedem gelesen werden, der Zugriff auf sie hat.

Geheimtext (Ciphertext)

Dabei handelt es sich um eine verschlüsselte Klartext Nachricht. Sie ist in diesem Zustand nicht lesbar. Jeder, der in den Besitz des Geheimtextes kommt muss den zugehörigen Algorithmus und Schlüssel kennen um die Nachricht wieder in den Klartext umwandeln zu können.

Chiffre (Cipher / Algorithmus)

Die zur Ver- und Entschlüsselung eingesetzte Methode und der zugehörige Algorithmus werden als Chiffre (Cipher) bezeichnet. Sie verarbeitet einen Plaintext mit Hilfe des Keys zu Ciphertext und umgekehrt. Dabei handelt es sich um eine Ansammlung von Umwandlungen der Zeichen (oder Bits) des Textes.

Es gibt bekannte und unbekannte Chiffren. Alle gängig eingesetzten Chiffren sind hinlänglich ihrer genauen Funktionsweise bekannt. Die Stärke der Chiffre ist von wesentlicher Bedeutung für die Sicherheit. Die Unbekannte ist dabei immer der Schlüssel. Ein wesentlicher Vorteil von bekannten Chiffren ist die große Anzahl an Nutzern und der Möglichkeit sie öffentlich zu analysieren und zu testen. Damit werden gefundene Schwachstellen meist schnell veröffentlicht und behoben. Dass die Sicherheit eines kryptographischen Verfahrens im Wesentlichen in der Geheimhaltung des Schüssels und nicht in der des Ciphers liegt, ist die wesentliche Aussage von Kerckhoff‘s Prinzip.

Unbekannte Chiffren werden meist von Nachrichtendiensten eingesetzt. Ihr Vorteil liegt darin, dass ein möglicher Angreifer nicht nur den Schlüssel, sondern auch die Chiffre herausfinden muss, um die Nachricht lesen zu können. Der wesentliche Nachteil ist das Fehlen einer breiten Anwenderschicht und die damit verbundenen Reviews und Tests. Es muss daher sehr viel Aufwand in die Entwicklung und Testung der Chiffre gesteckt werden, um mögliche Sicherheitslücken identifizieren zu können.

Bei den Chiffren wird zwischen symmetrischen und asymmetrischen Algorithmen unterschieden.

Schlüssel (Key) und Keyspace

Der Schlüssel wird von der Chiffre verwendet um Variabilität und Unregelmäßigkeiten in den Algorithmus zu bringen. Damit soll sichergestellt werden, dass dieselbe Chiffre, angewendet auf denselben Klartext, durch den Einsatz unterschiedlicher Schlüssel zu unterschiedlichen Geheimtexten führt. Somit ist der Schlüssel das wesentliche, geheim zuhaltende, Element.

Welche möglichen Schlüssel für eine Chiffre angewendet werden können, wird durch den Keyspace definiert. Dieser enthält alle möglichen Schlüssel. Je größer der Keyspace ist, desto mehr unterschiedliche Schlüssel existieren. Je mehr mögliche Schlüssel auf eine Chiffre anwendbar sind, desto aufwändiger wird es für einen Angreifer eine Nachricht durch bloßes Ausprobieren unterschiedlicher Schlüssel zu entschlüsseln.

Der Cäsar Algorithmus hat beispielsweise einen Keyspace von 26 möglichen Schlüsseln, da es genauso viele Buchstaben im lateinischen Alphabet gibt. Ein Angreifer würde durch einfaches durchprobieren daher maximal 26 Versuche benötigen, wobei die Verwendung des Schlüssels A sehr unwahrscheinlich ist, da der Text damit gleich bleiben würde.

Aktuelle Cipher haben hingegen wesentlich größere Keyspaces. Beispielsweise hat AES256 eine Schlüssellänge von 256 Bit. Daraus ergibt sich ein Keyspace von 2256 möglichen Schlüsseln. Da ein Angreifer durch zufälliges durchprobieren einen Schlüssel in der Regel nach der Hälfte der möglichen Kombinationen errät, muss er hier ca. (2256)/2 = 2255 Versuche durchführen.

Verschlüsselung (Encryption) / Entschlüsselung (Decryption)

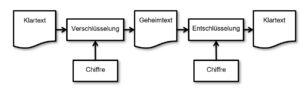

Bei der Verschlüsselung handelt es sich um die Umwandlung von Klartext in Geheimtext mittels zugehöriger Chiffre und Schlüssel und bei der Entschlüsselung um die Umwandlung des Geheimtextes zurück in den Klartext.

Der Ablauf eines Weges vom Klartext über den Geheimtext zurück zum Klartext ist in Abbildung "Zusammenhang der Kryptographie Begriffe" noch einmal grafisch dargestellt.

Security by Obscurity und das Kerckhoffs’sche Prinzip

Ein kryptographisches System lässt sich durch die bloße Geheimhaltung der zugehörigen Chiffre nicht gewährleisten. Dieser Versuch wird auch als Security by Obscurity bezeichnet, da hier davon ausgegangen würde, dass alleine die Unwissenheit über die Methodik der Chiffre zu mehr Sicherheit führt. Dadurch ergeben sich jedoch einige wesentliche Probleme. Die geringe Anzahl an eingeweihten Anwendern entdeckt Fehler des Ciphers spät bis überhaupt nicht. Sobald die geheime Chiffre jedoch bekannt wird, ist jede durch ihre Geheimhaltung erreichte Sicherheit gebrochen. Wurde dann nicht auf eine ausreichende Geheimhaltung und Komplexität der Schlüssel geachtet hat wird das gesamte System unbrauchbar.

Kerkhoff entwickelte 1883 die Grundprinzipien sicherer Verschlüsselung, welche bis heute Bestand haben. Einer dieser Grundsätze wird heute als das Kerhoffs‘sche Prinzip bezeichnet. Es besagt, dass nicht das System selbst, sondern der Schlüssel geheim sein muss, um eine maximale Sicherheit zu erreichen. Der Algorithmus soll immer öffentlich bekannt sein. Der Schlüssel muss dabei unbedingt geheim gehalten werden. Je mehr unterschiedliche Geheimnisse rund um ein kryptographisches System nötig sind, umso verwundbarer ist es gegenüber möglichen Angriffen, welche Teile der Geheimnisse herausfinden. [Ha13, 767]

Auch wenn das Kerhoffs‘sche Prinzip besagt, dass die Sicherheit alleinig in der Geheimhaltung des Schlüssels liegt, so hat Security by Obscurity doch auch manchmal ihre Berechtigung. So kann beispielsweise durch die Kombination mehrerer bekannter Verfahren eine Unregelmäßigkeit hergestellt werden, welche möglichen Angreifern eine Analyse erschwert und damit eine erste Hürde darstellt, die überwunden werden muss.

Eine bekannte Anwendung ist das sogenannte „Salzen“ von Hashwerten. Dabei wird dem Plaintext vor der Hashwertberechnung ein zusätzlicher Teil („Salt“) hinzugefügt. Gelingt es einem Angreifer nun anhand der Hashwerte mögliche Ausgangswerte zu konstruieren, kann er den Ursprungswert nur durch das zusätzliche Wissen des „Salts“ rekonstruieren. Die berechneten Werte sind somit unbrauchbar.

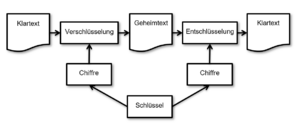

Symmetrische Verfahren

Bei einem symmetrischen kryptographischen Verfahren (Chiffre) wird ein Klartext mit ein und demselben Schlüssel verschlüsselt und auch wieder entschlüsselt (siehe Abbildung "Symmetrische Verfahren mit einem Schlüssel"). Bei symmetrischen Verfahren werden Substitutions-Methoden und Transpositions-Methoden angewendet, um den Klartext unkenntlich zu machen. Diese können innerhalb der Chiffre natürlich auch beliebig kombiniert werden.

Substitutions-Methoden

Bei der Substitution handelt es sich um die Umwandlung eines Zeichens (oder Bits) durch ein anderes. Dies wären beispielsweise bei einem Cäsar 5 Algorithmus das Ersetzen des Zeichen K durch das Zeichen P zur Verschlüsselung und das Ersetzen des Zeichens P durch das Zeichen K zur Entschlüsselung. Der Schlüssel ist hierbei der Wert 5, welcher die Zuordnung des jeweiligen Zielzeichens ermöglicht.

Ein Beispiel auf Bit-Ebene ist die einfache XOR Verknüpfung des Schlüssels mit dem Text, welche ebenfalls in beide Richtungen anwendbar ist:

Klartext: 010010110101001001011001

Schlüssel: 010000010100001001000011

Geheimtext: 000010100001000000011010

Die Berechnung des Geheimtextes und des Klartextes ist dabei in beide Richtungen über die Verknüpfung mit dem Schlüssel möglich.

Ist der mittels XOR verknüpfte Schlüssel:

- gleich lang wie die Nachricht,

- zufällig generiert und

- wird dieser nur ein einziges Mal verwendet,

wird dies als One-Time-Pad bezeichnet. Diese Methode ist, ohne den Schlüssel in Besitz zu bekommen, definitiv unknackbar und damit die sicherste kryptographische Methode. Die Herausforderung besteht hierbei darin den Schlüssel sicher zu übermitteln, da dieser gleich lang wie die Nachricht sein muss. Dies ist meist nur sehr umständlich machbar und mit einem ähnlichen Aufwand verbunden, wie die Übermittlung der Nachricht selbst. One-Time-Pads werden daher eher zur Übermittlung kleinerer, hoch sensibler, Datenmengen eingesetzt. Sie könnten jedoch an Bedeutung gewinnen, da eine sichere Übermittlung von größeren Schlüsseln mittels Quantentechnologien immer praxistauglicher wird.

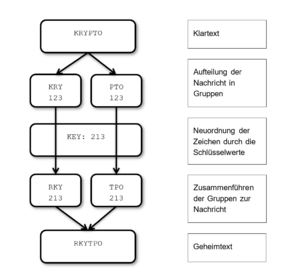

Transpositions-Methode

Bei der Transposition werden einzelne Teile des Textes mit anderen Teilen vertauscht. Der Schlüssel gibt dabei an, welcher Teil mit welchem vertauscht werden soll.

Ein Beispiel für eine einfache Transpositions-Methode ist in Abbildung "Transpositions-Cipher" dargestellt. Dabei wird der Plaintext zuerst in Gruppen zerlegt. Diese Gruppen werden nun gemäß dem Schlüsselwert intern neu angeordnet und ergeben dann in Summe wiederum den Ausgabetext. Auch diese Methode ist in beide Richtungen – sowohl zur Ver-, als auch zur Entschlüsselung – anwendbar.

Aktuelle Kryptographie-Standards mit symmetrischen Methoden

In der nachfolgenden Tabelle "Gängige Standards mit symmetrischen Algorithmen" sind die aktuell gängigsten symmetrischen Chiffren und ihre Eckpunkte aufgelistet.

Tabelle: Gängige Standards mit symmetrischen Algorithmen

| Standard Name | Algorithmus | Schlüssellängen |

|---|---|---|

| Data Encryption Standard (DES) | Data Encryption Algorithm (DEA) | 56 Bit Schlüssel (+8 Bit Parität = 64Bit) |

| Triple-DES (3DES) | Triple Data Encryption Algorithm (TDEA) | 112 Bit |

| Advanced Encryption Standard (AES) | Rijndael |

128 Bit 192 Bit 256 Bit |

| International Data Encryption Algorithm (IDEA) | International Data Encryption Algorithm (IDEA) | 128 Bit |

| Blowfish | Blowfish | Variable Länge zwischen 32 und 448 Bit |

| RC4 | RC4 | Variable Länge |

Asymmetrische Verfahren

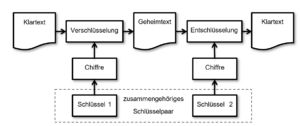

Bei asymmetrischen Verfahren werden zur Verschlüsselung und Entschlüsselung einer Nachricht zwei unterschiedliche Schlüssel verwendet. Die beiden Schlüssel gehören dabei immer zusammen und bilden ein Schlüsselpaar (siehe Abbildung "Asymmetrische Verfahren mit zwei unterschiedlichen Schlüsseln"). Es ist somit nicht möglich eine Nachricht mit demselben Schlüssel zu entschlüsseln, mit dem sie verschlüsselt wurde. Es kann dabei jeder der beiden Schlüssel zur Verschlüsselung einer Nachricht eingesetzt werden. Zur Entschlüsselung wird dabei immer der jeweils andere Schlüssel benötigt.

Dies ist auch vergleichbar mit einem Vorhängeschloss und einem Schlüssel. Das Schloss kann eingesetzt werden um eine Kiste zu versperren. Ohne den zugehörigen Schlüssel kann das Schloss jedoch nicht mehr geöffnet werden. Im Fall der asymmetrischen Verschlüsselung ist jeder der beiden Schlüssel gleichzeitig das Schloss des jeweils anderen Schlüssels:

- Key 1 = Schloss 2 (kann von Key 2 geöffnet werden)

- Key 2 = Schloss 1 (kann von Key 1 geöffnet werden)

Die beiden Schlüssel werden als Public-Key und Private-Key bezeichnet. Diese Bezeichnungen beruhen darauf, dass einer der beiden Schlüssel immer privat – also nur einer bestimmten Person bekannt – sein sollte. Der andere Schlüssel kann dann öffentlich an alle weitergegeben werden, die Nachrichten an den Besitzer des Private-Keys schicken wollen. Er ist somit public.

Will nun jemand eine Nachricht an den Besitzer des Private-Keys übermitteln kann er nun den dazu den Public-Key für die Verschlüsselung verwenden. Da die Nachricht nur mit dem zugehörigen Private-Key entschlüsselt werden kann, kann sie auch nur von dessen Besitzer gelesen werden. Der Public-Key ist zwar öffentlich verfügbar, jedoch zur Entschlüsselung der Nachricht nicht verwendbar.

Diese Methode kann nun auch umgekehrt verwendet werden um eine Nachricht durch den Besitzer des Private-Keys zu signieren. Dabei wird meist ein Hashwert der Nachricht generiert, die signiert werden soll. Dieser Hashwert wird nun mit dem Private-Key verschlüsselt und an die Nachricht angehängt. Will nun ein Empfänger prüfen, ob die Nachricht tatsächlich vom Besitzer des Private-Keys stammt, muss er nur den Hashwert mit dem öffentlich verfügbaren Public-Key entschlüsseln und mit dem aktuellen Hashwert der empfangenen Nachricht vergleichen. Sind die beiden Hashwerte ident, ist somit sichergestellt, dass die Nachricht vom Besitzer des Private-Keys stammen muss, da nur er den Hashwert korrekt verschlüsseln konnte. Würde sie auf dem Weg zum Empfänger verändert worden sein, wären die Hashwerte unterschiedlich.

Asymmetrische Methoden basieren auf komplexen mathematischen Berechnungen und sind vergleichsweise langsam. Sie werden daher meist nicht für die Verschlüsselung der Nachricht, sondern nur für die Verschlüsselung eines Schlüssels für die Anwendung einer symmetrischen Methode verwendet. Damit ist sichergestellt, dass der Schlüssel sicher übertragen wird und gleichzeitig eine schnellere Ver- und Entschlüsselung der übrigen Nachricht, mittels symmetrischer Methoden, erfolgen kann.

Eine weit verbreitete asymmetrische Methode wurde 1977 von Ronald L. Rivest, Adi Shamir und Leonard Adleman entwickelt und trägt daher den Namen RSA. Sie ist eine Weiterentwicklung des Diffie-Hellmann Schlüsseltauschverfahrens. Genauso wie dieses basiert sie auf dem Einsatz von Einwegfunktionen. Das Schlüsselpaar wird bei RSA durch den Einsatz sehr großer Primzahlen generiert, wobei die Anwendung des ersten Schlüssels die Nachricht unkenntlich macht und die zusätzliche Anwendung des zweiten Schlüssels die Anwendung des ersten Schlüssels wieder aufhebt. Der zugehörige zweite Schlüssel der Einwegfunktion ist nur durch Primfaktorzerlegungen sehr großer Primzahlen berechenbar. Dies ist jedoch ein sehr rechen- und damit zeitaufwändiger Vorgang.

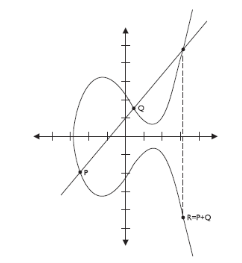

Eine weiter asymmetrische Methode ist die der Elliptic Curve Cryptographie (ECC). Sie basiert auf der Berechnung von Punkten entlang einer elliptischen Kurve in einem zweidimensionalen Koordinatensystem. Dabei werden eine bestimmte Kurve und ein Startpunkt angegeben. Das Schlüsselpaar ergibt sich dann durch die Koordinaten eines Zielpunkts und der Anzahl der nötigen Schritte, die nötig sind, um vom Startpunkt aus zu ihm zu gelangen. Ähnlich der Berechnung der Multiplikation zweier Primzahlen ist und der Schwierigkeit einer Rückrechnung mittels Primfaktorzerlegung ist es einfach einen Punkt auf der Kurve zu berechnen, jedoch schwierig die Anzahl der nötigen Schritte zu ermitteln, die nötig sind um zu diesem Punkt zu gelangen. Ein Beispiel einer solchen Elliptic Curve ist in Abbildung "Elliptic Curve" dargestellt.

Die ECC Methoden sind stärker als die herkömmlichen asymmetrischen Methoden. Sie können sehr gut als performante Hardwarekomponenten implementiert werden und eignen sich daher besonders für den Einsatz in mobilen Endgeräten mit geringer Rechenleistung.

Schlüsseltauschverfahren

Eine wesentliche Herausforderung der verschlüsselten Datenübertragung ist der Schlüsseltausch. Es muss daher eine Methode gefunden werden den nötigen Schlüssel zur Entschlüsselung der Nachricht an den Empfänger zu übermitteln, ohne dass dieser abgefangen werden kann. Würde der Schlüssel einfach vor der Übermittlung einer Nachricht übertragen werden, dann könnte ein möglicher Angreifer sowohl den Schlüssel, als auch den verschlüsselte Nachricht abfangen und dann beides gemeinsam einsetzen und die Nachricht einfach entschlüsseln.

Um dieses Problem zu lösen gibt es einige Methoden, die daher auch als Schlüsseltauschverfahren bezeichnet werden.

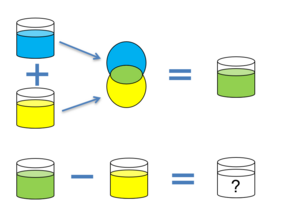

Die erste veröffentlichte mögliche Schlüsseltausch-Methode wurde 1976 von Diffie und Hellmann entwickelt. Sie basiert auf dem Einsatz von mathematischen Einwegfunktionen. Eine Einwegfunktion ist eine Funktion, welche leicht berechnet werden kann, deren Rückrechnung jedoch sehr schwierig ist. Dies lässt sich mit dem Mischen zweier Farbkübel zu vergleichen: Es ist zwar leicht zwei Farben zu mischen, jedoch enorm aufwändig sie wieder in ihre ursprünglichen Farbtöne aufzuteilen (vgl. Abbildung "Einwegfunktion der Farbmischung") und manuell nur durch ausprobieren möglich.

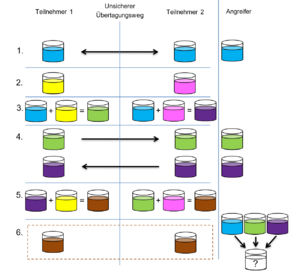

Dies macht sich der Diffie-Hellmann Schlüsseltausch nun zu Nutze, indem er mathematische Einwegfunktionen verwendet um einen gemeinsamen und geheimen Schlüssel über eine unsichere Leitung auszutauschen. Die Vorgehensweise ist nachfolgend durch ein Beispiel mit Farbkübeln beschrieben und dann anschließend mathematisch erklärt.

Der Ablauf ist dabei folgendermaßen:

- Beide Teilnehmer vereinbaren eine gemeinsame (nicht geheime) Farbe.

- Jeder Teilnehmer generiert eine eigene geheime Farbe, nur er selbst kennt.

- Nun mischen sie jeweils die geheime Farbe zur gemeinsamen Farbe.

- Danach übermitteln sie sich gegenseitig die Mischungen.

- Jeder Teilnehmer mischt seine eigene geheime Farbe zur empfangenen Mischung des anderen. Damit haben nun beide einen Farbkübel mit derselben Mischung aus: gemeinsame Farbe + eigene geheime Farbe + geheime Farbe des anderen.

- Die gemeinsame Mischung kann nun als Schlüssel für den geheimen Nachrichtenaustausch verwendet werden.

Die einzelnen Schritte des Schlüsseltauschs sind in Abbildung "Ablauf des Diffie-Hellmann Schlüsseltausches" noch einmal bildlich dargestellt. In der rechten Spalte ist ersichtlich welche Informationen ein möglicher Angreifer mithören kann. Er gelangt zwar an die gemeinsame Farbe und an die beiden Mischungen. Es ist ihm jedoch nicht möglich die geheimen Farben zu ermitteln. Damit fehlt ihm auch die Möglichkeit den gemeinsamen Schlüssel herauszufinden.

Mathematisch betrachtet basiert der Diffie-Hellmann Schlüsseltausch auf dem diskreten Logarithmus-Problem und wird mit Hilfe folgender Formel abgebildet:

n = gk mod p

Das diskrete Logarithmus-Problem beschreibt die Schwierigkeit für gegebene Werte der Variablen n, g und der Primzahl p den Wert der Variablen k zu finden. Bei kleinen Werten ist eine Berechnung von k noch machbar. Je größer sie jedoch werden, desto länger wird die dafür benötigte Zeit, da ein Rückrechnen nur durch Ausprobieren möglich ist. Für jedes zusätzliche Bit des Wertes müssen doppelt so viele Versuche angewendet werden.

Beim Schlüsseltausch sind g und p nun die gemeinsamen Werte (gemeinsame Farbe), welche öffentlich übermittelt werden und n das jeweilige Mischergebnis. k ist dabei der jeweils geheime Wert (eigene geheime Farbe), welcher niemals übermittelt wird.

Um zur gemeinsamen Farbmischung zu kommen macht sich der Schlüsseltausch nun zu Nutze, dass (x a) b gleich (x b)a und damit x a b ist. Sind a und b nun die beiden geheimen Zahlen können sie zum jeweils anderen Ergebnis hinzugefügt werden, ohne den jeweiligen Exponenten der anderen Seite zu kennen. Übermittelt wird hierbei immer nur das Ergebnis.

Angewendet auf die oben genannte Formel des diskreten Logarithmus-Problems ergibt sich nun folgender Ablauf des Schlüsseltauschs:

- Die gemeinsamen Werte für g und p werden übermittelt

- Beide Teilnehmer generieren eine geheime Zahl (Teilnehmer A: a; Teilnehmer B: b)

- Sie berechnen nun jeweils aus g, p und ihrer eigenen geheimen Zahl (a bzw. b) den Wert zur Übermittlung:

Teilnehmer A: A = ga mod p

Teilnehmer B: B = gb mod p

- Teilnehmer A übermittelt nun den Wert A an Teilnehmer B und Teilnehmer B den Wert B an Teilnehmer A.

- Nun können beide Teilnehmer mit ihrer eigenen geheimen Zahl den gemeinsamen Schlüssel K berechnen:

Teilnehmer A: K = Ba mod p

Teilnehmer B: K = Ab mod p

- Beide Teilnehmer können nun K zur Verschlüsselung ihrer geheimen Nachrichten verwenden.

Das Ba mod p gleich Ab mod p ist, kann mittels gegenseitigem Einsetzen bewiesen werden:

K = Ba mod p = (gb mod p)a mod p = gb a mod p

K = Ab mod p = (ga mod p)b mod p = ga b mod p

K = gb a mod p = ga b mod p

Da ein möglicher Angreifer jedoch nur in Besitz der Werte g, p, A und B kommt, kann er den Schlüssel K nur mit enorm hohem Aufwand ermitteln.

Auf dem Grundprinzip von Diffie-Hellmann wurde später mit RSA die asymmetrischen Verschlüsselungsmethoden entwickelt. Die Diffie-Hellmann Methode wurde inzwischen auch um die verstärkte Sicherheit von Elliptic Curves erweitert und findet ihre diesbezügliche Verbreitung unter dem Namen Elliptic Curve Diffie-Helman (ECDH).

Hashing