Technische Sicherheitsaspekte - Gesamt: Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: „{{:Technische_Sicherheitsaspekte_-_Vorwort} {{:Technische_Sicherheitsaspekte_-_Sicherheitsmaßnahmen_sowie_Sicherheitsanforderungen} {{:Technische_Sicherheitsaspekte_-_Organisationen_im_Bereich_der_IT-Sicherheit} {{:Technische_Sicherheitsaspekte_-_Schwerpunkt_BSI}“) |

|||

| Zeile 1: | Zeile 1: | ||

{{:Technische_Sicherheitsaspekte_-_Vorwort} | {{:Technische_Sicherheitsaspekte_-_Vorwort}} | ||

{{:Technische_Sicherheitsaspekte_-_Sicherheitsmaßnahmen_sowie_Sicherheitsanforderungen} | {{:Technische_Sicherheitsaspekte_-_Sicherheitsmaßnahmen_sowie_Sicherheitsanforderungen}} | ||

{{:Technische_Sicherheitsaspekte_-_Organisationen_im_Bereich_der_IT-Sicherheit} | {{:Technische_Sicherheitsaspekte_-_Organisationen_im_Bereich_der_IT-Sicherheit}} | ||

{{:Technische_Sicherheitsaspekte_-_Schwerpunkt_BSI} | {{:Technische_Sicherheitsaspekte_-_Schwerpunkt_BSI}} | ||

Version vom 13. Jänner 2022, 05:07 Uhr

Vorwort und Aufbau

Das vorliegende Studienheft – in der Form eines „Readers“ – soll Ihnen eine Grundlage zur Lehrveranstaltung IT422 – „Technische Sicherheitsaspekte“ bieten.

Das Internet beinhaltet heutzutage unzählige Seiten, auf welchen grundlegende und detaillierte Information zu technischen Sicherheitsaspekten gegeben wird. Diese Seiten stellen die Grundlage für den vorliegenden Reader bzw. auch für die Lehrveranstaltung IT422 – „Technische Sicherheitsaspekte“ dar.

Die Lehrveranstaltung IT422 beleuchtet keine technischen Details bezüglich Verschlüsselung oder technischer Systeme wie Firewalls, etc. Die Lehrveranstaltung IT422 versucht Ihnen einen Überblick über verfügbare Dokumente, Werkzeuge und Unterlagen zu geben, welche bei Fragestellungen im Zusammenhang mit technischen Sicherheitsaspekten eingesetzt werden können. Dabei wird auf Dokumente, Werkzeuge und Unterlagen von Organisationen und Institutionen, wie das Zentrum für sichere Informationstechnologie – Austria, das Bundesamt für Sicherheit in der Informationstechnik sowie Normungsinstitute, zurückgegriffen.

Das erste Kapitel gibt – als eine Art Einführung in die Thematik – einen Überblick über die Sicherheitsmaßnahmen sowie Sicherheitsanforderungen. Das Kapitel wird mit einem Überblick über die Aufgaben des Sicherheitsmanagements abgeschlossen. Ein Großteil von diesem ersten Kapitel ist dem Skriptum OSS8 – „IT-Sicherheit“ aus dem Bachelor Studiengang entnommen.

Im zweiten Kapitel wird ein Überblick über Organisationen und Institute gegeben, welche umfangreiche Dokumente, Checklisten und Werkzeuge zu sicherheitstechnischen Fragestellungen – teilweise kostenlos – zur Verfügung stellen. Die Lehrveranstaltung IT422 – „Technische Sicherheitsaspekte“ greift primär auf bestehende Unterlagen unterschiedlicher Organisationen und Institute zurück.

Im dritten und letzten Kapitel werden beispielhaft Dokumente und Werkzeuge des Bundesamtes für Sicherheit in der Informationstechnik (BSI) vorgestellt, sodass ein Einblick in die verfügbaren Unterlagen gewonnen werden kann.

Ich wünsche Ihnen …

viel Spaß bei dieser Lehrveranstaltung,

dass Sie neue Erkenntnisse erlangen,

spannende „Stunden“ bei der Erstellung der ESA sowie

viel Erfolg bei der Prüfung am Ende der Lehrveranstaltung.

Thomas Györgyfalvay, Februar 2022

Sicherheitsmaßnahmen sowie Sicherheitsanforderungen

Das vorliegende Kapitel gibt eine Einführung in das Thema Sicherheitsmaßnahmen. Anschließend wird versucht Sicherheitsmaßnahmen klassifiziert nach den Kriterien

- Sicherheitsanforderungen,

- Art der Maßnahmen sowie

- Anwendungsbereiche

darzustellen und zu erläutern.

Abgeschlossen wird dieses Kapitel mit einem Überblick über die Aufgaben des Sicherheitsmanagements.

Der Inhalt von diesem Kapitel ist dem Skriptum zur Lehrveranstaltung OSS8 – IT-Sicherheit (Wirtschaftsinformatik Bachelorstudium) entnommen.

Vorwort zur Lektion 1

Schwachstellen in der Absicherung elektronischer Infrastrukturen können unabsehbare, oft kaum in ihren Konsequenzen abschätzbare, Auswirkungen auf die verschiedensten Bereiche unseres Lebens und unseres Umfelds haben.

Nur eine durchgängige Kette von organisatorischen und technischen Sicherheitsmaßnahmen erlaubt es, umfassende Sicherheit für Anwendungen im IT-Bereich zu erreichen. Das Erreichen dieses Ziels ist mit hohem Aufwand verbunden, der bei der unterbrechungslosen Betriebsbereitschaft beginnt, über die Vergabe der digitalen Identitäten und die eindeutige Legitimation führt und restriktiven Zugang, sichere Übertragung und persistente Aufbewahrung der Informationen in digitaler Form erreichen muss.

Um in diesem Unterfangen erfolgreich zu sein, müssen alle teilnehmenden Partner ein gemeinsames Sicherheitsbewusstsein erreichen und entsprechend mit einer gemeinsamen Kraftanstrengung diese Aufgabe lösen und die Aufwendungen dafür tragen. Leider steht man vor der Situation, dass sich die Technik immer weiter entwickelt, und zwar auf beiden Seiten, den Angreifern und den Verteidigern. Das bedeutet aber, dass Sicherheitseinrichtungen einer permanenten Evaluierung unterworfen und immer auf dem letzten Stand der Technik sein müssen. Ehemals erfolgreiche Sicherheitsmaßnahmen stellen keineswegs eine Garantie für zukünftige Sicherheit dar.

Sicherheitsmaßnahmen

Unter IT-Sicherheit verstehen wir alle Sicherheitsmaßnahmen in EDV-Systemen, die das Ziel haben, Schutz vor unbefugtem Informationsgewinn, unbefugter Modifikation von Informationen und unbefugter Beeinträchtigung der Funktionalität von IT-Systemen zu gewährleisten. Des Weiteren muss auch sichergestellt werden, dass Systeme prognostizierbare Ergebnisse liefern, das spezifisch als Safety bezeichnet wird. In Zusammenhang mit IT-Sicherheit taucht auch der Begriff Datenschutz auf. Unter Datenschutz versteht man die Gesamtheit der Standards der gesetzlichen und betrieblichen Regelung zum Schutze der Rechte der Gemeinschaft sowie natürlicher und juristischer Personen vor Verletzung der Vertraulichkeit, der Integrität und der Sicherheit des Informationshaushalts. Der Fokus liegt bei Datenschutz daher klar im rechtlichen Bereich.

Sicherheitsmaßnahmen sind Verfahrensweisen, Prozeduren und Mechanismen, die die Sicherheit von Informationen und der sie verarbeitenden IT-Systeme erhöhen. Dies kann auf unterschiedliche Arten erreicht werden. Sicherheitsmechanismen können

Risiken vermeiden,

Bedrohungen oder Schwachstellen verkleinern,

unerwünschte Ereignisse entdecken,

die Auswirkung eines unerwünschten Ereignisses eingrenzen,

Risiken überwälzen oder

es möglich machen, einen früheren Zustand wiederherzustellen.

Je nach Betrachtungsweise kann eine Klassifikation von Sicherheitsmaßnahmen hinsichtlich nachfolgender Kriterien getroffen werden:

- Gefährdungen und Sicherheitsanforderungen,

- Art der Maßnahmen und

- Anwendungsbereiche.

In unseren Betrachtungen folgen wir hierbei der Klassifikation des Österreichischen Informationssicherheitshandbuchs [1] .

Klassifikation nach Sicherheitsanforderungen

Man unterscheidet

- Maßnahmen zur Gewährleistung der Vertraulichkeit (confidentiality)

- Maßnahmen zur Gewährleistung der Integrität (integrity)

- Maßnahmen zur Gewährleistung der Verfügbarkeit (availability)

- Maßnahmen zur Gewährleistung der Zurechenbarkeit (accountability)

- Maßnahmen zur Gewährleistung der Authentizität (authenticity)

- Maßnahmen zur Gewährleistung der Zuverlässigkeit (reliability)

- Maßnahmen zur Gewährleistung der Nicht-Abstreitbarkeit (non-repudiation)

- Maßnahmen zur Gewährleistung der Authentifikation (authentication)

- Maßnahmen zur Gewährleistung der Zugriffskontrolle (access control).

sowie außerdem …

An dieser Stelle sei darauf hingewiesen, dass „wirksame Informationssicherheit im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen“ verlangt. Dabei ist „auf die Ausgewogenheit von technischen und nicht technischen Maßnahmen zu achten“. [2] Vergleich in diesem Zusammenhang auch 1.4 – „Klassifikation nach Art der Maßnahmen“.

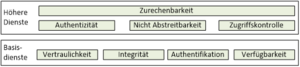

Im Zusammenhang mit Sicherheitsaspekten von IT-Systemen wird üblicherweise ein Schema für Informationstechnische Sicherheitsdienste verwendet. Es werden hierbei die Sicherheitsanforderungen auf Basisdienste und höhere Dienste abgebildet. Hierbei lassen sich höhere Dienste aus Basisdiensten ableiten. Der Grad der Unterstützung dieser Dienste erlaubt den Sicherheitsstatus von IT-Systemen und Modellen zu beurteilen.

Basisdienste

Zu den Basisdiensten gehören Dienste zur Bewahrung der Vertraulichkeit, Datenintegrität, Authentifikation und Verfügbarkeit.

Vertraulichkeit

Dienste, die die Vertraulichkeit gewährleisten, sind alle Maßnahmen, die verhindern, dass ein nichtberechtigter Gegenspieler auf geheime Information zugreifen kann. Beispiele für Methoden, die solche Dienste realisieren, wie z.B. kryptographische Verfahren, die die Verschlüsselung von Emails ermöglichen und das SSL Protokoll für die TCP/IP Schicht.

Man unterscheidet bei der Bewertung von Datenbeständen verschiedene Stufen der Vertraulichkeit, die entsprechend beim Einsatz von Diensten zur Vertraulichkeit berücksichtigt werden:

unclassified (offen),

restricted (unter Verschluss),

confidential (vertraulich),

secret (geheim) und

top secret (streng geheim).

Integrität

Dienste für die Integrität (Unveränderbarkeit oder auch nur Datenintegrität) garantieren, dass Daten in unveränderter Form (das bedeutet im Originalzustand) vorliegen. Dazu ist es notwendig, absichtliche (z.B. durch Spoofing) oder auch unabsichtliche (z.B. durch Übertragungsfehler) Veränderungen der Daten zu erkennen.

Methoden um die Datenintegrität zu erhalten sind Prüfziffern, Hashmethoden (z.B. Secure Hash Algorithm, SHA1) und Digests (z.B. für Emails Message Digest, MD5).

Zusatzhinweis

Der Begriff Integrität wird teilweise unterschiedlich definiert bzw. unterschiedlich verwendet. So wird Integrität in der ITSEC [3] als „prevention of the unauthorised modification of information“ definiert, im Glossar vom BSI [4] wiederum über: „Integrität bezeichnet die Sicherstellung der Korrektheit (Unversehrtheit) von Daten und der korrekten Funktionsweise von Systemen. Wenn der Begriff Integrität auf "Daten" angewendet wird, drückt er aus, dass die Daten vollständig und unverändert sind. In der Informationstechnik wird er in der Regel aber weiter gefasst und auf "Informationen" angewendet. Der Begriff "Information" wird dabei für "Daten" verwendet, denen je nach Zusammenhang bestimmte Attribute wie z. B. Autor oder Zeitpunkt der Erstellung zugeordnet werden können. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert, Angaben zu der/m Autor*in verfälscht oder Zeitangaben zur Erstellung manipuliert wurden.“ und im Österreichisches Informationssicherheitshandbuch [5] über „Informationen dürfen nur von den vorgesehenen Personen und Prozessen verändert werden“.

Authentifikation

Dienste zur Authentifikation (Authentifizierung) identifizieren nachweislich eine/n Benutzer*in oder eine/n Kommunikationspartner*in. Diese Dienste besitzen große Bedeutung, da an die Identität einer Person oft Rechte gebunden sind (z.B. Systemadministrator*in, Controller*in).

Im Wesentlichen werden in der Praxis drei Methoden zur Authentifikation verwendet:

- Kenntnis eines Geheimnisses (Kennworte),

- Besitz eines bestimmten Gegenstands oder Dokuments (Chipkarte) und

- Biometrische Verfahren (Überprüfung körperlicher Merkmale, wie z.B. Fingerabdrücke, Netzhautscans, etc.)

Nach Glossar – BSI | Authentisierung (englisch "authentication") [6]

Authentisierung bezeichnet den Nachweis eine/s Kommunikationspartner*in, dass sie/er tatsächlich die/derjenige ist, die/der sie/er vorgibt zu sein. Dies kann unter anderem durch Passwort-Eingabe, Chipkarte oder Biometrie erfolgen.

Einige Autor*innen unterscheiden im Deutschen zwischen den Begriffen Authentisierung, Authentifizierung und Authentikation. Mit Authentisierung wird dann die Vorlage eines Nachweises zur Identifikation bezeichnet, mit Authentifizierung die Überprüfung dieses Nachweises. Um den Text verständlich zu halten, verzichtet der IT-Grundschutz auf diese Unterscheidung.

Zusatzhinweis | Authentisierung und Authentifizierung

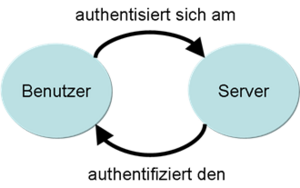

Die Abbildung stellt die Authentisierung und Authentifizierung in einer Benutzer-Server-Beziehung anschaulich dar.

Verfügbarkeit

Dienste zur Zusicherung der Verfügbarkeit garantieren, dass einer/m berechtigten Benutzer*in angebotene Dienstleistungen auch stets zur Verfügung stehen. Beispiele für solche Zusicherungen sind z.B. das Ziel, dass allen Benutzer*innen eines IT-Systems gleichmäßige (gerecht) spezifische Systemressourcen (CPU Leistung, Bandbreite, Plattenplatz) zugeteilt werden („throughput“). Darunter fallen aber auch die Abwehr von Deny-of-Service Attacken. Die wichtigste Sicherungsmaßnahme gegen solche Attacken sind die bekannten Firewalls.

Anmerkung: Oft wird eine Kombination der obigen Verfahren eingesetzt.

Höhere Dienste

Auf den Basisdiensten bauen die höheren Dienste, nämlich Datenauthentizität, Nicht-Abstreitbarkeit, Zugriffskontrolle und Zurechenbarkeit auf.

Zurechenbarkeit

Die Zurechenbarkeit ist ein höherer Dienst, der protokolliert, welche Benutzer*innen welche Systemressourcen zu welchem Zeitpunkt in Anspruch genommen haben. Die Voraussetzung für diesen Dienst ist eine funktionierende Zugriffskontrolle und Gewährleistung der Nicht-Abstreitbarkeit.

Dies kann in der Praxis über sog. Transaktionslogs realisiert werden, die den Zeitpunkt, die Menge und die Dauer der verwendeten Ressourcen pro Benutzer*in festhält. Dieser Dienst stellt die Basis für den kommerziellen Internetgebrauch dar.

Authentizität

Die Datenauthentizität identifiziert eindeutig Informationsbestände. Dies geschieht durch den Nachweis der Integrität und der Herkunft der Daten.

In der Praxis werden hierzu Prüfziffernmethoden und Verfahren der Verschlüsselung eingesetzt. Beispiele sind die Digitalen Signaturen oder das PGP (Pretty Good Privacy)-Verfahren bei Emails.

Nach Glossar – BSI | Authentizität [7]

Mit dem Begriff Authentizität wird die Eigenschaft bezeichnet, die gewährleistet, dass ein/e Kommunikationspartner*in tatsächlich die/derjenige ist, die/der sie/er vorgibt zu sein. Bei authentischen Informationen ist sichergestellt, dass sie von der angegebenen Quelle erstellt wurden. Der Begriff wird nicht nur verwendet, wenn die Identität von Personen geprüft wird, sondern auch bei IT-Komponenten oder Anwendungen.

Zusatzhinweise [8]

Authentizität ist die Echtheit, Zuverlässigkeit und Glaubwürdigkeit einer Mitteilung. Nach heutiger Rechtsauffassung ist die Authentizität nur dann sichergestellt, wenn die Mitteilung, beispielsweise das Schriftstück, mit Original-Unterschrift versehen ist und zwar von autorisierten Personen, die die schriftliche Willenserklärung abgeben dürfen. In einigen Fällen schreibt das Gesetz zur Bestimmung der Authentizität notarielle Beglaubigung, Beurteilung oder Beurkundung vor.

Bezogen auf die Informationstechnik geht es bei der Authentizität um die Verbindlichkeit von Daten, Dokumenten, Informationen oder Nachrichten, die einer bestimmten Datenendeinrichtung oder einem Sender sicher zugeordnet werden können. Durch die Authentizität muss sichergestellt werden, dass die Herkunft solcher Information zweifelsfrei nachgewiesen werden kann. Eine Möglichkeit für den Nachweis ist die digitale Signatur.

Nicht-Abstreitbarkeit

Bei der Nicht-Abstreitbarkeit werden Aktionen eindeutig einem (organisatorischen) Subjekt zugeordnet; z.B. wird beim Email-Verkehr dadurch eindeutig festgestellt, wer die E-Mail versendet und wer sie empfangen hat. Verfahren hierzu sind digital signierte Quittungen.

Zugriffskontrolle

Die Zugriffskontrolle befasst sich mit der Autorisierung von Aktionen (z.B. Zugriff auf Daten), um jeder/m Benutzer*in nur das zu erlauben, was sie/er auch wirklich aufgrund ihrer/seiner ihr/ihm zugeordneten Rechte darf. Voraussetzung dazu sind Dienste, die die Authentifikation von Benutzer*innen (und Programmen) gewährleisten. Ein Beispiel dazu ist die Zugriffskontrolle in Betriebssystemen für einzelne Benutzer*innen, Gruppen oder den Rest der Welt (siehe Unix).

Zusatzinformation

Anonymisierung und Pseudonymisierung

Da im Zusammenhang mit Sicherheitsanforderungen häufig die Begriffe „Anonymisierung“ und „Pseudonymisierung“ gebracht werden, folgt hier eine kurze Erklärung dieser:

„Anonymisieren ist das Verändern personenbezogener Daten derart, dass die Einzelangaben über persönliche oder sachliche Verhältnisse nicht mehr oder nur mit einem unverhältnismäßig großen Aufwand an Zeit, Kosten und Arbeitskraft einer bestimmten oder bestimmbaren natürlichen Person zugeordnet werden können.

Pseudonymisieren ist das Ersetzen des Namens und anderer Identifikationsmerkmale durch ein Kennzeichen zu dem Zweck, die Bestimmung des Betroffenen auszuschließen oder wesentlich zu erschweren.“ [9]

Der Unterscheid zwischen Anonymisierung und Pseudonymisierung kann wie folgt erklärt werden:

„…Ein Unterschied besteht im Verfahren. Während man für die Anonymisierung Identifikationsmerkmale löschen oder Datensätze zusammenfassen kann, ist man bei der Pseudonymisierung auf das Ersetzten durch ein Kennzeichen beschränkt. Das hat zur Folge, dass es bei der Pseudonymisierung immer eine Zuordnungsregel geben muss, nach der sich bestimmt, wie die Kennzeichen (Pseudonyme) vergeben werden. Über diese Zuordnungsregel wird dann die Möglichkeit eröffnet den Personenbezug, unter vorher definierten Bedingungen, wieder herzustellen. Welches der beiden Modelle anzuwenden ist, hängt vom Verwendungszweck der Daten ab. So wird im medizinischen Bereich oft auf Pseudonyme zurückgegriffen, um den Patienten über Ergebnisse informieren zu können. Dagegen besteht im Bereich von Umfragen zur Marktforschung kein Bedürfnis die Daten wieder zuzuordnen, sodass diese anonymisiert werden müssen. Auch rechtlich gibt es Unterschiede. So fallen anonymisierte Daten aus dem Anwendungsbereich des Bundesdatenschutzgesetzes und der Landesdatenschutzgesetze, denn richtig anonymisierte Daten sind keine personenbezogenen Daten mehr. Für pseudonymisierte Daten gelten die Vorschriften der Datenschutzgesetze weiterhin. Insbesondere müssen daher die Grundsätze der Datenvermeidung und Datensparsamkeit eingehalten werden.

Zu beachten ist auch, dass eine Verschlüsselung der Daten gerade nicht reicht um sie zu anonymisieren. Dies ist bei dem aufkommenden Thema des Cloud Computing besonders wichtig, denn für diese lediglich verschlüsselten Daten, die man dann in die Cloud übermitteln möchte, gelten weiterhin die Vorschriften der Datenschutzgesetze, sodass die Voraussetzungen für Übermittlung an Dritte, Übermittlung ins Ausland oder die Auftragsdatenverarbeitung vorliegen müssen.“ [10]

Zuverlässigkeit

Unter Zuverlässigkeit versteht man die Eigenschaft von einem System, die angibt, ob die dem System zugewiesene Funktion in der entsprechenden Zeit umgesetzt bzw. erfüllt wird.

Unterschied Verfügbarkeit und Zuverlässigkeit an Hand eines Beispiels

Verfügbarkeit (Availability):

Wahrscheinlichkeit für das korrekte Arbeiten des Systems zu gegebenem Zeitpunkt.

Zuverlässigkeit (Reliability):

Zeitintervall für korrektes Systemverhalten; Meantime between failure (MTBF).

- Unterschied:

- Beispiel: System fällt alle Stunde für eine Millisekunde aus:

Verfügbarkeit von 99,9999%, aber MTBF von knapp 1h.

- Beispiel: System fällt alle Jahre für einen Monat aus:

- Verfügbarkeit von 91,67%, aber MTBF von einem Jahr. [11]

Abschließender Hinweis

Neben den hier genannten Begriffen gibt es noch eine Vielzahl anderer Begriffe (vgl. Nicht-Vermehrbarkeit | Non-Propagation, Unbeobachtbarkeit | Non-Observability, etc.). Auf diese wird an dieser Stelle nicht näher eingegangen.

Außerdem sei noch darauf hingewiesen, dass im Englischen nur ein Begriff "Authentication" verwendet wird, während im Deutschen zwei Worte existieren: Authentisierung und Authentifizierung; mit jeweils abgeleitetem Zeitwort und gleicher Bedeutung.

authentisieren: glaubwürdig, rechtsgültig machen

authentifizieren: beglaubigen, die Echtheit von etwas bezeugen

Klassifikation nach Art der Maßnahmen

Dies ist die “klassische” Einteilung der Sicherheitsmaßnahmen und man unterscheidet:

(Informations-)technische Maßnahmen

Bauliche Maßnahmen

Organisatorische Maßnahmen

Personelle Maßnahmen

(Informations-)technische Maßnahmen

Dazu zählen unter anderem Authentifizierungsmechanismen, Benutzer*innenmanagement und -hierarchien, Verschlüsselungstechniken, Datenredundanzen, Softwarestandards, Netzwerktechniken, usw.

Bauliche Maßnahmen

Dazu zählen unter anderem Lage und Anordnung der Gebäude, Stärke und Schutz von Wänden, Türen, Fenstern und Lüftungsschächten, Versorgung mit Wasser, Strom, Kommunikationsleitungen, physische Zutrittskontrollen, Brandschutz, usw.

Organisatorische Maßnahmen,

Dazu zählen unter anderem Kontrolle von Betriebsmitteln, Dokumentation, Rollentrennung, Aktionen bei Auftreten von Sicherheitsproblemen, usw.

Personelle Maßnahmen,

Dazu zählen unter anderem Regelungen für Mitarbeiter*innen und externes Personal, Verpflichtung zur Einhaltung gesetzlicher Bestimmungen und organisatorischer Regeln, klar definierte Verantwortlichkeiten, Vertretungsregelungen, Informations- und Schulungsmaßnahmen, usw.

Klassifikation nach Anwendungsbereichen

Man unterscheidet:

Maßnahmen, die organisationsweit einzusenden sind

Systemspezifische Maßnahmen

Organisationsweite Maßnahmen

Zu den Maßnahmen, die organisationsweit oder in Teilen der Organisation einzusetzen sind, gehören:

Etablierung eines Informationssicherheitsmanagement-Prozesses und Erstellung von Informationssicherheitspolitiken,

organisatorische Maßnahmen (z.B. Kontrolle von Betriebsmitteln, Dokumentation, Rollentrennung),

Überprüfung der IT-Sicherheitsmaßnahmen auf Übereinstimmung mit den Informationssicherheitspolitiken,

Reaktion auf sicherheitsrelevante Ereignisse,

personelle Maßnahmen (inkl. Schulung und Bildung von Sicherheitsbewusstsein),

bauliche Sicherheit und Infrastruktur und

Notfallvorsorge.

Systemspezifische Maßnahmen

Die Auswahl systemspezifischer Maßnahmen hängt in hohem Maße vom Typ des zu schützenden IT-Systems ab. Man unterscheidet etwa:

- Nicht-vernetzte Systeme (Stand-Alone-PCs),

- Workstations in einem Netzwerk und

- Server in einem Netzwerk.

Wirksame Informationssicherheit verlangt im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen, wobei auf die Ausgewogenheit von technischen und nicht-technischen Maßnahmen in IT-Infrastrukturen zu achten ist.

Aufgaben des Informationssicherheitsmanagements

Auch wenn das Informationssicherheitsmanagement nicht primäres Thema von dieser Lehrveranstaltung, sondern zentraler Bestandteil der Lehrveranstaltung IM423 – „Informationssicherheitsmanagement“ ist, soll an dieser Stelle auf die Aufgaben des Informationssicherheitsmanagements überblicksmäßig eingegangen werden.

Wie in den Ausführungen in den nächsten Absätzen, welche dem österreichischen Informationssicherheitshandbuch entnommen worden sind, dargestellt ist, handelt es sich bei Informationssicherheit um eine Managementaufgabe sowie wird Informationssicherheit als Kontinuierlicher Verbesserungsprozess beschrieben. Informationssicherheit kann nur funktionieren, wenn dieser laufend überwacht und entsprechend nachgesteuert, also verbessert, wird.

„Informationssicherheit ist immer eine Managementaufgabe. Nur wenn die Leitung einer Organisation voll hinter den Sicherheitszielen und den damit verbundenen Aktivitäten steht, kann diese Aufgabe erfolgreich wahrgenommen werden."

Die für das Informationssicherheitsmanagement relevante Norm 27001 beschreibt Informationssicherheit als „kontinuierlichen Verbesserungsprozess“ (KVP) in einem Informationssicherheitsmanagementsystem (ISMS) nach dem „Plan-Do-Check-Act“-Modell (PDCA – „Planen, Durchführen, Prüfen, Handeln“):

- Planen (Plan): Festlegen des ISMS; also relevante Sicherheitsziele und -strategien ermitteln, eine organisationsspezifische Informationssicherheitspolitik erstellen und spezifisch geeignete Sicherheitsmaßnahmen auswählen.

- Durchführen (Do): Umsetzen und Betreiben des ISMS, also Sicherheitsmaßnahmen realisieren, für ihre Einhaltung sorgen und Informationssicherheit im laufenden Betrieb inklusive in Notfällen gewährleisten.

- Prüfen (Check): Überwachen und Überprüfen des ISMS auf seine Wirksamkeit, also Vorhandensein, Sinnhaftigkeit, Einhaltung der Sicherheitsmaßnahmen überprüfen, aber auch Kenntnis über Vorfälle sowie üblicher Good-Practices erlangen.

- Handeln (Act): Instandhalten und Verbessern des ISMS, das bedeutet auf erkannte Fehler, Schwachstellen und veränderte Umfeldbedingungen reagieren und die Ursachen für Gefährdungen beseitigen. Dies bedingt erneutes Planen, womit sich ein ständiger Kreislauf schließt.

- Am Beginn stehen Sicherheitsziele, also Erwartungen und Anforderungen der Verantwortlichen und Beteiligten. Durch die Planungs-, Durchführungs-, Prüf- und Verbesserungsprozesse bzw. -handlungen werden sie erfüllt - das schließlich akzeptierte Sicherheitsniveau wird erreicht.

Informationssicherheitsmanagement ist also ein kontinuierlicher Prozess. In den […] Kapiteln [2ff des Österreichischen Informationssicherheitshandbuches] wird dargestellt, welche Aufgaben eines ISMS umgesetzt und welche Sicherheitsmaßnahmen implementiert werden können zur:

- Festlegung der Sicherheitsziele und -strategien der Organisation,

- Ermittlung und Bewertung der Informationssicherheitsrisiken (information security risk assessment),

- Festlegung geeigneter Sicherheitsmaßnahmen,

- Überwachung der Implementierung und des laufenden Betriebes der ausgewählten Maßnahmen,

- Förderung des Sicherheitsbewusstseins innerhalb der Organisation sowie

- Entdeckung von und Reaktion auf sicherheitsrelevante Ereignisse (information security incident handling).“ [12]

Organisationen im Bereich der IT-Sicherheit

Das vorliegende Kapitel soll Ihnen einen Überblick über Organisationen und Institutionen geben, welche im Bereich der Informationssicherheit angesiedelt sind und für diesen Bereich nützliche Dokumente, Checklisten und Werkzeuge – zum Großteil kostenlos abrufbar – zur Verfügung stellen.

Die Beschreibung der unterschiedlichen Organisationen und Institutionen ist den jeweiligen Web-Seiten entnommen.

Es wird darauf hingewiesen, dass dieser Überblick über die Organisation nicht als vollständig gesehen werden darf.

Ergänzend dazu wird eine Übersicht über relevante Normen gegeben.

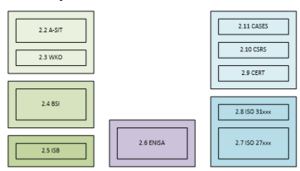

Überblick

Folgende Abbildung stellt die nun folgenden Unterkapiteln (Organisationen, Institute, etc.) überblicksmäßig dar.

A-SIT – Zentrum für sichere Informationstechnologie – Austria

„A-SIT wurde im Jahr 1999 als gemeinnütziger Verein gegründet und wird privatwirtschaftlich als kompetentes Zentrum für IT-Sicherheit geführt.“ [13]

„A-SIT befasst sich kompetent, neutral und seriös mit dem aktuellen Stand der technischen Informationssicherheit. Eine solche Einrichtung ist unbedingt notwendig, da ansonsten die Beurteilung der Sicherheit in Österreich ausländischen oder privatwirtschaftlichen Organisationen mit entsprechenden Eigeninteressen überlassen werden müsste. Überspitzt: Es könnten private Geschäftsinteressen bestimmen was Sicherheit ist.

A-SIT hilft, Phänomene wie elektronischen Betrug und Datenmissbrauch wirksam zu bekämpfen.“ [14]

Österreichisches Informationssicherheitshandbuch

https://www.sicherheitshandbuch.gv.at/

„Das nun neu überarbeitete und neu strukturierte „Österreichische Informationssicherheitshandbuch“ beschreibt und unterstützt die Vorgehensweise zur Etablierung eines umfassenden Informationssicherheitsmanagementsystems in Unternehmen und der öffentlichen Verwaltung. Die grundlegende Überarbeitung und Aktualisierung seit der letzten Fassung aus 2007 führte das Bundeskanzleramt in Kooperation mit dem Zentrum für sichere Informationstechnologie - Austria (A-SIT) durch.

Diese Überarbeitung basiert einerseits auf aktuellen internationalen Entwicklungen im Bereich der Informationssicherheit und andererseits auf Kooperationen mit dem deutschen Bundesamt für Sicherheit in der Informationstechnik (BSI) und dem schweizerischen Informatikstrategieorgan des Bundes (ISB). Dabei wird die bisherige Stärke des Österreichischen Sicherheitshandbuchs, eine eigenständige, umfassende und dennoch kompakte Darstellung von Risken, denen Informationen ausgesetzt sind und Gegenmaßnahmen, welche für österreichische Institutionen relevant sind, weiter ausgebaut. Zusätzlich eignet sich das neue Informationssicherheitshandbuch aufgrund seiner neuen Struktur als konkrete Implementierungshilfe für nationale (E-Government) und internationale Normen (z.B. ISO/IEC 27001 und 27002) in der öffentlichen Verwaltung und der Privatwirtschaft.

Aufbau und Inhalt orientieren sich nun an internationalen Vorgaben und erleichtern damit die Umsetzung von Vorgaben aus der ISO/IEC 27000 Normenreihe. Dazu wurden Maßnahmenbausteine entwickelt, die sowohl von der öffentlichen Verwaltung als auch der Wirtschaft zielgruppenorientiert und einfach verwendet werden können. Der Aufbau des neuen Informationssicherheitshandbuchs ermöglicht auch die Berücksichtigung von Querschnittsmaterien nach Vorgabe durch Fachbereiche aus Verwaltung und Wirtschaft.“ [15]

„Der Aufbau des Österreichischen Informationssicherheitshandbuchs orientiert sich an der Struktur der Norm ISO/IEC 27001. Da diese nun [Oktober 2013] überarbeitet wurde, gibt es auch für das Österreichische Informationssicherheitshandbuch eine neue Version 4, die gemäß der Norm ISO/IEC 27001:2013 adaptiert wurde.“ [16]

Onlinesicherheit.gv.at

https://www.onlinesicherheit.gv.at/

„Das IKT-Sicherheitsportal ist eine interministerielle Initiative in Kooperation mit der österreichischen Wirtschaft und fungiert als zentrales Internetportal für Themen rund um die Sicherheit in der digitalen Welt.

Die Initiative verfolgt als strategische Maßnahme der Nationalen IKT-Sicherheitsstrategie und der Österreichischen Strategie für Cyber Sicherheit das Ziel, durch Sensibilisierung und Bewusstseinsbildung der betroffenen Zielgruppen sowie durch Bereitstellung zielgruppenspezifischer Handlungsempfehlungen die IKT- und Cyber-Sicherheitskultur in Österreich zu fördern und nachhaltig zu stärken.“ [17]

WKO – Information und Consulting – it-safe.at

https://www.wko.at/site/it-safe/start.html

„IT-Sicherheit ist für jedes Unternehmen überlebenswichtig!

Die Bundessparte Information und Consulting (BSIC) hat deshalb im Oktober 2005 die IT-Sicherheitsaktion „it-safe.at“ ins Leben gerufen, um vor allem den kleinen Unternehmen Hilfestellung im Bereich IT-Sicherheit anzubieten.

Auf dieser Website finden Sie konkrete Informationen und praxisnahe Entscheidungshilfen zur Verbesserung der Datensicherheit in Ihrem Unternehmen.“ [18]

Im Zusammenhang mit der WKO sei an dieser Stelle noch auf das „IT Sicherheitshandbuch für KMU - 9. Auflage – Jänner 2019“ verwiesen. Dieses kann über die Seite https://www.wko.at/site/it-safe/sicherheitshandbuch.html kostenlos angefordert werden.

„Im Handbuch finden Sie folgende Inhalte:

Risikomanagement

Einhaltung rechtlicher Vorgaben

IT-strategische Überlegungen

Personelle Maßnahmen

Computersicherheit und Virenschutz

Netzwerksicherheit

Datensicherung und Notfallvorsorge

Bauliche und infrastrukturelle Maßnahmen

IT Security ExpertsGroup

Polizei – Kriminalprävention“ [19]

BSI – Bundesamt für Sicherheit in der Informationstechnik

https://www.bsi.bund.de/DE/Home/home_node.html

„Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist der zentrale IT-Sicherheitsdienstleister des Bundes. Wir sind für IT-Sicherheit in Deutschland verantwortlich. Grundlagen unserer Arbeit sind Fachkompetenz und Neutralität.“ [20]

Historie

Die im Folgenden dargestellte Historie des BSIs soll stellvertretend für die Entwicklung staatlicher Organisationen im Bereich für Sicherheit in der Informationstechnik gesehen werden.

„Bereits in den frühen 80er Jahren wuchs bei Bundesregierung und Parlament die Erkenntnis, dass bei der Anwendung der Informationstechnik das jeweils gebotene Maß an Sicherheit zu formulieren und zu realisieren sei. Unter der Federführung des Bundesministers des Innern wurden somit einige Maßnahmen getroffen, um diesem Bedürfnis zu entsprechen:

1986 wird der Zentralstelle für das Chiffrierwesen zusätzlich der Aufgabenbereich ‚Computersicherheit‘ übertragen, soweit es um die Bearbeitung von Verschlußsachen ging.

1987 wird der ‚Interministrielle Ausschuß für die Sicherheit in der IT‘ (ISIT) unter der Federführung des Bundesministers des Innern gebildet.

1989 wird die Zentralstelle für das Chiffrierwesen wegen der erweiterten Aufgabenstellungen in Zentralstelle für die Sicherheit in der Informationstechnik umgewandelt.

In dem von der Bundesregierung im Juni 1989 verabschiedeten Zukunftskonzept IT hies es dann:

‚Die Bundesregierung wird dafür sorgen, daß alle Betroffenen und Interessierten über Risiken, Schutzmaßnahmen und das Zusammenwirken verschiedener Stellen (Hersteller, Sicherheitsbehörden, Anwender) unterrichtet werden.‘

Der Entwurf eines ‚Rahmenkonzeptes zur Gewährung der Sicherheit bei Anwendung der Informationstechnik‘ – IT-Sicherheitsrahmenkonzept – beschrieb erstmals im Jahre 1989 konkreten Handlungsbedarf:‘

- Die Sicherheit von IT-Systemen gewinnt sowohl für die Funktionsfähigkeit von Wirtschaft und Staat zunehmend an Bedeutung. Maßnahmen zur Schaffung und Erhöhung dieser Sicherheit sind deshalb dringend erforderlich.

- Die Verminderung der Bedrohung durch solche Maßnahmen ist eine staatliche Aufgabe.

- Zur Durchführung entsprechender Risikoanalysen und der Entwicklung darauf basierender Sicherheitskonzepte bedarf es einer selbständigen Bundesoberbehörde. Nur eine staatliche Stelle verfügt über die erforderlichen umfassenden Sicherheitsinformationen und bietet zudem Gewähr für ausreichende Neutralität. Nur sie kann für die angestrebte bundesweite Einheitlichkeit von Sicherheitskriterien sorgen und zugleich die internationale Vereinheitlichung (z. B. durch Zusammenarbeit mit entsprechenden Behörden anderer Staaten) fördern. …‘

1990 wird mit dem BSI-Errichtungsgesetz o. g. Forderungen Rechnung getragen. (Datiert: 17.12. 1990, BGBl I S. 2834 ff)

1991 Das BSI nimmt am 1.1.1991 seine Arbeit auf. Gründungspräsident des BSI ist Dr. Otto Leiberich.

…

2001 ‚Zum 1. August 2001 setzt der Bundesinnenminister neue organisatorische, personelle und fachliche Rahmenbedingungen für die Weiterentwicklung des BSI zum zentralen IT-Sicherheitsdienstleister des Bundes in Kraft.‘

…

2009 Um den aktuellen IT-Bedrohungen begegnen zu können und der zunehmenden Bedeutung der Informations- und Kommunikationstechnologie in der heutigen Gesellschaft Rechnung zu tragen, wurden dem BSI mit der Novellierung des BSI-Gesetzes weitergehende Aufgaben und Befugnisse eingeräumt.

Das Gesetz zur Stärkung der Sicherheit in der Informationstechnik des Bundes trat am 20. August 2009 in Kraft.

…“ [21]

IT-Grundschutz – die Basis für Informationssicherheit

„Viele Arbeitsprozesse werden elektronisch gesteuert und große Mengen von Informationen sind digital gespeichert, werden verarbeitet und in Netzen übermittelt. Damit sind die Institutionen in Wirtschaft und Verwaltung und jeder Bürger von dem einwandfreien Funktionieren der eingesetzten IT abhängig.

Angesichts der vielfältigen und wachsenden Gefährdungspotentiale und der steigenden Abhängigkeit stellen sich damit für alle Anwender hinsichtlich der Informationssicherheit die Fragen, wie kann ich, wo, mit welchen Mitteln mehr Sicherheit erreichen.

Die IT-Grundschutz-Webseiten helfen Ihnen diese Fragen zu beantworten und geben Ihnen Hilfsmittel an die Hand. IT-Grundschutz bietet eine einfache Methode, dem Stand der Technik entsprechende Sicherheitsmaßnahmen zu identifizieren und umzusetzen. Das BSI stellt zahlreiche Werkzeuge zur Verfügung, um ein angemessenes Sicherheitsniveau zu erreichen, wie zum Beispiel die BSI-Standards zum Informationssicherheitsmanagement, die IT-Grundschutz-Kataloge, … Dazu gehört aber auch die ISO 27001-Zertifizierung auf Basis von IT-Grundschutz, die sowohl eine Prüfung des Informationssicherheitsmanagements als auch der konkreten Sicherheitsmaßnahmen auf Basis von IT-Grundschutz umfasst.“ [22]

IT-Grundschutz-Kompendium - Edition 2020

„Das IT-Grundschutz-Kompendium ist die grundlegende Veröffentlichung des IT-Grundschutzes. Zusammen mit den BSI-Standards bildet es die Basis für alle, die sich umfassend mit dem Thema Informationssicherheit befassen möchten. Im Fokus des IT-Grundschutz-Kompendiums stehen die sogenannten IT-Grundschutz-Bausteine. In diesen Texten wird jeweils ein Thema zu allen relevanten Sicherheitsaspekten beleuchtet. Im ersten Teil der IT-Grundschutz-Bausteine werden mögliche Gefährdungen erläutert, im Anschluss wichtige Sicherheitsanforderungen. Die IT-Grundschutz-Bausteine sind in zehn unterschiedliche Schichten aufgeteilt und reichen thematisch von Anwendungen (APP) über Industrielle IT (IND) bis hin zu Sicherheitsmanagement (ISMS).

Das IT-Grundschutz-Kompendium Edition 2020 ist seit dem 1. Februar 2020 zertifizierungsrelevant und löst damit die Edition 2019 ab. Diese ist für aktuelle Zertifizierungsprozesse noch bis zum 30. September 2020 gültig.“ [23]

„Die Edition 2020 des IT-Grundschutz-Kompendiums enthält insgesamt 96 IT-Grundschutz-Bausteine. Darunter sind zwei neue IT-Grundschutz-Bausteine sowie die 94 Bausteine aus der Edition 2019. Alle Bausteine der Edition 2019 wurden für die Edition 2020 sprachlich und teilweise inhaltlich überarbeitet. Außerdem wurden zahlreiche strukturelle Anpassungen an den IT-Grundschutz-Bausteinen vorgenommen, die es den Anwendern ermöglichen, die Bausteine noch gezielter einzusetzen, sowohl bei der Anwendung einzelner Bausteine als auch in Kombination.“ [24]

BSI-Themen

„Ziel des BSI ist die präventive Förderung der Informations- und Cyber-Sicherheit, um den sicheren Einsatz von Informations- und Kommunikationstechnik in unserer Gesellschaft zu ermöglichen und voranzutreiben. Mit Unterstützung des BSI soll IT-Sicherheit in Verwaltung, Wirtschaft und Gesellschaft als wichtiges Thema wahrgenommen und eigenverantwortlich umgesetzt werden.“ [25]

Die Übersicht der Themen kann über den Link

https://www.bsi.bund.de/DE/Themen/themen node.html gefunden werden.

BSI-Standards zur Internet-Sicherheit (ISi-Reihe)

„Ziel des BSI-Standards zur Internet-Sicherheit (ISi-Reihe) ist es, Behörden und Unternehmen umfassende Informationen zur Verfügung zu stellen, damit diese ihre Internet-Aktivitäten möglichst eigenständig sicher neu aufbauen, erweitern oder anpassen können.

Als Einführung und Wegweiser durch die ISi-Reihe dient die Studie ISi-E "Internet-Sicherheit: Einführung, Grundlagen, Vorgehensweise". In dieser Studie wird eine umfassende Einführung in Zielsetzung, Aufbau und Anwendung der ISi-Reihe gegeben. Durch einen detaillierten Ablaufplan wird die Anwendung der ISi-Reihe in allen Projekt-Phasen der Internet-Anbindung konkret erläutert.

Umfang und Aufbau

Die ISi-Reihe besteht aus mehreren Modulen. In jedem ISi-Modul (je Fachthema gibt es ein zugehöriges Modul) wird eine Grundarchitektur vorgestellt, die einen wirksamen Schutz gegen Gefährdungen aus dem Internet bietet. Zahlreiche Varianten erlauben es, die Grundarchitektur an individuelle Bedürfnisse (z. B. unterschiedliche Unternehmensgrößen) anzupassen. Darüber hinaus gibt es Empfehlungen für den hohen Schutzbedarf.

Die Module sind wie folgt gegliedert:

Studie ISi-S für IT-Fachleute (IT-Experten, IT-Sicherheitsbeauftragte, IT-Berater),

Leitlinie ISi-L für IT-Führungskräfte (CIO, IT-Leiter, IT-Direktoren), die die wesentlichen Punkte der Studie in kurzer, leicht verständlicher Form aufgreift und

Checklisten ISi-Check (generisch oder produktbezogen) als Hilfestellung zur Auswahl, Konfiguration und Betrieb von Komponenten für Administratoren, Programmierer, und Web-Entwickler.“ [26]

Allianz für Cyber-Sicherheit

„Die Allianz für Cyber-Sicherheit ist eine Initiative des Bundesamtes für Sicherheit in der Informationstechnik (BSI), die in Zusammenarbeit mit dem Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e.V. (BITKOM) gegründet wurde.

Als Zusammenschluss aller wichtigen Akteure im Bereich der Cyber-Sicherheit in Deutschland hat die Allianz das Ziel, aktuelle und valide Informationen flächendeckend bereitzustellen. Die Allianz für Cyber-Sicherheit baut hierfür eine umfangreiche Wissensbasis auf und unterstützt den Informations- und Erfahrungsaustausch zwischen den Teilnehmern.

Der Allianz gehören derzeit mehr als 1122 teilnehmende Institutionen, davon 94 als Partner und 34 als Multiplikatoren an.“ [27]

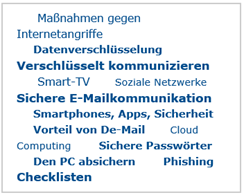

BSI für Bürger

Unter dem Link https://www.bsi-fuer-buerger.de/BSIFB/DE/Home/home node.html können Tipps zur Sicherheit in der Informationstechnik gefunden werden, welche speziell auf Bürgerinnen und Bürger abzielt.

Themen, welche unter anderem auf Unterseiten des genannten Links behandelt werden, können in der folgenden Abbildung gefunden werden.

Informatiksteuerungsorgan des Bundes ISB

https://www.isb.admin.ch/isb/de/home.html

„Das Informatiksteuerungsorgan des Bundes (ISB) sorgt für die Umsetzung der Strategie zur Informations- und Kommunikationstechnik (IKT) in der Bundesverwaltung.

Es erlässt hierzu Vorgaben für die Verwaltungseinheiten und führt die IKT-Standarddienste.

Das ISB hat zudem die Leitung der Geschäftsstelle E-Government Schweiz sowie der Melde- und Analysestelle Informationssicherung (MELANI) inne.“ [28]

Melde- und Analysestelle Informationssicherung MELANI

„In der Melde- und Analysestelle Informationssicherung MELANI arbeiten Partner zusammen, welche im Umfeld der Sicherheit von Computersystemen und des Internets sowie des Schutzes der schweizerischen kritischen Infrastrukturen tätig sind.

Die Webseite von MELANI richtet sich an private Computer- und Internetbenutzer, sowie an kleinere und mittlere Unternehmen (KMU) der Schweiz. Viren und Würmer haben in der Vergangenheit bereits Millionen von Computern lahm gelegt. Die entstandenen Schäden wie Datenverlust oder Ausfall von Dienstleistungen waren riesig. Das muss nicht sein! Schützen Sie Ihre wertvollen Daten!“ [29]

ENISA – European Union Agency for Network and Information Security

„Da sie für das moderne Leben und die Wirtschaft unserer Tage unverzichtbar sind, müssen Computer, Mobiltelefone, Banken und das Internet reibungslos zusammenarbeiten.

Die Aufgabe der ENISA besteht darin, in der EU die erforderliche hochgradige Netz- und Informationssicherheit zu gewährleisten, indem sie

- einzelstaatlichen Behörden und den EU-Institutionen fachkundige Ratschläge zur Netz- und Informationssicherheit erteilt,

- als Forum für den Austausch bewährter Verfahren fungiert und

- Kontakte zwischen EU-Institutionen, staatlichen Behörden und Unternehmen erleichtert.

Gemeinsam mit den EU-Institutionen und den staatlichen Behörden strebt die ENISA danach, eine Sicherheitskultur für EU-weite Informationsnetze zu entwickeln.“ [30]

„Die Europäische Agentur für Netz- und Informationssicherheit (ENISA) ist ein Kompetenzzentrum für Netz- und Informationssicherheit für die EU, die EU-Mitgliedstaaten, den privaten Sektor und die europäischen Bürgerinnen und Bürger. Die ENISA entwickelt in Zusammenarbeit mit diesen Gruppen Ratschläge und Empfehlungen zu bewährten Verfahren im Bereich der Informationssicherheit. Sie unterstützt die EU-Mitgliedstaaten bei der Umsetzung der einschlägigen EU-Rechtsvorschriften und arbeitet an der Verbesserung der Belastbarkeit der kritischen Informationsinfrastrukturen und -netze Europas. Die ENISA fördert die Fachkompetenz in den EU-Mitgliedstaaten durch die Entwicklung grenzüberschreitender Gemeinschaften, die sich für die Verbesserung der Netz- und Informationssicherheit in der gesamten EU einsetzen.“ [31]

IS0 27xxx Normenreihe

https://www.iso.org/iso/home/standards/management-standards/iso27001.htm

Die Normenreihe ISO 27xxx soll an dieser Stelle nur kurz erwähnt werden. Detailliert wird auf diese in der Lehrveranstaltung IM423 eingegangen.

Information Security Management System (ISMS) family of standards

„The ISO/IEC 27000 family of standards helps organizations keep information assets secure.Using this family of standards will help your organization manage the security of assets such as financial information, intellectual property, employee details or information entrusted to you by third parties.

ISO/IEC 27001 is the best-known standard in the family providing requirements for an information security management system (ISMS).“ [32]

ISO/IEC 27000, Information security management systems – Overview and vocabulary

ISO/IEC 27001, Information security management systems – Requirements

ISO/IEC 27002, Code of practice for information security controls

ISO/IEC 27003, Information security management system implementation guidance

ISO/IEC 27004, Information security management – Measurement

ISO/IEC 27005, Information security risk management

ISO/IEC 27006, Requirements for bodies providing audit and certification of information security management systems

ISO/IEC 27007, Guidelines for information security management systems auditing

ISO/IEC TR 27008, Guidelines for auditors on information security controls

ISO/IEC 27010, Information security management for inter-sector and inter-organizational communications

ISO/IEC 27011, Information security management guidelines for telecommunications organizations based on ISO/IEC 27002

ISO/IEC 27013, Guidance on the integrated implementation of ISO/IEC 27001 and ISO/IEC 20000‑1

ISO/IEC 27014, Governance of information security

ISO/IEC TR 27015, Information security management guidelines for financial services

ISO/IEC TR 27016, Information security management – Organizational economics“ [33]

ISO 31xxx Normen

https://www.iso.org/iso/home/standards/iso31000.htm

ISO 31000:2009 - Risk management – Principles and guidelines

„Risks affecting organizations can have consequences in terms of economic performance and professional reputation, as well as environmental, safety and societal outcomes. Therefore, managing risk effectively helps organizations to perform well in an environment full of uncertainty.

ISO 31000:2009, Risk management – Principles and guidelines …

… provides principles, framework and a process for managing risk.

It can be used by any organization, by any public, private or community enterprise, association, group or individual] regardless of its size, activity or sector. Therefore, ISO 31000:2009 is not specific to any industry or sector.

ISO 31000:2009 can be applied throughout the life of an organization, and to a wide range of activities, including strategies and decisions, operations, processes, functions, projects, products, services and assets.

ISO 31000:2009 can be applied to any type of risk, whatever its nature, whether having positive or negative consequences.

Using ISO 31000:2009 can help organizations increase the likelihood of achieving objectives, improve the identification of opportunities and threats and effectively allocate and use resources for risk treatment.

Although ISO 31000:2009 provides generic guidelines, it is not intended to promote uniformity of risk management across organizations. The design and implementation of risk management plans and frameworks will need to take into account the varying needs of a specific organization, its particular objectives, context, structure, operations, processes, functions, projects, products, services, or assets and specific practices employed.

It is intended that ISO 31000:2009 be utilized to harmonize risk management processes in existing and future standards. It provides a common approach in support of standards dealing with specific risks and/or sectors, and does not replace those standards.

ISO 31000:2009 is not intended for the purpose of certification.

However, ISO 31000:2009 cannot be used for certification purposes, but does provide guidance for internal or external audit programmes. Organizations using it can compare their risk management practices with an internationally recognised benchmark, providing sound principles for effective management and corporate governance.“ [34]

„Related Standards

A number of other standards also relate to risk management.

ISO Guide 73:2009, Risk management - Vocabulary complements ISO 31000 by providing a collection of terms and definitions relating to the management of risk.

ISO/IEC 31010:2009, Risk management – Risk assessment techniques focuses on risk assessment. Risk assessment helps decision makers understand the risks that could affect the achievement of objectives as well as the adequacy of the controls already in place. ISO/IEC 31010:2009 focuses on risk assessment concepts, processes and the selection of risk assessment techniques.“ [35]

ISO/TR 31004:2013 – Risk management – Guidance for the implementation of ISO 31000

„ISO/TR 31004:2013 provides guidance for organizations on managing risk effectively by implementing ISO 31000:2009. It provides:

- a structured approach for organizations to transition their risk management arrangements in order to be consistent with ISO 31000, in a manner tailored to the characteristics of the organization;

- an explanation of the underlying concepts of ISO 31000;

- guidance on aspects of the principles and risk management framework that are described in ISO 31000.

ISO/TR 31004:2013 can be used by any public, private or community enterprise, association, group or individual.

ISO/TR 31004:2013 is not specific to any industry or sector, or to any particular type of risk, and can be applied to all activities and to all parts of organizations.“ [36]

CERT – Computer Emergency Response Team

Werden auch als „Computer Security Incident Response Team“ (CSIRT) bezeichnet.

„Computer Emergency Response Teams (CERTs, aka CSIRTs) are the key tool for Critical Information Infrastructure Protection (CIIP). Every single country that is connected to the internet must have capabilities at hand to effectively and efficient respond to information security incidents. But CERTs must do much more. They must act as primary security service providers for government and citizens. At the same time, they must act as awareness raisers and educators.“ [37]

CERT – Division of the Software Engineering Institute (SEI)

„Begun with a simple handshake and a fundamental mission, the CERT Division of the Software Engineering Institute (SEI) has evolved dramatically since it was created in 1988 as the CERT Coordination Center in response to the Morris worm incident. The small organization established to coordinate response to internet security incidents now has more than 150 cybersecurity professionals working on projects that take a proactive approach to securing systems.

Recognized as a trusted, authoritative organization dedicated to improving the security and resilience of computer systems and networks, the CERT Division is a national asset in the field of cybersecurity. We regularly partner with government, industry, law enforcement, and academia to develop advanced methods and technologies to counter large-scale, sophisticated cyber threats.“ [38]

CERT.at – Computer Emergency Response Team

„CERT.at ist eine Initiative von nic.at, der österreichischen Domainregistry.“ [39]

„… CERT.at [ist] der Ansprechpartner für IT-Sicherheit im nationalen Umfeld. Es vernetzt andere CERTs und CSIRTs (Computer Security Incident Response Teams) aus den Bereichen kritische Infrastruktur, IKT (Informations- und Kommunikationstechnik) und gibt Warnungen, Alerts und Tipps für KMUs (kleine und mittlere Unternehmen) heraus.

Bei Angriffen auf Rechner auf nationaler Ebene koordiniert CERT.at und informiert die jeweiligen Netzbetreiber und die zuständigen lokalen Security Teams.“ [40]

MELANI (Melde- und Analysestelle Informationssicherung)

https://www.melani.admin.ch/melani/de/home.html

„Im Rahmen von MELANI wird in der Schweiz ein CERT (Computer Emergency Response Team) betrieben, aber auch auf einer Homepage Informationen über Gefahren und Maßnahmen, Checklisten, Lageberichte und Schulungsmaßnahmen geboten. Der Anspruch richtet sich auf gezielte und aktuelle Darstellung vor allem von Gefahren und Fehlverhalten, wobei keine ausgesprochenen Zielgruppen definiert sind; beispielsweise wird den Problemen, denen Banken und Finanzinstitutionen ausgesetzt sind, breiter Raum gegeben.“ [41]

CSRC – Computer Security Resource Center

„The Computer Security Division's (CSD) Computer Security Resource Center (CSRC) facilitates broad sharing of information security tools and practices, provides a resource for information security standards and guidelines, and identifies key security web resources to support users in industry, government, and academia.

CSRC is the primary gateway for gaining access to NIST computer security publications, standards, and guidelines plus other useful security-related information.“ [42]

Das „Computer Security Resource Center“ ist eine Abteilung der „Computer Security Division“, die wiederum eine Abteilung vom NIST (National Institute of Standards and Technology) ist. Das NIST ist wiederum eine Behörde des U.S. Department‘s of Commerce.

CASES (Cyberworld Awareness Security Enhancement Structure)

https://www.cases.lu/de/homede.html

Die vom luxemburgischen Ministerium für Wirtschaft und Außenhandel betriebene Homepage „CASES“ ist in deutscher und französischer Sprache verfügbar und richtet sich zum einen an Klein- und Mittelbetriebe, zum anderen an Schüler*innen und deren Eltern. Auf sehr einfachen und anschaulichen Webseiten wird eine umfassende Darstellung der wesentlichsten Gefahren und Sicherheitsmaßnahmen geboten, Basistechnologien anschaulich beschrieben und auch Anleitungen zur Ausarbeitung einer Sicherheitspolitik speziell für kleine Organisationen gegeben. [43]

Schwerpunkt „BSI – Bundesamt für Sicherheit in der Informationstechnik“

In dieser Lektion soll auf ausgewählte Kapitel, Dokumente und Tools des Bundesamtes für Sicherheit in der Informationstechnik eingegangen werden.

Die von diesem Amt publizierten Dokumente und Werkzeuge finden weit über das Deutsche Bundesgebiet hinaus Anwendung. Auch das Österreichische Informationssicherheitshandbuch orientiert sich an den vom BSI veröffentlichten Dokumenten. So steht etwa in der Einleitung des Österreichischen Informationssicherheitshandbuches geschrieben:

„Das ‚Österreichische Informationssicherheitshandbuch‘ positioniert sich in der Mitte zwischen den normativen Vorgaben der ISO/IEC-Normen 27001/27002 und verwandter Standards sowie der Fülle an sehr detaillierten Leitfäden und Handbüchern zur Informationssicherheit, beispielsweise den Grundschutzstandards und -bausteinen des BSI.“ [44]

Konkret werden im den Unterkapiteln folgende beispielhafte Bereiche beleuchtet:

Hochverfügbarkeitskompendium

Empfehlungen im Bereich Cyber-Sicherheit

Technische Richtlinien

Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“

Hochverfügbarkeitskompendium – als Beispiel für ein Thema

„Das BSI stellt mit dem HV-Kompendium, Version 1.6, Instrumente zur Verfügung, die bei der Identifikation kritischer Geschäftsprozesse und der Ermittlung deren Qualitätsanforderungen ansetzen und daraus Vorschläge für ein anforderungskonformes Service-Design ableiten. Neben einem Kanon von verfügbarkeitsoptimierten HV-Architekturen werden geeignete IT-Prozesse definiert, die eine IT-Service-Optimierung im Hinblick auf hohe und höchste Verfügbarkeit gewährleisten. Zur Zielkontrolle werden Indikatoren eingeführt, die mit dem Verfügbarkeitsaspekt korrelieren und das Reifegradmodell für die Bewertung und Steuerung ergänzen.“ [45]

Das Hochverfügbarkeitskompendium besteht aus 4 Bänden:

„Band G beschreibt die Ansätze für eine Analyse kritischer Geschäftsprozesse, für das Design hochverfügbarer IT-Services und für eine IT-Steuerung auf der Grundlage von Reifegradmodellen.

Band B liefert Bausteine mit Architekturen und Maßnahmenempfehlungen zur Realisierung hoher Verfügbarkeit.

Band M stellt Maßnahmenempfehlungen komprimiert in einem Maßnahmenkatalog dar. Die Maßnahmenempfehlungen werden um ein Reifegradmodell ergänzt, welches die Grundlage für die Bewertung, Steuerung und Optimierung der IT-Prozesse liefert. Die Maßnahmenempfehlungen beinhalten Hochverfügbarkeitsmaßnahmen in diversen Bereichen (Meta-Ebene, HV-Organisation, Netzwerk, Cluster, Server, Speicher, IT-Dienste, Datenbanken, Software, Überwachung und Infrastruktur)

Band AH umfasst Architekturmodelle, Steuerungsinstrumente und weitere Hilfsmittel.“ [46]

Eine Quick-Reference-Guide, welche über den Link https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Hochverfuegbarkeit/QuickReferenceGuide.pdf;jsessionid=08D1D7DE06DE5C351DA03A8B71D62E66.2 cid286?__blob=publicationFile&v=1 abgerufen werden kann, bietet einen raschen Einstieg in die Thematik und erleichtert somit das Arbeiten mit dem HV-Kompendium.

Cyber-Sicherheit – Empfehlungen

„Das BSI publiziert in unregelmäßigen Abständen verschiedene Dokumente mit Hinweisen zu Themen der Cyber-Sicherheit. Dabei handelt es sich beispielsweise um Konfigurationsempfehlungen für Software-Produkte, Analysen von häufig verwendeten Angriffsmustern oder Hilfsmittel zur Detektion von Angriffen auf die eigene Organisation.“ [47]

Als Beispiel können Empfehlungen für die Wirtschaft sowie Empfehlungen für Internet-Service-Provider genannt werden.

Handlungsempfehlungen werden regelmäßig von Fachreferaten des BSI zu verschiedensten Themen im Format der BSI-Empfehlungen zur Cyber-Sicherheit erstellt. Diese werden über die Kooperationsplattform der Allianz für Cyber-Sicherheit [siehe https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Home/startseite.html] veröffentlicht und richten sich in erster Linie an professionelle IT-Anwender*innen aus Wirtschaft, Behörden und anderen Institutionen.

Empfehlungen für die Wirtschaft [48]

Als Beispiel können das Dokument

- „Erste Hilfe bei einem APT-Angriff v3.0“ [49]

oder das Dokument

- „Umsetzung von DNSSEC | Handlungsempfehlungen zur Einrichtung und zum Betrieb der Domain Name Security Extensions“ [50]

gesehen werden.

Das „Erste Hilfe“ Dokument dient als Notfalldokument für IT-Sicherheitsbeauftrage, CISOs und Systemadministrator*innen für den Fall eines Verdachts auf einen Advanced Persistant Threat (APT) Angriff auf das Netzwerk und die Systeme einer Institution. In zuletzt genanntem Dokument werden wesentliche Aspekte, die bei der Umsetzung und des anschließenden Betriebs von DNSSEC beachtet werden sollten, zusammen gefasst.

Empfehlungen für Internet-Service-Provider [51]

„Internet-Service-Provider (ISP) haben gemäß §109 Telekommunikationsgesetz [52] (TKG) geeignete technische Vorkehrungen und sonstige Schutzmaßnahmen zu treffen. Die Bundesnetzagentur hat im Benehmen mit dem BSI einen Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten als Grundlage für das Sicherheitskonzept nach §109 TKG (im Folgenden Sicherheitskatalog) erstellt.

Das BSI hat zwischenzeitlich in Zusammenarbeit mit Internet-Service-Providern zu verschiedenen Themenfeldern detaillierte Handlungsempfehlungen veröffentlicht, welche die im oben genannten Sicherheitskatalog beschriebenen Maßnahmen konkretisieren und den derzeitigen Stand der Technik ("Best Current Practise") widerspiegeln.“

Als Beispiel können Dokumente zum Thema

- „E-Mail-Sicherheit“,

- „Maßnahmen gegen Reflection Angriffe“ sowie

- Anti-DDoS-Maßnahmen

genannt werden.

„Trotz diverser Vorhersagen, dass sich in Zukunft die Internetkommunikation immer stärker auf soziale Netzwerke verlagern wird, bildet E-Mail derzeit noch immer das meistgenutzte Medium für die Übertragung von elektronischen Nachrichten. Hiermit verbunden ist jedoch auch die Tatsache, dass E-Mail nach wie vor einer der meistgenutzten Transportkanäle für die Verbreitung von Malware, wie Viren, Würmern und Trojanern, ist. Ein nicht minder großes Ärgernis ist das enorme Aufkommen an Spam-Nachrichten, welche nach wie vor den weitaus größten Anteil aller versendeten E-Mails umfassen. Die Handlungsempfehlung "E-Mail-Sicherheit" fasst verschiedene Maßnahmen zur Eindämmung von Malware und Spam sowie zur Absicherung der Postfachzugänge zusammen.

[Außerdem beobachtet das] BSI […] in 2014 eine deutliche Zunahme an Distributed-Denial-of-Service (DDoS) Angriffen, die sogenannte Reflection-Techniken einsetzen. Dabei wird das Zielsystem nicht direkt angegriffen, sondern offen zur Verfügung stehende Dienste im Internet missbraucht. Das Dokument "Maßnahmen gegen Reflection Angriffe" fasst zahlreiche Möglichkeiten zusammen, mit denen Systeme gegen deren Ausnutzung im Rahmen von Reflection-Angriffen abgesichert werden können.

Die Handlungsempfehlung "Anti-DDoS-Maßnahmen" beschreibt Maßnahmen, die zum einen durch interne Umsetzung und zum anderen in Zusammenarbeit mit den Kunden dazu beitragen können, DDoS-Angriffen und deren Auswirkungen entgegenzuwirken.“ [53]

Diese und weitere Dokumente können über die Seite https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider node.html heruntergeladen werden.

Technische Richtlinien

„Das Ziel der technischen Richtlinien des BSI (BSI-TR) ist die Verbreitung von angemessenen IT-Sicherheitsstandards. Technische Richtlinien richten sich daher in der Regel an alle, die mit dem Aufbau oder der Absicherung von IT-Systemen zu tun haben. Sie ergänzen die technischen Prüfvorschriften des BSI und liefern Kriterien und Methoden für Konformitätsprüfungen sowohl der Interoperabilität von IT-Sicherheitskomponenten als auch der umgesetzten IT-Sicherheitsanforderungen. Dabei werden bestehende Standards (z. B. Schutzprofile (Protection Profiles) nach Common Criteria oder Interoperabilitätsstandards wie ISIS-MTT) gegebenenfalls referenziert und ergänzt. Technische Richtlinien haben originär Empfehlungscharakter. Ihre Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers.“ [54]

Als Beispiele für solche technische Richtlinien können genannt werden:

Kryptographische Verfahren: Empfehlungen und Schlüssellängen

Sicheres Wireless LAN

Elektromagnetische Schirmung von Gebäuden

Kryptographische Verfahren: Empfehlungen und Schlüssellängen

Die Technische Richtlinie BSI TR-02102 – „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ teilt sich in 4 Teile, wobei sich die Inhalte wie folgt darstellen:

- "BSI TR-02102-1

Mit dieser Technischen Richtlinie legt das BSI eine Bewertung der Sicherheit ausgewählter kryptographischer Verfahren vor und ermöglicht damit eine längerfristige Orientierung bei der Wahl jeweils geeigneter Methoden. Dabei wird allerdings kein Anspruch auf Vollständigkeit erhoben, d. h. nicht aufgeführte Verfahren werden vom BSI nicht unbedingt als unsicher beurteilt. Die vorliegenden Dokumente richten sich in erster Linie an Entwickler*innen, die die Einführung neuer kryptographischer Infrastrukturen planen.

- BSI TR-02102-2

Diese Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Transport Layer Security (TLS). Es dient der sicheren Übertragung von Informationen in Datennetzwerken, wobei insbesondere die Vertraulichkeit, die Integrität und die Authentizität der übertragenen Informationen geschützt werden können.

- BSI TR-02102-3

Diese Technische Richtlinie (TR) gibt Empfehlungen für die Verwendung von kryptographischen Mechanismen in den Protokollen IPsec (Kurzform für Internet Protocol Security) und IKE (Kurzform für Internet Key Exchange). Sie enthält ausschließlich Empfehlungen für die Version 2 des IKE-Protokolls (IKEv2). In dieser TR werden keine Aussagen zu IKEv1 getroffen; die Verwendung des neueren Protokolls IKEv2 wird für Neuentwicklungen grundsätzlich empfohlen. IKEv2 besitzt Vorteile gegenüber IKEv1, die aber hauptsächlich mit der Komplexität des Protokolls und der benötigten Bandbreite beim Aufbau einer Security Association (siehe auch weiter unten) zu tun haben.

- BSI TR-02102-4

Diese Technische Richtlinie gibt Empfehlungen für den Einsatz des kryptographischen Protokolls Secure Shell (SSH). Sie enthält Empfehlungen für die zu verwendende Protokollversion und die kryptographischen Algorithmen als Konkretisierung der allgemeinen Empfehlungen in Teil 1 dieser Technischen Richtlinie. [55]

Diese konkrete Richtlinie kann über die Seite https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index htm.html abgerufen werden.

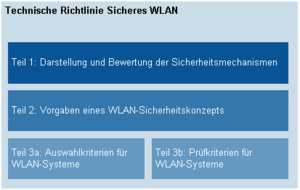

Sicheres Wireless LAN

Die Technische Richtlinie BSI TR-03103 – „Sicheres Wireless LAN“ wurde mit dem Ziel initiiert, „[die] Entwicklung und [den] Betrieb sicherer, interoperabler und zukunftstauglicher Wireless LAN Systeme und Infrastrukturen nach den Standards der Serie IEEE 802.11 zu fördern. Die TR-S-WLAN liefert dazu konkrete Handlungsempfehlungen für die Planung, Auswahl, Installation, Konfiguration, Abnahme, Administration und Außerbetriebnahme von sicheren Wireless LANs, in der Wirtschaft sowie im Behördenbereich. Es werden dazu WLAN unterschiedlicher Größe und unterschiedlicher Anwendung (z. B. Büro, Hotspots, LAN-Kopplung) betrachtet.“ [56]

Die Richtlinie besteht, wie in folgender Abbildung dargestellt, aus drei Teilen:

„Im ersten Teil ‚Darstellung und Bewertung der Sicherheitsmechanismen‘ werden die wesentlichen marktgängigen und sich in der Standardisierung abzeichnenden Methoden und Mechanismen zur WLAN-Absicherung vorgestellt und bewertet. Weiterhin werden Architekturen, Realisierungsalternativen und Anwendungsbereiche dargestellt und diskutiert.

Teil 2 ‚Vorgaben eines WLAN Sicherheitskonzeptes‘ liefert konkrete Hilfestellung zur Erstellung von Sicherheitskonzepten für WLAN-Systeme. Dazu wird die Bedrohungslage analysiert und es werden allgemeine und für die verschiedenen betrachteten Szenarien spezifische Sicherheitsmaßnahmen abgeleitet. Die Konzipierung orientiert sich dabei an der Struktur und der Methodik der Grundschutz-Kataloge. Dazu wird der komplette Lebenszyklus der WLAN-Systeme betrachtet und die Architektur von WLAN-Infrastrukturen im konzeptionellen Aufbau widergespiegelt.

Teil 3 ‚Auswahl und Prüfung von WLAN-Systemen‘ behandelt Anforderungen an WLAN Produkte und Systeme.

Die Richtlinie hat Empfehlungscharakter, Verbindlichkeit entsteht erst durch individuelle Vorgabe des Bedarfsträgers, z. B. wenn Vorgaben der TR in Ausschreibungsunterlagen Verwendung finden. Auf Basis der TR-S-WLAN können zukünftig spezielle Schutzprofile nach Common Criteria erstellt werden. Des Weiteren besteht grundsätzlich die Möglichkeit, zukünftig Prüfungen von Produkten auf Konformität zur TR-S-WLAN anzubieten und bei Erfolg Konformitätsbescheinigungen auszustellen.“ [57]

Elektromagnetische Schirmung von Gebäuden

„Jedes IT Gerät erzeugt im Betrieb mehr oder weniger starke Störemissionen. Diese Emissionen können auch die gerade verarbeiteten Informationen transportieren. Ein probates Mittel sich vor Ausspähung – mittels dieser bloßstellenden Abstrahlung – zu schützen, ist u. a. eine gut dämpfende elektromagnetische Bausubstanz.

Das BSI stellt mit dieser Technischen Richtlinie einen Leitfaden zur Verfügung, der zeigt, wie mit handelsüblichen Baumaterialien eine ausreichende Gebäudeschirmung erzielt werden kann.“ [58]

Die Technische Richtlinie „BSI TR-03209 Elektromagnetische Schirmung von Gebäuden“ kann von der Seite https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index htm.html heruntergeladen werden und gliedert sich in zwei Teile. Teil 1 behandelt die Theoretischen Grundlagen, Teil 2 gibt Information zu praktischen Messungen.

Tools aus dem Bereich „Industrie und Kritische Infrastrukturen“

Über die Themenseite „Industrie und Kritische Infrastrukturen“ [59] gelangt man über Tools zu den beiden Werkzeugen „LARS ICS“ sowie „OpenVAS“. Ein Überblick über die beiden Tools ist in den folgenden Unterabschnitten gegeben. [60]

LARS ICS [61]

„Light and Right Security ICS (LARS ICS) ist ein kostenfreies Werkzeug, mit dem der Einstieg in die Cyber-Sicherheit für kleine und mittlere Unternehmen aus dem Umfeld industrieller Steuerungsanlagen erleichtert wird. Es bietet eine fragengeleitete Selbsteinschätzung des aktuellen Stands der Cyber-Security und gibt Empfehlungen, welche Maßnahmen in welchen Bereichen als nächstes umgesetzt werden sollten.

Alle Maßnahmen sind entsprechenden Teilen der Normen und Vorgehensweisen IT-Grundschutz, ISO 27001, IEC62443 und BSI ICS Security-Kompendium zugeordnet, was den Übergang zur Nutzung eines ganzheitlichen Managementsystems für Informationssicherheit erleichtert.

Das Archiv beinhaltet neben dem eigentlichen Programm noch ein Handbuch und den vollständigen Quelltext von LARS ICS.“

Open-VAS [62]

Das Open Vulnerability Assessment System (OpenVAS) ist ein Framework aus mehreren Diensten und Werkzeugen die zusammen eine umfangreiche und mächtige Lösung für Schwachstellen-Scanning und Schwachstellen-Management darstellen.

Weitere Information kann auch auf den Seiten von OpenVAS gefunden werden. Diese sind über den Link http://www.openvas.org/index-de.html abrufbar.

- ↑ https://www.sicherheitshandbuch.gv.at/downloads/sicherheitshandbuch.pdf; 2020-01-11; Seite 45f

- ↑ Wie 1

- ↑ Information Technology Security Evaluation Criteria, abgerufen über https://www.bsi.bund.de/DE/Themen/ZertifizierungundAnerkennung/Produktzertifizierung/ZertifizierungnachCC/ITSicherheitskriterien/it_sikrit.html; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/vorkapitel/_.html; 2020-01-11

- ↑ Wie 1; Seite 37

- ↑ Wie 4

- ↑ Wie 6

- ↑ http://www.itwissen.info/definition/lexikon/Authentizitaet-authenticity.html; 2019-02-13

- ↑ BDSG §3 Weitere Begriffsbestimmungen – Absätze 6 und 6a; https://www.it-rechtsanwalt.com/bundesdatenschutzgesetz/3-bdsg-weitere-begriffsbestimmungen; 2020-01-11

- ↑ Virtuelles Datenschutzbüro; Anonymisierung und Pseudonymisierung i. S. d. BDSG; http://www.datenschutz.de/feature/detail/?featid=101; 2016-02-04

- ↑ Verteilte Betriebssysteme, Winter 2005 © Verteilte Systeme, Universität Ulm, M. Schöttner; https://www-vs.informatik.uni-ulm.de/teach/ws05/vbs/VBS_WS0506_K08_Fehlertoleranz.pdf; 2016-02-04

- ↑ Wie 1, Seite 38f

- ↑ https://www.a-sit.at/ueber-a-sit/; 2020-01-11

- ↑ https://www.a-sit.at/service/faq/; 2020-01-11

- ↑ Österreichisches Informationssicherheitshandbuch; Version 4.0.1; 19.01.2016; A-SIT, Bundeskanzleramt Österreich

- ↑ https://www.sicherheitshandbuch.gv.at/; 2016-02-04

- ↑ https://www.onlinesicherheit.gv.at/Impressum.html; 2020-01-11

- ↑ https://www.wko.at/Content.Node/it-safe/it-sicherheit.html; 2016-02-04

- ↑ https://webshop.wko.at/index.php?idp=59&idpd=3932; 2019-02-13

- ↑ https://www.bsi.bund.de/DE/DasBSI/Leitbild/leitbild_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/DasBSI/Historie/historie_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/ITGrundschutz/grundschutz.html; 2019-02-13

- ↑ https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/itgrundschutzKompendium_node.html; 2020-01-11

- ↑ https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2020.pdf?__blob=publicationFile&v=6; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/themen_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/StandardsKriterien/ISi-Reihe/ISi-Reihe_node.html; 2016-02-04

- ↑ https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Ueber_uns/ueber_uns.html; 2016-02-04

- ↑ https://www.isb.admin.ch/; 2016-02-04

- ↑ https://www.melani.admin.ch/, 2016-02-04

- ↑ https://www.enisa.europa.eu/media/enisa-auf-deutsch/; 2016-02-04

- ↑ CERT-Übungen, Handbuch für Ausbildner; 2012-11-30; abrufbar über https://www.enisa.europa.eu/activities/cert/support/exercise/files/cert-exercise-handbook-in-german; 2016-02-04

- ↑ https://www.iso.org/isoiec-27001-information-security.html; 2019-02-13

- ↑ https://www.iso.org/obp/ui/#iso:std:iso-iec:27000:ed-3:v1:en; 2020-01-11

- ↑ http://www.iso.org/iso/home/store/catalogue_tc/catalogue_detail.htm?csnumber=43170; 2016-02-04 und wie 36

- ↑ http://www.iso.org/iso/iso31000; 2016-02-04

- ↑ http://www.iso.org/iso/home/store/catalogue_tc/catalogue_detail.htm?csnumber=56610; 2016-02-04

- ↑ http://www.enisa.europa.eu/activities/cert/; 2016-02-04

- ↑ http://www.cert.org/about/; 2016-02-04

- ↑ http://www.cert.at/about/impressum/content.html; 2016-02-04

- ↑ http://www.cert.at/about/missionstatement/content.html; 2016-02-04

- ↑ Wie 16

- ↑ http://csrc.nist.gov; 2016-02-04

- ↑ Wie 16; Seite 36

- ↑ Wie 16

- ↑ https://www.bsi.bund.de/DE/Themen/Sicherheitsberatung/Hochverfuegbarkeit/HVKompendium/hvkompendium.html; 2020-01-11

- ↑ Wie 46

- ↑ https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/empfehlungen_node.html; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/CS_Empfehlungen_node.htmlhttps://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/fuer_Wirtschaft/ACS_Empfehlungen_node.html; 2019-02-13

- ↑ https://www.allianz-fuer-cybersicherheit.de/ACS/DE/_/downloads/BSI-CS_072_TLP-White.pdf?__blob=publicationFile&v=6; 2016-02-04

- ↑ https://www.allianz-fuer-cybersicherheit.de/ACS/DE/_/downloads/BSI-CS_121.pdf?__blob=publicationFile&v=3; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/ISP-Empfehlung/Internet-Service-Provider_node.html; 2016-02-04

- ↑ An dieser Stelle wird auf das Deutsche TKG Bezug genommen!

- ↑ Wie 52

- ↑ https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/technischerichtlinien_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html; 2016-02-04

- ↑ wie 56

- ↑ wie 56

- ↑ https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03209/index_htm.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/Industrie_KRITIS/industriellesicherheit_node.html; 2016-02-04

- ↑ https://www.bsi.bund.de/DE/Themen/ICS/Tools/tools_node.html; 2020-01-11

- ↑ https://www.bsi.bund.de/DE/Themen/ICS/Tools/LarsICS/LarsICS_node.html; 2020-01-11

- ↑ https://www.openvas.org/index-de.html; 2020-01-11