Lernunterlage - Gesamt

Peter Völkl (Jahrgang 1984) startete seine berufliche Laufbahn nach dem Abschluss seiner Ausbildung an der HTBLuVA für EDV und Organisation im Jahr 2005 als Softwareentwickler beim Österreichischen Roten Kreuz. 2008 übernahm er die Leitung einer Abteilung der Blutspendezentrale für Wien, Niederösterreich und Burgenland, die für die IT-Services des Blutbereichs verantwortlich war. Neben der Führung der Abteilung lagen seine Schwerpunkte in der Koordination und Überwachung von IT-Projekten und -Prozessen sowie in der Entwicklung, Testung und Validierung von IT-Systemen.

Parallel zu seiner beruflichen Tätigkeit begann er 2010 das Bachelorstudium Wirtschaftsinformatik an der FernFH, das er 2012 abschloss. Im Anschluss absolvierte er die Masterstudiengänge Wirtschaftsinformatik an der FernFH sowie Information Management and IT Security an der FH Technikum Wien, die er 2014 erfolgreich beendete.

Von November 2014 bis 2024 war Peter Völkl als wissenschaftlicher Mitarbeiter an der FernFH tätig. Ab Juli 2016 übernahm er die Studiengangsleitung des Masterstudiengangs Wirtschaftsinformatik und leitete seit 2023 zudem das Institut für Informationstechnologie und Wirtschaftsinformatik.

Seit Oktober 2024 ist er Kaufmännischer Leiter der Blutspendezentrale für Wien, Niederösterreich und Burgenland im Österreichischen Roten Kreuz.

Nach einem Studium „Wirtschaftsingenieurwesen mit Schwerpunkt Informationsmanagement und Unternehmensführung an der TU Graz verbrachte der Verfasser mehrere Jahre mit Projektleiteraufgaben unterschiedlichster Softwareeinführungs-, Softwareentwicklungs- und Software-anpassungsprojekte in zahlreichen Mittelständischen und Großunternehmen.

Daran schlossen sich einige Managementpositionen in den Bereichen der Softwareentwicklung, Projektleitung und Unternehmensstrategie an. Nach seiner langjährigen Tätigkeit in der freien Wirtschaft unterrichtet er seit 2005 als hauptberuflicher Professor an der FH OÖ am Campus Hagenberg sowie als Gastprofessor an diversen in- und ausländischen Bildungseinrichtungen.

Mag.a Franziska Haydn arbeitet in der außeruniversitären Forschung am Sozialforschungsinstitut abif sowie als Lektorin an der Universität Wien. Ihre Forschungsschwerpunkte und Lehrbereiche sind

Methoden der Sozialforschung, Informationsmanagement, Arbeitsmarkt- und Arbeitsweltforschung und Wissenschaftstheorie.

Vorwort

Sehr geehrte Bewerber*innen des Masterstudiengangs Informationstechnologie!

Die digitale Transformation und der technologische Fortschritt stellen hohe Anforderungen an zukünftige IT-Expert*innen. Unser Masterstudiengang Informationstechnologie vermittelt Ihnen das notwendige Wissen und die praktischen Fähigkeiten, um innovative Lösungen zu entwickeln, komplexe IT-Herausforderungen zu bewältigen und zukunftsweisende Technologien erfolgreich in Unternehmen zu integrieren.

Mit den im Studium erworbenen Kompetenzen in den Spezialisierungen Wirtschaftsinformatik, Data Science & AI, Web Software Engineering & E-Commerce Technology, Security sowie Resilience & Sustainability eröffnen sich für Sie vielfältige Karrierechancen – sowohl auf nationaler als auch auf internationaler Ebene.

Diese Lernunterlage wurde von unseren Lehrenden erstellt und dient Ihnen als Vorbereitung auf den Eignungstest, der ein zentraler Bestandteil des Aufnahmeverfahrens ist. Sie vermittelt Ihnen einen ersten Einblick in die Themenbereiche des Studiengangs und stellt zugleich grundlegendes Wissen bereit, auf das Sie im weiteren Studienverlauf aufbauen werden. Gleichzeitig lernen Sie die didaktische Struktur des Fernstudiums kennen und können sich mit dem selbstständigen und flexiblen Lernen an der Ferdinand Porsche FERNFH vertraut machen.

Im Namen des gesamten Teams wünsche ich Ihnen viel Erfolg und freue mich darauf, Sie bald als Studierende an der Ferdinand Porsche FERNFH begrüßen zu dürfen!

Martin Setnicka, BA MA MSc PhD

Studiengangsleitung Informationstechnologie

Grundlagen der Informationssicherheit

Einleitung

Die Sicherheit der Informationstechnologie ist ein wesentlicher Bestandteil der Unternehmenssicherheit, da viele Prozesse einer intensiven IT-Unterstützung bedürfen und ohne sie nicht mehr, oder nur teilweise, funktionieren können. Es ist daher enorm wichtig, die möglichen Risiken zu kennen und diese, bezugnehmend auf die einzelnen Unternehmensprozesse, bewerten zu können. So umfangreich die Informationssysteme eines Unternehmens sind, so umfangreich sind auch die zu beachtenden Angriffsvektoren, sowie die Szenarien für Datenverlust, Nichtverfügbarkeit und Datendiebstahl. Die Computer- und Netzwerksicherheit ist ein wesentlicher Bestandteil der Informationssicherheit und greift in jede erdenkliche Materie der Informationstechnologie ein.

Die Zwischenfälle im IT-Sicherheitsbereich nahmen in den letzten Jahren immer mehr zu. Einer Statistik der Internet-Sicherheitslage in Österreich von CERT.at und GovCERT.gv.at zufolge ist die Anzahl der IT-Sicherheitszwischenfälle von unter 10 pro Monat im Jahr 2008 auf über 700 pro Monat ab Ende des Jahres 2017 gestiegen. Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ni17, 13Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Informations- und IT-Sicherheit

Rund um den Bereich der IT-Sicherheit gibt es viele, oft falsch verstandene Begrifflichkeiten wie Datenschutz, Datensicherheit und Informationssicherheit. Nachfolgend werden diese Begriffe nun kurz beschrieben, um einen Überblick über die Materie zu verschaffen.

Informationssicherheit

Bei der Informationssicherheit handelt es sich um die ganzheitliche Betrachtung der Sicherheit und den Schutz aller Art von Informationen. Dabei ist es nicht relevant, ob diese Informationen in elektronischer oder nicht elektronischer Form vorliegen.

IT-Sicherheit

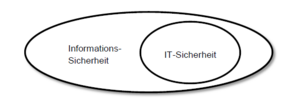

Die IT-Sicherheit ist Teil der Informationssicherheit (siehe Abbildung 1). Sie beschäftigt sich mit dem Schutz aller Art von elektronischer Information. Das beinhaltet alle EDV und Kommunikationssysteme, wie Computer, Internetverbindungen und Netzwerke, Telefonie und die für den Betrieb der Systeme zugrundeliegende Infrastruktur wie beispielsweise die Stromversorgung.

Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Ha12, 28 Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Datenschutz und Datensicherheit

Der Datenschutz regelt den Schutz personenbezogener Daten, welche in elektronischer Form vorliegen. In Österreich ist der Datenschutz sowohl in einem Bundesgesetz (DSG), als auch in 9 Landesgesetzen geregelt.

Jedermann hat, insbesondere auch im Hinblick auf die Achtung seines Privat- und Familienlebens, Anspruch auf Geheimhaltung der ihn betreffenden personenbezogenen Daten, soweit ein schutzwürdiges Interesse daran besteht. Das Bestehen eines solchen Interesses ist ausgeschlossen, wenn Daten infolge ihrer allgemeinen Verfügbarkeit oder wegen ihrer mangelnden Rückführbarkeit auf den Betroffenen einem Geheimhaltungsanspruch nicht zugänglich sind. Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Bg19, § 1. (1)Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Die Einhaltung des Datenschutzes ist Teil der IT-Sicherheit Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ha12, 89Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

und damit des IT-Sicherheitsmanagements. Die beiden Begrifflichkeiten werden jedoch oft vermischt oder verwechselt. So ist der Datenschutz selbst nur ein kleiner Teilbereich. IT-Sicherheit betrachtet wesentlich mehr als den Schutz personenbezogener Daten und bezieht sich auf alle Unternehmensprozesse und ihre IT-Unterstützung.

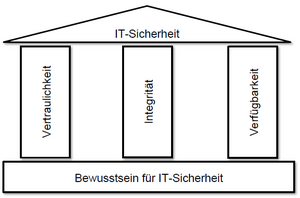

Säulen der Informationssicherheit - CIA Triade

Die IT-Sicherheit und damit das IT-Sicherheitsmanagement basieren auf drei Säulen, welche den zu betrachtenden Rahmen aller durchzuführenden Analysen und den damit verbundenen Maßnahmen darstellen. Sie tragen somit bildlich das Dach der IT-Sicherheit und sorgen nur in ihrer gemeinsamen Betrachtung für die Stabilität und Sicherheit des gesamten IT-Sicherheits-Systems. Ihr Fundament ist das IT-Sicherheitsbewusstsein und die damit verbundene Bewusstseinsbildung ist die notwendige Maßnahme (siehe Abbildung 2). Die drei Säulen sind:

- Vertraulichkeit (Confidentiality),

- Integrität (Integrity) und

- Verfügbarkeit (Availability).

Die drei Säulen der IT-Sicherheit werden oft auch als „CIA-Triade“ [1] oder „AIC-Principles“ bezeichnet, da die englischen Bezeichnungen mit den Buchstaben C, I und A beginnen.

Vertraulichkeit (Confidentiality)

Unter Vertraulichkeit wird die Einschränkung der Datenzugriffe auf einen bestimmten Anwender*innenkreis verstanden. Unberechtigte dürfen keinen Zugriff auf die IT-Systeme und Daten haben. Dies sind beispielsweise die Absicherung des gesamten Systems vor IT-Zugriffen unberechtigter Dritter und aber auch die Definition unterschiedlicher Berechtigungsstufen innerhalb der berechtigten Anwender*innen. So sollte es beispielsweise Anwender*innen erlaubt sein, die benötigten Programme zu starten, nicht jedoch neue Software zu installieren oder die gesamte Datenbank zu kopieren.

Je nach System kann die Vertraulichkeit über Benutzer- und Programm-Berechtigungen und auch physische Zutrittskontrolle sichergestellt werden. Die hier gesetzten Maßnahmen sind jene Maßnahmen, welche am häufigsten mit IT-Sicherheit in Zusammenhang gebracht werden, jedoch ohne Betrachtung der anderen beiden Bereiche Integrität und Verfügbarkeit nicht vollständig sind.

Integrität (Integrity)

Die Integrität ist die Betrachtung des Datenbestandes im Zusammenhang mit allen verfügbaren und nicht verfügbaren Daten. Innerhalb des Datenbestandes muss sichergestellt werden, dass die Daten selbst vollständig, unverfälscht, korrekt zusammenhängend und nicht widersprüchlich sind. Das bedeutet, dass der Datenbestand lückenlos und das Fehlen von Daten ersichtlich sein müssen. Auch darf durch die Nichtverfügbarkeit einzelner Daten keine Kettenreaktion auf andere Daten ausgelöst werden, welche wiederum zu weiteren falschen Daten führen würde.

Ein Beispiel hierfür ist das Fehlen von Messwerten eines über das Netzwerk angebundenen Medizinproduktes, welches für eine gewisse Zeit durch eine Störung nicht korrekt angebunden war. Wird dieses Lückenproblem nicht korrekt vom darüberliegenden IT-System behandelt, könnten hierbei falsche Durchschnittswerte entstehen, welche wiederum zu einem falschen Diagnosevorschlag führen würden.

Verfügbarkeit (Availability)

Bei der Verfügbarkeit wird die Funktionsbereitschaft der IT-Systeme zu den Zeitpunkten bezeichnet, zu denen sie benötigt werden. Dabei handelt es sich um alle Maßnahmen gegen Ausfälle oder Datenverlust. Hierbei ist es auch erforderlich den Zusammenhang zwischen den Systemen zu betrachten, da der Ausfall eines als unwichtig erscheinenden Systems andere wichtige Systeme beeinträchtigen könnte.

So kann beispielsweise der Ausfall eines Dateiservers als wenig wichtig eingestuft werden, da die Daten in den Kernprozessen nicht unmittelbar im Zugriff sein müssen. Wenn hingegen eine wichtige Software des Kernprozesses seine Logdateien auf genau diesen Dateiserver ablegen muss, wird die anfangs als unwichtig eingestufte Dateiablage auf einmal zu einer kritischen Komponente, da sonst wiederum die Integrität gefährdet wäre.

Kontrollmechanismen

Rund um die CIA-Triade sind drei Kontrollmechanismen definiert, um ihre grundsätzlichen Ziele im Detail analysieren zu können:

- Physische Kontrolle: Schutz der IT-Systeme vor physischem Zugriff durch Maßnahmen wie Zäune, Schlösser und Wachpersonal.

- Technische Kontrolle: Schutz der IT-Systeme und Daten vor technischen Zugriffen über Netzwerke und Anwenderzugriffe. Beispielsweise durch Benutzerberechtigungen, Firewalls, Datenverschlüsselung und das Verhindern des Betriebs von unerlaubten IT-Komponenten im eigenen IT-System.

- Administrative Kontrolle: Installation, Schulung und Kontrolle von IT-Sicherheitsprozessen und IT-Sicherheitsmanagement und allen damit verbundenen Richtlinien und Vorgaben und die Einhaltung der damit verbundenen Gesetzlichen Vorgaben.

Risiko- und Schwachstelleneinteilung der Schutzziele

Um eine einheitliche Betrachtung und Maßnahmensetzung zu ermöglichen, sollten alle Risiken gemäß der Schutzziele der CIA-Triade kategorisiert werden. Eine Einteilung in mehrere Kategorien ist in einigen Fällen möglich, jedoch nicht immer voll abgrenzbar. Im Rahmen der Analyse sollte jedoch stets darauf geachtet werden, eine mögliche Einstufung in jeder der drei Säulen zu bedenken. So kann beispielsweise das Risiko einer Schadsoftware mehr als einem Schutzziel zugeordnet werden, da sie sowohl die Integrität als auch die Verfügbarkeit und die Vertraulichkeit gefährden kann Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ha12, 267fFehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

.

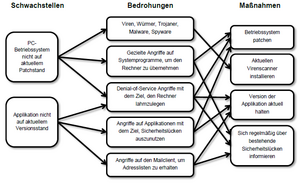

Bei der Analyse der Risiken werden mögliche Schwachstellen der Schutzziele aufgedeckt, welche wiederum zu möglichen Bedrohungen führen. Daraus ergeben sich dann die dafür notwendigen Maßnahmen. Zwischen diesen drei Bereichen bestehen nun einige direkte Abhängigkeiten, die sich jedoch auch oft überschneiden können. Das bedeutet, dass eine Schwachstelle mehrere Risiken bedingen kann und mehreren Risiken durch eine einzelne Maßnahme begegnet werden kann. Abbildung 3 beschreibt die hier erwähnten Zusammenhänge anhand einiger Beispiele aus dem Softwarebereich:

Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Ha12, 274Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Die möglichen Bedrohungen durch das Ausnutzen von Schwachstellen werden oft auch als Angriffsvektoren bezeichnet. Ein Angriffsvektor ist dabei der Weg, den ein Angreifer wählen kann, um sein jeweiliges Angriffsziel zu erreichen.

Informationssicherheits-Standards

Die IT-Sicherheit und die Einführung und der Aufbau von IT-Sicherheits-Management-Systemen sind in unterschiedlichen Normen und Standards geregelt, die teilweise aufeinander aufbauen oder referenzieren.

Die wesentlichen drei Standards sind:

- die ISO/IEC 2700x Reihe,

- IT-Grundschutz-Standards des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und

- das Österreichische Informationssicherheitshandbuch.

ISO/IEC 2700x Reihe

Eine Reihe verbreiteter internationaler Informationssicherheits-Standards ist die ISO/IEC 2700x Reihe. Sie wurde von der International Organization for Standardization (ISO) und der International Electrotechnical Commission (IEC) begründet und wird stetig ausgebaut.

Das Basisdokument der Reihe ist die ISO/IEC 27000 [II14] (Informationstechnologie, Sicherheitstechnik, Informationssicherheits-Managementsysteme). Sie definiert die Grundbegriffe und bietet einen Gesamtüberblick. Einige Teile der Reihe wurden von Standards der British Standards Institution (BSI) abgeleitet.

Die grundlegenden Teile der ISO/IEC 2700x sind:

- ISO/IEC 27001 bis 27004: Definition, Betrieb und Kontrolle von Informationssicherheits-Managementsystemen (ISMS) und

- ISO/IEC 27005: Informationssicherheits-Risikomanagement.

Die weiteren Teile beschäftigen sich mit dem Audit und branchenspezifischen und technischen Ausprägungen der ersten fünf Standards. Ein Beispiel dafür ist die EN ISO 27799, welche sich auf das Sicherheitsmanagement im Gesundheitswesen bezieht.

IT-Grundschutz-Standards des Bundesamtes für Sicherheit in der Informationstechnik (BSI)

Der BSI IT-Grundschutz Standard teilt sich in mehrere Dokumente. Er wird durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) der Bundesrepublik Deutschland stetig weiterentwickelt und herausgegeben.

Die Teile des IT-Grundschutz sind:

- BSI-Standard 100-1: Managementsysteme für Informationssicherheit (ISMS) Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Bu08aFehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack} ,

- BSI-Standard 100-2: IT-Grundschutz-Vorgehensweise Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Bu08bFehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack} ,

- BSI-Standard 100-3: Risikoanalyse auf der Basis von IT-Grundschutz Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Bu08cFehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack} und

- BSI-Standard 100-4: Notfallmanagement Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Bu08Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack} .

Bei allen BSI Standards handelt es sich um Empfehlungen zu Methoden, Prozessen und Verfahren der Informationssicherheit. Die Standards dienen der fachlichen Unterstützung von Anwendern der Informationstechnik und bieten die Möglichkeit, entweder die Empfehlungen direkt zu verwenden oder diese erforderlichenfalls an die eigenen Bedürfnisse anzupassen. Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack} Bu15Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Österreichisches Informationssicherheitshandbuch

Beim Österreichischen Informationssicherheitshandbuch Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ze14Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

handelt es sich um ein vom Österreichischen Bundeskanzleramt herausgegebenes Werk, welches teilweise auf bestehenden Standards und Normen wie den BSI IT-Grundschutz und die ISO/IEC 2700x aufbaut und Vorgehensweisen für den Aufbau und Betrieb von Informationssicherheit-Management-Systemen beinhaltet. Die Struktur entspricht dabei derer der ISO/IEC 27001 und ISO/IEC 27002.

Das Informationssicherheitshandbuch beschreibt seine eigene Ausrichtung und Umfang wie folgt: Von der Ausrichtung versteht sich das Informationssicherheitshandbuch […] als Sammlung von Leitlinien und Empfehlungen für die Praxis, die entsprechend den spezifischen Anforderungen und Bedürfnissen in einer Einsatzumgebung angepasst werden müssen. Dies wird auch durch die Online-Funktionalitäten wie Checklisten unterstützt. Es soll eine Ergänzung zu den bestehenden Regelungen und Vorschriften (Datenschutzgesetz, Informationssicherheitsgesetz, Verschlusssachenvorschriften, Amtsgeheimnis, …) darstellen und setzt diese weder außer Kraft noch steht es zu ihnen im Widerspruch. Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ze14, 27Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Informationssicherheits-Management

IT-Security ist keine Software, kein Werkzeug und auch kein Zustand. IT-Security ist ein Prozess! Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

KRS08, 401Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Dieser Satz beschreibt die grundlegende Definition bereits ganz gut. Um IT-Sicherheit einzuführen, benötigt es keiner einzelnen Produkte oder reiner persön-licher Ansichten, sondern einen unterstützenden Unternehmensprozess des IT-Sicherheits-managements. Es kann dabei nicht als eigenständiges Vorhaben betrachtet werden, sondern gliedert sich in die Betrachtung aller Geschäftsprozesse mit ein. Ein wesentlicher Fehler wäre es, die Einführung von IT-Sicherheit als zeitlich begrenztes Projekt abzuwickeln, ohne danach einen funktionierenden Managementprozess zu haben, der sich um die Aufrechterhaltung und stetige Verbesserung des IT-Sicherheitsstatus kümmert.

Der Schutz von Informationen und Daten ist auch für kleine und mittlere Unternehmen von großer Bedeutung, da hier bereits ein kleinerer Zwischenfall existenzbedrohend sein kann.

Die Implementierung eines durchgängigen und effizienten IT-Sicherheitsmanage-ments bedarf detailliertes Wissen über das betreffende Unternehmen und Fachkompetenz im Bereich der IT und IT-Sicherheit. Durch standardisierte Methoden und vormodellierte interne Kontrollsysteme kann es jedoch ermöglicht werden, den operativen Teil des IT-Sicherheitsmanagements durch Spezialist*innen der Geschäftsprozesse mit IT-Basiswissen durchzuführen.

Um IT-Sicherheitsmanagement in einem Unternehmen zu implementieren, wird ein IT-Sicherheitsmanagement-System (ISMS) aufgesetzt. Dieses System ist die Grundlage des IT-Sicherheitsprozesses, welcher, als Managementprozess, wiederum durch entsprechende Prozessnahtstellen Teil aller Unternehmensprozesse ist.

Ein ISMS ist ein Teil eines allgemeineren, umfassenderen Management-Systems, das andere Teile der Organisation, möglicherweise die gesamte Organisation, und weitere Themen umfasst. Das ISMS baut auf der Einschätzung der Geschäftsrisiken auf. Ein ISMS sollte daher als ein Mittel verstanden werden, mit dem das Management einer Organisation auf erkannte Risiken im Geschäft der Organisation reagiert. Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

KRS08, 45fFehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Die Vorgehensweise für die Installation eines ISMS ist im BSI-Standard folgendermaßen beschrieben Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Bu08a, 24ffFehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

:

- Festlegung des Geltungsbereiches, für den das ISMS gelten soll

- Ermittlung von Rahmenbedingungen

- Formulierung von Sicherheitszielen und einer Leitlinie zur Informationssicherheit

- Aufbau einer Informationssicherheitsorganisation

Darüber hinaus ist die Einrichtung eines ISMS ein stetig andauernder Prozess, welcher sich in einen Plan-Do-Check-Act Kreislauf darstellen lässt. Nach der Planung und Implementierung muss das ISMS regelmäßig inhaltlich überprüft werden und die aus der Überprüfung resultierten Erkenntnisse wiederum in die ursprüngliche Planung und damit in die eigentliche Umsetzung integriert werden. In der ISO 27001 ist dieser Kreislauf folgend ausformuliert Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

II08, 6Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

:

- Planen (Einrichten eines ISMS): Einrichten einer ISMS-Politik sowie von Zielen, Prozessen und Verfahren, die für das Risikomanagement und die Verbesserung der Informationssicherheit notwendig sind, um Ergebnisse im Einklang mit den übergeordneten Grundsätzen und Zielen der Organisation zu erreichen.

- Durchführen (Umsetzen und Durchführen des ISMS): Umsetzen und Durchführen der ISMS-Politik, Maßnahmen, Prozesse und Verfahren.

- Prüfen (Überwachen und Überprüfen des ISMS): Bewerten und gegebenenfalls Messen der Prozessleistung an der ISMS-Politik, den ISMS-Zielen und der praktischen Erfahrungen, sowie Berichten der Ergebnisse an das Management zur Überprüfung.

- Handeln (Instandhalten und Verbessern des ISMS): Ergreifen von Korrektur- und Vorbeugemaßnahmen, basierend auf den Ergebnissen interner ISMS-Audits und Management-Überprüfungen oder anderer wesentlicher Informationen, um eine ständige Verbesserung des ISMS zu erreichen.

Wichtige Teile eines ISMS sind daher auch das IT-Business Continuity Management und das IT-Risikomanagement, sowie die sich daraus ergebenden IT-Maßnahmenziele. Für die laufende Analyse, Kontrolle und Weiterentwicklung maßgebend ist das interne Kontrollsystem, welches mit geeigneten Methoden und Checklisten für die Schaffung und Einhaltung des gewünschten IT-Sicherheitsstandards sorgt.

Business Kontinuität und Sicherheitszwischenfälle

Das IT-Business Continuity Management besteht aus dem IT-Notfallmanagement und dem IT-Verfügbarkeitsmanagement Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ha12, 149Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

. Seine Grundlage bilden ein funktionierendes IT-Risikomanagement sowie entsprechende Risikoanalysen, welche wiederum auf den Geschäftsprozessen basieren.

Das IT-Business Continuity Management (IT BCM) konzentriert sich als Teilbereich des Unternehmens-Business Continuity Managements auf diejenigen Arbeitsabläufe und Prozesse, die maßgeblich von IT-Systemen unterstützt werden. Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \lbrack}

Ha12, 151Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\textstyle \rbrack}

Der Output des IT-Business Continuity Managementprozesses ist der Business Continuity Plan (BCP). In diesem Plan werden konkrete Maßnahmenziele für die jeweiligen Prozesse der Business Impact Analyse (BIA) und den dazugehörigen Risiken aus der Analyse des Notfallmanagements und des Verfügbarkeitsmanagements definiert.

Betriebliche Informationssysteme

Einführung

Informationstechnologie und die darauf aufbauenden betrieblichen Informationssysteme sind aus dem Geschäftsleben nicht mehr wegzudenken. Die zunehmende globale Vernetzung erhöht die Transparenz des Waren- und Dienstleistungsangebots aller Marktteilnehmer*innen. Kund*innen sind heute in der Lage in Sekundenschnelle weltweit Angebote zu vergleichen, die für ihren jeweiligen Bedarf am besten passende Lösung auszuwählen und hürdenfrei Kaufentscheidungen zu treffen.

In den vergangenen Jahrzehnten reduzierten sich die mit dem weltweiten Informationsaustausch und Gütertransport verbundenen Kosten mittlerweile in einem Ausmaß, dass sie in vielen Fällen keinen entscheidenden Einfluss auf die Preisbildung und damit auf die Kaufentscheidung mehr spielen. Dadurch werden Märkte weltweit transparent, und Barrieren, die einzelnen Marktteilnehmer*innen in der Vergangenheit geschützte Marktbereiche gewährten, gehen immer weiter zurück.

Aus diesen Fakten resultiert für Unternehmen die Erfordernis, dem zunehmenden Wettbewerbsdruck durch geeignete Maßnahmen zu begegnen – Maßnahmen, die sich einerseits an die Innenwelt des Unternehmens (wie Verbesserung der innerbetrieblichen Abläufe, Hebung von Rationalisierungspotenzial und Optimierung des Ressourceneinsatzes) und andererseits an die Außenwelt richten (wie etwa eine optimierte Darstellung des eigenen Waren- und Dienstleistungsportfolios, reibungslose Kommunikationsmöglichkeiten mit Kund*innen und Lieferant*innen sowie eine optimale Betreuung von Interessent*innen und Kund*innen).

Der nutzenbringenden Anwendung der Informationstechnologie durch den passenden Einsatz betrieblicher Informationssysteme kommt somit eine erfolgskritische Bedeutung zu, und in diesem Zusammenhang ist auch das einleitende Zitat zu verstehen: Informationstechnologie im Unternehmenseinsatz soll den Menschen dienen und sie von Routineaufgaben freispielen.

Wir wollen uns nachfolgend mit den typischen informationstechnischen Bedarfen eines modernen Unternehmens beschäftigen und damit, wie diesen Aufgabenstellungen durch den Einsatz moderner betrieblicher Informationssysteme begegnet werden kann.

Wir beginnen unsere Betrachtung mit einem kurzen Überblick über die daraus resultierenden Anforderungen an betriebliche Informationssysteme und wie diese gegliedert werden können.

Anforderungen an Betriebliche Informationssysteme

Betriebliche Informationssysteme (BIS) dienen in erster Linie der Aufgabenstellung, die Geschäftstätigkeit des Unternehmens optimal zu unterstützen. Im Kontext dieser Aufgabe unterscheidet man zwischen den Erfordernissen, die durch die Unterstützung der primären Geschäftsprozesse (Kernprozesse) und der sekundären Geschäftsprozesse (administrative Prozesse oder Supportprozesse) entstehen.

Informationslogistisch betrachtet umfasst diese Unterstützungserfordernis die Notwendigkeiten, Informationen und Hilfsmittel in folgender Form anzubieten:

Sie müssen

- in richtiger (d.h. formal und sachlich korrekter) Weise, Form und Qualität – also frei von Fehlern und Interpretationsspielräumen,

- zum richtigen Zeitpunkt - also nur die für die gerade anstehende Aufgabe maßgeblichen Daten, Dokumente und Anwendungen,

- im richtigen Umfang – also nicht mehr als die tatsächlich benötigten Hilfestellungen und Informationen, und

- am richtigen Ort – also an jener Stelle, an der sich der/die Mitarbeiter*in zur Aufgabenbewältigung aufhält

bereitgestellt werden bzw. bereitstehen.

Informationssysteme, die solchen Anforderungen gerecht werden, bestehen im Regelfall aus folgenden voneinander abtrennbaren Teilsystemen:

- Einer Methode und/oder einem Ort der Datenhaltung,

- einem System zur Bearbeitung der Daten, d.h. einer Sammlung von Methoden, um die Daten gemäß der wirtschaftlichen Aufgabenstellung wiederzugeben, zu bearbeiten und aufzuzeichnen, und

- einem Konzept zur betriebswirtschaftlich zielgerichteten Anwendung, also Vorschriften, Regelungen und/oder Modellsammlungen darüber, wie mit Hilfe dieses Datenbearbeitungssystems die Aufgabenstellung sachlich richtig und effizient gelöst werden kann.

Typischerweise werden diese drei Teilsysteme durch folgende informationstechnologische Komponenten abgebildet:

- Datenbanken (z.B. Datentabellen, logische und physische Zugriffspfade und –mechanismen, Datenverwaltungs-, -prüf- und –sicherungsalgorithmen,…)

- Programme (z.B. Dialogbearbeitung, Listendrucke, Auswertungen, Batchprogramme,…)

- Bearbeitungsvorschriften (z.B. integrierte Programmabfolgen, parametrierbare Programme oder Geschäftsprozesse,…)

Die vielfältigen Aufgabenstellungen, denen betriebliche Anwendungssysteme genügen müssen, führten zu der Ausbildung unterschiedlicher Arten an Informationssystemen. Eine mögliche Einteilung wird im nächsten Kapitel vorgestellt.

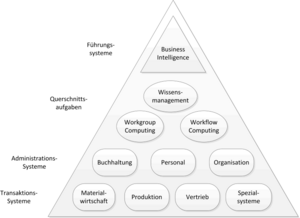

Einteilung der BIS

Betriebliche Informationssysteme können nach verschiedenen Aspekten eingeteilt werden, eine übliche Darstellung ist die Einteilung bzw. Gliederung nach dem Anwendungsgebiet (siehe dazu Abbildung "Gliederung nach Anwendungsgebieten") [3] .

Transaktionssysteme

Die Aufgabe von Transaktionssystemen liegt in erster Linie in der Unterstützung der Geschäftstransaktionen, d.h. in der möglichst effizienten Abwicklung des Tagesgeschäfts. In diese Kategorie fallen etwa Produktionsplanungs- und Produktionssteuerungssysteme, Warenwirtschaftssysteme und andere branchenspezifische Anwendungssysteme, welche die jeweiligen Kernprozesse optimal unterstützen. Diese Systeme werden auch operative Anwendungssysteme genannt, eine allgemein übliche Abkürzung dafür ist OLTP (Online Transaction Processing Systems).

Wesentliche Merkmale von Transaktionssystemen sind:

- Rasche Antwortzeiten: Kurze Zeiträume vom Absetzen einer Verarbeitungs-anfrage bis zur Ermittlung und Präsentation des Verarbeitungsergebnisses,

- Transaktionssicherheit: Sichere Verarbeitung parallellaufender Prozesse, Absicherung gegen Datenfehler bei unerwarteten Systemzuständen durch Implementierung von Datensicherheitskonzepten (z.B. Commitment Control) und

- Hohe Durchsatzraten: Möglichkeit der gleichzeitigen Bearbeitung vieler Geschäftsvorfälle pro Zeiteinheit.

Administrationssysteme

Der Aufgabenbereich der Administrationssysteme besteht in der Unterstützung der Verwaltung eines Unternehmens, also der Aufzeichnung, Steuerung und Berichtsbildung aller im Bereich der Finanzbuchhaltung, dem Personalmanagement, der Unternehmensorganisation und der Informationstechnologie resultierenden Aufgaben.

Administrationssysteme entsprechen im Regelfall der Abbildung von sekundären Geschäftsprozessen (Supportprozessen) und sind deshalb typischerweise branchenneutral ausgelegt.

Querschnittssysteme

Dieser Systemtyp ist in nahezu allen Bereichen eines Unternehmens anzutreffen und dient dazu, Kommunikations- und Berichtsaufgaben von Mitarbeiter*innen zu unterstützen. Dazu zählen neben Officesystemen (Textverarbeitung, Tabellenkalkulation, Präsentationstools) auch E-Mail-Systeme und Systeme, welche die Gruppenzusammenarbeit unterstützen.

In diesen Anwendungsbereich fallen auch Methoden des Wissensmanagements und der künstlichen Intelligenz, mit deren Hilfe menschliches Expertenwissen aufbereitet und informationstechnologisch nutzbar gemacht wird.

Business Intelligence

In den Bereich der Business Intelligence fallen Systeme, die aus der großen Menge täglich anfallender Daten entscheidungs- und führungsrelevante Informationen generieren.

Dazu gehören Data Warehouse-Systeme, Data Mining Systeme und Führungs- und Entscheidungsunterstützungssysteme.

Unter Führungssystemen versteht man alle Anwendungen und Hilfsmittel, die einem/r Mitarbeiter*in mit Führungsaufgaben Unterstützung bei der Ausübung seiner/ihrer Tätigkeit bieten. Dazu zählen Abfragesysteme, Kontrollsysteme, Planungs- und Berichtstools, die interne und externe Daten in einer für die Führungsaufgabe sinnvollen Weise verknüpfen.

Die Gruppe der Entscheidungsunterstützungssysteme soll Mitarbeiter*innen bei der Durchführung herausfordernder Planungs- und Entscheidungsaufgaben helfen, in dem komplexe Sachverhalte unter Zuhilfenahme von Modellrechnungen und maßgeschneiderten Algorithmen analysiert und Alternativen in vereinfachter Weise durchgespielt werden können.

Objekte der Beschaffung betrieblicher Informationssysteme

Im folgenden Kapitel werden die wesentlichsten Objekttypen, die bei der Beschaffung betrieblicher Informationssysteme relevant sind, mit ihren Eigenschaften und Besonderheiten näher vorgestellt:

- Computersysteme

- Software

- Netzwerkkomponenten

- Mobile Systeme

- Outsourcing von IT-Services

- Cloud-Computing

- Weitere Bereiche

Einführung

Die Beschaffung betrieblicher Informationssysteme wird durch eine Reihe von Besonderheiten – verglichen mit der Beschaffung anderer unternehmensrelevanter Objekte – gekennzeichnet. Dies beginnt bei der Komplexität der Beschaffungsobjekte selbst, die durch zahlreiche Parameter wie Leistungsdaten, Produktvarianten und Technologiestand gekennzeichnet sind und reicht über die Abstimmung mit den internen Anforderern in Bezug auf das genaue Einsatzszenario bis hin zum Abschluss eines Wartungsvertrags oder SLAs.

Ein wichtiger Aspekt ist in diesem Zusammenhang die Beachtung und Überwachung des Beschaffungsobjekt-Lifecycles, denn auch eine eventuelle rechtzeitige Wiederbeschaffung bei Erreichen des Endes der Nutzungsdauer ist eine wesentliche Aufgabe der Beschaffung betrieblicher Informationssysteme.

Computersysteme

Mainframe Computer

Unter Mainframe Computer oder Großrechnersystemen versteht man Computersysteme mit hoher Performanceleistung, die in Unternehmen typischerweise für den Betrieb einer oder mehrerer Kernprozess-Anwendungen dediziert sind.

Die Aufgabenstellungen für diese Systeme sind vornehmlich die hochzuverlässige Verarbeitung von Massendaten und die Fähigkeit, eine hohe Anzahl gleichzeitiger Transaktionen durchführen zu können. Sie sind redundant und damit ausfallsicher ausgelegt und die Wartung sowie ein eventuell erforderlicher Tausch von Hardwarekomponenten können typischerweise im laufenden Betrieb durchgeführt werden.

Da die Beschaffung eines solchen Großrechnersystems mit hohen Kosten und Aufwänden verbunden ist, erfolgt diese im Regelfall als Teilaufgabe eines größeren IT-Projekts, das ausgehend von einer strategischen Entscheidung zahlreiche zusätzliche Aufgaben und Rahmentätigkeiten umfasst – von der Anforderungsanalyse bis hin zur Datenübernahme und Einrichtung des Echtbetriebs.

Aufgrund der Bedeutung des Systems für die Kernprozesse des Unternehmens ist aus Beschaffungssicht besonderes Augenmerk auf die vertragliche Gestaltung zu legen, wobei speziell die Aspekte der Wartung und des Service im Vordergrund stehen.

Serversysteme

Unter einem Server (im älteren Sprachgebrauch auch „Host“ genannt) versteht man einen Computer, dessen Leistungsmerkmale darauf abgestimmt sind, Serveranwendungen zu betreiben. Typische Einsätze sind etwa als Mail-Server, File-Server, Web-Server oder Applikationsserver.

Ein Server ist darauf ausgelegt, mit mehreren Clients zu kommunizieren und je nach Anwendungsgebiet entsprechende Serverdienste anzubieten.

Grundsätzlich ist die Hardware eines Serversystems auf ausfallsicheren Dauerbetrieb ausgelegt und liefert typischerweise über Monitoring-Schnittstellen laufend Informationen über den Systemzustand, sodass eine vorbeugende Instandhaltung (z.B. Austausch einer Harddisk rechtzeitig vor Plattencrash) durchgeführt werden kann. Dadurch ist auch eine langfristige Planung der Ersatzteilbeschaffung möglich. Bei der Beschaffung von Serversystemen ist neben der Abstimmung der Leistungsparameter auf den jeweiligen Anwendungsfall auch darauf zu achten, eine passende Service- und Wartungsvereinbarung abzuschließen.

Der Trend der letzten Jahre weist in Richtung einer sogenannten Server-Konsolidierung, wobei einzelne dedizierte Server durch Virtualisierung auf einem einzelnen performanten Serverkomplex ersetzt werden. Diese Variante ermöglicht die rasche Anlage neuer Server-Images mit Standard-Betriebssystemen, auch eine Anpassung an geänderte Performanceanforderungen ist damit leichter möglich.

Bei der Beschaffung von Serversystemen ist neben der Abstimmung der Leistungs-parameter auf den jeweiligen Anwendungsfall auch darauf zu achten, eine passende Service- und Wartungsvereinbarung abzuschließen.

Der Trend der letzten Jahre weist in Richtung einer sogenannten Server-Konsolidierung, wobei einzelne dedizierte Server durch Virtualisierung auf einem einzelnen performanten Serverkomplex ersetzt werden. Diese Variante ermöglicht die rasche Anlage neuer Server-Images mit Standard-Betriebssystemen, auch eine Anpassung an geänderte Performanceanforderungen ist damit leichter möglich.

Arbeitsplatzrechner

Dabei handelt es sich um Computer, die im Unternehmenskontext in Bezug auf die Softwareausstattung meist standardisiert sind und neben den typischen Office-Aufgaben auch als Clients für die Serversysteme (z.B. Netzlaufwerke, E-Mail, Applikationen) fungieren.

Aus Beschaffungssicht ist bei der Bestellung auf eine passende Konfiguration zu achten, die einerseits eine gewisse Zukunftssicherheit (absehbare zusätzliche Leistungserfordernisse während des geplanten Lifecycles) und andererseits eine gute Kosten-Nutzen-Relation gewährleistet.

Um einen effizienten Betrieb und eine reibungslose Wartung der Systeme sicherzustellen, sollte eine gewisse Anzahl gleicher Systeme auf einmal bestellt werden. Neben der dadurch zu erzielenden Skaleneffekte (Rabattierung des Kaufpreises) kann auch, bedingt durch die identen Hardware-Komponenten, im Fehlerfall rascher reagiert werden. Dabei sollten auch einige zusätzliche Systeme beschafft und vorinstalliert bzw. im Update-Zyklus mitbetreut werden, um gegebenenfalls einen raschen Austausch eines Arbeitsplatzrechners zu ermöglichen.

Workstations

Unter Workstations versteht man Arbeitsplatzcomputer, die für besondere Aufgabenstellungen dediziert sind. Beispiele dafür sind etwa Spezialaufgaben wie Berechnungen und Auswertungen (z.B. Data Warehousing, Data Mining, Management-Informationssysteme, …), Laborsysteme, Grafikbearbeitung und CAD, CAM.

Die Beschaffung solcher Systeme muss in Abstimmung mit bzw. auf Anforderung von betroffenen Nutzergruppen durchgeführt werden und sich an den besonderen Erfordernissen (Leistungsparameter, Software, …) orientieren.

Eine besondere Herausforderung dieser Systeme ist das entsprechende Life-Cycle-Management, da diese Computer im Gegensatz zu normalen Arbeitsplatzcomputer eine typischerweise lange Lebensdauer besitzen und sich die Wiederbeschaffung u. U. als schwierig erweisen kann, etwa falls für den Betrieb der Workstation-Software eine darauf abgestimmte und maßgeschneiderte Hardware erforderlich ist.

Software

Bei der Beschaffung von Software im Unternehmenskontext müssen folgende unterschiedliche Kategorien von Softwaresystemen unterschieden werden:

Betriebssystem-Software

In diesem Kontext reicht der Bogen von proprietärer Systemsoftware (z.B. für Mainframes) über Standard- und Open-Source-Betriebssystemsoftware für Server und Clients bis hin zu maßgeschneiderter Betriebssystem-Software für Sonderbetriebs-umgebungen, die etwa eine Zertifizierung erfordern (z.B. Hochsicherheitsumgebungen, medizinische Laborsysteme, …).

Software für Office-Standardanwendungen

Darunter versteht man eine meist gebündelte Zusammenstellung von Software zur Unterstützung der typischen Büroaufgaben wie E-Mail, Textverarbeitung, Tabellenkalkulation, Präsentation und Visualisierung, wobei die einzelnen Teile über eine einheitliche Benutzeroberfläche verfügen.

Applikationssoftware

Diese Softwaresysteme decken einen ganz bestimmten Aufgabenbereich der unternehmerischen Datenverarbeitung ab und sind entweder branchenneutral oder branchenspezifisch ausgerichtet. Beispiele dafür wären etwa Produktions-planungs- und -steuerungssysteme (PPS), Finanzbuchhaltungssysteme, Vertriebs-lösungen (CRM-Systeme), Materialbestandsführungssysteme, ERP-Systeme u.v.a.m.

Je nach Anforderung kann es sich dabei um individualentwickelte oder vorgefertigte Software handeln, wobei auch im Falle der vorgefertigten Standardsoftware meist im Rahmen eines Implementierungsprojektes unternehmensspezifische Anpassungen vorgenommen werden. Im Folgenden werden die beiden Varianten mit ihren Vor- und Nachteilen gegenübergestellt.

Individualsoftware vs. Standardsoftware

Unter Individualsoftware werden Softwarelösungen verstanden, welche spezifisch für die jeweiligen Auftraggeber*innen entwickelt werden, um deren individuellen Anforderungen und Prozesse bestmöglich zu unterstützen und eventuelle Wettbewerbsvorteile, die in einem Standardsoftwaresystem nicht abgebildet werden können, abzusichern.

Unter Standardsoftware werden Softwarelösungen verstanden, welche für einen spezifischen Anwendungsbereich entwickelt wurden, um diesen mit einer Standardfunktionalität abzudecken. Anpassungen der Standardsoftware bzw. an den unterstützten Prozessen sind nur in einem beschränkten Maß über vordefinierte Schnittstellen und Optionen möglich und werden als Customizing bezeichnet. Es ist somit die Entscheidung zu treffen, auf welche Art und Weise die betrieblichen Prozesse von der IT unterstützt werden sollen.

Vorteile der Individualsoftware:

- Exakte Abbildung der vorliegenden betrieblichen Prozesse

- Effiziente Unterstützung der Mitarbeiter*innen am Prozess

- Keine organisationalen Veränderungsprozesse im Unternehmen notwendig

- Erhalt eventueller Wettbewerbsvorteile

Folgende Herausforderungen bestehen bei der Individualsoftware:

- Hohes Projektplanungs- und -abwicklungs-Know-how muss vorhanden sein

- Risiko des Projekterfolges der Entwicklung liegt im Unternehmen

- Kostenabschätzung der Gesamtentwicklung nur sehr schwer möglich

- Kein Knowhow-Transfer bezüglich optimierter Prozesse

- Erweiterung des Softwareumfangs teilweise nur schwer möglich

- Keine standardisierten Schnittstellen

- Abhängigkeit gegenüber dem extern beauftragten Softwarehersteller oder den eigenen Mitarbeiter*innen

- Oftmals unklare Wartungssituation

Bei Standardsoftware sieht die Situation diametral entgegengesetzt aus. Die Vorteile sind:

- Standardisierte und vom Hersteller gewartete Schnittstellen

- Automatisches und über einen Wartungsvertrag abgesichertes Bug-Fixing

- Neue Releases durch Hersteller

- Erweiterbarkeit gemäß den vorgesehenen Schnittstellen

- Prozessspezifisches Know-how wird zugekauft (Referenzprozesse, Best Practices)

- Möglichkeit des Business-Process-Reengineerings im Zuge des Implementierungsprozesses

- Typischerweise geringere Kosten als bei der Eigenentwicklung

Ein oft vom IT-Management stark unterschätzter Vorteil von Standardsoftware stellt der Knowhow-Transfer im Sinne von Referenzmodellen dar: durch die vorgegebenen und teilweise starren Prozessabläufe in der Standardsoftware wird den Unternehmen ein formal korrektes Vorgehen in Bezug auf IT-Governance und IT-Compliance vorgeschrieben, z.B. das Vier-Augen-Prinzip bei Freigabeprozessen.

Hierdurch findet ein Business-Process-Reengineering statt, das die Wertschöpfung im Unternehmen erhöhen kann, da die Prozesse, die in der Standardsoftware abgebildet sind, mit den größten Unternehmen der Branche entwickelt wurden. Zudem können jederzeit externe Spezialist*innen zugekauft werden, die Wartung und Erweiterung übernehmen können.

Die Nachteile sind ebenso klar: Die eigenen Prozesse werden abgeschafft, Wettbewerbsvorteile können verlorengehen, es erfolgt eine langfristige Bindung an einen Lieferanten, usw.

Abschließend sei angemerkt, dass es sich bei Standardsoftware ähnlich wie bei vielen anderen Produkten verhält: ein strategischer Einstieg in den ersten Jahren der Marktpräsenz eines Softwareproduktes (Wachstumsphase) gilt als risikoreich, da sich noch keine Stammkundenbasis gebildet hat, die dem Hersteller durch wiederkehrende Betreuungen konstante Einnahmen beschert – somit ist die Zukunft des Herstellers und seines Produktes nicht gesichert.

In Bezug auf die Funktionalität sind nach Sättigung des Marktes die marktführenden Lösungen in der Regel in der Lage, die grundlegenden Bedürfnisse abzudecken und bieten die Möglichkeit, fehlende Funktionalität mittels Schnittstellen anzubinden. Aktuelle Beispiele für gesättigte Märkte sind etwa CRM und ERP.

Open-Source vs. kommerzielle Software

Open-Source-Software ist gekennzeichnet durch die freie Nutzung und freie Verfügbarkeit des Source-Codes. Veränderung am Source-Code zur Weiterentwicklung und Abänderung an die spezifischen Anforderungen sind frei möglich, in Abhängigkeit der unterschiedlichen Lizenzen, unter der die Open-Source-Software entwickelt wurde, z.B. GNU GPL.

Freeware ist dadurch gekennzeichnet, dass nur eine kostenlose Nutzung vorliegt, jedoch der Source-Code nicht frei verfügbar ist.

Kommerzielle Software ist durch das Eigentum des Herstellers an der Software gekennzeichnet und der Source-Code steht dem/r Kund*in im Regelfall weder zur Verfügung noch dürfen Veränderungen am Source-Code vorgenommen werden.

In manchen Ausnahmefällen werden allerdings Sonderregelungen vertraglich vereinbart, z.B. wenn eine businesskritische Anwendung von einem „kleinen“ Hersteller individualprogrammiert wird. In solchen Fällen macht eine vertragliche Absicherung des Zugriffs auf den Source-Code bei Eintritt bestimmter Situationen Sinn (z.B. Lieferantenkonkurs). Hierbei wird der Source-Code etwa bei einem Notar hinterlegt („Escrow-Vereinbarung“).

In Abhängigkeit von der spezifischen Software ist jedoch eine Konfiguration im Rahmen der vom Hersteller gegebenen Möglichkeiten gemäß den spezifischen Anforderungen durchführbar (Customizing).

Für die Nutzung von Open-Source sprechen vor allem drei Faktoren:

- Kostenvorteile durch wegfallende Lizenzkosten.

- Unabhängigkeit von einzelnen Herstellern auf Basis des frei zugänglichen Source-Codes und Unterstützung von breit gefächerten Communities.

- Qualitäts- und Effizienzvorteile dank offenem Zugang zum Source Code.

Derzeit existiert für viele Geschäftsprobleme ein reichhaltiges Angebot an generischen Open-Source-Komponenten - wie z.B. Workflow-Engines, Rule-Engines, Business-Analytics und Web-Commerce-Engines. Für spezielle, branchenspezifische Anforderungen bestehen zumeist keine speziellen Open-Source-Lösungen, was aber nicht heißt, dass nicht durch eine individuelle Implementierung branchenspezifische Prozesse abgebildet werden können.

Besonders vorteilhafte Lösungen im Open-Source Bereich finden sich in jenen Teilgebieten, die bereits einen hohen Reifegrad aufweisen, von der Community stark unterstützt werden, einen oder mehrere strategische kommerzielle Partner haben, in vielen Unternehmen eingesetzt werden und schon lange auf dem Markt sind.

In folgenden Bereichen ist Open Source Software bereits seit vielen Jahren erfolgreich im Einsatz:

- ERP (z.B. Openbravo)

- Server Betriebssysteme (z.B. Linux, FreeBSD, Android)

- Network Management (z.B. OpenNMS)

- Web Server (z.B. Apache)

- Application Server (z.B. JBoss)

- Customer Relationship Management (z.B. SugarCRM)

- Document Management Systeme (z.B. LogicalDOC)

- Content Management Systeme (z.B. TYPO3)

- Enterprise Integration (z.B. MuleESB, FUSE ESB)

- Entwicklungsumgebungen (z.B. Eclipse)

Ein Kritikpunkt an Open-Source-Softwareprodukten ist das Fehlen einer verantwortlichen Person, die beim Auftreten grober Mängel die rechtlichen Konsequenzen trägt. Diesem Kritikpunkt begegnen die Investoren, die hinter den großen Open-Source-Softwareprodukten stehen, mit entsprechenden Wartungsverträgen.

Bei der Planung des Einsatzes von Open-Source-Softwareprodukten ist zu beachten, dass zusätzliche Kosten und anders gelagerte Abhängigkeiten entstehen können:

- Mitarbeiter*innen für Projektplanung, Customizing, Betrieb und Wartung können aufgrund der geringen Verfügbarkeit am Markt teurer sein als Personen mit Knowhow der kommerziellen Software.

- Die dadurch entstehende Abhängigkeit von diesen Mitarbeiter*innen.

- Migrationskosten durch Updates auf neue Releases, die in der Regel problembehafteter sind als bei kommerzieller Software.

- Mangelnder Support für notwendige Schnittstellen zu anderen Systemen.

- Höhere Schulungskosten für interne Mitarbeiter*innen, die diese Systeme nutzen.

Auch an dieser Stelle gilt, dass eine klare Aussage zugunsten einer der beiden Alternativen nicht möglich ist. Wie die Auflistung des erfolgreichen Einsatzes oben jedoch zeigt, sind mittlerweile Open-Source-Softwareprodukte in vielen Gebieten ernsthafte Konkurrenz für kommerzielle Anbieter geworden und dieser Trend scheint sich auch durch den Einstieg großer Investoren weiter fortzusetzen.

Relevante Kriterien für Anbieter von Standardsoftware

Eine solide Basis für den Vergleich der Fähigkeiten von Lieferant*innen und ihrer Lösungen stellt die aggregierte Sicht von Analyst*innen dar. Dies sind Marktanalysen, die von Expert*innen aufbereitet wurden und von diesen gegen Entgelt zur Verfügung gestellt werden.

An dieser Stelle seien etwa die Gartner Quadranten genannt, die es zu vielen verschiedenen Softwareprodukten gibt. Die Analyse der Gartner Quadranten umfasst eine Darstellung auf zwei Achsen:

- „Completeness of vision“ - frei übersetzt „Strategische Perspektive“, „Vollständigkeit der Vision“

- „Ability to execute“ - frei übersetzt „Aktueller Erfüllungsgrad“, „Fähigkeit zur Umsetzung der Vision“

Anhand dieser beiden aggregierten Kennzahlen werden die Anbieter, die eine relevante Marktstellung haben (ausreichende Anzahl von Kund*innen sowie relevante Umsatzzahlen in diesem Markt) in vier Kategorien eingeteilt:

| Niche Players: | niedrige Completeness of vision | niedrige Ability to execute |

| Visionaries: | hohe Completeness of vision | niedrige Ability to execute |

| Challengers: | niedrige Completeness of vision | hohe Ability to execute |

| Leaders: | hohe Completeness of vision | hohe Ability to execute |

Generell ist jeder Hersteller, der es in den Quadranten schafft, in seinem Markt in Bezug auf Langlebigkeit und finanzielle Situation soweit etabliert, so dass Support und unterstützende Dienstleistungen über Jahre hinaus garantiert sein sollten.

Es gilt jedoch zu bedenken, dass der Gartner Quadrant stark auf den US-amerikanischen Markt fokussiert ist und manche der dargestellten Anbieter in Europa nur begrenzt oder gar nicht tätig sind.

In der folgenden Abbildung "Gartner Quadrant für EMC Software" – als Beispiel für eine typische Quadrantendarstellung - wurden die Enterprise-Content-Management-Softwarehersteller durch die Gartner Group im Oktober 2015 eingeschätzt.

Software-Wartungsverträge

Ziel eines Software-Wartungsvertrags ist es, die Software für die geplante Einsatzzeit funktions- und einsatzfähig zu halten. „Funktionsfähig“ bedeutet, dass auch Fehler, die während der Nutzungszeit auftreten, unentgeltlich vom Softwarehersteller behoben werden, unter „einsatzfähig“ versteht man, dass die Software für den ursprünglichen Einsatzzweck auch unter geänderten Rahmenbedingungen (z.B. rechtlichen Änderungen) nutzbar bleibt.

Mit dem Abschluss eines solchen Software-Wartungsvertrag erwirbt man also üblicherweise die Verpflichtung des Softwareherstellers oder seines Vertreters, die eingesetzte Software betriebsbereit zu halten oder den Betrieb wiederherzustellen sowie das Anrecht auf unentgeltliche Updates der ursprünglichen Software während dessen Laufzeit. In diesem Vertrag kann auch das Anrecht auf funktionelle Neuerungen oder Verbesserungen enthalten sein.

Der Betrag, der für die Erbringung der Leistungen aus einem Wartungsvertrag von einem Softwarehersteller verlangt wird, liegt typischerweise pro Jahr zwischen fünf und 30 Prozent der ursprünglichen Lizenzkosten.

Darüberhinausgehend ist zu differenzieren, welche Bedeutung die betreffende Software für die Unternehmenstätigkeit besitzt und ob es sich um Individual- oder Standardsoftware handelt. Bei unternehmenskritischen Applikationen zur Unterstützung von Kernprozessen wird ein zusätzlicher Servicevertrag (SLA) abzuschließen sein, der genaue Vereinbarungen über Reaktions- und Behebungs- bzw. Wiederherstellungszeiten enthält. Näheres dazu siehe Kapitel 2 und weiter unten beim Abschnitt „IT-Outsourcing“.

Software-Lizenzmanagement

Jeder Hersteller, der eine Software entwickelt und verkauft, legt fest, unter welchen Nutzungsbedingungen diese verwendet werden darf. Die korrekte Lizenzierung der im Betrieb eingesetzten Software besitzt also für jedes Unternehmen rechtliche Folgewirkungen. Somit ist das damit verbundene Softwarelizenzmanagement – wie viele Lizenzen beschafft wurden und wie viele installiert wurden bzw. sich im Einsatz befinden – ein wichtiges Thema.

Neben den weiter unten beschriebenen Lizenzierungsformen der proprietären Software gibt es auch noch den Bereich der Open-Source-Lizenzen, wobei auch diese mit Lizenzbedingungen versehen sind, welche den Einsatz und die Weiterverbreitung der Software beschränken können (z.B. GNU GPL). Auf die weiteren Lizenzformen der Freeware, Shareware und Free Software wird an dieser Stelle nicht weiter eingegangen, da sie im Unternehmenskontext von geringerer Bedeutung sind.

Lizenzmodelle proprietärer Software, für deren rechtmäßige Nutzung ein einmaliges oder wiederkehrendes Entgelt zu bezahlen ist, können etwa durch folgende Faktoren charakterisiert werden:

- Lizenzart: Einzelplatzlizenz, Mehrbenutzerlizenz, unternehmensweite Lizenz, …

- Lizenzklasse: Vollversion, beschränkte Version, Upgrade-Lizenz, …

- Lizenzmetrik: legt die Grundlage fest, nach der lizenziert wird: Anzahl der Systeme, der Prozessoren, der Benutzer*innen, Größe des verwalteten Speicherplatzes, …

- Lizenz-Laufzeit: pro Jahr, unbeschränkt, …

Aus Unternehmenssicht gibt es zwei Arten von unerwünschtem Lizenzbestand, der Lizenzüber- und -unterdeckung:

Von Lizenzüberdeckung wird gesprochen, wenn die Anzahl der vorhandenen Lizenzen die Anzahl der installierten Lizenzen übersteigt. Der umgekehrte Fall, wenn die Anzahl der Lizenzen nicht ausreicht, um die Anzahl der installierten Softwarepakete zu decken, spricht man von Lizenzunterdeckung.

Der Grund für diese Fehlentwicklung liegt im Auseinanderklaffen der drei Lizenzzustände „gekaufte Lizenzen“, „installierte Lizenzen“ und „genutzte Lizenzen“. Sehr häufig wird auf Arbeitsplätzen ein lizenzpflichtiges Softwareprogramm „zur Sicherheit“ installiert, ohne den genauen Bedarf dafür im Vorfeld erhoben und einen Check mit der Anzahl der zur Verfügung stehenden, erworbenen Lizenzen gemacht zu haben.

Von den nun installierten Lizenzen wird nur ein Teil von den Mitarbeiter*innen tatsächlich genutzt, sodass eine gewisse Anzahl von installierten aber nicht genutzten Lizenzen auf den Arbeitsplatzrechnern vorhanden ist.

Um diesem Missstand zu begegnen ist es unbedingt erforderlich, ein professionelles Lizenzmanagement einzuführen.

Das Lizenzmanagement beginnt mit klassischen Inventuren:

Zuerst wird eine Inventur der installierten Software durchgeführt: Dazu werden alle Laptops, PCs und Server in eine Datenbank aufgenommen und die installierte Software pro Einheit genau dokumentiert, da sich die Software durch Unterschiede in den Versionen (z.B. Microsoft Office Professional oder Microsoft Office Small Business) sowie in den Releases (z.B. Service Pack 1 oder 2) unterscheiden können. In der Praxis muss dafür von Gerät zu Gerät gegangen werden, um sicherzustellen, dass keine Geräte und auch keine installierte Software übersehen werden.

Im Zuge dessen wird auch über die an diesem Gerät vorgesehenen Tätigkeiten im Gespräch mit dem/r betroffenen Mitarbeiter*in bzw. der betroffenen Organisationseinheit festgestellt, ob alle installierten lizenzpflichtigen Softwaresysteme tatsächlich auch erforderlich sind und aktiv genutzt werden. Falls dies nicht der Fall ist, wird die entsprechende lizenzpflichtige Software vom Gerät gelöscht.

In einem zweiten Schritt wird eine Inventur der vorhandenen (= erworbenen) Lizenzen vorgenommen, d.h. alle im Unternehmen befindlichen Lizenzen werden erhoben und dokumentiert.

Im dritten Schritt erfolgt die Zusammenführung der Daten der beiden ersten Schritte in der Lizenzbilanz. In ITIL wird dieser Vorgang über die Definitive Media Library (DML) in Verknüpfung mit der Configuration Management Database (CMDB) abgehandelt.

Nun wird situationsbedingt gehandelt: bei Lizenzüberdeckung werden überflüssige Lizenzen verkauft oder gekündigt, bei Lizenzunterdeckung die notwendigen Lizenzen nachgekauft. Nach dieser Analyse beginnt der rollierende Prozess des Lizenzmanagements. Die IT-Abteilung dokumentiert jede Veränderung der installierten Software. Dadurch kann auf neue Gegebenheiten flexibel reagiert werden.

Auch bietet dieser Prozess den Unternehmen die Möglichkeit, den Ankauf von Software zu planen. Somit kommen der IT-Beschaffung auch die zur Erzielung eines günstigen Preises notwendigen Informationen zu. Neben den oben erwähnten Einzelplatzlizenzen, bei der jede Installation auf einem Computer als Lizenz zählt („per seat“), gibt es noch weitere Sonderformen von Lizenzvereinbarungen, die in erster Linie bei unternehmensweiten oder zumindest arbeitsplatzübergreifenden Server-Softwaresystemen zum Einsatz kommen:

Softwarelizenz nach Concurrent Users: nicht die Anzahl der im System registrierten Benutzer legt die zulässige Anzahl an Lizenzen fest, sondern die maximale Anzahl an gleichzeitig auf die Ressource zugreifenden Clients („Floating Licences“). Diese Lizenzform wird z.B. für Systeme angewendet, die nur punktuell, aber von einer hohen Anzahl von Usern verwendet werden können sollen (Beispiel: Auskunfts- und Auswertungsfunktionen, temporär genutzte Arbeitsplätze).

Softwarelizenz nach Registered Users (oder Named Users): dies entspricht der oben beschriebenen Lizenzierungsform, umgelegt auf Server-Softwaresysteme: jeder User, der im System registriert ist, zählt als Lizenzverbrauch.

Ebenfalls von Bedeutung sind die beiden Lizenzierungsformen Prozessor-Lizenz, bei der ein Hersteller die Erlaubnis einräumt, die Software auf einer bestimmten Hardware zu nutzen und die Company-Lizenz, bei der die Lizenzierung für den unternehmensweiten Gebrauch der Software ohne Überprüfung der tatsächlichen Anzahl der Nutzer gilt.

Immer weniger genutzt wird die Sicherstellung der korrekten Lizenzierung durch Hardware, etwa einem USB-Stick oder einem Dongle, der an eine Schnittstelle des PC angeschlossen wird.

Das Lizenzmanagement sollte durch ein entsprechendes Software-Tool, das einen einfachen Abgleich des Ist- mit dem Soll-Zustand ermöglicht, unterstützt werden.

Netzwerkkomponenten

Die Aufgaben im Rahmen der Beschaffung von Netzwerkkomponenten zerfallen in zwei Bereiche: die Bereitstellung von Hardware für die Instandhaltung und Instandsetzung bestehender Netzwerke und Netzwerksysteme sowie die Neuanschaffung im Rahmen eines Netzwerkaufbau- oder -erweiterungsprojekts.

Instandhaltung und Instandsetzung: hier gilt es dafür zu sorgen, dass eine ausreichende Menge an Ersatzmaterialien und -komponenten vor Ort vorgehalten wird, da ein Ausfall von Netzwerken oder Netzwerkbereichen von gravierenden Folgewirkungen für das Unternehmen sein kann. Der entsprechende Sicherheitsbestand an Komponenten und Materialien leitet sich aus den jeweiligen MTBF-Daten ab. Unter MTBF – Mean Time Between Failures – versteht man die Betriebsdauer, die im Mittel vergeht, bis eine Störung an einem reparierbaren Gerät auftritt.

Netzwerk-Neuaufbau: Hierbei handelt es sich um typisches IT-Projekt, bei dem die Beschaffung der Komponenten und Geräte eine Teilaufgabe darstellt, die detailliert mit den Projektverantwortlichen abgestimmt werden muss (Leistungsparameter, Hersteller, Bereitstellungzeitpunkt). Dass es gerade für den Aufbau und Veränderungen an Netzwerkkomponenten oder -bereichen von eminent wichtiger Bedeutung ist, diese umgehend und detailliert zu dokumentieren, versteht sich von selbst (Verzeichnis und Markierung aller Komponenten, Anschlüsse, Kabel, …).

Mobile Systeme

Besonders wichtig im Zusammenhang mit der Beschaffung mobiler Systeme ist die Einbettung dieses Vorgangs in einen strategischen und organisatorischen Rahmen. Diese Systeme (z.B. Smartphones, Laptops) werden ja im Regelfall auch außerhalb des Unternehmensnetzwerks – und damit auch außerhalb der Überwachungsmöglichkeit durch das Unternehmen – betrieben. Es versteht sich von selbst, dass deshalb entsprechende Rahmenbedingungen vor der Anschaffung von mobilen Systemen sichergestellt werden müssen. Zu diesen Rahmenbedingungen gehören:

Policies: Der/die Mitarbeiter*in, der/die die Verfügungsgewalt über das neu beschaffte mobile System erhält, muss einerseits in der Lage sein, die damit verbundenen Gefahren und Herausforderungen einzuschätzen und andererseits auch verpflichtet werden, sich bei der Nutzung des mobilen Systems entsprechend wohl zu verhalten. Dies geschieht durch die Definition und Unterfertigung einer „Mobile Policy“.

Network Access Control (NAC): Darunter versteht man eine Technik, um den Zugriff von mobilen Systemen auf ein Netzwerk zu kontrollieren. NAC prüft nach Anschluss des Gerätes an das Netzwerk während des Authentifizierungsvorgangs, ob das neu angeschlossene System den internen Richtlinien (Aktualität der Sicherheitsparameter wie Virenschutz, Patchstand, Betriebssystem-Updates, …) entspricht und erzwingt im Differenzfall deren Aktualisierung, bis das System den geltenden Richtlinien entspricht. Erst dann kann sich das mobile System einloggen und vom User im Netzwerk genutzt werden. Speziell im Fall von BYOD (siehe unten) oder einer häufigen Notwendigkeit, unternehmensfremde Systeme in das Unternehmensnetzwerk einzubinden (z.B. Dienstleister*innen, Partner*innen, Lieferant*innen oder Kund*innen) ist der Einsatz dieser Technik von großer Bedeutung.

Mobile Device Management (MDM): Dieser Begriff beschreibt die zentralisierte Verwaltung mobiler Geräte mit dem Ziel, das interne Netzwerk zu schützen und die Kontrolle über die Sicherheit und Verwendung dieser mobilen Geräte zu behalten. MDM-Systeme sind Software-Anwendungen, die einem Administrator mobiler Geräte folgende Funktionalitäten in die Hand geben:

- Datensicherung und Datensynchronisation der mobilen Geräte.

- Wiederherstellung von Daten, Programmen und Apps mobiler Geräte.

- Kontrolle über installierte Programme und Apps, Löschen unzulässiger Software.

- Updates von installierten Betriebssystemen, Programmen und Apps.

- Fernlöschung von mobilen Geräten (z.B. bei Diebstahl oder Verlust von Smartphones).

- Lokalisierung von mobilen Geräten (bei Smartphones mit GPS).

Optimaler Weise sollte die MDM-Software mit den gängigen Betriebssystemen und relevanten Anwendungen kompatibel sein, sodass auch Geräte verwaltet werden können, die z.B. im Rahmen einer „Bring Your Own Device“ (BYOD)-Regelung von Mitarbeitern im Unternehmensnetzwerk verwendet werden.

BYOD bezeichnet einen Trend, den Mitarbeiter*innen die Nutzung eigener Geräte (vornehmlich mobiler Geräte wie Smartphones) im Unternehmen zu erlauben. Aus leicht verständlichen Gründen kann allerdings eine solche Erlaubnis nur mit darauf abgestimmten Rahmenbedingungen erteilt werden (Sicherheitsrisiko). Dem Unternehmen müssen in diesem Kontext Rechte auf dem betreffenden Gerät eingeräumt werden, die im Anlassfall auch eine Kontrolle des Gerätes bis hin zum Fernlöschen erlauben (etwa zum Schutz unternehmensrelevanter Daten bei Verlust des Gerätes).

Auch sollte vorab geregelt werden, wer im Fall eines Schadens am Gerät, der während der betrieblichen Nutzung eintritt, haftet. Um diese und weitere Punkte zu regeln sollte vom Unternehmen eine entsprechende BYOD-Policy verfasst und durchgesetzt werden.

Outsourcing von IT-Services

Einleitung

Externe Dienstleistungen werden für Unternehmen immer wichtiger. Dabei spielen die Themen Innovationsdruck, Änderungen im wirtschaftlichen Umfeld und die zunehmende Digitalisierung auch in der Realwirtschaft eine immer größere Rolle. Die Komplexität und Heterogenität, der mit dem erfolgreichen Betrieb einer Unternehmens-IT verbundenen Aufgaben verlangt darüber hinaus nach Kompetenzen und Knowhow, die oft einfacher und rascher durch die Beauftragung externer Dienstleister abgedeckt werden können.

Das Outsourcing von IT-Services ist also mit besonderen Herausforderungen verbunden, die im folgenden Abschnitt dargelegt werden.

Grundsätzlich kann man als Leitlinie ansehen, dass in jenen Bereichen, in denen in der Vergangenheit im eigenen Unternehmen wichtiges Knowhow aufgebaut wurde, also in den „eigenen Stärken“ mit der Auslagerung von IT-Services vorsichtig umgegangen werden sollte, denn zu groß ist die Gefahr des Verlusts wesentlichen Unternehmens-wissens. Zahlreiche Unternehmen, die den Weg eines umfassenden Outsourcings beschritten haben, mussten zumindest in Teilbereichen reumütig wieder zurückkehren (Backsourcing), was mit großen Aufwänden und Reibungsverlusten verbunden war.

Das Schlagwort der „Konzentration auf die eigenen Stärken und Vermeiden von Schwächen“ trifft in diesem Bereich den Kern der Entscheidungsfindung – denn in vielen Fällen kann ein externer Dienstleister durch Skaleneffekte und Knowhow-Konzentration Standardthemen besser, effizienter und letztendlich günstiger übernehmen.

Vorgehensweise im IT-Outsourcing Prozess

Der Ablauf des Outsourcing Prozesses gliedert sich in verschiedene Phasen:

1. Outsourcing Entscheidung

Am Beginn steht die strategische Entscheidung, ob der Prozess outgesourct werden kann/soll, beispielsweise anhand strategischer Relevanz, Kernkompetenz, Kritikalität.

2. Partner Screening

Danach werden die potentiellen Partner nach vorab definierten Kriterien ausgewählt, kontaktiert und evaluiert, beispielsweise nach Sicherheit des Fortbestandes, Preisstabilität, Servicequalität, Skalierbarkeit.

3. Service Level Definition

Anschließend an die Entscheidung für einen Outsourcing-Partner folgt die Definition der Service Levels und die Etablierung von Kennzahlen zur Messung der Einhaltung dieser Service Levels. Eventuell werden noch Vereinbarungen zur Leistung von Pönalzahlungen bei Mindererfüllung abgeschlossen. Die Vertragsunterzeichnung beendet diese Phase.

4. Implementierung des Services

Der vertraglich vereinbarte Prozess wird implementiert.

5. Kontinuierlicher Verbesserungsprozess

Der Prozess wird überwacht, gesteuert und verbessert.

Im laufenden Betrieb gilt es, einerseits die Mitarbeiter im eigenen Unternehmen zum kostenbewussten Umgang mit der outgesourcten IT, sowie andererseits den externen IT Dienstleister zu kontinuierlich hohen Leistungen anzuspornen.

Kostenverlauf bei IT-Outsourcing

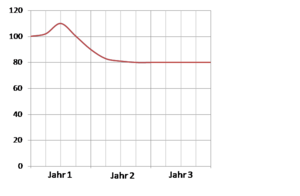

IT-Outsourcing zu einem spezialisierten IT Dienstleister bringt zumeist die Erwartung an Kosteneinsparungen mit sich. In vielen Fällen standardisierter Services entwickeln sich die Kosten jedoch wie in der Abbildung "Typische Kostenverläufe bei Outsourcing" dargestellt:

In der Übergangsphase steigen die Kosten, da Transparenz geschaffen werden muss (z.B. durch externe Berater*innen und durch den Aufbau eines internen Controllingsystems), sowie Transaktionskosten (durch die Übergabe der internen Ressourcen beim Start des Outsourcings), die an den externen Dienstleister anfallen. Erst in den Folgejahren schlägt die Einsparung merklich zu Buche, und es sind Einsparungen von durchschnittlich 20 % durch Effizienzsteigerungen erreichbar.

In der Abbildung "Typische Kostenverläufe bei Outsourcing" wird im Jahr 1 im ersten Quartal die Entscheidung getroffen, Outsourcing zu betreiben, da Benchmarks gezeigt haben, dass die Kosten der internen IT Abteilung über dem Marktwert liegen.

In Quartal 2-3 werden die Schnittstellen und der neue Prozess definiert; diese werden Mitte Q3 in Betrieb genommen. Nachdem der Prozess sich bei dem Dienstleister eingespielt hat, konnten schon im 2. Quartal des zweiten Jahres die Einsparungen realisiert werden.

Vertragsinhalte beim IT-Outsourcing

Ein IT-Outsourcing Vertrag besteht aus einem Rahmenvertrag und Einzelverträgen.

Im Folgenden werden die Inhalte dieser beiden Vertragswerke, welche die Basis für die Zusammenarbeit bilden, beschrieben.

Rahmenvertrag

Der Rahmenvertrag beinhaltet die grundlegenden Eigenschaften der Geschäftsbeziehung:

- Vertragspartner

- Vertragsgegenstand und -umfang

- Laufzeit und Kündigung

- Zusammenarbeitsregeln, Kommunikation

- Vergütung

- Datenschutz und -sicherheit

- Haftung

- Rückübertragungsregelung bei späterem Backsourcing

Der Rahmenvertrag gilt in der Regel unbegrenzt. Die Details der jeweiligen Outsourcing-Dienstleistung werden im Einzelvertrag geregelt.

Einzelvertrag / Service Level Agreement

Ein Einzelvertrag wird in der Regel für jedes IT-Service getrennt abgeschlossen. Er beinhaltet:

- Vertragsgegenstand und Geltungsbereich

- Laufzeit, Verlängerungsoptionen und Kündigung

- Genaue Leistungsbeschreibung

- Obligatorische und optionale Leistungen

- Mitwirkungspflichten des Auftraggebers

- Service-Level-Vereinbarungen, Messkriterien und Maßzahlen

- Vergütung und Pönalen

Der Einzelvertrag ist auf bestimmte Zeit abgeschlossen, damit beide Vertragsparteien bei gravierenden Änderungen des Wettbewerbsumfeldes die Preise anpassen können.

Controlling der Outsourcing-Leistung

Ein wesentlicher Aspekt eines erfolgreichen Outsourcings ist die Einrichtung eines entsprechenden Controllings, denn Verträge sind nur insofern zielführend, als deren Einhaltung (Parameter des vereinbarten SLAs) auch überprüft wird und eine eventuelle mangelhafte Erfüllung gemäß Vereinbarung auch Konsequenzen nach sich zieht.

Der damit verbundene organisatorische Aufwand darf jedoch nicht unterschätzt werden (Rollendefinition, Aufwand des Messens und Dokumentieren, Kommunikation mit dem Outsourcing-Partner).

Dieser Aufwand muss daher bereits in der Phase der Entscheidungsfindung für oder gegen ein Outsourcing-Projekt berücksichtigt werden, um eine Kostenwahrheit des Vergleichs mit der Beibehaltung einer Inhouse-Lösung sicherzustellen.

Cloud-Computing

Unter Cloud-Computing versteht man einen immer wichtiger werdenden Trend, der seit etwa 2011 Entscheidungsfindungen in der Beschaffung von IT-Systemen zunehmend beeinflusst. Zahlreiche IT-Dienstleister haben Cloud-Angebote in ihr Produkt-Portfolio aufgenommen, von lokalen Anbietern bis hin zu weltweit tätigen Großunternehmen wie IBM, amazon, Microsoft oder google.