Computer- und Netzwerksicherheit - Bewusstseinsbildung

Bewusstseinsbildung, Sensibilisierung und Ethik in der Informationssicherheit

Security Awareness

Der Mensch ist und bleibt gleichzeitig das schwächste und wichtigste Glied in der Security Kette. Alle technischen Schutzmaßnahmen nutzen nichts, wenn der Mensch sie nicht umsetzt oder seinen ergänzenden Beitrag zur Sicherheit leistet. Deshalb ist die Sensibilisierung der Mitarbeiter eine der wichtigsten Aufgaben, um für Informationssicherheit im Unternehmen zu sorgen. [Sc07]

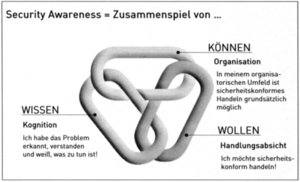

Die Basis eines funktionierenden IT-Sicherheitsmanagements ist die Sensibilisierung bzw. Bewusstseinsbildung für die IT-Sicherheit. Dabei ist ein Zusammenspiel der Faktoren Wissen, Wollen und Können notwendig. In Abbildung 6 ist der Zusammenhang dieser drei Punkte in Form von Kettengliedern dargestellt, da sie gleichermaßen zusammenhalten müssen um eine effiziente Bewusstseinsbildung zu ermöglichen. Auch hier bricht die Kette sprichwörtlich an ihrem schwächsten Glied, was wiederum in möglichen Schwachstellen resultieren kann.

Wissen bedeutet in diesem Zusammenhang das Problem und seine Zusammenhänge zu erkennen und zu verstehen. Wollen ist die Absicht, auch unter Beachtung der IT-Sicherheit zu arbeiten und zu handeln. Können bedeutet in diesem Zusammenhang die Möglichkeiten zu haben, IT-Sicherheit anzuwenden. Dies ist sowohl organisatorisch, als auch technisch bedingt. Gerade dieser Punkt kann durch falsche oder unbedacht eingesetzte IT Hilfsmittel zu grundlegenden Problemen im IT-Sicherheitsbewusstsein führen, da hier eine organisatorisch nicht ganzheitliche Beachtung die IT-Sicherheit wieder zu einer Option macht und dadurch das Selbstverständnis wieder geschmälert werden kann.

Das IT-Sicherheitsbewusstsein (Security Awareness) ist vergleichbar mit dem Bewusstsein für medizinische Hygiene: So waren Hygienemaßnahmen bis ins 19. Jahrhundert nicht als notwendig angesehen, da sich keiner der damit verbundenen Risiken bewusst war. Erst durch den Nachweis des Nutzens von beispielsweise Händedesinfektionen und des Zusammenhangs von verunreinigten Instrumenten und Blutvergiftungen wurde das Bewusstsein dafür geschaffen [1] . Auch in der IT gibt es Risiken und Gefahrenpotenziale, denen erst sinnvoll begegnet werden kann, wenn ein entsprechendes Bewusstsein für IT-Sicherheit bei den Prozessverantwortlichen, den Anwendern und den IT-Technikern vorhanden ist. Das gesamte IT-Sicherheitsmanagement ist somit maßgeblich vom Bewusstsein der Beteiligten abhängig (siehe Abbildung 2 in Lektion 1.3).

Genauso wie das Informationssicherheitsmanagement, sollte Security Awareness als Prozess und nicht als Projekt gesehen werden. Es ist nötig aktuellen Status der Security Awareness zu kennen, den nötigen Bedarf zu erheben und die erforderlichen Maßnahmen zu setzen. Diese müssen dann wiederum in die Betrachtung des aktuellen Status einfließen und der Kreislauf beginnt erneut.

Als Maßnahmen zur Verbesserung der Security Awareness werden oft Sensibilisierungsprogramme mit Kampagnen und gezielten Trainings durchgeführt.

Sicherheitskultur

Ob und wann in welchem Ausmaß Sicherheit gelebt wird, hängt neben dem grundsätzlichen Stellenwert, den Sicherheit im Unternehmen hat, sowohl vom Kulturkreis als auch von der Unternehmenskultur ab. [He09, 23]

Die Personen eines Unternehmens haben in der jeweiligen Sicherheitskultur eine tragende Rolle. Ihr Verhalten wird durch ihr jeweiliges soziales Umfeld beeinflusst und beeinflusst damit wiederum das Verhalten der anderen Personen. [He09, 22]

Der Stellenwert der Sicherheit innerhalb der Unternehmenskultur ist ein wesentlicher Faktor bei der Schaffung einer Sicherheitskultur und der Security Awareness.

Je nach der Stärke der Verankerung von Sicherheit in der aktuellen Unternehmenskultur stellt die Sensibilisierung für Informationssicherheit einen kleineren oder wesentlichen Eingriff in ein gewachsenes System dar. Ist der aktuelle Stellenwert eher als gering einzustufen, ergeben sich ein Vielzahl von möglichen Akzeptanzproblemen und Konflikten. Eine Berücksichtigung dieser Faktoren ist für den Erfolg einer Security-Awareness-Kampagne enorm wichtig. [He09, 25]

Auch kann durch bestimmte bekannte Verhaltensweisen der Unternehmenskultur auf die erwarteten Verhaltensweisen der Sicherheitskultur geschlossen werden. So kann beispielsweise vom üblichen Umgang mit Unternehmens-Problemen auf den möglichen Umgang mit Sicherheitsvorfällen geschlossen werden. [He09, 26f]

Sensibilisierungsprogramme

Um die Sensibilisierung für die Informationssicherheit im Unternehmen zu erhöhen sollten Sensibilisierungsprogramme durchgeführt werden. Diese werden meist von den Informationssicherheitsverantwortlichen geplant und gemeinsam mit den einzelnen Unternehmensbereichen durchgeführt. Dabei ist besonders wichtig, dass individuell auf die Anforderungen der einzelnen Unternehmensbereiche und die Situationen der MitarbeiterInnen eingegangen wird. Sie sollten weiter immer auf die Verantwortung der MitarbeiterInnen für die Informationssicherheit des Unternehmens hinweisen und gleichzeitig die Verantwortung des Managements betonen.

Gemäß dem österreichischen Informationssicherheitshandbuch (Zentrum für sichere Informationstechnologie - Austria, 2013, S. 58f) sollte ein Sensibilisierungsprogramm folgende Punkte umfassen:

- Information aller MitarbeiterInnen über die Informationssicherheitspolitik der Organisation,

- die wichtigsten Ergebnisse der Risikoanalysen (Bedrohungen, Schwachstellen, Risiken, …),

- die Pläne zur Implementierung und Überprüfung der Sicherheitsmaßnahmen,

- die Auswirkungen von sicherheitsrelevanten Ereignissen für einzelne Anwender und für die gesamte Institution,

- die Notwendigkeit, Sicherheitsverstöße zu melden und zu untersuchen und

- die Konsequenzen bei Nichteinhaltung von Sicherheitsvorgaben.

Dies kann durch Publikationen und regelmäßige Veranstaltungen zum Thema Informationssicherheit, sowie schriftlicher Festlegungen der Berichtswege und Handlungsanweisungen für den Fall eines vermuteten Sicherheitsproblems erreicht werden.

Um einen nachhaltigen Nutzen der Informationssicherheitsprogramme zu erreichen, müssen sie immer wieder angepasst und regelmäßig wiederholt werden.

Ethik in der Informationssicherheit

Im Bereich der Informationssicherheit gibt es unterschiedliche ethische Vorstellungen und sowohl ethisch handelnde, als auch unethisch handelnde Personengruppen. Als Informationssicherheitsspezialist ist dabei ein Wissen über die unterschiedlichen Betrachtungsweisen und die eigenen Prinzipien ethischen Handelns enorm wichtig.

Hackerethik

Der Begriff des Hackers wurde ursprünglich für Techniker verwendet, die ein sehr tiefes Fachwissen von IT Systemen hatten. Eine der ersten Definitionen des Begriffs wurde in den 60er Jahren von Studenten des Massachusetts Institute of Technology (MIT) aufgestellt [Ma88]: „Personen, denen es Spaß macht, die Details eines programmierbaren Systems zu erforschen und dessen Möglichkeiten zu erweitern“.

Bald verbreiteten sich auch Grundsätze der Hackerethik in unterschiedlichen Abwandlungen. Ein genauer Ursprung ist daher nicht bekannt. Eine der ersten Varianten wurde auch im Buch „Hackers“ von Steven Levy [Le84], veröffentlicht:

- Der Zugang zu Computern und allem, was einem zeigen kann, wie die Welt funktioniert sollte unbegrenzt sein.

- Alle Informationen sollen frei zugänglich sein.

- Daten, die gefunden werden, dürfen nicht verändert werden.

Eine Abwandlung davon wurde in den 1980er Jahren vom Chaos Computer Club veröffentlicht [Ch15]:

- Der Zugang zu Computern und allem, was einem zeigen kann, wie diese Welt funktioniert, sollte unbegrenzt und vollständig sein.

- Alle Informationen müssen frei sein.

- Mißtraue Autoritäten – fördere Dezentralisierung.

- Beurteile einen Hacker nach dem, was er tut, und nicht nach üblichen Kriterien wie Aussehen, Alter, Herkunft, Spezies, Geschlecht oder gesellschaftliche Stellung.

- Man kann mit einem Computer Kunst und Schönheit schaffen.

- Computer können dein Leben zum Besseren verändern.

- Mülle nicht in den Daten anderer Leute.

- Öffentliche Daten nützen, private Daten schützen.

Durch die weite Verbreitung des Begriffes und seine Nutzung in der Presse und in Filmen wurde in den 80er Jahren ein neues, negatives, Hackerbild geprägt. Seit dem wird unter einem Hacker oft ein bösartiger Eindringling verstanden, der versucht sensible Daten zu stehlen, zu verändern, oder zu manipulieren. [SMR00]

Heute gibt es drei definierte Hauptgruppen von Hackern, welche in „hats“ (Hüte) eingeteilt werden [Wa14]:

- White hats: Dabei handelt es sich um ethisch handelnde Hacker. Sie handeln – für einen konkreten Auftraggeber – mit dem Ziel die Sicherheit eines Systems zu schützen, zu testen und zu verbessern. Sie setzen Ihre Fähigkeiten nie ohne die vorherige Zustimmung der Systemeigner ein. Sie werden auch oft als „Ethical Hacker“ bezeichnet.

- Black hats: Sie nutzen ihre Fähigkeiten für illegale und unethische Aktivitäten. Dies erfolgt in bösartiger Absicht und meist im Interesse einer persönlichen Bereicherung oder um – auch sich selbst – etwas zu beweisen. Sie stehlen (kopieren) oder zerstören Daten und blockieren Zugänge zu Ressourcen und Systemen. Sie holen keine Zustimmung des Systemeigners für Ihr Vorgehen ein.

- Gray hats: Diese Gruppe ist schwierig zu definieren und befindet sich zwischen den Black hat’s und den White hat‘s. Sie dringen ohne die Zustimmung des Systemeigners in Systeme ein, um zu beweisen, dass es möglich ist. Sie wollen damit auf Schwachstellen in Systemen aufmerksam machen. Jedoch ist dies, ohne Einwilligung des betroffenen Systemeigners nicht nur unethisch, sondern in den meisten Fällen auch ungesetzlich.

Ethische Grundsätze für IT-Sicherheitsspezialisten

IT-Sicherheitsspezialisten müssen über mögliche Angriffsvektoren Bescheid wissen, um sie bezüglich ihrer Anwendbarkeit auf ihre Systeme analysieren und verhindern zu können. Gemäß der ursprünglichen Definition der Hackerethik wären sie daher auf der Seite der White Hat’s einzustufen, da sie über hohes Fachwissen im jeweiligen Systembereich verfügen und dieses zu seinem Schutz sowie dessen Überprüfung und Verbesserung einsetzen. Sie greifen Systeme niemals ohne Einwilligung des Systemeigners an, auch nicht zur Überprüfung des Sicherheitsstatus.

Es gibt unterschiedliche Definitionen der ethischen Grundsätze für IT-Sicherheitsspezialisten die sich in ihrer Kernaussage jedoch alle ähneln. Eine mögliche Definition ist der Code of Ethics des International Information System Security Certification Consortium (ISC)². Er muss von allen Mitgliedern unterzeichnet werden. Seine Einhaltung ist hier, neben einer aufrechten Zertifizierung, Grundvoraussetzung für die Mitgliedschaft [In15a]:

- Beschütze die Gesellschaft, das Gemeinwesen und die Infrastruktur.

- Handle ehrenwert, ehrlich, gerecht, verantwortungsvoll und den Gesetzen entsprechend.

- Arbeite gewissenhaft und kompetent.

- Fördere und beschütze den Berufsstand.

Im Bereich der Sicherheitsforschung hat [Sc15] folgende ethische Prinzipien definiert, welche sich auch auf die Ethik der Handlungen aller IT-Sicherheitsspezialisten anwenden lassen:

- Füge Menschen nicht absichtlich Schaden zu.

- Schaue nicht zu wie schlimme Dinge passieren.

- Führe keine illegalen Aktivitäten durch, um illegalen Aktivitäten zu schaden.

- Betreibe keine verdeckte Forschung.

Angriffsvektor Social Engineering

Wesentliche Angriffsvektoren, welche gezielt den Faktor Mensch und damit fehlende Sensibilisierung für Informationssicherheit ausnutzen, sind die des Social Engineerings. Es handelt sich dabei nicht um Angriffe auf technischer Ebene, sondern um das bewusste Ausnutzen von Organisationsschwächen.

Unter „Social Engineering“ werden Techniken der Beeinflussung von Menschen verstanden, die insbesondere dazu eingesetzt werden, um unberechtigt an Daten oder Informationen zu gelangen oder ein regelwidriges Verhalten zu bewirken. „Social Engineers“ täuschen eine falsche Identität vor, versuchen Ihre „Opfer“ unter Druck zu setzen oder sie durch Charme für sich zu gewinnen. [Fo13]

Um Social Engineering Angriffe zu ermöglichen gibt es laut [We08] mehrere begünstigende Faktoren, deren Einfluss wiederum mittels Sensibilisierungskampagnen entgegengesteuert werden sollte [Fo13]:

- Erfahrung: Verhalten sich mehrere Personen im Unternehmen entgegen der Sicherheitsrichtlinien und entstehen daraus keine negativen Konsequenzen wenn sich das Verhalten wiederholt, dann sinkt dadurch die Vermeidungshemmung.

- Sympathie: Sympathischen Menschen werden ungewöhnliche Wünsche oft auch erfüllt, wenn Sie den Richtlinien wiedersprechen. „Ich darf das eigentlich nicht, aber für Sie mach ich eine Ausnahme… Aber sagen Sie‘s nicht weiter.“.

- Autorität: In autoritär geführten Unternehmensstrukturen gelten die Anweisungen von Autoritätspersonen oft mehr als Unternehmensrichtlinien. Dies wird auch dadurch verstärkt, wenn die Autoritätspersonen oft selbst gegen Regeln verstoßen. Besonders in größeren Strukturen kann das Vorhandensein von Autorität auch schneller vorgetäuscht werden um das jeweilige Ziel zu erreichen.

- Gegenleistung: Unternehmensrichtlinien werden umgangen um jemandem einen noch geschuldeten Gefallen zu tun. Diese Forderung kann auch kurzfristig entstehen indem zuerst eine Leistung oder Information angenommen wurde. Beispielsweise bekommt eine MitarbeiterIn von einer KollegIn eines anderen Unternehmens „im Vertrauen“ eine vermeintliche interne Information und fragt danach nach einer internen Information des anderen Unternehmens.

- Zeitdruck: Dabei wird Druck generiert, der die Umgehung von geltenden Unternehmensrichtlinien rechtfertigen soll. „Ich weiß Sie sind nicht zuständig, aber bei uns steht die gesamte Produktion! Wir brauchen jetzt eine Lösung und sie sind der Einzige der Zugang zum System hat und uns rechtzeitig helfen kann.“

Weiter ergänzt [Fo13] noch den Faktor der stetig wachsenden Kundenorientierung, die wiederum einen hohen Grad an Hilfsbereitschaft mit sich bringt. Diese Bereitschaft ist grundsätzlich positiv zu sehen, kann jedoch auch für Angriffe ausgenutzt werden.

Nachfolgend sind nun einige Beispiele häufiger Angriffsvektoren des Social Engineerings erläutert. Die Aufzählung ist natürlich nicht taxativ, sondern zeigt lediglich einige verbreitete Methoden. Handelt es sich dabei um mögliche Angriffsvektoren, sollte in den Sensibilisierungstrainings auch gezielt darauf eingegangen werden, da vielen der Umfang der Möglichkeiten und ihre Tragweite nicht bewusst ist.

Phishing

Eine bekannte und weit verbreitete Form des Social Engineerings ist das Phishing. Dabei wird das Opfer durch eine wichtige Nachricht einer vorgetäuschten bekannten Stelle dazu verleitet seine Zugangsdaten preiszugeben oder auf einen Link zu klicken. Dies kann dann wiederum dazu verwendet werden um den Rechner des Opfers mit Schadsoftware zu infizieren oder seine Zugangsdaten zu nutzen.

Oft handelt es sich dabei nicht um das eigentliche Ziel des Angriffes, sondern um einen Einstiegspunkt in die Infrastruktur des angegriffenen Unternehmens.

Einsatz von Wechseldatenträgern und Ladegeräten

Mit dem Einsatz von Wechseldatenträgern, wie USB-Sticks und Speicherkarten kann gezielt Schadsoftware in ein Unternehmen eingebracht werden, ohne die äußeren Sicherheitsperimeter des Netzwerks direkt anzugreifen. Dabei werden die Betroffenen dazu verleitet, die Datenträger an ihren PCs anzustecken und ggf. auch Daten darauf zu öffnen. Die Möglichkeiten sind dabei sehr vielfältig. Sie reichen von einfachen infizierten Dateien bis zu als Datenträger getarnten USB-Geräten, die parallel zum Datenspeicher eine Tastatur emulieren und bei Inaktivität des Anwenders eine Abfolge von Tastenkürzel zum Computer senden, die wiederum einen Schadcode abspeichern (durch abtippen) und ausführen können.

Eine themenverwandte Angriffsmethode ist die Borrowed-Charger-Attack. Dabei wird ausgenutzt, dass USB Ladegeräte meist über einen datenfähigen Port angeschlossen werden. Ein manipuliertes Ladegerät kann damit, ähnlich wie USB-Sticks, verwendet werden, um Schadcode auf einem Smartphone oder Tablet einzuschleusen. Durch die Ausstattung von Notebooks mit datenfähigen USB Typ-C Ladeanschlüssen, ist diese Angriffsmethode inzwischen auch auf vollwertige PC’s anwendbar.

Telefonanrufe von vermeintlichen Kunden, Bewerbern oder Headhunters

Durch die Vortäuschung eines lukrativen Kundenauftrages oder Jobangebotes können Angreifer versuchen, an interne Informationen des Unternehmens zu gelangen. Dabei werden ergänzende Informationen, wie beispielsweise die Abteilungsgröße oder Lieferantenbeziehungen, abgefragt. Dies geschieht dabei meist unter dem Vorwand eines Informationsaustausches und dem Vorspielen falscher Tatsachen.

Auch kann sich ein Angreifer in einem Unternehmen bewerben um an interne Informationen zu gelangen. Die kann natürlich unter falschem Namen und unter der Vortäuschung eines für die Position „perfekten“ Lebenslaufes führen. Beim Bewerbungsgespräch werden dann gezielt interne Informationen abgefragt.

Anrufe und Weiterleitungen über die interne Telefonanalage

Die Tatsache, dass ein Telefonat von einer internen Klappe kommt, gibt dem Anrufenden meist einen Vertrauensvorsprung. Dabei können oft Sicherheitsrichtlinien umgangen werden, die nur gegenüber externen Anrufern gelten.

Offensichtliche Methoden an einen internen Anschluss zu gelangen, sind unversperrte Büros und interne Aufenthaltsbereiche. Gibt es in einem Unternehmen keine Vorgaben für das korrekte Weiterverbinden – und damit keine mündliche Übergabe des Angerufenen an den anderen internen Teilnehmer –, ist es auch dadurch möglich den Eindruck eines internen Anrufes zu erwecken. Zeigt die Telefonanlage bei weiterverbundenen Gesprächen nur die interne Klappe an, kann vom Angerufenen auch ein interner Anruf angenommen werden. Im schlimmsten Fall wird dabei sogar von der falschen Identität eines bestimmten Anrufenden ausgegangen, da sein Name am Display angezeigt wird.

Dumpster Diving

Dabei handelt es sich um das Durchsuchen des Mülls eines Unternehmens oder Mitarbeiters nach internen Informationen. Dabei muss es sich nicht unbedingt um vertrauliche Information handeln, sondern es kann auch nach Informationen gesucht werden, die einen Vertrauensaufbau für andere Angriffe ermöglichen. Beispielsweise können viele Ausdrucke von Datenblättern unterschiedlicher Firewalls auf den geplanten Kauf einer neuen Firewall Lösung hindeuten. Dies kann dann wiederum ausgenutzt werden um einen Anruf eines vermeintlichen Lieferanten vorzutäuschen um mehr über die Infrastruktur zu erfahren usw.

Wiederholungsaufgaben/Übungen

1 Erklären Sie den Zusammenhang der Begriffe "Können, Wollen und Wissen" der Security Awareness.

2 Welche Punkte solle ein Sensibilisierungsprogramm für die Informationssicherheit beinhalten?

3 Erklären Sie die Begriffe "Black Hat", "White Hat" und "Gray Hat".

4 Nach welchen ethischen Grundsätzen sollten IT-Sicherheitsspezialisten handeln?

5 Worum handelt es sich bei Social Engineering? Welche Faktoren begünstigen seinen Erfolg? Erklären Sie diese kurz.

- ↑ Hygiene - Wikipedia. http://de.wikipedia.org/wiki/Hygiene, zuletzt geprüft am 23.02.2015.