Business Continuity Management & Desaster Recovery - Risikomanagement

Risikomanagement

Einleitung

Ich möchte den Zugang zu Risikomanagement mit einer kleinen Geschichte beginnen: Ein mittelständisches Unternehmen in meiner Nähe hat sich auf die Herstellung von Fenstern und Türen spezialisiert. Der Geschäftsführer war (die Geschichte ist nun ca. 5 Jahre alt) von der Notwendigkeit einer IT Infrastruktur nicht wirklich überzeugt, diente sie aus seiner Sicht nur dem Schreiben von Angeboten und Rechnungen und produzierte sonst nur unnötige Kosten. Es wurde also nur das Nötigste investiert, in dem Fall einige Clients und ein Server, der aber eher als Client mit mehr Speicher zu sehen war. Wie es Murphys Gesetz[72] will, brach an einem Wochenende ein Brand im Bereich der Verwaltung aus, der auch sämtliche Computer dort betraf. Die Produktion war davon nicht betroffen, der physische Schaden am Gebäude war versichert. Das klingt bisher noch nicht nach einer spannenden Geschichte, wird aber zu einem Lehrbeispiel der Bedeutung von Risikomanagement, wenn ich Ihnen nun erzähle, dass sich auch der Server samt seinen Backups (eine einsame externe Festplatte) im Verwaltungsgebäude befand. Das Unternehmen hatte ab dem Zeitpunkt des Brandes keine Information über offene Aufträge, über offene Rechnungen, über bereits gestellte Kostenvoranschläge und vieles mehr. Obwohl die Produktion nicht betroffen war, konnten keine Fenster und Türen produziert werden, da oft die dazu nötigen Maße aus den Aufträgen fehlten. Was folgte war ein Rundruf bei Kunden mit einer Bitte um Bestätigung von Auftragsdetails und eine Zuordnung von bereits produzierten Fenstern zu spezifischen Kunden. Ein vernünftiges Sicherungskonzept mit mindestens einem Medium außerhalb des Gebäudes hätte dieses Szenario kostengünstig verhindern können. Das setzt jedoch voraus, dass man sich zuvor mit möglichen Risiken und deren Auswirkungen auseinandergesetzt hat. Wenn Sie sich jetzt fragen, wie man einen doch eher naiven Zugang zu der Materie haben kann, dann betrachten wir noch ein kurzes Beispiel aus dem privaten Bereich. Überlegen Sie einmal ob und wie Sie die digitalen Urlaubsfotos der letzten 10 Jahre gesichert haben. Auch wenn dies keinen großen materiellen Wert darstellt, so ist der ideelle Wert der Bilder oft immens und fällt erst auf, wenn diese unwiederbringlich verloren sind. Umfragen in meinem Bekanntenkreis ergaben, dass sich kaum jemand des Themas annimmt, solange noch nichts passiert ist. Dabei bieten auch hier Backup Strategien an getrennten Orten oder Cloud Lösungen (die man durchaus auch kritisch hinterfragen kann) eine kostengünstige und einfache Lösung. Aus technischer und wirtschaftlicher Sicht gibt es drei Hauptargumente zur Einführung von Risikomanagement:

- Finanzielle Absicherung

- Normative Vorgaben (Gesetzliche Grundlage, Normanforderung, branchenspezifische Erfüllungen)

- Erweiterung der Wissensbasis

Grundlagen

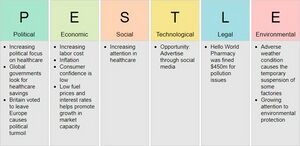

Um Risiken abzuschätzen zu können, bedarf es zunächst eines Bewusstseins über Risiken. Wenn Sie neben einem Fluss ein Haus bauen möchten, dann werden Sie vermutlich das Risiko eines Hochwassers berücksichtigen, aber haben Sie sich schon einmal überlegt ob Sie in einem Land im politischen Umbruch (denken Sie an die Ukraine) ein Haus bauen würden. Um dies einzuschätzen gibt es auf der einen Seite allgemeine Tools wie die PESTLE oder die SWOT Analyse um möglichst viele Aspekte zu berücksichtigen, auf der anderen Seite gibt es einige Normen, die für den Bereich der IT einen möglichst allumfassenden Zugang zu dem Thema bieten.

PESTLE Analyse

Um Risiko abschätzen zu können benötigt man Kenntnisse über die Umwelt, die auf ein Unternehmen einwirkt. Zur Analyse bietet sich eine PESTLE Analyse an, die die verschiedenen Teilaspekte beleuchtet:

Political - Rolle des Staates Mögliche Faktoren: Organisation und politische Stabilität, Verlässlichkeit der Organe, deren Rolle in der Gestaltung des Wirtschaftslebens, rechtliche Rahmenbedingungen auf kommunaler, regionaler und nationaler, supranationaler Ebene, Zölle, Pressefreiheit, Korruption, mögliche Veränderungen in der Politik, Geschäftszyklen, Gesetzgebung (aktuelle und anstehende), branchenrelevante Gesetzgebung, Steuerbestimmungen, Haftbarkeiten, Produktionsstandards, Etikettier-Regelungen, Verhalten der politischen Organe, Reinheitsbestimmungen, Staatszuschüsse, öffentliches Auftragswesen, Patentansprüche

Economical - Makroökonomische Aspekte Mögliche Faktoren: Zinsraten, Arbeitslosigkeitsraten, Wirtschaftswachstumsraten, Wechselkurse, Inflation, Nachfrageschwankungen, Einkommensänderungen, Lohnkosten, Einfluss von Technik, mögliche Veränderungen in der Wirtschaft, Einfluss von Globalisierung, Entwicklung relevanter volkswirtschaftlicher Indikatoren, Wirtschaftszyklen, Ressourcenverfügbarkeit, Schlüsselindustrien, Branchenstrukturen

Social Mögliche Faktoren: Werte, Einstellungen, Normen, Verhaltensweisen, Geschäftsbeziehungen, demografische Veränderungen, Lebenseinstellungen (Alter, Ausbildung, soziale Gruppen), Gesundheitssystem, Arbeitseinstellung der Bevölkerung, öffentliche Meinungsfreiheit, Pressefreiheit, soziale Tabus, Mobilität, Konsumverhalten, Sparraten, „Konsumhunger“

Technological Mögliche Faktoren: Informations- und Kommunikationstechnologie, Technologie, Innovation, staatliche und privatwirtschaftliche F&E-Ausgaben und -Einrichtungen, technologischer Fortschritt, aktuelles technologisches Niveau der Wirtschaft, der eigenen Branche, von Zuliefer- und Kundenbranchen, materielle und kommerzielle Infrastruktur, aber auch Klima, Bevölkerungsdichte, wirtschaftliche Infrastruktur (Post, Banken..) beeinflussen Technologie, Einfluss von Internet, Lebenszyklusphasen von Produkten, Zukunftstechnologien, Basistechnologien, Schlüsseltechnologien

Environmental Mögliche Faktoren: Umweltverschmutzung, Müll, Auswirkungen des Klimawandels, Wandel zum Kauf von Bio-Produkten, Produkten aus regionaler Herstellung, Verfügbarkeit von natürlichen Ressourcen, Emissionen, Standort, Umweltschutzauflagen, Vorhandensein von Rohstoffen

Legal Vom Gesetzgeber beschlossene Beschränkungen oder Veränderungen Mögliche Faktoren: Gesundheitsgesetze, Sicherheit am Arbeitsplatz, Gesetze zu Fusionen und Übernahmen, Datenschutz[73]

SWOT Analyse

Um nun auch die internen Rahmenbedingungen festzulegen gibt es die Möglichkeit eine SWOT Analyse durchzuführen, also: Strengths (Stärken), Weaknesses (Schwächen), Opportunities (Chancen) und Threats (Risiken) zu bestimmen. Aus Sicht des Risikomanagements sind hierbei besonders die beiden folgenden Strategien relevant:

- S-T-Strategie: Das Unternehmen sollte sich „absichern“.

- W-T-Strategie: Es sollte darauf geachtet werden, diese Sachen zu „vermeiden“.

Risikoanalyse aus Sicht des BSI-Standard 200-3

Risikoanalyse wird vom BSI als der Prozess gesehen, der Risiken beurteilt (identifiziert, einschätzt und bewertet) sowie behandelt. Gemäß der Definition der ISO-31000:2018-Norm besteht die Risikobeurteilung aus den folgenden Schritten:

- Identifikation von Risiken (Risk Identification)

- Analyse von Risiken (Risk Analysis)

- Evaluation oder Bewertung von Risiken (Risk Evaluation)

Im deutschen Sprachgebrauch hat sich der Begriff Risikoanalyse für den kompletten Prozess der Risikobeurteilung und Risikobehandlung etabliert und wird vom BSI im Sinne des umfassenden Prozesses verwendet [74] . Folgende vier grundlegende Schritte sind dazu laut BSI-Standard 200-3 [74] nötig:

„Erstellung einer Gefährdungsübersicht

Zusammenstellung einer Liste von möglichen elementaren Gefährdungen

Ermittlung zusätzlicher Gefährdungen, die über die elementaren Gefährdungen hinausgehen und sich aus dem spezifischen Einsatzszenario ergeben

Risikoeinstufung

Risikoeinschätzung (Ermittlung von Eintrittshäufigkeit und Schadenhöhe)

Risikobewertung (Ermittlung der Risikokategorie)

Risikobehandlung

Risikovermeidung

Risikoreduktion (Ermittlung von Sicherheitsmaßnahmen)

Risikotransfer

Risikoakzeptanz

Konsolidierung des Sicherheitskonzepts

Integration der aufgrund der Risikoanalyse identifizierten zusätzlichen Maßnahmen in das

Sicherheitskonzept“

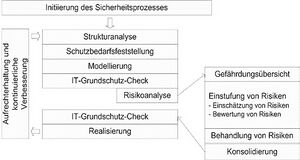

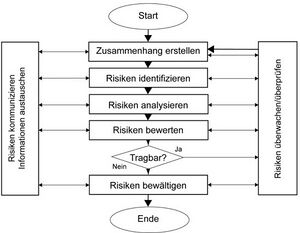

Der Prozess ist dabei eingebunden in den Sicherheitsprozess, wie folgende Abbildung zeigt.

Zu beachten ist, dass der BSI-Standard 200-3 nur eine qualitative Gefährdungsbewertung durch Abgleich mit den Grundschutzkatalogen vorschlägt, es werden keinerlei quantitative Modelle referenziert. Aus der Sicht verfügbarer Kataloge ist der Standard 200-3 jedoch sehr gut geeignet, um Risiken vorab strukturiert zu ermitteln, da er frei verfügbar ist und durch seinen generischen Ansatz auch eine Vielzahl möglicher Branchen abdeckt.

Gefährdungsübersicht

Das BSI definiert im BSI-Standard 200-3 47 elementare Gefährdungen, die folgenden Kriterien genügen [74]:

- „Sie sind für die Verwendung bei der Risikoanalyse optimiert.

- Sie sind

- produktneutral

- technikneutral

- kompatibel mit vergleichbaren internationalen Standards

- Sie sind nahtlos in den IT-Grundschutz integriert.“

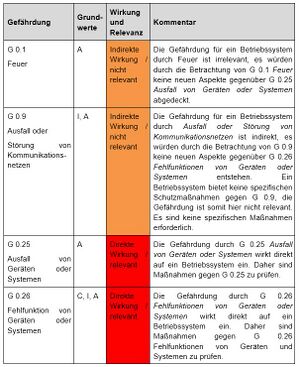

Die einzelnen Bausteine sind dabei daraufhin zu überprüfen, ob einer der Grundwerte der Informationssicherheit (Vertraulichkeit, Integrität, Verfügbarkeit) betroffen ist. Im Folgenden werden die international üblichen Bezeichnungen C für Confidentiality (Vertraulichkeit), I für Integrity (Integrität) und A für Availability (Verfügbarkeit) verwendet. Für jedes Zielobjekt (wie einen Webserver) wird geprüft, welche der Gefährdungen zutreffen. Die Bewertung unterscheidet, ob Gefährdungen direkt, indirekt oder gar nicht auf das Zielobjekt einwirken können:

- "Direkt relevant" bedeutet hier, dass die jeweilige Gefährdung auf das betrachtete Zielobjekt einwirken kann und deshalb im Rahmen der Risikoanalyse behandelt werden muss.

- "Indirekt relevant" bedeutet hier, dass die jeweilige Gefährdung zwar auf das betrachtete Zielobjekt einwirken kann, in ihrer potenziellen Wirkung aber nicht über andere (allgemeinere) Gefährdungen hinausgeht. In diesem Fall muss die jeweilige Gefährdung für dieses Zielobjekt nicht gesondert im Rahmen der Risikoanalyse behandelt werden.

- "Nicht relevant" bedeutet hier, dass die jeweilige Gefährdung nicht auf das betrachtete Zielobjekt einwirken kann und deshalb für dieses Zielobjekt im Rahmen der Risikoanalyse nicht behandelt werden muss [74].

Als Ergebnis folgt eine Liste der Gefährdungen der betroffenen Grundwerte mit deren Wirkung auf das Zielobjekt:

In bestimmten Fällen gibt es abweichend von den elementaren Bausteinen zusätzliche Gefährdungen, die berücksichtigt werden müssen. Kriterien dafür sind:

- Sie müssen zu einem nennenswerten Schaden führen können.

- Sie sind für den konkreten Anwendungsfall realistisch.

In der Praxis können Methoden wie Brainstorming zur Identifikation zusätzlicher Gefährdungen herangezogen werden.

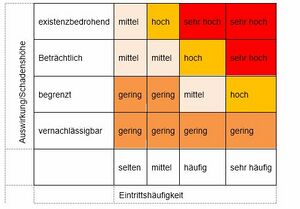

Risikoeinstufung

Der zweite Schritt dient dazu, das Risiko zu ermitteln, das von einer Gefährdung ausgeht. Die Faustformel hierzu ist Risiko = Eintrittshäufigkeit x zu erwartender Höhe des Schadens. Besonders hier gilt, dass es kein einfaches allgemeingültiges Konzept gibt, um beide Aspekte realistisch einzuschätzen. Die Schadenshöhe ist in groben Zügen meist über Kennzahlen aus dem Controlling abzuleiten. Neben finanziellen Schäden sind jedoch auch alle anderen Schäden wie Rufschädigung zu berücksichtigen. Auch Folgeschäden sind zu berücksichtigen. Um den Aufwand für die Risikoeinschätzung zu minimieren, werden Eintrittshäufigkeit und potenzielle Schadenshöhe oft in qualitative Kategorien eingeteilt. Üblich sind folgende Unterteilungen:

- Eintrittshäufigkeit: selten, mittel, häufig, sehr häufig

- Potentielle Schadenshöhe: vernachlässigbar, begrenzt, beträchtlich, existenz-bedrohend [74]

Angeordnet in einer Matrix ergibt das Bild:

Daraus leiten sich gemäß BSI [74] folgende Risikobewertungen ab:

- Gering: Der bestehende Schutz (oder die bereits umgesetzten Maßnahmen) ist ausreichend. Geringe Risiken werden in der Regel akzeptiert.

- Mittel: Der bestehende Schutz (oder die bereits umgesetzten Maßnahmen) reicht möglicherweise noch nicht aus.

- Hoch: Der bestehende Schutz (oder die bereits umgesetzten Maßnahmen) reicht nicht aus.

- Sehr hoch: Es besteht kein Schutz (oder es sind noch keine Maßnahmen gesetzt)

Risikobehandlung

Mögliche Szenarien zur Behandlung von Risiken sind:

- Risikovermeidung

- Risikoreduzierung

- Risikotransfer

- Risikoakzeptanz

Risikovermeidung kann beispielsweise durch Umstrukturierung des Geschäftsprozesses erreicht werden. Als mögliche Gründe nennt das BSI:

- Alle wirksamen Gegenmaßnahmen sind mit hohem Aufwand verbunden und damit sehr teuer, die verbleibende Gefährdung kann aber trotzdem nicht hingenommen werden.

- Die Umstrukturierung bietet sich ohnehin aus anderen Gründen an, zum Beispiel zur Kostensenkung.

- Es kann einfacher und eleganter sein, die vorhandenen Abläufe zu ändern als sie durch Hinzufügen von Sicherheitsmaßnahmen komplexer zu machen.

- Alle wirksamen Gegenmaßnahmen würden erhebliche Einschränkungen für die Funktion oder den Komfort des Systems mit sich bringen [74].

- Risikoreduktion kann durch Umsetzung spezifischer Maßnahmen erreicht werden, die einer Gefährdung entgegenwirken. Als mögliche Gründe nennt das BSI:

- die Dokumentation und der Service des Herstellers, wenn es sich bei dem betroffenen Zielobjekt um ein Produkt handelt,

- Standards und "Best Practices", wie sie beispielsweise von Gremien im Bereich Informationssicherheit erarbeitet werden,

- andere Veröffentlichungen und Dienstleistungen, die beispielsweise im Internet oder von spezialisierten Unternehmen angeboten werden,

- Erfahrungen, die innerhalb der eigenen Institution oder bei Kooperationspartnern gewonnen wurden [74].

Risikotransfer überträgt das Risiko an eine andere Institution, beispielsweise an eine Versicherung. Gründe für diesen Ansatz können sein:

- Die möglichen Schäden sind rein finanzieller Art.

- Es ist ohnehin aus anderen Gründen geplant, Teile der Geschäftsprozesse auszulagern.

- Der Vertragspartner ist aus wirtschaftlichen oder technischen Gründen besser in der Lage, mit dem Risiko umzugehen [74].

Risikoakzeptanz tritt dann auf, wenn die zuvor genannten drei Kriterien nicht anwendbar sind. Dies kann beispielsweise dann sinnvoll sein, wenn der Institution daraus neue Chancen erwachsen. Auch das Abarbeiten von gezielten Maßnahmen kann letztlich zu einem akzeptablen Risikoniveau führen. In dem Zusammenhang wird von einem "Restrisiko" gesprochen. Dieses Risiko muss auf Leitungsebene explizit getragen werden, der „Risikoappetit“ – also der Level, ab dem ein Risiko akzeptabel ist, ist dabei ein entscheidender Faktor. Gründe, auch höhere Risiken zu akzeptieren, können laut BSI beispielsweise sein:

- Die entsprechende Gefährdung führt nur unter ganz speziellen Voraussetzungen zu einem Schaden.

- Gegen die entsprechende Gefährdung sind derzeit keine wirksamen Gegenmaßnahmen bekannt und sie lässt sich in der Praxis auch kaum vermeiden.

- Aufwand und Kosten für wirksame Gegenmaßnahmen überschreiten den zu schützenden Wert [74].

Um die aktuelle Einstufung der Risiken regelmäßig zu überprüfen, ist es sinnvoll diese einer regelmäßigen Überprüfung zu unterziehen. Ergeben sich Differenzen, so sind diese erneut gemäß dem beschriebenen Prozess zu überprüfen. Es ergibt sich daraus ein klassischer PDCA-Zyklus.

Konsolidierung des Sicherheitskonzepts

Das BSI empfiehlt die Sicherheitsmaßnahmen für jedes Zielobjekt anhand folgender Kriterien regelmäßig zu überprüfen:

- Eignung der Sicherheitsmaßnahmen zur Abwehr der Gefährdungen

- Werden alle Aspekte der relevanten Gefährdungen vollständig abgedeckt?

- Sind die getroffenen Gegenmaßnahmen im Einklang mit den Sicherheitszielen?

- Zusammenwirken der Sicherheitsmaßnahmen

- Unterstützen sich die Maßnahmen bei der Abwehr der relevanten Gefährdungen?

- Ergibt sich durch das Zusammenwirken der Maßnahmen ein wirksames Ganzes?

- Stehen die Maßnahmen nicht im Widerspruch zueinander?

- Benutzerfreundlichkeit der Sicherheitsmaßnahmen

- Sind die getroffenen Maßnahmen tolerant gegenüber Bedienungs- und Betriebsfehlern?

- Sind die getroffenen Maßnahmen für die Mitarbeiter und andere Betroffene transparent?

- Ist für die Betroffenen ersichtlich, wenn eine Maßnahme ausfällt?

- Können die Betroffenen die Maßnahme nicht zu leicht umgehen?

- Angemessenheit / Qualitätssicherung der Sicherheitsmaßnahmen

- Sind die getroffenen Maßnahmen für die jeweiligen Gefährdungen angemessen?

- Stehen die Kosten und der Aufwand für die Umsetzung in einem sachgerechten Verhältnis zum Schutzbedarf der betroffenen Zielobjekte? [74]

Es gilt dabei Maßnahmen zu entwickeln, die die Betroffenen möglichst wenig einschränken oder behindern, da Sicherheitsmaßnahmen, die von den Betroffenen nicht akzeptiert werden, wirkungslos sind.

ISO/IEC 2700X Standards zur Informationssicherheit

Definition und Hintergrund von IT-Risikobewertung

Vor der detaillierten Beschäftigung mit Normen stellt sich die Frage nach deren Herausgebern und der Reichweite beziehungsweise der damit verbundenen Tragweite der Normen. Allen voran steht die ISO-Organisation [1] , deren Hauptsitz in Genf in der Schweiz ist. Die internationale Norm ISO/IEC 27001 wurde dabei beispielsweise vom ISO/IEC JTC 1/SC 27 (International Organization for Standardization/International Electrotechnical Commission – Joint Technical Committee 1 „Information Technology“ / Subcommittee 27 „Security techniques“) erarbeitet. Die ISO definiert sich selbst als “an independent, non-governmental international organization with a membership of 162 national standards bodies.” [75] Ihre Ziele definiert sie folgendermaßen: “International Standards make things work. […] ISO has published 21833 International Standards and related documents, covering almost every industry, from technology, to food safety, to agriculture and healthcare.”[75] Für die deutsche Fassung ist der DIN-Normenausschuss Informationstechnik und Anwendungen (NIA) der DIN zuständig, der als Verein in Deutschland eingetragen ist, und dessen Hauptsitz in Berlin ist [76]. In Österreich publiziert das Austrian Standards Institute viele ISO Normen auch als ÖNORM unverändert entweder in Deutsch oder in Englisch [76]. Die IEC (International Electrotechnical Commission) definiert sich als Organisation, die auf Konsens basierende internationale Normen veröffentlicht und Konformitäts-bewertungssysteme für elektrische und elektronische Produkte, Systeme und Dienstleistungen verwaltet, die gemeinsam als Elektrotechnik bezeichnet werden. Sie ist als internationaler Verein nach Schweizer Recht konstruiert. Ihr Stammsitz ist ebenfalls in Genf in der Schweiz. Aktuell hat die IEC rund 85 Mitgliedsstaaten [77]. Das BSI ist ein Amt des Bundes in Deutschland, und definiert seine Ziele wie folgt „Unser Ziel ist der sichere Einsatz von Informations- und Kommunikationstechnik in unserer Gesellschaft. […] Wir wollen bewirken, dass Sicherheitsaspekte schon bei der Entwicklung von IT-Systemen und -Anwendungen berücksichtigt werden.“ [78]

ISO 2700x

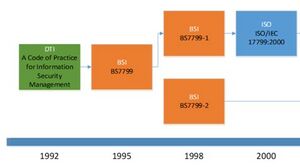

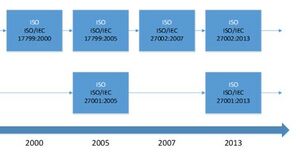

Verschiedene Standards zur Informationssicherheit sind unter dem Nummernkreis 2700x (Information technology – Security techniques) zusammengefasst. Die Wurzeln der ISO/IEC 27000 reichen viel weiter zurück als der erste Blick vermuten ließe. Bereits 1992 veröffentlichte das UK Government’s Department of Trade and Industry (DTI) ein Werk mit dem Namen „A Code of Practice for Information Security Management” [79]. Es sollte Führungskräften von Unternehmen einen Leitfaden liefern, wie diese durch Einführung und Betrieb einer ISMS ihre Information Security verbessern können. Es war das erste öffentlich zugängliche Werk, das dies versuchte. Dieses Werk wurde mit einigen Abänderungen 1995 als BS7799 vom British Standards Institute veröffentlicht [80]. 1998 gab es eine Ergänzung zum BS7799, welche sich mit Information-Security-Managementsystemen beschäftigte. Das neue Werk wurde BS7799-2 genannt und somit bekam das Werk von 1995 den Namen BS7799-1. Im Dezember 2000 wurde aus BS7799-1 die ISO/IEC 17799:2000. Im Jahr 2005 wurde schließlich aus der BS7799-2-Norm die ISO/IEC 27001:2005-Norm, und die ISO/IEC-17799-Norm wurde aktualisiert und als ISO/IEC-17799:2005-Norm veröffentlicht. Um die Zusammengehörigkeit der ISO/IEC 27001 und der ISO/IEC 17799 zu verdeutlichen, wurde letztere 2007 zu ISO/IEC 27002:2007 umbenannt. Die folgende Abbildung zeigt den zeitlichen Verlauf der Entwicklung der Norm von 1992 bis 2013.

Die ISO/IEC-27000-Normenreihe wurde über die letzten Jahre ständig aktualisiert und erweitert. So wurde das Dokument „ISO/IEC 27000 - Überblick und Vokabular“ 2014 bereits in der dritten Version publiziert oder im Februar 2010 der „ISO/IEC 27003 - Leitfaden für die ISMS-Implementierung“ veröffentlicht [81]. Die ISO/IEC 27000 Serie ist eine internationale Normenreihe für Informationssicherheit in privaten, öffentlichen oder gemeinnützigen Organisationen. Sie beschreibt die Anforderungen für das Einrichten, Realisieren, Betreiben und Optimieren eines Informationssicherheits-Managementsystems. Durch den Einsatz eines Plan-Do-Check-Act Zyklus (PDCA Zyklus), der in der Norm verankert ist, findet eine regelmäßige Überprüfung und Verbesserung des Systems statt. Mit Inkrafttreten der europaweiten Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union (NIS-Richtlinie), die bis Mai 2018 in nationales Recht umgesetzt werden muss, werden viele Unternehmen (Betreiber kritischer Infrastruktur wie Energieversorger) gesetzlich gezwungen, ein funktionierendes ISMS nachzuweisen. Im Kontext der ISO/IEC-27000-Reihe sind auch die Normen des BSI von Interesse, da sie seit 2006 ISO/IEC 27001 Zertifizierungen auf der Basis von IT-Grundschutz beim BSI erlauben. Von besonderem Interesse ist dabei der BSI-Standard 200-3: Risikoanalyse auf der Basis von IT-Grundschutz [78]. Zum Zeitpunkt des Entstehens dieser Arbeit ist die Überarbeitung des alten Standards 100-3 in der neuen Form als 200-3 mit 1. Oktober 2017 in der Version 1.0 erschienen [74]. Der klare Vorteil dieses Standards im Vergleich zur ISO/IEC-27001-Norm liegt in der freien Verfügbarkeit der Dokumente. Die aktuelle Fassung kann jederzeit auf der Website des BSI heruntergeladen und ausgedruckt werden.

Risikoanalyse aus Sicht der ISO/IEC-310XX-Reihe

Mit der Ausgabe der Version 2013 der ISO/IEC 27001 setzt diese auf den einen risikoorientierten Ansatz der ISO-31000:2018-Norm, deren Ziel es ist Grundsätze und generische Richtlinien für das Risikomanagement bereitzustellen. Sie integriert Risikomanagement in alle Unternehmensaktivitäten, von der Festlegung der Unternehmensstrategie bis hin zur operativen Umsetzung in den einzelnen Prozessschritten. Die Norm bringt die Gefahren- und Chancenperspektive sowohl in die strategische Führung als auch in die operative Umsetzung ein. Risikomanagement bedeutet daher auch durch einen systematischen Ansatz dem Zufall zuvor zu kommen. Die ISO-310XX-Familie umfasst folgende Kernaspekte:

- ISO Guide 73:2009 – Risikomanagement - Wortschatz

- ISO 31000:2018 – Grundsätze und Richtlinien für die Umsetzung

- ISO/IEC 31010:2009 – Risikomanagement – Risikobewertungstechniken

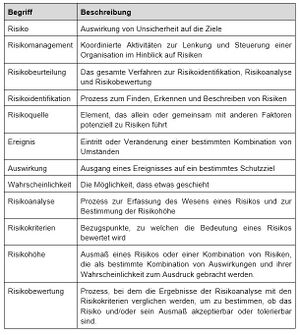

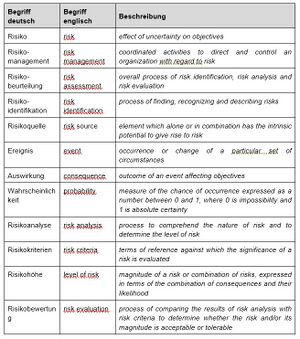

- ISO Guide 73:2009

Der ISO Guide 73:2009 Risikomanagement – Wortschatz liefert grundlegende Vokabeln, um ein gemeinsames Verständnis von Risikomanagementkonzepten und -begriffen zwischen Organisationen und Funktionen sowie zwischen verschiedenen Anwendungen und Typen zu entwickeln.

Einige Begriffe lassen sich besser aus der englischen Bedeutung ableiten. Daher eine kurze Ergänzung der englischen Begriffe und deren Definition laut ISO Guide 73:2009.

Der Begriff des „Risikoniveaus“ wird in der ISO 31010:2009 verwendet, jedoch nicht genau definiert. Der Duden liefert mit der Definition des Wortes „Niveau“ [83] hier eine gute Basis: „1. waagerechte, ebene Fläche in bestimmter Höhe, 2. Stufe in einer Skala bestimmter Werte, auf der sich etwas bewegt, 3. geistiger Rang; Stand, Grad, Stufe der bildungsmäßigen, künstlerischen, sittlichen o.ä. Ausprägung“. Das Risikoniveau ist also die Zuteilung zu einer (willkürlich festgelegten) Stufe eines Risikos. Zur Abbildung der unterschiedlichen Niveaus werden Risikomatrizen mit einer Einteilung in Skalen herangezogen. Diese helfen eine Priorisierung von Maßnahmen durchzuführen. Aus dem englischsprachigen ISO Guide 73:2009 [82] entstammt der Begriff des Risikoniveaus der Definition des „level of risk“ – hier ist mit dem Wort „level“ gut eine mögliche Abstufung erkennbar.

ISO 31000:2018

Die ISO 31000:2018 behandelt Grundsätze und Richtlinien für die Umsetzung von Risikomanagement. Die gleichlautende ÖNORM ISO 31000:2010 wurde 2010 veröffentlicht, eine Anpassung an die aktualisierte Fassung der ISO Version von 2018 wird bald folgen. Die beiden Hauptkomponenten des Risikomanagementprozesses nach ISO 31000:2018 sind das Framework, das die allgemeine Struktur und Funktionsweise des Risikomanagements in einer Organisation regelt und der Prozess, der die eigentliche Methode zur Identifizierung, Analyse und Behandlung von Risiken beschreibt. Das Rahmenwerk bildet dabei ebenso wie bei der ISO/IEC-27001:2015-Norm den PDCA-Zyklus (Plan, Do, Check, Act) ab. Elemente davon sind die Konzeption des Gesamtrahmens für die laufende Risikosteuerung, die Implementierung der Risikomanagementstruktur und des Risikomanagementprogramms, die Überwachung des Managementsystems sowie die kontinuierliche Verbesserung. Aus dem Annex SL [84] – der das Ziel hat, mittelfristig die Struktur aller ISO-Normen zu vereinheitlichen – und dem PDCA-Zyklus leitet sich die Gliederung in Einleitung, Anwendungsbereich, Begriffsbestimmungen, Grundsätze, Rahmenkonzept und Risikomanagement ab.

Einleitung

Die ISO 31000 wurde 2009 als Norm veröffentlicht und stellt einen Standard zur Umsetzung von Risikomanagement dar. Die Norm versucht dabei möglichst generisch für jedes öffentliche, private oder kommunale Unternehmen anwendbar zu sein. Dementsprechend ist der allgemeine Geltungsbereich der ISO 31000:2018 nicht für eine bestimmte Industriegruppe, ein bestimmtes Managementsystem oder ein bestimmtes Themengebiet entwickelt worden, sondern dient vielmehr dazu, allen mit dem Risikomanagement befassten Organisationen eine Leitlinie an die Hand zu geben [85].

Anwendungsbereich

Die ISO-31000:2018-Norm liefert generische Richtlinien für die Gestaltung, Implementierung und Pflege von Risikomanagementprozessen in einer Organisation. Dieser Ansatz zur Formalisierung von Risikomanagementpraktiken soll dabei die Akzeptanz bei Unternehmen erleichtern. Ziel dieses Risikomanagementkonzepts ist es, alle strategischen und operativen Aufgaben einer Organisation über Projekte, Funktionen und Prozesse hinweg an gemeinsamen Risikomanagementzielen auszurichten. Dementsprechend richtet sich ISO 31000:2018 auch an eine breite Stakeholder-Gruppe [85].

Begriffsbestimmungen

Einer der wichtigsten Paradigmenwechsel in der ISO-31000:2018-Norm ist die Art und Weise, wie Risiken definiert werden. Sowohl nach ISO 31000:2018 als auch nach ISO Guide 73 ist die Definition von "Risiko" nicht mehr "Chance oder Wahrscheinlichkeit eines Verlustes", sondern "Auswirkung von Unsicherheit auf die Ziele" [85] und führt dazu, dass das Wort "Risiko" sowohl auf positive als auch auf negative Folgen der Unsicherheit verweist. Eine ähnliche Definition wurde in der ISO-9001:2015-Norm (einem Quality Management System Standard) übernommen, in der das Risiko als "Auswirkung der Unsicherheit“ [86] definiert wird [87]. Ebenso wurde in der ISO 31000:2018 eine umfassende neue Definition für Stakeholder eingeführt: "Person oder Organisation, welche eine Entscheidung oder Aktivität beeinflussen kann, durch eine Entscheidung oder Aktivität betroffen ist oder sich dadurch betroffen fühlt.“ [85] Es handelt sich um die wörtliche Definition des Begriffs "Interessent" im Sinne der ISO 9001:2015 [87].

Grundsätze

Als Grundsätze dienen laut ISO 31000:2010-02 [85]:

- „Risikomanagement schafft Werte.

- Risikomanagement ist Bestandteil aller Organisationsprozesse.

- Risikomanagement ist Teil der Entscheidungsfindung.

- Risikomanagement befasst sich ausdrücklich mit der Unsicherheit.

- Risikomanagement stützt sich auf die besten verfügbaren Informationen.

- Risikomanagement ist maßgeschneidert.

- Risikomanagement berücksichtigt Human- und Kulturfaktoren.

- Risikomanagement ist transparent und grenzt nicht aus.

- Risikomanagement ist dynamisch, iterativ und reagiert auf Veränderungen.

- Risikomanagement erleichtert die kontinuierliche Verbesserung der Organisation“.

Rahmenkonzept

Ausgangsbasis für die ISO 31000:2009 war der australische Standard AS/NZS 4360:2004 [88]. Während jedoch der ursprüngliche Ansatz von Standards Australia einen Prozess vorsah, mit dem Risikomanagement betrieben werden konnte, befasst sich schon ISO 31000:2009 mit dem gesamten Managementsystem, das die Konzeption, Implementierung, Wartung und Verbesserung von Risikomanagementprozessen beinhaltet.

Risikomanagement

Der Risikomanagement-Prozess umfasst laut ISO 31000:2018 folgende Aspekte:

- Identifikation der Risiken, Beschreibung ihrer Art, der Ursachen und Auswirkungen

- Analyse der identifizierten Risiken hinsichtlich ihrer Eintrittswahrscheinlichkeiten und möglichen Auswirkungen

- Risikobewertung durch Vergleich mit zuvor festzulegenden Kriterien der Risiko-Akzeptanz

- Risikobewältigung durch geeignete Maßnahmen

- Risikoüberwachung

- Dokumentation aller Vorgänge im Zusammenhang mit der Risikoanalyse [85]

Die folgende Abbildung fasst den Prozess grafisch zusammen. Die Start- und Endpunkte sind für einen Durchgang zu sehen, der Prozess läuft im Sinne des PDCA-Modells zyklisch.

Die ISO-31000:2018-Norm empfiehlt folgenden Umgang mit Risiken [85]:

- „Vermeidung des Risikos durch die Entscheidung, die risikobegründende Tätigkeit nicht zu beginnen oder fortzusetzen.

- Übernahme oder Erhöhung des Risikos zur Verfolgung einer Chance

- Beseitigung der Risikoquelle

- Ändern der Wahrscheinlichkeit

- Änderung der Konsequenzen

- Teilung des Risikos mit anderen Parteien (einschließlich Verträge und Risikofinanzierung)

- Risikotragfähigkeit durch informierte Entscheidung“

NIST Cybersecurity Framework

Das Cybersecurity Framework richtet ist ähnlich aufgebaut wie die bisher vorgestellten Normen. Es richtet sich primär an US-Behörden US-Unternehmen. Die aktuelle Fassung 1.1[89] ist aus dem Jahr 2018 und ergänzt somit die ursprüngliche Fassung aus dem Jahr 2014. Die folgende Abbildung zeigt analog zum Risikomanagementprozess nach ISO 31000:2010 die Abschnitte Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Der Fokus liegt hier stärker auf der Behandlung der Risiken sowie der Wiederherstellung nach einem Systemausfall. Details dazu decken Vorlesungen über IT-Service Management (mit ITIL abgedeckt) sowie Business Continuity Management ab.

ISO/IEC 31010:2009

Auch für die ISO/IEC-31010:2009-Norm, die Risikobewertungstechniken behandelt, gelten die Begriffe der ISO Guide 73:2009. Der Schwerpunkt liegt dabei im Teilaspekt der Risikobeurteilung im Zuge der Anwendung der ISO-31000:2018-Norm. Die vorgestellten Verfahren zur Risikobeurteilung sollen den Prozess der Durchführung Risikobeurteilung vereinfachen. Die ISO/IEC-31010:2009-Norm weist explizit darauf hin, dass es nötig sein kann, mehr als ein Beurteilungsverfahren einzusetzen. Ein erstes Selektionskriterium ist der angestrebte Detaillierungsgrad. Es gibt oft mehrere – einfache bis komplizierte – Methoden zur Beurteilung. Das Ergebnis muss mit der in der ISO-31000:2010-Norm festgelegten Erstellung des Zusammenhangs übereinstimmen. Es dient somit als Hilfestellung, wie Organisationen ein geeignetes Risikobeurteilungsverfahren in einer bestimmten Situation auswählen können [90]. Geeignete Verfahren sollen laut ISO/IEC-31010:2009-Norm folgende Eigenschaften aufweisen [90]:

- Es sollte begründbar und für die betrachtete Situation oder Organisation geeignet sein.

- Es sollte Ergebnisse in einer Form liefern, die das Verständnis für die Art des Risikos erhöht und die aufzeigt, wie das Risiko gesteuert und beherrscht werden kann.

- Es sollte in einer nachvollziehbaren, wiederholbaren und überprüfbaren Weise einsetzbar sein.

- Nach erfolgter Festlegung von Zielen und Zweck sollen die Verfahren laut ISO/IEC-31010:2009-Norm nach folgenden Faktoren ausgewählt werden [90]:

- Zielsetzungen der Untersuchung. Die Zielsetzungen der Risikobeurteilung wirken sich unmittelbar auf das einzusetzende Verfahren aus. Wenn beispielsweise eine vergleichende Untersuchung zwischen verschiedenen Optionen vorgenommen wird, so kann es hinnehmbar sein, weniger detaillierte Folgenmodelle für diejenigen Teile des Systems zu verwenden, die von den verschiedenen Optionen gar nicht betroffen sind.

- Die Bedürfnisse der Entscheider. In manchen Fällen ist für eine gute Entscheidung ein hoher Detailierungsgrad von Nöten, in anderen reicht ein allgemeines Verständnis aus.

- Potenzielles Ausmaß der Folgen. Die Entscheidung darüber, wie tief die Risikobeurteilung gehen soll, sollte die anfänglich vermuteten Folgen widerspiegeln.

- Benötigtes Fachwissen, menschliche und andere Ressourcen.

- Verfügbarkeit von Informationen und Daten. Einige Verfahren benötigen mehr Informationen und Daten als andere.

Annex A der ISO/IEC 31010:2009 [91] liefert eine Tabelle von möglichen Verfahren und deren Anwendbarkeit in den einzelnen Schritten des Risikobeurteilungs-Prozesses. Dabei werden in der ersten Spalte (Werkzeuge und Verfahren) die Methoden benannt und dann der Risikobeurteilungsprozess nach den Kategorien Risikoermittlung, Risikobeurteilung und Risikobewertung unterteilt. Die Risikobeurteilung selbst gliedert sich dabei nochmals in Folgen, Wahrscheinlichkeit und Risikoniveau. Die letzte Spalte ist zugleich die Referenz auf den richtigen Abschnitt des Annex B der ISO/IEC 31010:2009. Bewertet wird hier lediglich die Eignung nach den Kategorien „SG“ für „sehr geeignet“, „NA“ für „nicht anwendbar“ und „A“ für „anwendbar“. Die Bewertung ist dabei direkt der ISO/IEC 31010:2009 entnommen, es wurde keine eigene Bewertung durchgeführt. Der Risikobeurteilungsprozess gliedert sich demnach in:

- die grundlegende Ermittlung von Risiken (Risikoermittlung), die im Risikomanagementprozess nach ISO 31000:2010 den ersten Schritt in der Risikobeurteilung darstellt. Hierbei werden alle internen und externen Risiken systematisch identifiziert und erfasst um sie vergleichbar zu machen.

- die Risikobeurteilung, die im Risikomanagementprozess nach ISO 31000:2010 den zweiten Schritt darstellt und mögliche Folgen (positiv bei Chancen, negativ bei Risiken), Wahrscheinlichkeiten für den Eintritt und daraus ableitbare Risikoniveaus definiert.

- die Risikobewertung, die im Risikomanagementprozess nach ISO 31000:2010 den letzten Schritt darstellt, und eine Bewertung der entstandenen Risiken durchführt.

Zusammenfassung

Dieses Kapitel beschäftigte sich mit den Aspekten der Risikoanalyse und der Risikobehandlung aus Sicht diverser Normen. Im Kern gilt dabei immer der Risikomanagement-Prozess aus Abbildung 57.

Übungsbeispiele

Übungsbeispiel 1

Entwickeln Sie für Ihr Unternehmen eine geeignete Risikomatrix. Definieren Sie welche Risikoklassen (Risk Level) Sie anwenden wollen Definieren Sie anschließend welche Aufgaben je Risikoklasse (Risk Level) erforderlich sind:

Übungsbeispiel 2

Betrachten Sie exemplarisch 5 Gefahren aus dem IT Grundschutzkatalog des BSI und denken Sie diese für Ihr Unternehmen (oder ihr Zuhause) durch.