IT449 - e-Government e-Government - Querschnittsmaterie

Einleitung

Abschließend sollen in dem vorliegenden Studienheft ausgewählte Kapitel, welche E-Government betreffen, beleuchtet werden.

Konkret wird auf die Themen

- Rechtliche Grundlagen,

- Barrierefreiheit sowie

- Sicherheitsaspekte

eingegangen.

Rechtliche Grundlagen

Welche E-Government Anwendungen verwendet werden können, wird nicht nur allein von den technischen Grenzen bestimmt, sondern vor allem durch die rechtlichen Hürden bzw. Rechtsgrundlagen.

Wie zuvor ausgeführt, sind unter E-Government (electronic government) alle Prozesse zu verstehen, die durch den Einsatz von Informations- und Kommunikationstechnologien eine moderne und effiziente Verwaltung forcieren. „Für die Umsetzung dieser elektronischen Kommunikation zwischen Bürgerinnen und Bürgern bzw. Unternehmen und der österreichischen Verwaltung braucht es geeignete rechtliche Rahmenbedingungen. Sicherheit und Datenschutz haben dabei höchste Priorität.“ [1]

Rechtsvorschriften, welche die Umsetzung des österreichischen E-Governments regeln, können auf der Webseite https://www.onlinesicherheit.gv.at/Themen/Experteninformation/Rechtliche-Vorschriften/e-Government.html aktuell abgerufen werden.

U.a. sind dort genannt:

- das E-Government-Gesetz - E-GovG

- die eIDAS-Verordnung

- das Signatur- und Vertrauensdienstegesetz - SVG

- die Signatur- und Vertrauensdiensteverordnung – SVV

- das Allgemeines Verwaltungsverfahrensgesetz 1991 – AVG

- das Informationssicherheitsgesetz – InfoSiG

- das Zustellgesetz – ZustG

- die Zustelldiensteverordnung – ZustDV

Barrierefreiheit

Gerade bei der Gestaltung von E-Government-Anwendungen wird empfohlen bzw. ist es auch (teilweise gesetzlich) vorgeschrieben, die Anwendungen barrierefrei zu gestalten.

Gemäß § 6 Abs. 5 des Behindertengleichstellungsgesetzes (BGStG) wird im Zusammenhang mit Barrierefreiheit verstanden: „Barrierefrei sind … Systeme der Informationsverarbeitung …, wenn sie für Menschen mit Behinderungen in der allgemein üblichen Weise ohne besondere Erschwernis und grundsätzlich ohne fremde Hilfe zugänglich und nutzbar sind.“

Gesetzliche Vorgaben (WKO Dokument 10.2015)

Gemäß dem Informationsblatt „Barrierefreie Websites – Rechtliche Grundlagen und vorhandene Empfehlungen“ der WKO (Stand lt. Web-Seite 04.02.2023; Stand Dokument Oktober 2015) sind „Websites … für Menschen mit Behinderungen zugänglich zu machen. Die konkrete Umsetzung von Internetseiten, um diesen Anspruch zu erfüllen, obliegt dem Einzelnen. Zur Gestaltung von barrierefreien Inhalten und Services im Netz gibt es empfohlene Richtwerte, jedoch keine genauen gesetzlichen Vorgaben.“

Rechtsgrundlagen für den privatwirtschaftlichen Bereich

Mit 1. Jänner 2006 sind im Bundes-Behindertengleichstellungsgesetz (BGStG, BGBl I Nr. 82/2005) Regelungen zur Gleichstellung von Personen mit Behinderungen in Kraft getreten. Menschen mit Behinderung sollen keine Benachteiligung beim Zugang zu Waren und Dienstleistungen sowie Informationen erfahren. Tritt eine Diskriminierung auf, so hat der Betroffene die Möglichkeit, in einem Verfahren Schadenersatz zu begehren.

Nach einer 10-jährigen Übergangsfrist müssen in Österreich laut Gesetz alle Güter und Dienstleistungen barrierefrei sein. Auch Webseiten und Online-Dokumente – wie zum Beispiel PDF-Dokumente – dürfen keine Barrieren mehr aufweisen.

Rechtsgrundlage für den öffentlichen Bereich

Was die Vorgaben im öffentlichen Bereich und hier speziell im Bereich des E-Government betrifft, hat sich Österreich auf EU-Ebene verpflichtet, die WAI-Leitlinien umzusetzen. Die Umsetzung der WAI-Leitlinien ist daher fester Bestandteil der E-Government-Strategien. Dies bedeutet, dass entsprechende Mindeststandards erfüllt werden müssen.

Die Mitgliedstaaten bekennen sich gemäß Digitales Österreich [2] dazu.

- den Anpassungsprozess von Web-Inhalten an die WAI-Leitlinien zu beschleunigen,

- die WAI-Konformität auf allen Ebenen föderal, regional und lokal zu erreichen,

- die WAI-Konformität bei externer Beauftragung zur Erstellung von Web-Inhalten zu berücksichtigen,

- den Dialog mit Interessensgruppen (wie z.B. Behindertenorganisationen oder Seniorenverbände) zu stärken,

- den Zugang von Menschen mit Behinderungen zur Wissensgesellschaft zu verbessern,

- technische, rechtliche und andere Schranken für eine wirkliche Beteiligung an der wissensbasierten Wirtschaft und Gesellschaft zu beseitigen.

Unter dem Abschnitt „Rechtliche Rahmenbedingungen in Österreich“ steht in Digitales Österreich [2] geschrieben, dass das Thema Zugänglichkeit und Barrierefreiheit von Webangeboten innerstaatlich – ausgehend von den Vorgaben auf EU-Ebene – insbesondere in den folgenden Rechtsgrundlagen verankert ist:

- Bundesverfassung:

Der Artikel 7 der Bundesverfassung formuliert den Gleichheitsgrundsatz und normiert auch ein spezifisches Diskriminierungsverbot für behinderte Menschen. … Bund, Länder und Gemeinden bekennen sich dazu, die Gleichbehandlung von behinderten und nicht behinderten Menschen in allen Bereichen des täglichen Lebens zu gewährleisten.

- Behindertengleichstellungspaket:

Eine wichtige Umsetzung dieser verfassungsrechtlichen Vorgaben erfolgte durch das Bundes-Behindertengleichstellungsgesetz (BGStG), das unter anderem ein Diskriminierungsverbot enthält, Kriterien für eine Zumutbarkeitsbewertung festlegt und die Rechtsfolgen einer Diskriminierung von behinderten Menschen regelt.

- E-Government-Gesetz:

In § 1 Abs. 3 E-Government-Gesetz (E-GovG) ist die Zielsetzung gesetzlich verankert, barrierefreien Zugang zu behördlichen Internetauftritten für Menschen mit Einschränkungen bis 1. Jänner 2008 umzusetzen. Damit sollen internationale Standards bezüglich der Web-Zugänglichkeit umgesetzt und eingehalten werden.

Mit den am 11. Dezember 2008 durch das World Wide Web Consortium veröffentlichten Web Content Accessiblity Guidelines 2.0 (WCAG 2.0) ist ein flexibler und testbarer, neuer Standard für barrierefreies Webdesign verfügbar. Dieser deckt Zugänglichkeitsanforderungen für alle Arten von Web-Inhalten (Text, Bilder, Audio und Video) sowie für Web-Applikationen ab und definiert Technologie-unabhängige Richtlinien und Erfolgskriterien.

Im Sinne der dynamischen Bezugnahme des § 1 Abs. 3 E-Government-Gesetz auf den Stand der Technik erscheint es bedeutsam, die als W3C-Standard veröffentlichten WCAG 2.0 in die Überlegungen der Verwaltung betreffend die Gestaltung ihrer Webangebote einzubeziehen.

Web-Zugänglichkeits-Gesetz – WZG

Basierend auf der Richtlinie (EU) 2016/2102 des Europäischen Parlaments und des Rates vom 26. Oktober 2016 über den barrierefreien Zugang zu den Websites und mobilen Anwendungen öffentlicher Stellen [siehe https://eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:32016L2102&from=EN] haben die Staaten der EU ein Gesetz zu erlassen.

In Österreich handelt es sich hierbei um das Web-Zugänglichkeits-Gesetz – WZG (vgl. Bundesgesetz über den barrierefreien Zugang zu Websites und mobilen Anwendungen des Bundes (Web-Zugänglichkeits-Gesetz – WZG) StF: BGBl. I Nr. 59/2019).

Mit diesem Bundesgesetz werden die Anforderungen an die Barrierefreiheit für die Websites und mobilen Anwendungen des Bundes festgelegt, damit diese für die Nutzer, insbesondere für Menschen mit Behinderungen, besser zugänglich werden.

Auf den Seiten des Parlamentes (vgl. https://www.parlament.gv.at/PAKT/VHG/XXVI/ME/ME_00102/index.shtml) sind die Ziele, der Inhalt sowie die Hauptgesichtspunkte des Entwurfes des WZG skizziert:

Ziele

- Websites und mobile Anwendungen des Bundes sollen für die Nutzerinnen/Nutzer, insbesondere für Menschen mit Behinderungen, barrierefrei und damit besser zugänglich gestaltet werden.

- Für die Nutzerinnen/Nutzer soll es die Möglichkeit geben, Mängel bei der Einhaltung der Barrierefreiheitsanforderungen anzuzeigen und deren Beseitigung durchzusetzen.

Inhalt

- Festlegung von Barrierefreiheitsanforderungen für die Websites und mobilen Anwendungen des Bundes, damit diese für die Nutzerinnen/Nutzer, insbesondere für Menschen mit Behinderungen, besser zugänglich sind.

- Schaffung eines effizienten und wirksamen Feedback-Mechanismus sowie eines Durchsetzungsverfahrens für Beschwerden von betroffenen Nutzerinnen/Nutzern im Hinblick auf Mängel bei der Einhaltung der Barrierefreiheitsanforderungen.

Hauptgesichtspunkte des Entwurfs

Die Web-Zugänglichkeits-Richtlinie der EU soll die Mitgliedstaaten dabei unterstützen, die nationalen Verpflichtungen hinsichtlich eines barrierefreien Webzugangs zu erfüllen und das Bekenntnis der Mitgliedstaaten zum Übereinkommen der UNO über die Rechte von Menschen mit Behinderungen in Bezug auf die Websites öffentlicher Stellen umsetzen.

Alle Websites und mobilen Anwendungen von Bund, Ländern und Gemeinden sowie öffentlich-rechtlichen Einrichtungen sind vom Anwendungsbereich erfasst, sofern dies keinen unverhältnismäßigen Aufwand erzeugt und keine der Ausnahmebestimmungen greift (bestimmte Webinhalte wie Online-Kartenmaterial oder Extranet sind ausgenommen, teilweise mit zeitlicher Beschränkung).

In technischer Hinsicht gilt als Richtschnur die Erfüllung der Stufe AA der „Richtlinien für barrierefreie Webinhalte Web – WCAG 2.0“. Dazu wurde der geltende Europäische Standard 301 549 festgelegt.

Die Web-Zugänglichkeits-Richtlinie ist am 22. Dezember 2016 in Kraft getreten und ist bis 23. September 2018 in den Mitgliedstaaten in nationales Recht umzusetzen. Auf Webinhalte, die vor dem 23. September 2018 veröffentlicht worden sind („alte“ Inhalte), werden die nationalen Bestimmungen ab 23. September 2020 anzuwenden sein; auf jene Webinhalte, die nach dem 23. September 2018 veröffentlicht werden („neue“ Inhalte), sind die nationalen Vorschriften bereits ab dem 23. September 2019 anzuwenden. Auf mobile Anwendungen sind die nationalen Vorschriften ab dem 23. Juni 2021 anzuwenden.

Web Content Accessibility Guidelines (WCAG) 2.0 / 2.1

In diesem Kapitel möchte ich Ihnen überblicksmäßig die WCAG, auf Deutsch auch „Richtlinien für barrierefreie Webinhalte“, vorstellen. Bei diesen Richtlinien für barrierefreie Webinhalte handelt es sich um eine W3C-Empfehlung bzw. einen Webstandard des W3C aus dem Jahr 2008. Diese Richtlinien sollen die Zugänglichkeit und Nutzbarkeit von Webseiten für Menschen mit Behinderungen sicherstellen; sie definieren, wie man Webinhalte für Menschen mit Behinderungen barrierefreier gestalten kann. Barrierefreiheit umfasst ein weites Feld an Behinderungen, einschließlich visueller, auditiver, motorischer, sprachlicher, kognitiver, Sprach-, Lern- und neurologischer Behinderungen.

Am Ende von diesem Unterkapitel wird noch kurz auf die WCAG 2.1 eingegangen.

Obwohl diese Richtlinien ein weites Feld von Problemen abdecken, können sie nicht die Bedürfnisse von Menschen mit allen Arten, Ausprägungen und Kombinationen von Behinderungen adressieren. Diese Richtlinien machen Webinhalte außerdem besser nutzbar für ältere Personen und verbessern häufig die Gebrauchstauglichkeit für Benutzer im Allgemeinen.

Die WCAG 2.0 wurden durch das W3C-Verfahren in Kooperation mit Einzelpersonen und Organisationen auf der ganzen Welt entwickelt. Das Ziel ist es, einen gemeinsamen Standard für die Barrierefreiheit von Webinhalten zur Verfügung zu stellen, der die Bedürfnisse von Einzelpersonen, Organisationen und Regierungen auf internationaler Ebene erfüllt. Die Richtlinien der WCAG 2.0 bauen auf den Richtlinien der WCAG 1.0 auf und wurden so konzipiert, dass sie sich weitgehend auf verschiedene Webtechniken der Gegenwart und Zukunft anwenden lassen sowie mittels einer Kombination aus automatisierten Tests und der Evaluation durch Menschen testbar sind.

Barrierefreiheit im Web beinhaltet nicht nur barrierefreie Inhalte, sondern auch barrierefreie Webbrowser und andere Benutzeragenten. Autorenwerkzeuge spielen ebenfalls eine wichtige Rolle bei der Barrierefreiheit im Web.

Die Richtlinien sind Grundlage für gesetzliche Vorgaben in vielen Ländern der Welt. Die Richtlinien sind in der ISO/IEC 40500 wortident übernommen worden.

Die WCAG 2.0 sind in der folgenden Ebenen-Struktur aufgebaut:

- 4 Prinzipien

- 12 Richtlinien

- 61 Erfolgskriterien

- unzählige Techniken

Die ersten beiden Prinzipien umfassen jeweils 4 Richtlinien, das dritte Prinzip 3, das vierte Prinzip 1 Richtlinie.

Die ersten drei Ebenen sind normativ und stellen das Fundament der Richtlinien dar. Die vierte Ebene hingegen umfasst ergänzende Dokumente, die nicht normativ sind und regelmäßig aktualisiert werden.

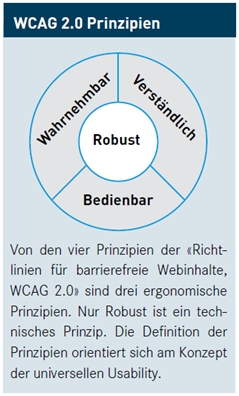

Somit stellen die vier Prinzipien die Basis der Richtlinien dar; die Prinzipien sind folgende:

- Prinzip 1: Wahrnehmbar

Informationen und Bestandteile der Benutzerschnittstelle müssen den Benutzern so präsentiert werden, dass diese sie wahrnehmen können.

Prinzip 2: Bedienbar

Bestandteile der Benutzerschnittstelle und Navigation müssen bedienbar sein. - Prinzip 3: Verständlich

Informationen und Bedienung der Benutzerschnittstelle müssen verständlich sein. - Prinzip 4: Robust

Inhalte müssen robust genug sein, damit sie zuverlässig von einer großen Auswahl an Benutzeragenten einschließlich assistierender Techniken interpretiert werden können.Betreffend die Richtlinien sowie Erfolgskriterien sei auf die WCAG 2.0 verwiesen.

Schließlich gibt die WCAG 2.0 vor, wie die Konformität einer Webseite zur WCAG 2.0 festgestellt werden soll.

Die WCAG 2.1 erweitert die bisherigen Regeln der WCAG 2.0 um zusätzliche 17 Erfolgskriterien, die besonders wichtige Anforderungen für Menschen mit Sehbehinderungen, Anpassungen auf mobilen Geräten sowie um Regeln für Pointer-Eingaben/-Gesten und Sensoren (Anforderungen an Eingabemöglichkeiten auf mobilen Geräten) beinhalten. [Quelle: https://www.ag.bka.gv.at/at.gv.bka.wiki-bka/index.php/Barrierefrei:Richtlinien_fuer_barrierefreie_Webinhalte_WCAG_2.0; 2019-05-07]. Diese neuen 17 Erfolgskriterien sind auf der genannten Seite gelistet bzw. ist dort auch der Link zu den originalen englischen Understanding-Dokumenten gegeben.

10 Punkte für eine barrierefreie Website

Auf den Seiten der Schweizerischen Stiftung zur behindertengerechten Technologienutzung (vgl. [3]) finden sich 10 Punkte für eine barrierefreie Webseite, welche ich Ihnen im Folgenden wiedergeben möchte:

- Accessibility ist Chefsache

Die Zugänglichkeit der Website liegt nicht nur in der Verantwortung der Entwicklungsabteilung, sondern gehört in jede Internetstrategie. - Accessibility ist integraler Bestandteil des Projekts

Barrierefreiheit soll von Beginn an in einem Projekt berücksichtigt werden. So kann Accessibility mit geringen Mehrkosten umgesetzt werden. Wird Accessibility erst am Schluss eines Projektes berücksichtigt, so ist der Aufwand für die Nachbesserungen deutlich größer. - Design for All

Das Prinzip «Design for all» stellt den User in den Mittelpunkt. Unabhängig von Einschränkungen soll eine Website entwickelt werden, welche von der größtmöglichen Anzahl Benutzer sinnvoll gebraucht werden kann. Textversionen für blinde Anwender oder ähnliche Alternativen sollten in jedem Fall vermieden werden. - Trennung zwischen strukturiertem Inhalt und Layout

HTML ist keine Programmier- oder Seitenbeschreibungssprache. Eine strikte Trennung von strukturiertem Inhalt (HTML) und dem Layout (CSS) ist der Grundstein für jede barrierefreie Website. - Richtlinien

Die internationalen Richtlinien des W3C, die WCAG 1.0, sind konform zur Schweizer Gesetzgebung und eignen sich für alle Bereiche der öffentlichen Hand, sowie für private Unternehmen. - Komplexität

Die Komplexität sollte immer dem Inhalt angemessen und keinesfalls unnötig hoch sein. - Geräteunabhängigkeit

Die Geräteunabhängigkeit ermöglicht unterschiedlichen assistierenden Technologien wie beispielsweise einem Screen Reader, PDA oder Mobiltelefon den Zugriff auf die Inhalte der Website. - Tests

Ob sich eine Website auch für Menschen mit Behinderungen eignet, kann am besten in Kooperation mit Betroffenen selbst überprüft werden. Denn der größte Teil der Barrieren kann nur von Menschen mit Behinderungen selbst erkannt werden. - Schulung

Accessibility wird zu einem großen Teil durch Systeme (Content Management System) und Layout-Vorlagen beeinflusst. Ein Teil der Accessibility wird aber immer durch die Autoren und Redaktoren bestimmt. Sie müssen geeignet geschult werden, damit sie die Anforderungen an eine barrierefreie Website sinnvoll umsetzen können. - Nachhaltigkeit

Accessibility wird nicht einmal entwickelt und bleibt danach konstant. Es ist immer darauf zu achten, dass neue Inhalte oder Erweiterungen ebenfalls immer zugänglich erstellt werden.

Diese 10-Punkte-Liste gibt einen guten Überblick darüber, was im Zusammenhang mit barrierefreien Webseiten beachtet bzw. eingehalten werden muss. Eine kompakte Darstellung wie diese ist oft hilfreicher und in der Handhabung einfacher als Standards, welche sich auf mehreren Seiten oder sogar in mehreren Bänden wiederfinden.

Des Weiteren steht auf Seiten der Schweizerischen Stiftung zur behindertengerechten Technologienutzung geschrieben, dass „die Barrierefreie Website … Ausdruck von Kompetenz in Kommunikation und Technik [ist] und sie signalisiert, dass Kunden ernst genommen werden.“ [3] Betrachtet man nun den Bereich E-Government, dann ist es doch das Bestreben von jedem Dienstleister, möglichst viele angebotene Dienstleistungen und Waren abzusetzen. Es geht hier nicht nur ausschließlich um das „ernst genommen werden“; es wäre kontraproduktiv, die Dienstleistungen auf Grund von Barrieren nicht der gesamten Bevölkerung anbieten zu können. Somit kann festgehalten werden, dass es schon rein aus Prinzip zweckdienlich erscheint, Web-Seiten speziell im Bereich E-Government barrierefrei zu gestalten.

Weitere Informationen können über die folgenden Seiten gefunden werden:

(letzter Abruf jeweils 2023-01-31)

- Web Content Accessibility Guidelines (WCAG) 2.0

https://www.w3.org/TR/WCAG20/ - Web Content Accessibility Guidelines (WCAG) 2.1

https://www.w3.org/TR/WCAG21/ - Barrierefreie Websites | Rechtliche Grundlagen und vorhandene Empfehlungen

https://www.wko.at/branchen/information-consulting/unternehmensberatung-buchhaltung-informationstechnologie/it-dienstleistung/barrierefreie-websites.pdf - Österreich Barrierefrei

https://www.digitales.oesterreich.gv.at/web/digitales-osterreich/barrierefreiheit - Prüfung einer Web-Seite auf Barrierefreiheit

https://wave.webaim.org - Barrierefreies Webdesign

https://www.barrierefreies-webdesign.de/ - Barrierefrei: Richtlinien für barrierefreie Webinhalte WCAG 2.0

https://www.ag.bka.gv.at/at.gv.bka.wiki-bka/index.php/Barrierefrei:Richtlinien fuer_barrierefreie_Webinhalte_WCAG_2.0 - Web Accessibility Certificate Austria

https://waca.at/

https://waca.at/zertifizierung-waca-nach-wcag-21 - Zweiter Blick

https://www.zweiterblick.at/index.php?site=wcag21 - Web Accessibility | WCAG-Kriterien - Best-Practice - WACA Zertifizierung

https://www.ffg.at/sites/default/files/downloads/DIAlog 7.11.2019_WCAG_WACA_Praesentation_Rosenberger.pdf

Sicherheitsaspekte

Das Unterkapitel soll einen Überblick über Sicherheitsmaßnahmen geben, welche im Zusammenhang mit E-Government von besonderer Bedeutung sind. Es soll versucht werden, den Begriff Sicherheitsmaßnahmen abzugrenzen bzw. auch eine Klassifikation von Sicherheitsmaßnahmen zu treffen.

Teilweise decken sich die Inhalte von diesem Kapitel mit anderen Lehrveranstaltungen. Auf Grund der Wichtigkeit der folgenden Begriffe sowie der Notwendigkeit für das Verständnis der in dieser Lehrveranstaltung behandelten Konzepte werden diese jedoch wiederholt.

Unter IT-Sicherheit verstehen wir alle Sicherheitsmaßnahmen in EDV-Systemen, die das Ziel haben, Schutz vor unbefugtem Informationsgewinn, unbefugter Modifikation von Informationen und unbefugter Beeinträchtigung der Funktionalität von IT-Systemen zu gewährleisten. Weiters muss auch sichergestellt werden, dass Systeme prognostizierbare Ergebnisse liefern, die spezifisch als Safety bezeichnet werden. In Zusammenhang mit IT-Sicherheit taucht auch der Begriff Datenschutz auf. Unter Datenschutz versteht man die Gesamtheit der Standards der gesetzlichen und betrieblichen Regelung zum Schutze der Rechte der Gemeinschaft sowie natürlicher und juristischer Personen vor Verletzung der Vertraulichkeit, der Integrität und der Sicherheit des Informationshaushalts. Der Fokus liegt bei Datenschutz daher klar im rechtlichen Bereich.

An dieser Stelle sei angemerkt, dass die im Folgenden dargestellten Ausführungen sich nicht ausschließlich auf die IT-Sicherheit, sondern ganz generell auf die Informationssicherheit beziehen.

Sicherheitsmaßnahmen sind Verfahrensweisen, Prozeduren und Mechanismen, die die Sicherheit von Informationen und der sie verarbeitenden IT-Systeme erhöhen. Dies kann auf unterschiedliche Arten erreicht werden. Sicherheitsmechanismen können

- Risiken vermeiden bzw. Bedrohungen oder Schwachstellen verkleinern,

- unerwünschte Ereignisse entdecken,

- die Auswirkung eines unerwünschten Ereignisses eingrenzen,

- Risiken überwälzen oder

- es möglich machen, einen früheren Zustand wiederherzustellen.

Je nach Betrachtungsweise kann eine Klassifikation von Sicherheitsmaßnahmen hinsichtlich nachfolgender Kriterien getroffen werden:

- Sicherheitsanforderungen,

- Art der Maßnahmen und

- Anwendungsbereiche.

In unseren Betrachtungen folgen wir hierbei der Klassifikation des Österreichischen Informationssicherheitshandbuchs.

Klassifikation nach Sicherheitsanforderungen

Man unterscheidet

- Maßnahmen zur Gewährleistung der Vertraulichkeit (confidentiality)

- Maßnahmen zur Gewährleistung der Integrität (integrity)

- Maßnahmen zur Gewährleistung der Authentifikation (authentication)

- Maßnahmen zur Gewährleistung der Verfügbarkeit (availability)

- Maßnahmen zur Gewährleistung der Zurechenbarkeit (accountability)

- Maßnahmen zur Gewährleistung der Authentizität (authenticity)

- Maßnahmen zur Gewährleistung der Nicht-Abstreitbarkeit (non-repudiation)

- Maßnahmen zur Gewährleistung der Zugriffskontrolle (access control).

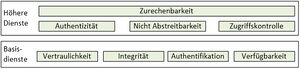

Im Zusammenhang mit Sicherheitsaspekten von IT-Systemen wird üblicherweise ein Schema für informationstechnische Sicherheitsdienste verwendet. Es werden hierbei die Sicherheitsanforderungen für Basisdienste und für höhere Dienste abgebildet. Hierbei lassen sich höhere Dienste aus Basisdiensten ableiten. Der Grad der Unterstützung dieser Dienste erlaubt, den Sicherheitsstatus von IT-Systemen und Modellen zu beurteilen.

Abbildung 6‑1: Schema der Sicherheitsdienste (eigene Darstellung)

Basisdienste

Zu den Basisdiensten gehören Dienste zur Bewahrung der Vertraulichkeit, Datenintegrität, Authentifikation und Verfügbarkeit.

Vertraulichkeit

Dienste, die die Vertraulichkeit gewährleisten, sind alle Maßnahmen, die verhindern, dass ein nichtberechtigter Gegenspieler auf eine geheime Information zugreifen kann. Beispiele für Methoden, die solche Dienste realisieren, wie z.B. kryptographische Verfahren, die die Verschlüsselung von E-Mails ermöglichen und das SSL Protokoll für die TCP/IP Schicht.

Man unterscheidet bei der Bewertung von Datenbeständen verschiedene Stufen der Vertraulichkeit, die entsprechend beim Einsatz von Diensten zur Vertraulichkeit berücksichtigt werden:

- unclassified (offen),

- restricted (unter Verschluss),

- confidential (vertraulich),

- secret (geheim) und

- top secret (streng geheim).

Integrität

Dienste für die Integrität (Unveränderbarkeit oder auch nur Datenintegrität) garantieren, dass Daten in unveränderter Form (das bedeutet im Originalzustand) vorliegen. Dazu ist es notwendig, absichtliche (z.B. durch Spoofing) oder auch unabsichtliche (z.B. durch Übertragungsfehler) Veränderungen der Daten zu erkennen.

Methoden, um die Datenintegrität zu erhalten, sind Prüfziffern, Hashmethoden (z.B. Secure Hash Algorithm, SHA1) und Digests (z.B. für E-Mails Message Digest, MD5).

Authentifikation

Dienste zur Authentifikation (Authentifizierung) identifizieren nachweislich einen Benutzer oder einen Kommunikationspartner. Diese Dienste besitzen große Bedeutung, da an die Identität einer Person oft Rechte gebunden sind (z.B. Systemadministrator, Controller).

Im Wesentlichen werden in der Praxis drei Methoden zur Authentifikation verwendet:

- Kenntnis eines Geheimnisses (Kennworte),

- Besitz eines bestimmten Gegenstands oder Dokuments (Chipkarte) und

- Biometrische Verfahren (Überprüfung körperlicher Merkmale wie z.B. Fingerabdrücke, Netzhautscans etc.)

Oft wird eine Kombination der obigen Verfahren eingesetzt.

Verfügbarkeit

Dienste zur Zusicherung der Verfügbarkeit' garantieren, dass einem berechtigten Benutzer angebotene Dienstleistungen auch stets zur Verfügung stehen. Beispiele für solche Zusicherungen sind z.B. das Ziel, dass allen Benutzern eines IT-Systems gleichmäßige (gerecht) spezifische Systemressourcen (CPU Leistung, Bandbreite, Plattenplatz) zugeteilt werden („throughput“). Darunter fallen aber auch die Abwehr von Deny-of-Service Attacken. Die wichtigste Sicherungsmaßnahme gegen solche Attacken sind die bekannten Firewalls.

Höhere Dienste'

Auf den Basisdiensten bauen die höheren Dienste, nämlich Datenauthentizität, Nicht-Abstreitbarkeit, Zugriffskontrolle und Zurechenbarkeit auf.

Authentizität

Die Datenauthentizität identifiziert eindeutig Informationsbestände. Dies geschieht durch den Nachweis der Integrität und der Herkunft (Authentizität) der Daten.

In der Praxis werden hierzu Prüfziffernmethoden und Verfahren der Verschlüsselung eingesetzt. Beispiele sind die Digitalen Signaturen oder das PGP (Pretty Good Privacy) Verfahren bei Emails.

Nicht-Abstreitbarkeit

Bei der Nicht-Abstreitbarkeit werden Aktionen eindeutig einem (organisatorischen) Subjekt zugeordnet; z.B. wird beim Email-Verkehr dadurch eindeutig festgestellt, wer die E-Mail versendet und wer sie empfangen hat. Verfahren hierzu sind digital signierte Quittungen.

Zugriffskontrolle

Die Zugriffskontrolle befasst sich mit der Autorisierung von Aktionen (z.B. Zugriff auf Daten), um jedem Benutzer nur das zu erlauben, was er auch wirklich aufgrund seiner ihm zugeordneten Rechte darf. Voraussetzung dazu sind Dienste, die die Authentifikation von Benutzern (und Programmen) gewährleisten. Ein Beispiel dazu ist die Zugriffskontrolle in Betriebssystemen für einzelne Benutzer, Gruppen oder den Rest der Welt (siehe Unix).

Zurechenbarkeit

Die Zurechenbarkeit ist ein höherer Dienst, der protokolliert, welche Benutzer welche Systemressourcen zu welchem Zeitpunkt in Anspruch genommen haben. Die Voraussetzung für diesen Dienst ist eine funktionierende Zugriffskontrolle und Gewährleistung der Nicht-Abstreitbarkeit.

Dies kann in der Praxis über sog. Transaktionslogs realisiert werden, die den Zeitpunkt, die Menge und die Dauer der verwendeten Ressourcen pro Benutzer festhält. Dieser Dienst stellt die Basis für den kommerziellen Internetgebrauch dar.

Klassifikation nach Art der Maßnahmen

Dies ist die “klassische” Einteilung der Sicherheitsmaßnahmen und man unterscheidet:

- (Informations-)technische Maßnahmen

- Bauliche Maßnahmen

- Organisatorische Maßnahme

- Personelle Maßnahmen.

(Informations-)technische Maßnahmen

Dazu zählen unter anderem Authentifizierungsmechanismen, Benutzermanagement und -hierarchien, Verschlüsselungstechniken, Datenredundanzen, Softwarestandards, Netzwerktechniken usw.

Bauliche Maßnahmen

Dazu zählen unter anderem Lage und Anordnung der Gebäude, Stärke und Schutz von Wänden, Türen, Fenstern, Lüftungsschächten, Versorgung mit Wasser, Strom, Kommunikationsleitungen, physische Zutrittskontrollen, Brandschutz usw.

Organisatorische Maßnahmen

Dazu zählen unter anderem Kontrolle von Betriebsmitteln, Dokumentation, Rollentrennung, Aktionen bei Auftreten von Sicherheitsproblemen usw.

Personelle Maßnahmen

Dazu zählen unter anderem Regelungen für Mitarbeiter und externes Personal, Verpflichtung zur Einhaltung gesetzlicher Bestimmungen und organisatorischer Regeln, klar definierte Verantwortlichkeiten, Vertretungsregelungen, Informations- und Schulungsmaßnahmen usw.

Klassifikation nach Anwendungsbereichen

Unterschieden werden:

- Maßnahmen, die organisationsweit einzusenden sind

- Systemspezifische Maßnahmen

Organisationsweite Maßnahmen

Zu Maßnahmen, die organisationsweit oder in Teilen der Organisation einzusetzen sind, gehören:

- Etablierung eines Informationssicherheitsmanagement-Prozesses und Erstellung von Informationssicherheitspolitiken,

- organisatorische Maßnahmen (z.B. Kontrolle von Betriebsmitteln, Dokumentation, Rollentrennung),

- Überprüfung der IT-Sicherheitsmaßnahmen auf Übereinstimmung mit den Informationssicherheitspolitiken,

- Reaktion auf sicherheitsrelevante Ereignisse,

- personelle Maßnahmen (inkl. Schulung und Bildung von Sicherheitsbewusstsein),

- bauliche Sicherheit und Infrastruktur und

- Notfallvorsorge.

Systemspezifische Maßnahmen

Die Auswahl systemspezifischer Maßnahmen hängt in hohem Maße vom Typ des zu schützenden IT-Systems ab. Man unterscheidet etwa:

- Nicht-vernetzte Systeme (Stand-Alone-PCs),

- Workstations in einem Netzwerk und

- Server in einem Netzwerk.

Wirksame Informationssicherheit verlangt im Allgemeinen eine Kombination von verschiedenen Sicherheitsmaßnahmen, wobei auf die Ausgewogenheit von technischen und nicht-technischen Maßnahmen in IT-Infrastrukturen zu achten ist.

<span style="color: rgb(53, 152, 219);" >''Bedenken Sie, welche Rolle der Sicherheitsdienst Verfügbarkeit bei z.B. einer E-Government-Anwendung im Bereich E-Ausweis spielt!''</span>

<span style="color: rgb(53, 152, 219);" >'' Bedenken Sie, welche Rolle der Sicherheitsdienst Vertraulichkeit bei z.B. der Durchführung einer Abfrage von Gesundheitsdaten im Bereich ELGA spielt!''</span>

References

- ↑ Onlinesicherheit.at, Onlinesicherheit.at | E-Government. Von Onlinesicherheit.at | E-Government: https://www.onlinesicherheit.gv.at/Themen/Experteninformation/Rechtliche-Vorschriften/e-Government.html abgerufen, (2023). (Onlinesicherheit.at, 2023)

- ↑ 2,0 2,1 Digitales_Oesterreich, Digitales_Österreich | Barrierefreies Web – Internet-Zugang für alle. (Digitales_Österreich) Abgerufen am 14. 04 2016 von https://www.digitales.oesterreich.gv.at/barrierefreies-web-zugang-fur-alle, (2016).

- ↑ 3,0 3,1 Stiftung zur behindertengerechten Technologienutzu, Stiftung zur behindertengerechten Technologienutzung. Abgerufen am 15. 01 2020 von https://www.access-for-all.ch/ch/, (2020).