Rechtsfragen und Rechtsprobleme in der Wirtschaftsinformatik - Gesamt

Gerald Quirchmayr studierte von 1980 bis 1989 an der Johannes Kepler Universität in Linz Informatik und Rechtswissenschaften und schloss beide Studien mit Doktoraten ab. Seine Habilitation für Angewandte Informatik erfolgte im Jahr 1991. Seit 1993 ist er an der Universität Wien tätig, derzeit als Universitätsprofessor für Informatik. Von Oktober 2008 bis Oktober 2010 war er Vizedekan der Fakultät für Informatik, von Oktober 2011 bis Oktober 2018 (Stellvertretender) Studienprogrammleiter für den Bereich Naturwissenschaften und Technik, von 2005 bis Dezember 2010 leitete er das Institut für Distributed and Multimedia Systems. Seit Jänner 2011 ist er stellvertretender Leiter der Multimedia Information Systems Research Group und seit 2002 auch Adjunct Professor an der School of Computer and Information Science der University of South Australia. Im Jänner 2019 wurde er zum Professor an der Ferdinand Porsche FernFH ernannt. Seine umfangreiche internationale Forschungs- und Lehrtätigkeit umfasst neben mehr als 200 wissenschaftlichen Veröffentlichungen und Kooperationen in EU-Projekten, Vorlesungen an Universitäten in England, Finnland, Griechenland, Polen, der Tschechischen Republik, Spanien und Schweden, die Mitarbeit in UN-Projekten, sowie gemeinsame Forschungsarbeiten, Lehrtätigkeit und die Co-Organisation von Konferenzen mit Partnern in Europa, den USA, Kanada, Australien, Russland und Asien.

Wirtschaftsinformatik und Recht – Einführung in die Thematik

Wirtschaftsinformatik und Recht haben eine große Anzahl von Berührungspunkten. Die wohl bekanntesten davon sind Datenschutz, Compliance und die in den Medien besonders stark verbreitete Kriminalität im Internet. Diese Themenkreise dominieren die Diskussion. Dabei wird oft übersehen, dass in der alltäglichen Praxis Fragen des Vertragsrechts, der Schutz geistigen Eigentums und Arbeitnehmerschutzvorschriften eine viel bedeutendere Rolle spielen. Allein jene zentrale Rolle, die zum Beispiel Outsourcing-Verträge und Service Level Agreements (SLA’s) im Betrieb von IT-Systemen aller Art einnehmen, zeigt, wie wichtig es ist, sich mit jenen Rechtsfragen auseinanderzusetzen, die den Alltag der Wirtschaftsinformatik beeinflussen.

In dieser Lehrveranstaltung werden daher folgende Themenbereiche behandelt:

- IT-Verträge

- E- Commerce Recht

- Werbung, Vertragsabschluss im Web und Konsumentenschutz im Electronic Commerce

- Arbeitnehmerschutz

- Schutz geistigen Eigentums

- Datenschutz und Schutz der Privatsphäre

- Datenspeicherungsrichtlinie

- Strafrechtliche Regelungen

- Vorratsdatenspeicherung

Fragestellungen zu diesen Themenkreisen werden in jeweils einer Lektion mit zugehörigen Übungsbeispielen zusammengefasst.

Rechtsfrage und IT

Aus den vielen gesellschaftlichen Berührungspunkten der Informationstechnologie ergeben sich auch viele rechtliche Fragen. Einkäufe in Online Shops, Wartungsverträge für IT-Systeme, Hacker- Angriffe und Datenschutz sind dafür nur einige Beispiele von sehr komplexem Themengebieten, die aus rechtlicher Sicht viele neue Problem aufwerfen, wie z.B. die Frage der Gültigkeit von Online-Bestellungen, das Problem des ausreichenden Schutzes von für unterschiedlichste Zwecke gesammelten Daten, sowie der Verwendung von Informationstechnologie für unterschiedlichste Arten von kriminellen Aktivitäten. Ein weiterer großer Themenkomplex ist die Frage der Überwachung von Telekommunikationseinrichtungen und von IT-Systemen. Im Vergleich zur Verfolgung von Straftaten hat z.B. im Internet die Prävention einen unüblich hohen Stellenwert, der wohl auch dadurch begründet ist, dass die Strafverfolgung in diesem Medium oft einen sehr hohen Aufwand bedeutet.

So ist es z.B. nötig, vor der Erstellung bzw. vor der Inbetriebnahme einer Website die Gesetzeskonformität des Vorhabens zu überprüfen. Die erste zu stellende Frage ist, welche Gesetze überhaupt anwendbar sind. Im Extremfall kann nämlich bereits das Anbieten von Information strafbar sein, wenn die Verbreitung solcher Information nach österreichischem Recht strafbar ist. Beispiele dafür sind Anleitungen zu kriminellen Handlungen, Anbieten von Information zu in Österreich verbotenem Material (Verbotsgesetz, etc.). Grundsätzlich gilt, dass eine Handlung, die nach österreichischem Recht als verboten oder als problematisch zu betrachten ist, es auch dann bleibt, wenn sie online erfolgt. Die oft verbreitete Ansicht, das Internet sein eine Art „rechtsfreier Raum“, kann damit als völliger Unsinn betrachtet werden. Gesetze, die im normalen Privat- und im Wirtschaftsleben gelten, gelten auch im Internet. Daneben gibt es allerdings noch eine ganze Reihe von speziell für den Bereich der IT geschaffenen Regelungen, deren bekanntest das Datenschutzgesetz und das E-Commerce Gesetz sind..

Gültigkeit des Rechts im Internet

Von der Frage der Gültigkeit des Rechts zu unterscheiden ist seine Anwendung im Internet. Diese stellt vor allem dadurch ein Problem dar, dass das Internet per definitionem ein internationales Netzwerk ist. Für Bereich wie den Electronic Commerce gilt daher das Gebot, sich nur in jenen geographischen Räumen zu bewegen, in denen erstens das dort geltende Recht bekannt ist und in denen zweitens davon ausgegangen werden kann, dass es auch entsprechend angewendet wird, z.B. bei der Verfolgung von Betrüger*innen im Internet. Recht wird noch immer als nationales Recht verstanden und seine Anwendung erfolgt daher durch die jeweiligen nationalen Behörden. Soweit internationale Übereinkommen die Anwendung absichern, ist das kein Problem. Das beste Beispiel dafür ist die Vorreiterrolle der Europäischen Union in den Bereichen Datenschutz (Europäische Datenschutzrichtlinie) und gegenseitiger Unterstützung bei der Strafverfolgung (Schengen und Europol). Diese enge Kooperation der Mitgliedsstaaten schafft auch die Basis für die Etablierung eines gemeinsamen europäischen Marktes, von dem auch der Electronic Commerce profitiert.

Unterschiedliche Rechtsgebiete

Es gibt im österreichischen Recht prinzipiell die Unterscheidung zwischen öffentlichem Recht und Privatrecht. Zum Bereich des öffentlichen Rechts gehören all jene Bereiche, die ein „hoheitliches Handeln“ des Staates erfordern, wie z.B. das Strafrecht oder das Verwaltungsrecht. Zum Bereich des Privatrechts gehören alle übrigen Bereiche, wie z.B. das Zivilrecht und das Handelsrecht. In der Wirtschaftsinformatik spielen beide Bereiche eine große Rolle, denn es müssen sowohl die Rechtsverhältnisse zwischen den beteiligten Parteien eingehalten werden, als auch Vorschriften des öffentlichen Rechts berücksichtigt werden.

Eine weitere typische Situation, in der sowohl privatrechtliche als auch öffentlich-rechtliche Fragen auftreten, ist die Erstellung von IT-Verträgen. Ist etwa die in Form eines Werkvertrags zu entwickelnde Software für eine illegale Verwendung bestimmt (Peer to Peer Music Filesharing) oder ist das zu erstellende Produkt selbst illegal (Tool zum Anfertigen von Raubkopien), ist damit auch der Werkvertrag selbst ungültig. Ein weiteres aus rechtlicher Sicht sehr interessantes Problem stellen mögliche Exportbeschränkungen dar. Ein Produkt, das in Österreich problemlos entwickelt und vertreiben werden kann, kann z.B. für den Export in bestimmte Länder gesperrt sein (z.B. aufgrund von UNO-Sanktionen).

Vorgangsweise bei der Analyse eines Sachverhalts

Prinzipiell kann bei der Analyse eines Sachverhalts nach folgendem Prinzip vorgegangen werden:

Soll für den Fall möglicher zukünftiger Probleme Vorsorge getroffen werden?

Welches Problem könnte in der Zukunft auftauchen?

Welche gesetzlichen Regelungen gibt es dafür (etwa Gewährleistung)?

Gib es die Möglichkeit, abweichend vom Gesetz eine entsprechende vertragliche Vereinbarung zu treffen?

- Ist ein Problem bereits aufgetreten, z.B. eine Gesetzesübertretung oder ein Schadensfall)?

Welches Problem liegt vor?

Welche gesetzlichen Regelungen sind anwendbar (Strafrecht oder Privatrecht)?

Wenn es sich um eine privatrechtliche Fragestellung handelt: Ist in einem existierenden Vertrag zwischen den beteiligten Parteien eine Lösung vorgesehen?

Übungsbeispiele

Übungsbeispiel 1.1:

Welche Rechtsfragen ergeben sich aus folgender Situation?

Ein Schüler im Alter von 13 Jahren kauft in einem Online Shop einen iPod und zahlt ohne Wissen seiner Eltern mit der Kreditkarte des Vaters. Der iPod wird auf dem Postweg versendet und trifft beschädigt ein. Die Enttäuschung des Schülers über den defekten iPod ist groß, ebenso das Erstaunen des Vaters, als er die monatliche Kreditkartenabrechnung erhält.

Übungsbeispiel 1.2:

Anwendbarkeit „traditionellen“ Rechts im Internet

Auf einer Website werden Anleitungen zur Beschaffung illegaler Drogen angeboten. Um die Anzahl der Hits auf der eigenen Website zu erhöhen, wird von einer österreichischen Website im Rahmen eines Link Exchanges ein Link auf diese Website gesetzt. Warum ist es in Österreich strafbar, diesen Link zu setzen? Gegen welche Gesetze wird hier verstoßen?

Übungsbeispiel 1.3:

Welche Bereiche des Öffentlichen Rechts und des Privatrechts sind relevant?

In nachweisbar betrügerischer Absicht wird auf einer Website von einem Unternehmen ein defekter PC als neuwertig zum Kauf angeboten.

Variante a: der Käufer ist ein mittelständisches Unternehmen.

Variante b: der*die Käufer*in ist eine Privatperson.

Zu diskutieren ist, welche rechtlichen Probleme auftreten und welche Rechtsgebiete zur Anwendung kommen.

Zusammenfassung der Inhalte

Lektion 1 dient der Einführung in die Thematik „Recht und Wirtschaftsinformatik“ anhand einiger Beispiele. Gültigkeit des Rechts im Internet, unterschiedliche Rechtsgebiete,

IT-Verträge

Aus rechtlicher Sicht bildet das Vertragsrecht einen der zentralen Punkte der Beschaffung, der Entwicklung und des Betriebs von IT-Systemen. Dabei sind neben klassischen Kauf-, Miet- und Leasingverträgen besondere Vertragsformen wie Dienstleistungsverträge und Werkverträge interessant. Dienstleistungsverträge sind eine wesentliche Grundlage für das Outsourcing, Werkverträge und Dienstnehmerverträge bestimmen die Entwicklung und teilweise den Betrieb von IT-Systemen. Unter der Bezeichnung Service Level Agreement (SLA) haben Dienstleistungsverträge insb. im Kontext des Outsourcing eine hohen Stellenwert erlangt.

Da Hardware-Verträge meist klassische Kauf-, Miet- oder Leasingverträge sind, die in anderen Grundlagenlehrveranstaltungen ausführlich behandelt werden, konzentriert sich diese Lektion auf die in der Softwareentwicklung wichtigen Vertragstypen und auf jene Verträge, die das Outsourcing dominieren.

Softwareverträge

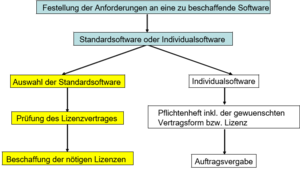

Softwareverträge werden in klassische Lizenzverträge für Standardsoftware (Common off the shelf – COTS) und in Verträge zur Entwicklung (Development) und Anpassung (Customizing) unterteilt.

Lizenzverträge

Da weder traditioneller Kauf (uneingeschränkter Eigentumserwerb) noch klassische Miete (entgeltlicher Gebrauch auf Zeit) den Bereich von Standardsoftware völlig abdecken können, wird auf das Konstrukt der Lizenzverträge zurückgegriffen, die es dem*der Erwerber*in einer Lizenz erlauben, die Software in bestimmter Form zu nutzen. Aus rechtlicher Sicht wird dies als Kauf einer körperlichen Sache mit eingeschränkten Nutzungsrechten (wie eben im Lizenzvertrag festgehalten) betrachtet. Problematisch dabei ist, dass der Eigentumserwerb in den meisten Fällen explizit ausgeschlossen wird, und somit ein sehr wesentliches Merkmal des Kaufes wegfällt.

Lizenzbedingungen umfassen die normale Verwendung, die Haftung für eventuelle Softwarefehler, bzw. deren Ausschluss, sowie Fragen des Anfertigens von Kopien und der Weitergabe von Software oder von Teilen. Einen besonderen Stellenwert haben dabei Verträge mit ASP’s (Application Service Provider). In diesen geht es um die Bereitstellung der Software zur Nutzung durch Dritte. Bekannte Beispiele dafür sind das Anbieten von SAP- oder Oracle-Lösungen durch einen ASP oder der Zugriff auf Office- Anwendungen über eine Terminal-Server, der von einem ASP betrieben wird.

Eine sehr beliebte Variante von Lizenzvereinbarungen, die bei einer größeren Anzahl von auszustattenden Arbeitsplätzen sowohl für den*die Softwarehersteller*in, als auch für seine Kund*innen eine sehr effiziente Vorgangsweise darstellen, sind unternehmensweite Lizenzen, bzw. im Bildungsbereich sog. Campuslizenzen.

Äußerst problematisch sind die sog. „Shrink Wrap – Verträge“, die sofort bei Erwerb der Software oder beim Öffnen der Verpackung gültig werden, es dem*der Käufer*in aber erst nach dem Öffnen der Packung oder nach der Installation der Software möglich ist, die Lizenzbedingungen zu lesen. Zumindest aus Sicht des österreichischen Rechts sind solche Verträge ungültig.

Typische Fragen beim Erwerb einer Softwarelizenz:

- Wofür soll die Software eingesetzt werden?

- Wer wird die Software benutzen?

- Wo soll die Software eingesetzt werden?

- Wie sieht die Systemarchitektur aus, auf der die Software installiert werden soll (z.B. Server mit Terminalzugriff, direkte Installation auf Arbeitsplatzrechnern oder auf mobil eingesetzten Laptops)?

- Welche Installations- und Wartungsunterstützung stehen zur Verfügung (beiliegende Anleitungen, vor Ort, Hotline, ...)?

- Welche Dokumentation und welche Schulungsmaßnahmen sind inkludiert (Handbücher auf CD, Kursmaterial, etc.)?

- In welchem Umfang ist Customizing inkludiert?

Softwareentwicklungsverträge

Individualsoftware wird im Rahmen von eigens dafür eingerichteten Projekten abgewickelt, deren Rahmenbedingungen durch speziell dafür abgeschlossene Softwareentwicklungsverträge definiert werden. Die wichtigste rechtliche Entscheidung ist, ob Softwareentwicklung als Dienstnehmervertrag oder als Werkvertrag eingestuft wird, denn davon hängt die Haftung des*der Softwareentwickler*in ab. Wird ein Werkstück (i.e. ein Softwareprodukt) geschuldet, so richten sich die Haftungsbestimmungen nach jenen des Werkvertrags, wird eine Arbeitsleistung geschuldet, so hat sich der Entwickler redlich um den Erfolg zu bemühen. Im Gegensatz zum Werkvertrag kann ein Schadenersatz aber nur dann eintraten, wenn dem*der Entwickler*in Fahrlässigkeit nachgewiesen werden kann oder der*die Entwickler*in sich nachweislich nicht redlich um den Erfolg bemüht hat, z.B. seine Arbeitszeit für private Tätigkeiten genutzt hat, oder Computerspiele gespielt hat, anstatt an der Entwicklung der Software zu arbeiten. Wenn ein Werkvertrag vorliegt, gelten die üblichen Gewährleistungsregeln, die auch bei einem Kauf gelten würden, solange im Vertrag nichts anderes vereinbart wurde. Während bei einem Dienstnehmervertrag alle Rechte an der entwickelten Software automatisch an den*die Arbeitgeber*in übergehen und mit der Bezahlung des Dienstnehmerentgelts als abgegolten gelten, ist der Übergang der Rechte im Werkvertrag explizit zu regeln. Dies betrifft z.B. die Übergabe des Source Codes, Weiterentwicklungsrechte, Kopierrechte, sowie den Verwendungszweck der Software.

Customizing

Customizing, eine Anpassung von Standardsoftware kann, je nach Umfang der Tätigkeit, als Teil der Installation der Standardsoftware gesehen werden oder sogar ein eigenes Entwicklungsprojekt darstellen. Je nach Art und Umfang Tätigkeit wird sich im Einzelfall ergeben, ob es in Form einer Zusatzleistung zur Installation (z.B. bei einer relativ einfachen Parametrisierung der Software) oder in Form eines eigenständigen Dienst- oder Werkvertrags abzuwickeln ist. Wird im Rahmen von Customizing von einem Consulting-Vertrag gesprochen, muss genau spezifiziert werden, ob eine Beratungsleistung erbracht wird, oder eine Erfolg geschuldet wird (i.e. die Anpassung der Software).

Wartungsverträge und laufende Upgrades

Um Software auf einem aktuellen Stand zu halten und eventuelle Fehler beheben zu lassen, werden üblicherweise Wartungsverträge abgeschlossen, die in vielen Fällen auch Upgrades auf neue Releases umfassen. Ein weiteres Ziel von Wartungsverträgen ist, bei Problemen, die beim Betrieb der Software auftreten können, im Bedarfsfall eine kompetente Beratung zur Verfügung gestellt zu bekommen. Im Standardfall ist dies der Zugang zu einer Hotline.

Unbedingt zu beachten ist beim Systemzugang für Wartungstechniker*innen die Problematik des Schutzes (insb. der Geheimhaltung) personenbezogener Daten.

Outsourcing von operativen IT- Dienstleistungen

Das Outsourcing von operativen IT-Dienstleistungen wird vor allem bei kleineren und mittleren Betrieben immer beliebter. Eine weitere sehr verbreitete Variante, in der Outsourcing verstärkt zum Einsatz kommt, ist die Ausgliederung der IT-Abteilung als selbständiges Tochterunternehmen. Service Level Agreements bilden dabei die zentrale Komponente. Da die Kosten für Betrieb und Weiterentwicklung von IT-Infrastrukturen in den vergangenen Jahrzehnten stark angestiegen sind, hofften viele Unternehmen durch Outsourcing die Kostenprobleme in den Griff zu bekommen. Die Idee war, dass mehrere Unternehmen die Kompetenzen eines*einer Outsourcing-Partner*in nutzen und sich so auch die Kosten der Nutzung der Infrastruktur teilen würden. Um eine entsprechend hochwertige Dienstleistung zu gewährleisten, wurde das Konstrukt der Service Level Agreements eingeführt. Dies bedeutet, dass eine erbrachte Leistung bestimmten Anforderungen genügen muss. So kann z.B. vereinbart werden, dass die Verfügbarkeit einer IT-Infrastruktur bei einem 24x7 Betrieb mindestens 99% sein muss, oder dass im Fall einer outgesourcten Wartung von IT-Systemen innerhalb einer bestimmten Zeit ein*e Techniker*in vor Ort sein muss, oder dass defekte Hardware innerhalb von z.B. 24 Stunden repariert oder ersetzt wird. In Fall von outgesourcter Software-Wartung kann Teil eines Service Level Agreements sein, dass innerhalb einer bestimmten Zeit nach Auftreten eines Problems die Software wieder voll betriebsfähig sein muss.

Outsourcing, Miete, Leasing und Kauf von Hardware

Neben dem Outsourcing von Hardware-Infrastrukturen sind Miete, Kauf und Leasing die beliebtesten Arten der Beschaffung von Hardware, wobei aus rein buchhalterischer und steuerrechtlicher Sicht (OPEX wird als vorteilhafter betrachtet als CAPEX) zumindest in größeren Firmen Miete und Leasing bevorzugt werden. Ein weiteres Argument für Leasing- Varianten sind für technologieorientierte Unternehmen die schnellen Erneuerungszyklen von Hardware, sodass innerhalb relativ kurzer Zeitperioden von ein bis zwei Jahren beschaffte Hardware wieder obsolet sein kann. In diesem Fall ist eine Outsourcing-, Miet- oder Leasingvariante meist die günstigste Finanzierungsform, da die Hardware entweder nur reine (dann allerdings höhere) Betriebskosten verursacht oder im Fall des Leasings nach Ablauf der vereinbarten Leasing-Periode von dem*der Leasing- Geber*in wieder zurückgenommen wird. Diese*r kann die Geräte dann an Unternehmen weitervermieten, das nicht unbedingt auf dem letzten Stand der Technik sein muss, oder sie zu einem im Vergleich zum Neupreis günstigen Preis verkaufen. Zwischen Leasing und Outsourcing besteht der wesentliche Unterschied, dass im Fall des Outsourcings auch der Betrieb der Hardware an eine*n Vertragspartner*in übergeben wird. Wie im Fall des Outsourcings von Software wird dann nur mehr eine Dienstleistung (Betrieb der Hardware vor Ort oder sogar bei dem*der Anbieter*in) auf Basis von Service Level Agreements vereinbart (z.B. eine Verfügbarkeit von 99% bei 24x7- Betrieb von x TB Speicherplatz und einer Antwortzeit von y ms bei einem vorgegebenen Anwendungsportfolio, das auf der vereinbarten Hardware- Infrastruktur läuft.).

Leistungspflichten, Gewährleistung und Schadenersatzansprüche in IT-Verträgen

Zentraler Bestandteil eines IT-Vertrages sind die darin festgehaltenen Leistungspflichten. In der eigentlichen Leistungsbeschreibung ist zu unterscheiden zwischen Haupt- und Nebenleistungspflichten. Als Hauptleistungspflichten gelten bei Softwareverträgen die Funktionalität der Software, sowie ihre allgemeinen Eigenschaften (z.B. Stabilität, Sicherheit). Zu den meist als Nebenleistungspflichten zu betrachtenden Leistungen gehören Beratung, Installation, Einschulung, Dokumentation und Source Code. Da jedoch in vielen Fällen die Verwendbarkeit der Software von diesen Nebenleistungspflichten abhängt, sollten diese im Softwarevertrag ebenfalls genau spezifiziert werden. Sollte es bei der Abwicklung eines Projekts zu Problemen kommen, tritt aus rechtlicher Sicht die Frage der Gewährleistung auf. Um möglichen Problemen vorzubeugen ist es daher sowohl aus Sicht des*der Lieferant*in, als auch aus Sicht des*der Erwerber*in wünschenswert, einige Bereiche im Vertrag zu regeln. Dies betrifft unter anderem die Annahme von IT-Systemen. Üblich sind in der Praxis ein Abnahmetest und eine anschließende Testperiode von meist 6 Monaten.

Was ein Mangel ist und welche Gewährleistungspflichten sich aus einem Mangel ergeben können, bestimmt das ABGB in §§ 922 ff. In Abhängigkeit von der Wesentlichkeit und Behebbarkeit von Mängeln ergibt sich die Verpflichtung der Nachbesserung, der Preisminderung oder der Wandlung (Vertrag wird rückgängig gemacht). Gewährleistungseinschränkung und – verzicht sind bei Geschäften unter Kaufleuten verbreitet, bei Geschäften, die in den Anwendungsbereich des Konsumentenschutzgesetzes fallen, können solche Vertragsklauseln in vielen Fällen als ungültig betrachtet werden. Darüber hinaus gilt eine sog. Freizeichnung (völliger Haftungsausschluss) als sittenwidrig. Typische Mängel einer Software, die in der Praxis immer wieder auftreten, sind Codierungsfehler, logische Fehler und das Abweichen von der im Softwarevertrag definierten Leistungsspezifikation. Entscheidend dabei ist, ob der Mangel behebbar ist. Wenn ja, hat die Behebung innerhalb einer angemessenen Nachfrist zu erfolgen.

Die Frage des Schadenersatzes richtet sich grundsätzlich nach dem Gewährleistungsrecht und nach der Frage eines eventuellen Verschuldens. Die entsprechenden Regeln sind im ABGB in §§1298 und 1299 zu finden. In § 1313a ABGB finden sich Regeln zur Gehilfenhaftung, in § 1489 ABGB ist die Verjährung nach 3 Jahren ab Kenntnis von Schaden und Schädiger*in festgehalten.

Übungsbeispiele

Übungsbeispiel 2.1:

Ein Unternehmen im Bildungsbereich erwirbt Standardsoftware

Ein Unternehmen im Bildungsbereich erwirbt eine Lizenz für ein Standardpaket für Office Software. Die Software soll sowohl in der Administration als auch im Unterricht eingesetzt werden. Welche Fragen ergeben sich in Bezug auf den Typ und auf die nötige Anzahl der zu erwerbenden Lizenzen? Welche Art des Einsatzes der Software in Administration und Unterricht sollt von der erworbenen Lizenz abgedeckt werden? Was ist hinsichtlich des Anlegens von Sicherungskopien zu beachten?

Übungsbeispiel 2.2:

Es ist eine Schnittstelle für den Datenaustausch zwischen einem CAD-System und einem Auftragsverwaltungssystem zu entwickeln.

Was sind die wesentlichen Vorteile eines Werkvertrags aus Sicht des*der Auftraggeber*in, was sind die möglichen Nachteile für den*die Auftraggeber*in?

Übungsbeispiel 2.3:

Welche Leistungen sollte ein Wartungsvertrag umfassen, um den möglichst reibungslosen Einsatz einer neu beschafften Software für die kommenden 5 Jahre zu gewährleisten?

Auszugehen ist dabei von folgender Situation: Ein*e Softwareberater*in hat ein Standardpaket für Finanzbuchhaltung und Kostenrechnung an die Bedürfnisse eines Unternehmens mit 1.500 Mitarbeiter*innen angepasst. Der Einsatz der Software ist für die nächsten 5 Jahre geplant. Welche Leistungen müssen in einem mit dem*der Berater*in abgeschlossenen Wartungsvertrag vereinbart werden, um für den Fall von Problemen mit dieser angepassten (customized) Software vorbereitet zu sein?

Übungsbeispiel 2.4:

Hardware-Outsourcing, Leasing, Miete oder Kauf

Ein Unternehmen benötigt eine neue Hardware-Infrastruktur und muss sich zwischen Kauf, Leasing, Miete und Outsourcing entscheiden. Was sind aus rechtlicher Sicht die wesentlichen Unterschiede hinsichtlich der Haftung für die Betriebsfähigkeit der Hardware?

Zusammenfassung der Inhalte

Lektion 2 gibt einen Überblick über die wesentlichsten im Zusammenhang mit IT-Verträgen auftretenden rechtlichen Probleme. Neben klassischen Fragen der Vertragsgestaltung werden auch aktuelle Fragestellungen wie Outsourcing, Service Level Agreements und die Rolle von Application Service Providern diskutiert.

Je größer der Pool an Arbeitskräften, (i) umso einfacher können von Arbeitgeber*innen Engpässe an Arbeitskräften überwunden werden, und (ii) umso passgenauer können von Arbeitgeber*innen insbesondere hochqualifizierte Arbeitsplätze besetzt werden. Aus Sicht der Arbeitnehmer*innen gilt im Prinzip das Gleiche: Je größer der Arbeitsmarkt, (i) umso eher können Arbeitsuchende eine*e Arbeitgeber*in finden, und (ii) insbesondere Hochqualifizierten steht ein größerer Pool an Arbeitgeber*innen gegenüber, die ihr spezifisches Humankapital benötigen und entsprechend entlohnen. Die dadurch verbesserte Allokation des Faktors Arbeit sollte daher die gesamtwirtschaftliche Leistungsfähigkeit erhöhen, auch wenn es für einzelne Ökonomien zu Nachteilen kommen kann.

Die wichtigsten Elemente des E-Commerce Rechts

Überblick über zentrale Rechtsvorschriften im Bereich des E-Commerce

Werbung und Konsumentenschutz im Internet sind zwei besonders intensiv

Electronic Commerce gehört heute zum Standard-Repertoire eines modernen Unternehmens. Umso wichtiger ist es, dass sich sowohl das Unternehmen, als auch seine Kunden*innen auf bestimmte rechtlich abgesicherte Regeln verlassen können. In Österreich wurde für jene Bereiche, die nicht bereits durch geltendes Recht abgedeckt sind, daher das seit 2001 gültige E-Commerce Gesetz erlassen.

Die historisch wichtigsten europäischen Rechtsgrundlagen für den E-Commerce sind die Fernabsatz-Richtlinie und die E-Commerce-Richtlinie. Neben diesen beiden spielen die Signatur-Richtlinie und die Richtlinie über den Fernabsatz von Finanzdienstleistungen und die Richtlinie über den Verbrauchsgüterkauf eine wichtige Rolle.

Zentrale in Österreich anwendbare Vorschriften basieren auf den Regeln für Schuldverträge und Verbraucherverträge,

Da E-Commerce in vielen Fällen grenzüberschreitend (nicht nur national sondern auch über die EU-Grenzen hinausgehend) ist, kann die Rechtsdurchsetzung allerdings sehr problematisch sein. Internationale Gerichtszuständigkeit, sowie die Problematik der Entscheidungsvollstreckung außerhalb der EU, lassen es für immer mehr Anbieter*innen und Kund*innen als ratsam erscheinen, ihre E-Commerce Aktivitäten auf Mitgliedsstaaten der EU zu beschränken.

Die Rechtswahl steht primär den Parteien offen, subsidiär unterliegt das Rechtsgeschäft dem Recht jenes Staates, zu dem es die engste Verbindung aufweist. So können rein theoretisch z.B. ein*e russische*r Anbieter*in und ein*e österreichische*r Kund*in US-Recht und als Gerichtsstand ein afrikanisches Land wählen, was natürlich im Anwendungsfall zu einigen größeren Problemen führen wird.

Verbraucherverträge: betreffen meist die Lieferung von beweglichen Sachen, die Erbringung von Dienstleistungen, oder Verträge zur Finanzierung dieser Geschäfte.

Wenn nicht anders vereinbart, kommt bei Verbraucherverträgen das Verbraucherlandrecht zur Anwendung. Eindeutige Anknüpfungspunkte dafür sind ein ausdrückliches Angebot oder Werbung im Verbraucherland, oder die Bestellannahme im Verbraucherland.

In der Spezialgesetzgebung, i.e. dem Electronic Commerce Gesetz und dem Gesetz über digitale Signaturen, werden auch Informationspflichten, wie etwa der Mindestinhalt von kommerziellen Websites und die Verwendung von digitalen Signaturen im Rechtsverkehr geregelt.

Werbung, Vertragsabschluss im Web und Konsumentenschutz im E-Commerce

Werbung und Konsumentenschutz im Internet sind zwei besonders intensiv diskutierte Bereiche, deren bekanntester Aspekt die Überflutung mit Spam Mails ist. Während Vertragsabschlüsse im Internet im Normalfall den auch sonst gängigen Rechtsvorschriften genügen, sind Verträge mit Minderjährigen ein besonderes Problem. Die Frage ist, wie ein Unternehmen erkennen kann, dass es sich bei einem*einer Kund*in um eine*n Minderjährige*n handelt, und was im Fall einer Aufsichtsverletzung durch Erziehungsberechtigte passiert, bzw. wie eine solche überhaupt nachgewiesen werden kann. Die weltweite Diskussion um Internet-Filter aller Art zum Schutz Minderjähriger vor illegalen und unmoralischen Inhalten ist der zweite große Problembereich beim Schutz Minderjähriger. Spam Mails, die immer wieder in der Lage sind, Filter zu überwinden, stellen nicht nur eine unangenehme Belästigung, sondern auch eine wirtschaftlich nicht zu vernachlässigende Behinderung der Arbeit dar.

Grundsätzlich gilt nach österreichischem Recht, dass die Zustimmung zur Zusendung von elektronischem Werbematerial vorliegen muss. Problematisch bleibt dabei, dass so gut wie kein Spam seinen Ausgangspunkt in Österreich hat und der Anteil von aus Mitgliedsstaaten der EU kommendem Spam im Vergleich ebenfalls sehr gering ist.

Beim Vertragsabschluss im Web (z.B. beim Online Shopping) ist unbedingt zu beachten, welche Voraussetzungen erfüllt sein müssen, damit ein Vertrag mit einem*einer Kund*in gültig ist (i.e. damit eine verbindliche Bestellung mit entsprechender Zahlungsverpflichtung vorliegt). Zentral ist dabei die sog. Willenserklärung, das ist die eindeutige Erklärung, ein Produkt oder eine Dienstleistung erwerben zu wollen. Liegt diese nicht eindeutig vor, ist, wie auch im traditionellen (papierbasierten) Fall, der Vertrag als nicht zustande gekommen zu betrachten. Die Website muss daher so gestaltet sein, dass ein*e Käufer*in erkennen kann, wann er*sie eine Bestellung abgibt und auch eindeutig ist, was er*sie bestellt. Wenn ein*e Käufer*in z.B. guten Grund zur Annahmen hat, einen einmalige Leistung zu bestellen, in Wahrheit aber ein Abonnement bestellt, liegt zumindest eine Irrtum vor. Je nach Gestaltung der Website kann es sich auch um eine absichtliche Täuschung oder im Extremfall sogar um einen gewerbsmäßigen Betrug handeln. Da die Interpretation des Sachverhalts in Grenzfällen meist schwierig ist und der einmal erfolgte Betrugsverdacht schwer zu eliminieren ist, gilt auch hier die Regel, dass Firmen mit guter Reputation entsprechenden Wert auf die Gestaltung ihrer Website legen. Online-Buchungssysteme der großen Fluglinienallianzen und der großen österreichischen Banken können als Musterbeispiele gelten, die alle Informationspflichten nach dem E- Commerce Gesetz erfüllen und so gestaltet sind, dass möglichst keine Missverständnisse entstehen können.

Bei der Gestaltung der Website kann inzwischen auch von einer Sorgfaltspflicht gegenüber dem*der Benutzer*in bzw. dem*der Kund*in ausgegangen werden, die z.B. dazu verpflichtet, schutzwürdige Information (Kreditkartendaten, Gesundheitsdaten, etc.) verschlüsselt zu übertragen oder den*die Benutzer*in bzw. Kund*in zumindest in geeigneter Form darauf hinzuweisen, wenn Daten ungesichert übertragen werden.

Bei der Zusendung von Werbematerial ist auf jeden Fall das Spam-Verbot nach § 101 TKG zu beachten: Die Zusendung einer elektronischen Post als Massensendung oder zu Werbezwecken bedarf der vorherigen - jederzeit widerruflichen - Zustimmung des*der Empfänger*in. Von ebenso zentraler Bedeutung ist in diesem Zusammenhang Art. 7 der E-Commerce Richtlinie: Er beinhaltet die sog. „Opt-Out“-Regelung („Robinson-Listen“), die es ermöglicht, eine von allen Versender*innen von Werbematerial zu berücksichtigende Erklärung abzugeben, dass man keine Werbe-Mails empfangen will. Ebenso gelten unerbetene Anrufe und Faxe lt. OGH als wettbewerbswidrig (Sittenwidrigkeit nach § 1 UWG).

Digitale Signaturen im E-Commerce

Digitale Signaturen sind Österreich im Gesetz über Digitale Signaturen (SigG 1999) geregelt. Dieses Bundesgesetz regelt somit den rechtlichen Rahmen für die Erstellung und Verwendung elektronischer Signaturen sowie für die Erbringung von Signatur- und Zertifizierungsdiensten. Dieses Bundesgesetz ist auch anzuwenden in geschlossenen Systemen, sofern deren Teilnehmer*innen dies vereinbart haben, sowie im offenen elektronischen Verkehr mit Gerichten und anderen Behörden, sofern durch Gesetz nicht anderes bestimmt ist.

Die Rechtsverbindlichkeit („Gültigkeit“) einer digitalen Unterschrift wird in § 3 SigG wie folgt definiert:

§ 3. Allgemeine Rechtswirkungen

(1) Im Rechts- und Geschäftsverkehr können Signaturverfahren mit unterschiedlichen Sicherheitsstufen und unterschiedlichen Zertifikatsklassen verwendet werden.

(2) Die rechtliche Wirksamkeit einer elektronischen Signatur und deren Verwendung als Beweismittel können nicht allein deshalb ausgeschlossen werden, weil die elektronische Signatur nur in elektronischer Form vorliegt, weil sie nicht auf einem qualifizierten Zertifikat oder nicht auf einem von einem*einer akkreditierten Anbieter*in für Zertifizierungsdienste ausgestellten qualifizierten Zertifikat beruht oder weil sie nicht unter Verwendung von technischen Komponenten und Verfahren im Sinne des § 18 erstellt wurde.

§ 4 Besondere Rechtswirkungen

(1) Eine sichere elektronische Signatur erfüllt das rechtliche Erfordernis einer eigenhändigen Unterschrift, insbesondere der Schriftlichkeit im Sinne des § 886 ABGB, sofern durch Gesetz oder Parteienvereinbarung nichts anderes bestimmt ist.

(2) Eine sichere elektronische Signatur entfaltet nicht die Rechtswirkungen der Schriftlichkeit im Sinne des § 886 ABGB bei

1. Rechtsgeschäften des Familien- und Erbrechts, die an die Schriftform oder ein strengeres Formerfordernis gebunden sind,

2. anderen Willenserklärungen oder Rechtsgeschäften, die zu ihrer Wirksamkeit an die Form einer öffentlichen Beglaubigung, einer gerichtlichen oder notariellen Beurkundung oder eines Notariatsakts gebunden sind,

3. Willenserklärungen, Rechtsgeschäften oder Eingaben, die zu ihrer Eintragung in das Grundbuch, das Firmenbuch oder ein anderes öffentliches Register einer öffentlichen Beglaubigung, einer gerichtlichen oder notariellen Beurkundung oder eines Notariatsakts bedürfen, und

4. einer Bürgschaftserklärung (§ 1346 Abs. 2 ABGB).

(3) Die Bestimmung des § 294 ZPO über die Vermutung der Echtheit des Inhalts einer unterschriebenen Privaturkunde ist auf elektronische Dokumente, die mit einer sicheren elektronischen Signatur versehen sind, anzuwenden.

(4) Die Rechtswirkungen der Abs. 1 und 3 treten nicht ein, wenn nachgewiesen wird, dass die Sicherheitsanforderungen dieses Bundesgesetzes und der auf seiner Grundlage ergangenen Verordnungen nicht eingehalten oder die zur Einhaltung dieser Sicherheitsanforderungen getroffenen Vorkehrungen kompromittiert wurden.

§ 5 Qualifizierte Zertifikate

- (1) Ein qualifiziertes Zertifikat hat zumindest folgende Angaben zu enthalten:

1. den Hinweis darauf, dass es sich um ein qualifiziertes Zertifikat handelt,

2. den unverwechselbaren Namen des*der Zertifizierungsdiensteanbieter*in und den Staat seiner*ihrer Niederlassung,

3. den Namen des*der Signator*in oder ein Pseudonym, das als solches bezeichnet sein muss,

4. gegebenenfalls auf Verlangen des Zertifikatswerbers Angaben über eine Vertretungsmacht oder eine andere rechtlich erhebliche Eigenschaft des*der Signator*in,

5. die dem*der Signator*in zugeordneten Signaturprüfdaten,

6. Beginn und Ende der Gültigkeit des Zertifikats,

7. die eindeutige Kennung des Zertifikats,

8. gegebenenfalls eine Einschränkung des Anwendungsbereichs des Zertifikats und

9. gegebenenfalls eine Begrenzung des Transaktionswerts, auf den das Zertifikat ausgestellt ist.

(2) Auf Verlangen des Zertifikatswerbers können weitere rechtlich erhebliche Angaben in das qualifizierte Zertifikat aufgenommen werden.

(3) Ein qualifiziertes Zertifikat muss mit der sicheren elektronischen Signatur deder Zertifizierungsdiensteanbieter*in versehen sein.

Qualifizierte Zertifikate haben dadurch auch einen höheren Stellenwert im Beweisverfahren.

Übungsbeispiele

Übungsbeispiel 3.1:

Kauf eines Laptops im Online Shop des Anbieters LAPTOP DEALER

Ein*e Kund*in erwirbt im Online Shop des Anbieters LAPTOP DEALER eine externe 1TB Festplatte. Die Firma hat ihren Sitz in Deutschland, der*die Kund*in besteht in Österreich, die Lieferung an eine Adresse in Österreich. Welches Konsumentenschutzgesetz ist anwendbar, wenn nichts geregelt ist? Welches Gewährleistungsrecht gilt, wenn nichts geregelt ist? Können Anbieter und Kund*in einen völligen Haftungs- und Gewährleistungsausschluss vereinbaren?

Übungsbeispiel 3.2:

Zusendung von Werbematerial als Electronic Mail

Was muss ein Unternehmen mit Firmensitz in Österreich aus rechtlicher Sicht unbedingt beachten, wenn es im Großraum Wien und Niederösterreich seinen bestehenden Kunden*innen und potentiellen Kund *innen Werbung mittels Electronic Mail zusenden möchte?

Übungsbeispiel 3.3:

Digitale Unterschrift

Für welche Art von Rechtsgeschäften ist weiterhin eine notarielle Beglaubigung erforderlich, damit eine Unterschrift wirksam ist?

Zusammenfassung der Inhalte

Lektion 3 enthält eine Einführung in die wichtigsten rechtlichen Regelungen im Electronic Commerce Gesetz und im Gesetz über Digitale Signaturen.

Arbeitnehmerschutz

Für den Schutz von Arbeitnehmer*innen gelten die auch sonst in Österreich geltenden Rechtsvorschriften. Speziell für Bildschirmarbeit sind das AschG (Arbeitnehmerschutzgesetz) und die BS-V (Bildschirmarbeitsverordnung) relevant:

Die Verpflichtung zur ergonomischen Gestaltung des Arbeitsplatzes ist sowohl im AschG - „Bildschirmarbeitsplatz“ - §§ 67 und 68 AschG, als auch in der BS-V festgehalten. Tragbare Geräte (z.B. Notebooks) sind jedoch nur dann umfasst, wenn sie am Arbeitsplatz regelmäßig genutzt werden (§ 67 Abs. 4 ASchG).

In der BS-V vorgeschrieben sind z.B. ausreichend Platz, wechselnde Arbeitshaltungen und -bewegungen, geeignete Beleuchtung, Arbeitsunterbrechung, sowie geeignete Maßnahmen zum Schutz der Augen. Die Unterweisungspflicht ist in § 13 BS-V, die Informationspflicht in §§ 9 und 14 BS-V geregelt.

Problematisch bleibt weiterhin die Telearbeit, da sie außerhalb der Arbeitsstätte stattfindet.

Bildschirmarbeitsplätze

Arbeitnehmerschutzgesetz - Bildschirmarbeitsplätze

§ 67 (1) Bildschirmgerät im Sinne dieser Bestimmung ist eine Baueinheit mit einem Bildschirm zur Darstellung alphanumerischer Zeichen oder zur Grafikdarstellung, ungeachtet des Darstellungsverfahrens. Bildschirmarbeitsplätze im Sinne dieser Bestimmung sind Arbeitsplätze, bei denen das Bildschirmgerät und die Dateneingabetastatur oder sonstige Steuerungseinheit sowie gegebenenfalls ein Informationsträger eine funktionale Einheit bilden.

(2) Arbeitgeber*innen sind verpflichtet, Bildschirmarbeitsplätze ergonomisch zu gestalten. Es dürfen nur Bildschirmgeräte, Eingabe- oder Datenerfassungsvorrichtungen sowie Zusatzgeräte verwendet werden, die dem Stand der Technik und den ergonomischen Anforderungen entsprechen. Es sind geeignete Arbeitstische bzw. Arbeitsflächen und Sitzgelegenheiten zur Verfügung zu stellen.

(3) Bildschirmarbeitsplätze sind so zu bemessen und einzurichten, dass ausreichend Platz vorhanden ist, um wechselnde Arbeitshaltungen und – bewegungen zu ermöglichen. Es ist für eine geeignete Beleuchtung und dafür zu sorgen, dass eine Reflexion und eine Blendung vermieden werden.

(4) Auf tragbare Datenverarbeitungsgeräte ist Abs. 2 und 3 anzuwenden, wenn sie regelmäßig am Arbeitsplatz eingesetzt werden.

(5) Bei den nachstehend angeführten Einrichtungen bzw. Geräten sind die nach der Art oder Zweckbestimmung der Einrichtung oder der Art der Arbeitsvorgänge erforderlichen Abweichungen von Abs. 2 und 3 zulässig:

1. Fahrer- und Bedienungsstände von Fahrzeugen und Maschinen,

2. Datenverarbeitungsanlagen an Bord eines Verkehrsmittels,

3. Datenverarbeitungsanlagen, die hauptsächlich zur Benutzung durch die Öffentlichkeit bestimmt sind,

4. Rechenmaschinen, Registrierkassen und Geräte mit einer kleinen Daten- oder Messwertanzeigevorrichtung, die zur direkten Benutzung des Gerätes erforderlich sind, und

5. Display-Schreibmaschinen.

Besondere Maßnahmen bei Bildschirmarbeit

Arbeitnehmerschutzgesetz - Besondere Maßnahmen bei Bildschirmarbeit

§ 68. (1) Im Rahmen der Ermittlung und Beurteilung der Gefahren ist auch auf die mögliche Beeinträchtigung des Sehvermögens sowie auf physische und psychische Belastungen besonders Bedacht zu nehmen. Auf Grundlage dieser Ermittlung und Beurteilung sind zweckdienliche Maßnahmen zur Ausschaltung der festgestellten Gefahren zu treffen, wobei das allfällige Zusammenwirken der festgestellten Gefahren zu berücksichtigen ist.

(2) Bei der Konzipierung, Auswahl, Einführung und Änderung der Software sowie bei der Gestaltung von Tätigkeiten, bei denen Bildschirmgeräte zum Einsatz kommen, haben die Arbeitgeber*innen folgende Faktoren zu berücksichtigen.

1. Die Software muss der auszuführenden Tätigkeit angepasst sein.

2. Die Software muss benutzerfreundlich sein und gegebenenfalls dem Kenntnis- und Erfahrungsstand der Benutzer*innen angepasst werden können.

3. Die Systeme müssen den Arbeitnehmer*innen Angaben über die jeweiligen Abläufe bieten.

4. Die Systeme müssen die Information in einem Format und in einem Tempo anzeigen, das den Benutzer*innen angepasst ist.

5. Die Grundsätze der Ergonomie sind insbesondere auf die Verarbeitung von Informationen durch den Menschen anzuwenden.

(3) Bei Beschäftigung von Arbeitnehmer*innen, die bei einem nicht unwesentlichen Teil ihrer normalen Arbeit ein Bildschirmgerät benutzen, gilt folgendes:

1. Die Arbeitgeber*innen haben die Tätigkeit so zu organisieren, dass die tägliche Arbeit an Bildschirmgeräten regelmäßig durch Pausen oder durch andere Tätigkeiten unterbrochen wird, die die Belastung durch Bildschirmarbeit verringern.

2. Die Arbeitnehmer*innen haben das Recht auf eine Untersuchung der Augen und des Sehvermögens, und zwar vor Aufnahme der Tätigkeit, sowie anschließend in regelmäßigen Abständen und weiters bei Auftreten von Sehbeschwerden, die auf die Bildschirmarbeit zurückgeführt werden können.

3. Die Arbeitnehmer*innen haben das Recht auf eine augenärztliche Untersuchung, wenn sich dies auf Grund der Ergebnisse der Untersuchung nach Z 2 als erforderlich erweist.

4. Den Arbeitnehmer*innen sind spezielle Sehhilfen zur Verfügung zu stellen, wenn die Ergebnisse der Untersuchungen nach Z 2 und 3 ergeben, dass diese notwendig sind.

(4) Maßnahmen nach Abs. 3 Z 2 bis 4 dürfen in keinem Fall zu einer finanziellen Mehrbelastung der Arbeitnehmer*innen führen.

(5) Auf tragbare Datenverarbeitungsgeräte, die nicht regelmäßig am Arbeitsplatz eingesetzt werden, ist Abs. 2 nicht anzuwenden.

(6) Auf die in § 67 Abs. 5 angeführten Einrichtungen bzw. Geräte ist Abs. 2 nur anzuwenden, soweit die Art oder Zweckbestimmung der Einrichtung oder die Art der Arbeitsvorgänge dem nicht entgegenstehen.

Übungsbeispiele

Übungsbeispiel 4.1:

Ergonomische Gestaltung von Bildschirmarbeitsplätzen

Einzurichten ist ein Bildschirmarbeitsplatz für eine*n Sekretär*in, die pro Tag mehr als 4 Stunden an diesem Arbeitsplatz verbringt. Worauf muss nach §§ 67 und 68 AschG bei der Einrichtung dieses Bildschirmarbeitsplatzes geachtet werden?

Übungsbeispiel 4.2:

Arbeitnehmerschutzgesetz - Besondere Maßnahmen bei Bildschirmarbeit

Welche Anforderungen an die Gestaltung von Software stellt § 68. (1) AschG?

Zusammenfassung der Inhalte

Lektion 4 beschreibt die wichtigsten IT-spezifischen Regelungen des Arbeitnehmerschutzgesetzes, insbesondere bei Bildschirmarbeit.

Schutz geistigen Eigentums

Seit der 1994 gültigen Novelle des Urheberrechts ist es auch in Österreich untersagt, ohne Zustimmung des*der Inhaber*in der Rechte Software für den privaten Gebrauch zu kopieren. International gesehen wurde die rechtliche Situation von folgenden gesetzlichen Regeln und Gesetzesvorhaben geprägt:

Für Handlungen innerhalb des Rechtsgebietes der Republik Österreich ist vor allem §34 Abs. 1 IPRG (Internationales Privatrechtsgesetz) maßgebende, der folgendes besagt: „Das Entstehen, der Inhalt und das Erloschen von Immaterialgüterrechten sind nach dem Recht des Staates zu beurteilen, in dem eine Benützungs- oder Verletzungshandlung gesetzt wird.“

In § 20 ff ECG (Electronic-Commerce Gesetz) ist das

„Herkunftslandprinzip“ festgehalten, welches besagt, dass die Bedingungen des Staates der Niederlassung zu beachten sind.

Als richtungweisende internationale Rechtsgrundlagen gelten die Pariser Verbandsübereinkunft von 1883 (PVÜ), das Madrider Markenabkommen 1891 (MMA), die Revidierte Berner Übereinkunft seit 1974 (RBÜ), und das Welturheberrechtsabkommen 1952 (WURA).

Die aktuelle internationale Rechtsgrundlage beruht auf folgenden Verträgen:

- TRIPs-Abkommen: Trade related aspects of intellectual property rights. 1993.

- WIPO Urheberrechtsvertrag World Copyright Treaty (WCT) 1996.

- WIPO Performance and Phonograms Treaty (WPPT).

- DMCA 1998 in den USA (Digital Millennium Copyright Act).

- 6 Europäische Richtlinien der sog. „ersten Generation, danach war die Vertragsumsetzung in der EU vorrangig.

Patentrecht und Gebrauchsmusterschutz

Werbung und Konsumentenschutz im Internet sind zwei besonders intensiv

Patentrecht und Gebrauchsmusterschutze bieten für den Schutz von Software eine sehr eingeschränkte Grundlage, denn Patentierbarkeit ist wie folgt definiert:

- Voraussetzung ist eine sog. qualifizierte Regel zum technischen Handeln.

- Nicht patentierbar sind Entdeckungen, wissenschaftliche Theorien und mathematische Formeln, ästhetische Formschöpfungen, Pläne, Regeln und Verfahren für gedankliche Tätigkeiten, für Spiele oder für geschäftliche Tätigkeiten sowie Programme der Datenverarbeitungsanlagen als solche und die Wiedergabe von Information.

- Patentierbar sind Erfindungen, die neu sind, sich für den*die Fachmann*frau nicht in nahe liegender Weise aus dem Stand der Technik ergeben und gewerblich anwendbar sind.

- Die Schutzdauer eines Patents sind 20 Jahre.

- Inhalt des Patents ist ein ausschließliches Recht, den Gegenstand der Erfindung betriebsgemäß herzustellen, in Verkehr zu bringen, feilzuhalten, zu gebrauchen, zu den genannten Zwecken einzuführen oder zu besitzen.

Für Software bedeutend ist weiters folgende Regel im Europäischen Patentübereinkommen (EPÜ) 1973, §52 Abs. 2 Z. 3:

„Als Erfindung werden insbesondere nicht angesehen .... 3. Pläne, Regeln und Verfahren für gedankliche Tätigkeiten, für Spiele oder für geschäftliche Tätigkeiten sowie Programme für Datenverarbeitungsanlagen.“

Größere Erfolgschancen als reine Software hat daher die Ausführung des Algorithmus in Hardware oder zumindest als Teil einer Hardwarelösung, wofür die Patentierung des MP3-Players als Beispiel dienen kann.

Hardware- und Softwareschutz nach Gebrauchsmusterrecht werden oft als Behelfs- oder Übergangslösung genutzt. Grundlage dafür ist das Gebrauchsmustergesetz (GMG) 1994, dessen Eckpunkte wie folgt definiert sind:

- Der Schutz für die Dauer von 10 Jahren gewährt

- Auf eine Neuigkeitsprüfung wird verzichtet.

- Der Rechtsschein eines wirksamen Gebrauchsmusters gilt, solange keine Nichtigerklärung erfolgt.

Gebrauchsmusterschutz ist daher für die „Programmlogik“ denkbar; unter § 1 Abs. 2 GMG fällt auch die Programmlogik, nicht aber das Programm als solches (siehe § 1 Abs. 3 Z. 3 iVm § 1 Abs. 4 GMG).

Softwareschutz nach UWG (Gesetz gegen den unlauteren Wettbewerb)

Das UWG ist ein zentraler Ankerpunkt für den Schutz von Software gegen wettbewerbswidrige Handlungen von Mitbewerber*innen. Die Nachahmungsfreiheit findet dort ihre Grenzen, wo ein*e Mitbewerber*in als Trittbrettfahrer*in und Schmarotzer*in („free rider“) die Leistungen eines anderen in wettbewerbswidriger Weise ausbeutet (OGH, ÖBl 1995, 14).

So sollen dadurch etwa Herkunftstäuschung, wettbewerbswidrige Informationsbeschaffung, Vertragsbruch, Abwerbung von Mitarbeiter*innen, und der Behinderungswettbewerb unterbunden werden. Die unmittelbare oder weitgehend identische Übernahme eines Computerprogramms ist damit eindeutig untersagt.

Es besteht jedoch kein absoluter, auch gegen Dritte durchsetzbarer Anspruch, denn um das UWG anwenden zu können, muss das Vorliegen eines Wettbewerbsverhältnisses nachweisbar sein.

Software- und Datenbankschutz im Urheberrecht

Die wohl ausgeprägtesten und am leichtesten durchsetzbaren Schutzrechte für Software sind im Urheberrecht zu finden.

Die UrhGNov November 1993 (1994 in Kraft getreten) ist Folge der EU- Richtlinie über den Rechtsschutz von Computerprogrammen. Computerprogramme werden darin den Sprachwerken und somit der Literatur zugeordnet (§ 2 Z. 1 UrhG). Als Voraussetzung für die Anwendung des Urheberrechtsschutzes muss eine eigene geistige Schöpfung vorliegen (siehe § 40a UrhG). Ideen als solche werden nicht geschützt. Allenfalls ist daher ein Implementationsalgorithmus schützbar, aber nicht ein Entwurfsalgorithmus. Dienstnehmerwerke gelten primär als Werke, die in Erfüllung der dienstrechtlichen Obliegenheiten geschaffen werden.

Mögliche Vorbehaltsrechte des*der Software-Urheber*in umfassen die Beschränkung auf eine bestimmungsgemäße Benutzung, das Vervielfältigungsrecht (§15 UrhG), das Verbreitungsrecht (§ 16 UrhG), sowie das Senderecht (§ 17 UrhG).

Die maximale Schutzdauer beträgt seit der UrhGNov 1996 70 Jahre.

Neben diesen allgemeinen Regeln ist für den Schutz von Software §40d UrhG besonders wichtig. Werknutzungsrechte, insb. Recht zur Anpassung an die Bedürfnisse des*der Anwender*in. - Bereits das Ablaufenlassen eines Programms ist eine urheberrechtlich relevante Handlung, das Recht zur Erstellung einer Sicherungskopie, das Recht zum Beobachten,

Untersuchen und Testen des Funktionierens, sowie das Verbot der Vervielfältigung zum eigenen Gebrauch sind darin geregelt.

In der EU-Datenbankrichtlinie und im der UrhGNov 1997 werden für den Schutz von Datenbanken Originalität (z.B. von Auswahl und Anordnung der Inhalte) vorausgesetzt. Vollständigkeit erfüllt den Begriff der Originalität nicht. Die maximale Schutzdauer beträgt 15 Jahre. §§ 76c bis 76e UrhG stellen auf den Schutz von Investitionen in Datenbanken ab. So wird die Erstellung von Auszügen und deren Verwendung, sowie von deren Weitergabe geregelt.

Ein vieldiskutiertes Problem in diesem Zusammenhang ist die sog. „sole source data“, welche zu Monopolstellungen führen kann.

Übungsbeispiele

Übungsbeispiel 5.1:

Sicherung von Wettbewerbsvorteilen in der Softwareentwicklung

Ein Softwareunternehmen entwickelt einen neuartigen Algorithmus zum Schutz von USB-Festplatten vor unbefugten Zugriffen. Welche rechtlichen Möglichkeiten hat das Unternehmen, um den dadurch entstehenden Wettbewerbsvorteil abzusichern und sich gegen Raubkopierer*innen zu schützen?

Übungsbeispiel 5.2:

Innovative Datensammlungen

Eine Nachrichtenagentur stellt nach einem neuen Verfahren eine Sammlung von neusten Meldungen zusammen, die aufgrund des gewählten Verfahrens eine Aktualität von mindestens 30 Minuten garantiert. Aufgrund der alle 30 Minuten gezogenen Snapshots kann auch eine Zeitreihe erstellt werden, welche die Analyse bestimmter Trends und Entwicklungen zulässt und auch für Prognosen verwendet werden kann. Was kann die Nachrichtenagentur tun, um erstens das Verfahren selbst, und zweitens die erstellten Datensammlungen zu schützen?

Zusammenfassung der Inhalte

Lektion 5 behandelt die zentralen Regelungen zum Schutz geistigen Eigentums im Bereich der IT mit den Schwerpunkten Patentschutz und Musterschutz.

Datenschutz und Schutz der Privatsphäre

Das wohl zurzeit am häufigsten diskutierte Rechtsgebiet ist der Datenschutz und der damit verbundene Schutz der Privatsphäre. In Österreich bestimmen, abgesehen von einigen wenigen sehr spezialisierten Regelungen und den in Lektion 7 zu behandelnden Ausnahmeregelungen für staatliche Überwachungszwecke, die Europäische DSSGVO und das erstmals 1978 in Kraft getretene und in seiner heutigen Fassung auf dieser Richtlinie aufbauende Datenschutzgesetz (in der heute gültigen Fassung das DSG 2000, Datenschutzanpassungsgesetz 2018) die Entwicklung des Datenschutzes.

Aufbau der DSGVO und Grundprinzipien

Datenschutz ist in Österreich im Verfassungsrang. Bestimmende primäre rechtliche Quelle ist die DSGVO (VERORDNUNG (EU) 2016/679 DES EUROPÄISCHEN PARLAMENTS UND DES RATES vom 27. April 2016 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten, zum freien Datenverkehr und zur Aufhebung der Richtlinie 95/46/EG (Datenschutz-Grundverordnung)), welche in die folgenden Kapitel gegliedert ist:

I. Kapitel: Allgemeine Bestimmungen

Diese umfassen die Themen Gegenstand und Ziele (Artikel 1), Sachlicher und räumlicher Anwendungsbereich, Begriffsbestimmungen (Artikel 2 bis 4)

II. Kapitel: Verwendung von Daten

In Kapitel II der DSGVO werden die Grundprinzipien einer rechtlich korrekten Verarbeitung personenbezogener Daten formuliert. Diese umfasst:

• Grundsätze für die Verarbeitung personenbezogener Daten (Artikel 5)

• Rechtmäßigkeit der Verarbeitung (Artikel 6)

• Bedingungen für die Einwilligung (Artikel 7)

• Bedingungen für die Einwilligung eines Kindes in Bezug auf Dienste der Informationsgesellschaft (Artikel 8)

• Verarbeitung besonderer Kategorien personenbezogener Daten (Artikel 9)

• Verarbeitung von personenbezogenen Daten über strafrechtliche Verurteilungen und Straftaten (Artikel 10)

• Verarbeitung, für die eine Identifizierung der betroffenen Person nicht erforderlich ist (Artikel 11)

III. Kapitel : Rechte der betroffenen Person

Die Rechte der von einer Datenverarbeitung betroffenen Personen stellen das Kernelement des Schutzes der Privatsphäre aus Sicht der Betroffenen dar, weshalb dieses Kapitel auch besonders umfangreich und in mehrere Abschnitte gegliedert ist.

• Transparenz und Modalitäten

- i. Transparente Information, Kommunikation und Modalitäten für die Ausübung der Rechte der betroffenen Person (Artikel 12)

• Informationspflicht und Recht auf Auskunft zu personenbezogenen Daten

- i. Informationspflicht bei Erhebung von personenbezogenen Daten bei der betroffenen Person (Artikel 13)

- ii. Informationspflicht, wenn die personenbezogenen Daten nicht bei der betroffenen Person erhoben wurden (Artikel 14)

- iii. Auskunftsrecht der betroffenen Person (Artikel 15)

• Berichtigung und Löschung

- i. Recht auf Berichtigung (Artikel 16)

- ii. Recht auf Löschung („Recht auf Vergessenwerden“) (Artikel 17)

- iii. Recht auf Einschränkung der Verarbeitung (Artikel 18)

- iv. Mitteilungspflicht im Zusammenhang mit der Berichtigung oder Löschung personenbezogener Daten oder der Einschränkung der Verarbeitung (Artikel 19)

- v. Recht auf Datenübertragbarkeit (Artikel 20)

• Widerspruchsrecht und automatisierte Entscheidungsfindung im Einzelfall

- i. Widerspruchsrecht (Artikel 21)

- ii. Automatisierte Entscheidungen im Einzelfall einschließlich Profiling (Artikel 22)

• Beschränkungen

- i. Beschränkungen (Artikel 23)

IV. Kapitel: Verantwortliche*r und Auftragsverarbeiter*in

Kapitel IV enthält die im Rahmen der Verarbeitung personenbezogener Daten zu erfüllenden Pflichten von Auftraggeber*in (Verantwortliche*r) und Datenverarbeiter*in (Auftragsverarbeiter*in). Diese sind wie folgt gegliedert:

• Allgemeine Pflichten

- i. Verantwortung des für die Verarbeitung Verantwortlichen (Artikel 24)

- ii. Datenschutz durch Technikgestaltung und durch datenschutzfreundliche Voreinstellungen (Artikel 25)

- iii. Gemeinsam für die Verarbeitung Verantwortliche (Artikel 26)

- iv. Vertreter*innen von nicht in der Union niedergelassenen Verantwortlichen oder Auftragsverarbeiter*innen (Artikel 27)

- v. Auftragsverarbeiter*innen (Artikel 28)

- vi. Verarbeitung unter der Aufsicht des*der Verantwortlichen oder des*der Auftragsverarbeiter*in (Artikel 29)

- vii. Verzeichnis von Verarbeitungstätigkeiten (Artikel 30)

- viii. Zusammenarbeit mit der Aufsichtsbehörde (Artikel 31)

• Sicherheit personenbezogener Daten

- i. Sicherheit der Verarbeitung (Artikel 32)

- ii. Meldung von Verletzungen des Schutzes personenbezogener Daten an die Aufsichtsbehörde (Artikel 33)

- iii. Benachrichtigung der von einer Verletzung des Schutzes personenbezogener Daten betroffenen Person (Artikel 34)

• Datenschutz-Folgenabschätzung und vorherige Konsultation

- i. Datenschutz-Folgenabschätzung (Artikel 35)

- ii. Vorherige Konsultation (Artikel 36)

• Datenschutzbeauftragte*r

- i. Benennung eines*einer Datenschutzbeauftragten (Artikel 37)

- ii. Stellung des*der Datenschutzbeauftragten (Artikel 38)

- iii. Aufgaben des*der Datenschutzbeauftragten (Artikel 39)

• Verhaltensregeln und Zertifizierung

- i. Verhaltensregeln (Artikel 40)

- ii. Überwachung der genehmigten Verhaltensregeln (Artikel 41)

- iii. Zertifizierung (Artikel 42)

- iv. Zertifizierungsstellen (Artikel 43)

V. Übermittlungen personenbezogener Daten an Drittländer oder an internationale Organisationen

i. Allgemeine Grundsätze der Datenübermittlung (Artikel 44)

ii. Datenübermittlung auf der Grundlage eines Angemessenheitsbeschlusses (Artikel 45)

iii. Datenübermittlung vorbehaltlich geeigneter Garantien (Artikel 46)

iv. Verbindliche interne Datenschutzvorschriften (Artikel 47)

v. Nach dem Unionsrecht nicht zulässige Übermittlung oder Offenlegung (Artikel 48)

vi. Ausnahmen für bestimmte Fälle (Artikel 49)

vii. Internationale Zusammenarbeit zum Schutz personenbezogener Daten (Artikel 50)

VI. Kapitel: Unabhängige Aufsichtsbehörden

• Unabhängigkeit

- i. Aufsichtsbehörde (Artikel 51)

- ii. Unabhängigkeit (Artikel 52)

- iii. Allgemeine Bedingungen für die Mitglieder der Aufsichtsbehörde (Artikel 53)

- iv. Errichtung der Aufsichtsbehörde (Artikel 54)

• Zuständigkeit, Aufgaben und Befugnisse

- i. Zuständigkeit (Artikel 55)

- ii. Zuständigkeit der federführenden Aufsichtsbehörde (Artikel 56)

- iii. Aufgaben (Artikel 57)

- iv. Befugnisse (Artikel 58)

- v. Tätigkeitsbericht (Artikel 59)

VII. Zusammenarbeit und Kohärenz

• Zusammenarbeit

- i. Zusammenarbeit zwischen der federführenden Aufsichtsbehörde und den anderen betroffenen Aufsichtsbehörden (Artikel 60)

- ii. Gegenseitige Amtshilfe (Artikel 61)

- iii. Gemeinsame Maßnahmen der Aufsichtsbehörden (Artikel 62)

• Kohärenz

- i. Kohärenzverfahren (Artikel 63)

- ii. Stellungnahme Ausschusses (Artikel 64)

- iii. Streitbeilegung durch den Ausschuss (Artikel 65)

- iv. Dringlichkeitsverfahren (Artikel 66)

- v. Informationsaustausch (Artikel 67)

• Europäischer Datenschutzausschuss

- i. Europäischer Datenschutzausschuss (Artikel 68)

- ii. Unabhängigkeit (Artikel 69)

- iii. Aufgaben des Ausschusses (Artikel 70)

- iv. Berichterstattung (Artikel 71)

- v. Verfahrensweise (Artikel 72)

- vi. Vorsitz (Artikel 73)

- vii. Aufgaben des Vorsitzes (Artikel 74)

- viii. Sekretariat (Artikel 75)

- ix. Vertraulichkeit (Artikel 76)

VIII. Rechtsbehelfe, Haftung und Sanktionen

• Recht auf Beschwerde bei einer Aufsichtsbehörde (Artikel 77)

• Recht auf wirksamen gerichtlichen Rechtsbehelf gegen eine Aufsichtsbehörde (Artikel 78)

• Recht auf wirksamen gerichtlichen Rechtsbehelf gegen Verantwortliche oder Auftragsverarbeiter*in (Artikel 79)

• Vertretung von betroffenen Personen (Artikel 80)

• Aussetzung des Verfahrens (Artikel 81)

• Haftung und Recht auf Schadenersatz (Artikel 82)

• Allgemeine Bedingungen für die Verhängung von Geldbußen (Artikel 83)

• Sanktionen (Artikel 84)

IX. Vorschriften für besondere Verarbeitungssituationen

• Verarbeitung und Freiheit der Meinungsäußerung und Informationsfreiheit (Artikel 85)

• Verarbeitung und Zugang der Öffentlichkeit zu amtlichen Dokumenten (Artikel 86)

• Verarbeitung der nationalen Kennziffer (Artikel 87)

• Datenverarbeitung im Beschäftigungskontext (Artikel 88)

• Garantien und Ausnahmen in Bezug auf die Verarbeitung zu im öffentlichen Interesse liegenden Archivzwecken, zu wissenschaftlichen oder historischen Forschungszwecken und zu statistischen Zwecken (Artikel 89)

• Geheimhaltungspflichten (Artikel 90)

• Bestehende Datenschutzvorschriften von Kirchen und religiösen Vereinigungen oder Gemeinschaften

X. Delegierte Rechtsakte und Durchführungsrechtsakte

• Ausübung der Befugnisübertragung

• Ausschussverfahren

XI. Schlussbestimmungen

• Aufhebung der Richtlinie 95/46/EG

• Verhältnis zur Richtlinie 2002/58/EG

• Verhältnis zu bereits geschlossenen Übereinkünften

• Berichte der Kommission

• Überprüfung anderer Rechtsakte der Union zum Datenschutz

• Inkrafttreten und Anwendung - gilt ab dem 25. Mai 2018.

Grundlegende Definitionen

Artikel 4 Begriffsbestimmungen enthält insb. folgende grundlegende Definitionen:

1. „personenbezogene Daten“ alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person (im Folgenden „betroffene Person“) beziehen; als identifizierbar wird eine natürliche Person angesehen, die direkt oder indirekt, insbesondere mittels Zuordnung zu einer Kennung wie einem Namen, zu einer Kennnummer, zu Standortdaten, zu einer Online-Kennung oder zu einem oder mehreren besonderen Merkmalen, die Ausdruck der physischen, physiologischen, genetischen, psychischen, wirtschaftlichen, kulturellen oder sozialen Identität dieser natürlichen Person sind, identifiziert werden kann;

2. „Verarbeitung“ jeden mit oder ohne Hilfe automatisierter Verfahren ausgeführten Vorgang oder jede solche Vorgangsreihe im Zusammenhang mit personenbezogenen Daten wie das Erheben, das Erfassen, die Organisation, das Ordnen, die Speicherung, die Anpassung oder Veränderung, das Auslesen, das Abfragen, die Verwendung, die Offenlegung durch Übermittlung, Verbreitung oder eine andere Form der Bereitstellung, den Abgleich oder die Verknüpfung, die Einschränkung, das Löschen oder die Vernichtung;

7. „Verantwortliche*r“ die natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle, die allein oder gemeinsam mit anderen über die Zwecke und Mittel der Verarbeitung von personenbezogenen Daten entscheidet; sind die Zwecke und Mittel dieser Verarbeitung durch das Unionsrecht oder das Recht der Mitgliedstaaten vorgegeben, so kann der*die Verantwortliche beziehungsweise können die bestimmten Kriterien seiner*ihrer Benennung nach dem Unionsrecht oder dem Recht der Mitgliedstaaten vorgesehen werden;

8.„Auftragsverarbeiter*in“ eine natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle, die personenbezogene Daten im Auftrag des*der Verantwortlichen verarbeitet;

12. „Verletzung des Schutzes personenbezogener Daten“ eine Verletzung der Sicherheit, die, ob unbeabsichtigt oder unrechtmäßig, zur Vernichtung, zum Verlust, zur Veränderung oder zur unbefugten Offenlegung von beziehungsweise zum unbefugten Zugang zu personenbezogenen Daten führt, die übermittelt, gespeichert oder auf sonstige Weise verarbeitet wurden;

Wesentliche Änderungen für Unternehmen

Die wesentlichsten für Unternehmen in der EU geltende Änderungen wurden von der WKO wie folgt zusammengefasst (https://www.wko.at/service/wirtschaftsrecht-gewerberecht/EU-Datenschutz- Grundverordnung.html):

• Es gibt keine Meldepflicht bei der Datenschutzbehörde (Datenverarbeitungsregister) mehr.

• Stattdessen stärkere Verantwortung für Verantwortliche (derzeit '„Auftraggeber*innen“) und Auftragsverarbeiter*innen (derzeit „Dienstleister*innen“) und weitreichende Neuregelung der Pflichten bei der Datenverarbeitung:'

• Datenschutz durch Technikgestaltung und datenschutzfreundliche Voreinstellungen („privacy by design/privacy by default“): Es sind geeignete technische und organisatorische Maßnahmen und Verfahren (z.B. Pseudonymisierung) zu treffen, damit die Verarbeitung den Anforderungen der Verordnung genügt und die Rechte der betroffenen Personen geschützt werden. Datenschutzrechtliche Voreinstellungen sollen sicherstellen, dass grundsätzlich nur personenbezogene Daten, deren Verarbeitung für den jeweiligen bestimmten Verarbeitungszweck erforderlich ist, verarbeitet werden.

• Verantwortliche und Auftragsverarbeiter*innen müssen ein „Verzeichnis von Verarbeitungstätigkeiten“ führen: Der Inhalt ist ähnlich den derzeitigen DVR- Meldungen und hat insbesondere die eigenen Kontaktdaten, die Zwecke der Verarbeitung, eine Beschreibung der Datenkategorien und der Kategorien von betroffenen Personen, die Empfängerkategorien, gegebenenfalls Übermittlungen von Daten in Drittländer, wenn möglich die vorgesehenen Löschungsfristen und eine allgemeine Beschreibung der technischen und organisatorischen Datensicherheits-Maßnahmen zu enthalten.

• Die Pflicht zur Führung dieses Verzeichnisses gilt für Unternehmen mit weniger als 250 Mitarbeiter*innen - nur - dann nicht, wenn die von ihnen vorgenommene Verarbeitung kein Risiko für die Rechte und Freiheiten der betroffenen Personen birgt, die Verarbeitung nur gelegentlich erfolgt und keine Verarbeitung besonderer Datenkategorien bzw. keine Verarbeitung von Daten über strafrechtliche Verurteilungen und Straftaten umfasst.

• Verletzungen des Schutzes personenbezogener Daten sind sowohl den nationalen Aufsichtsbehörden (ohne unangemessene Verzögerung – möglichst binnen höchstens 72 Stunden nach dem Entdecken; außer die Verletzung führt voraussichtlich nicht zu einem Risiko für die persönlichen Rechte und Freiheiten) als auch der betroffenen Person (ohne unangemessene Verzögerung, wenn die Wahrscheinlichkeit besteht, dass die Verletzung des Schutzes personenbezogener Daten ein hohes Risiko für die persönlichen Rechte und Freiheiten bewirkt) zu melden.

• Pflicht zur Datenschutz-Folgenabschätzung bei Verarbeitungsvorgängen, die (insbesondere bei Verwendung neuer Technologien) aufgrund der Art, des

Umfangs, der Umstände und der Zwecke voraussichtlich ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen zur Folge haben.

• Vorherige Konsultation der Aufsichtsbehörde, wenn aus einer Datenschutz- Folgenabschätzung hervorgeht, dass die Verarbeitung ein hohes Risiko zur Folge hätte, sofern der für die Verarbeitung Verantwortliche keine Maßnahmen zur Eindämmung des Risikos trifft.

• (Verpflichtende*r) Datenschutzbeauftragte*r: Eine Verpflichtung zur Bestellung eines*einer

• Datenschutzbeauftragten besteht für Unternehmen (Verantwortliche und Auftragsverarbeiter*innen), wenn die Kerntätigkeit in der Durchführung von Verarbeitungsvorgängen besteht, die aufgrund ihrer Art, ihres Umfanges und/oder ihrer Zwecke eine umfangreiche regelmäßige und systematische Beobachtung von betroffenen Personen erforderlich machen, oder die Kerntätigkeit in der umfangreichen Verarbeitung besonderer Kategorien von Daten oder von Daten über strafrechtliche Verurteilungen oder Straftaten besteht.

• (Neue) Informationspflichten und Betroffenenrechte

• Informationen können in Kombination mit standardisierten Bildsymbolen bereitgestellt werden Informationen und Betroffenenrechte sind ohne unangemessene Verzögerung, spätestens aber innerhalb eines Monats zu erledigen (diese Frist kann um höchstens weitere 2 Monate verlängert werden)

• Auskunftsrecht (ua. auch über geplante Speicherdauer)

• Recht auf Berichtigung

• Recht auf Löschung und auf „Vergessenwerden“

• Recht auf Einschränkung der Verarbeitung

• Mitteilungspflicht bei Berichtigung, Löschung oder Einschränkung an alle Empfänger*innen

• Recht auf Datenübertragbarkeit

• Widerspruchsrecht

• Regelungen betreffend automatisierte Generierung von Einzelentscheidungen einschließlich profiling

• Befugnisse und Aufgaben der Aufsichtsbehörden werden erweitert

• Insbesondere auch Verhängung von „Geldbußen“

• Hohe Strafen - Geldbußen von bis zu 20 Mio. Euro oder im Fall eines Unternehmens von bis zu 4 % seines weltweiten Jahresumsatzes des vorangegangenen Geschäftsjahres.

Technisch-organisatorische Maßnahmen

Gemäß Art. 25 und 32 ff sind entsprechende technische und organisatorische Maßnahmen zu setzen, um einen angemessenen Datenschutz zu gewährleisten. Hier ist insb, auf Art. 25 („privacy by design/privacy by default“) hinzuweisen. Weiters resultieren die Verpflichtung zur Führung eines Verarbeitungsregisters, zu Vorkehrungen für eine eventuell erforderliche „data breach Notifikation“ und zur Durchführung einer Datenschutz-Folgenabschätzung, sowie das Recht auf Löschung und die in Art. 32 angeführten Sicherheitsmaßnahmen in dadurch nötig werdenden technischen und organisatorischen Vorkehrungen und Maßnahmen. Zu empfehlen ist daher für Neuentwicklungen das Aufsetzen eines entsprechenden Compliance- Prozesses, der bereits mit der „feasibility study“ eines Projektes beginnen muss. Als Orientierungshilfe können dazu folgende Unterlagen herangezogen werden:

• EU-Datenschutz-Grundverordnung (DSGVO): Ablaufplan Datenschutz-Folgenabschätzung

(https://www.wko.at/service/wirtschaftsrecht-gewerberecht/EU-Datenschutz- Grundverordnung:-Ablaufplan-Datenschutz-Fo.html)

• Guide to undertaking privacy impact assessments (https://www.oaic.gov.au/agencies-and-organisations/guides/guide-to- undertaking-privacy-impact-assessments)

Das Hauptproblem stellen jedoch jene Legacy Systems dar, die personenbezogene Daten enthalten. Insb. die Umsetzung von Auskunftsrecht und Löschungsrecht erfordern hier oft kostspielige technische Maßnahmen.

Übungsbeispiele

Übungsbeispiel 6.1:

Sensibilität von Daten

In einem Unternehmen sollen Mitarbeiterdaten gespeichert werden. Wie kann zwischen besonders schutzwürdigen (sensitiven) und normal schutzwürdigen Mitarbeiterdaten unterschieden werden?

Übungsbeispiel 6.2:

Datenschutz-Folgenabschätzung

Aus welchen Schritten besteht eine Datenschutz- Folgeabschätzung?

Übungsbeispiel 6.3:

Sicherheitsmaßnahmen

Welche Sicherheitsmaßnahmen empfiehlt Art. 32 der DSGVO?

Übungsbeispiel 6.4:

Strafbestimmungen

Welche Strafen können ein Unternehmen bei Verletzung der DSGVO treffen?

Zusammenfassung der Inhalte

Lektion 6 ist dem Datenschutz aus Sicht der in Europa gültigen Gesetzgebung gewidmet. Es wird ein Überblick über die zentralen Vorschriften zum Schutz personenbezogener Daten in IT-Systemen und deren Verwendung gegeben.

Fernmeldeüberwachung, Datenspeicherungsrichtlinie und Überwachungsverordnung

Die Überwachungen von Anwender*innen aller Arten von Kommunikationseinrichtungen wird im Zuge der Verfolgung und Verhinderung von Straftaten immer bedeutender. In diesem Spannungsfeld zwischen der Notwendigkeit der Gesellschaft und des Staates, sich gegen kriminelle, insb. terroristische und mafiöse Verbrechensformen zur Wehr zu setzen und dem Wunsch nach einem möglichst hohen Schutz der Privatsphäre, gilt es, einen mehrheitsfähigen Kompromiss zu finden. In Österreich wird dieser Bereich durch die in 7.1 bis 7.3 kurz angesprochenen gesetzlichen Regeln abgedeckt.

Fernmeldeüberwachung

SS 149a - 149c StPO

Eine Überwachung ist mit Zustimmung des*der Inhaber*in der Anlage möglich; eine Überwachung ist auch dann möglich, wenn der*die Inhaber*in einer Straftat verdächtigt wird, die mit Freiheitsstrafe von mehr als einem Jahr bedroht ist, oder wenn Indizien dafür bestehen, dass der*die Tatverdächtige die Anlage benutzen wird

§ 89 TKG regelt die Mitwirkungspflichten von Anbieter*innen gegen den Ersatz angemessener Kosten.

Data Retention

Teile der sog. Data Retention Guideline der EU wurden in Österreich bisher in

§§ 51 und 53 des SPG (Sicherheitspolizeigesetz) umgesetzt.

Überwachungsverordnung

Verordnung der Bundesministerin für Verkehr, Innovation und Technologie über die Überwachung des Fernmeldeverkehrs (Überwachungsverordnung – ÜVO 2001) regelt, wie der Name sagt, die Überwachung der Telekommunikation.

Übungsbeispiele

Übungsbeispiel 7.1:

Überwachung von Electronic Mail

Ein*e Anbieter*in von Telekommunikationsleistungen und Internet-Services wird unter Berufung auf das SPG von der Polizei dazu aufgefordert, Zugang zu allen gespeicherten Protokollen zu geben, die Auskünfte darüber enthalten, welche E-Mails von Person X an Person Y versendet wurden. Es besteht gegen Person X der dringende Tatverdacht, in illegalen Drogen- und Waffenschmuggel in großem Umfang involviert zu sein. Welche Daten muss der*die Anbieter*in nach SPG zur Verfügung stellen?

Übungsbeispiel 7.2:

Überwachung nach SPG §§ 51 und 53

Welche Daten eines*einer Angerufenen müssen im Rahmen dieser gesetzlichen Vorschriften von Mobilfunkanbietern gespeichert werden?

Zusammenfassung der Inhalte

Lektion 7 gibt einen Überblick über die wichtigsten in Österreich im Zusammenhang mit der Überwachung von Telekommunikationseinrichtungen geltenden Vorschriften.

Strafrechtliche Regelungen

Angriffe auf und Missbrauch von Hardware und Software

Ursprünglich wurde versucht, die absichtliche Beschädigung und Zerstörung von Hard- und Software durch Anwendung der bestehenden §§ 125 und 126 StGB 1975 (Strafgesetzbuch von 1975) abzudecken, was sich allerdings auf Grund der im Jahr 1975 noch nicht abzusehenden rasanten technischen Entwicklung bald als völlig unzulänglich herausstellte. Novellen des Strafrechts in den Jahren 1984 und 2002 führten dann zu eigenen Strafbestimmungen, deren wichtigste eine Ergänzung der Sachbeschädigung (§§ 125 f StGB) und ein eigener Paragraph zur Abdeckung der Datenbeschädigung (§ 126a StGB) sind.

Da dennoch einige Lücken weiter bestanden hätten, wurde auch für die Problematik der Störung der Funktionalität eines Computersystems (§ 126b StGB) und des Missbrauch von Computersystemen (§ 126c StGB) geschaffen. wurde Datendiebstahl in den Diebstahlsregelungen der §§ 127 ff StGB enthalten, die sog. Dauernde Sachentziehung in § 135 StGB ist auch auf IT-Systeme anzuwenden.

Neue Regelungen wurden in Erweiterung der Betrugsdelikte für Betrügerischen Datenverarbeitungsmissbrauch (§ 148a StGB) und der Urkundenfälschung für Datenfälschung (§ 225a StGB) eingeführt.

„Anti-Hacker-Gesetzgebung“

Erweiterungen des bestehenden Strafrechts decken nur jene Bereiche ab, in denen im klassischen Sinn des Strafrechts Rechtsverletzungen (z.B. Diebstahl, Beschädigung, Fälschung) vorliegen. Die Informationstechnologie hat jedoch auch einige völlig neue Delikte (Straftatbestände) geschaffen, die entsprechend neu zu regeln sind. Die bekanntesten Gruppen darunter werden meist als sog. „Anti-Hacker- Gesetzgebung“ zusammengefasst. So wird in § 118a StGB der Widerrechtlicher Zugriff auf ein Computersystem unter Strafe gestellt, in § 119a StGB das Missbräuchliches Abfragen von Daten. Der Geheimnismissbrauch ist in § 102 TKG (Telekommunikationsgesetz) und § 120 Abs. 2a StGB als Straftatbestand festgehalten. Die Verletzung von Rechten der Benutzer*innen wird in § 103 TKG unter Strafe gestellt, die Missbräuchliche Verwendung von Endgeräten in § 104 TKG. Dieser Paragraph des Telekommunikationsgesetzes führt auch zur Strafbarkeit von Spam nach österreichischem Recht.

Strafbestimmungen zum Schutz Geistigen Eigentums

§ 18 Abs. 1 ECG hält fest, dass keine Überwachungs- und Nachforschungspflicht für Provider zum Schutz des geistigen Eigentums existiert.

Die Nachahmung von Hardware kann nach § 159 PatG (Patentrechtsgesetz) bestraft werden, die Verletzung von Gebrauchsmustern nach dem in § 35 MuSchG (Musterschutzgesetz) geregelten Musterschutz.

Eine eigene Regelung gibt es auch zum Rechtsschutz für Mikrochips, den

§ 22 HlSchG (Bundesgesetz über den Schutz der Topographien von mikroelektronischen Halbleitererzeugnissen BGBl 1988/372 idgF)

Strafbestimmungen zur Absicherung des Datenschutzes

Bereits im DSG 2000 und DSG 2010 (Datenschutzgesetz 2000 bzw. 2010) existierten eigene Strafbestimmungen für den Fall der Datenverwendung in Gewinn- oder Schädigungsabsicht:

§ 51. (1) Wer in der Absicht, sich einen Vermögensvorteil zu verschaffen oder einem anderen einen Nachteil zuzufügen, personenbezogene Daten, die ihm*ihr ausschließlich auf Grund seiner*ihrer berufsmäßigen Beschäftigung anvertraut oder zugänglich geworden sind oder die er*sie sich widerrechtlich verschafft hat, selbst benützt, einem*einer anderen zugänglich macht oder veröffentlicht, obwohl der*die Betroffene an diesen Daten ein schutzwürdiges Geheimhaltungsinteresse hat, ist, wenn die Tat nicht nach einer anderen Bestimmung mit strengerer Strafe bedroht ist, vom Gericht mit Freiheitsstrafe bis zu einem Jahr zu bestrafen.

(2) Der*die Täter*in ist nur mit Ermächtigung des*der Verletzten zu verfolgen.

Die Verwaltungsstrafbestimmung im DSG 2000 ist wie folgt festgehalten:

§ 52. (1) Sofern die Tat nicht den Tatbestand einer in die Zuständigkeit der Gerichte fallenden strafbaren Handlung bildet oder nach anderen Verwaltungsstrafbestimmungen mit strengerer Strafe bedroht ist, begeht eine Verwaltungsübertretung, die mit Geldstrafe bis zu 260 000 S zu ahnden ist, wer

- sich vorsätzlich widerrechtlichen Zugang zu einer Datenanwendung verschafft oder einen erkennbar widerrechtlichen Zugang vorsätzlich aufrechterhält oder

- Daten vorsätzlich in Verletzung des Datengeheimnisses (§ 15) übermittelt, insbesondere Daten, die ihm*ihr gemäß §§ 46 oder 47 anvertraut wurden, vorsätzlich für andere Zwecke verwendet oder

- Daten entgegen einem rechtskräftigen Urteil oder Bescheid verwendet, nicht beauskunftet, nicht richtig stellt oder nicht löscht oder

- Daten vorsätzlich entgegen § 26 Abs. 7 löscht.

§ 51 Abs. 2 DSG 2000

(2) Sofern die Tat nicht den Tatbestand einer in die Zuständigkeit der Gerichte fallenden strafbaren Handlung bildet, begeht eine Verwaltungsübertretung, die mit Geldstrafe bis zu 130000 S zu ahnden ist, wer

1. Daten ermittelt, verarbeitet oder übermittelt, ohne seine*ihre Meldepflicht gemäß § 17 erfüllt zu haben oder

2. Daten ins Ausland übermittelt oder überlässt, ohne die erforderliche Genehmigung der Datenschutzkommission gemäß § 13 eingeholt zu haben oder

3. seine*ihre Offenlegungs- oder Informationspflichten gemäß den §§ 23, 24 oder 25 verletzt oder

4. die gemäß § 14 erforderlichen Sicherheitsmaßnahmen gröblich außer Acht lässt.

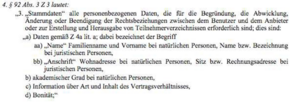

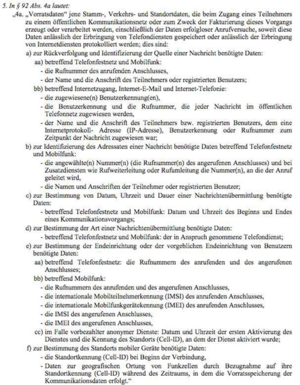

(3) Der Versuch ist strafbar.